实站Access偏移注入

先来说说什么情况用偏移注入吧,条件如下:

1. 注入表的字段数大于或等于目标表列的两倍最好,这样一般都能显示齐。(我测的时候如此,大牛要是有别的方法可以留言哈) 而一般admin表3个列以上吧(id,name,pass)……

2. 你知道目标表的一个字段,比如id,但是却不知道其他字段。 ……比如我建表啊……admin字段一般写“H4xsscker_GLY”之类的,工具尽管去跑吧,跑的出来那我就膜拜了……

3. 如果有人对偏移注入不了解啊,那就看我这个文章吧,然后就yd吧……

简单说下偏移注入原理:

1.Union合并查询需要列相等,顺序一样;

2.select * from admin as a inner join admin as b on a.id=b.id 这句话请大家理解下,就是说把admin表记为a,同时也记为b,然后查询条件是a表的id列与b表的id列相等,返回所有相等的行,显然,a,b都是同一个表,当然全部返回啦。不理解的查一查语法吧。

3. *代表了所有字段,如你查admin表,他有几个字段,那么*就代表几个字段

举个例子:admin有5列,那么union select 1,2,3,* from admin如果返回正常,就代表注入的表有8列

----------------------------废话了那么多---------------开始吧------------------

最近同学家里搞装修……喊我一起查查装修公司神马的……

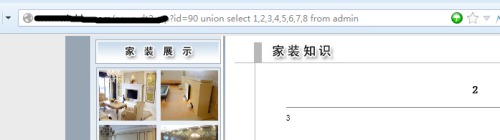

随便看了一个……发现有明显的注入如下:

如此明显的注入……不下手对不起自己啊……

工具都懒得开……直接手动……

8个字段啊……

admin表有啦……死活猜不到字段啊……sqlmap各种字典跑跑……跑出个A_id,其他无果啊,是不是程序被我弄坏了啊……没办法啊,想起偏移注入了……虽然只有8个字段……姑且试一试吧……

RP还不错,只有4个字段的admin,妈妈再也不用担心我的注入

果断构造语句union select * from admin as a inner join admin as b on a.A_id=b.A_id

为什么这么构造?那就看我文章一开始说的啊,这里查了两张admin表,每张是4列,自然是8列啊。别的我就不废话了。

21232f…….fc3,一下看出是什么密码的都不是好人- - 等这个爆出来一看,我果断2B了啊……TM没去先找后台试试弱口令啊……

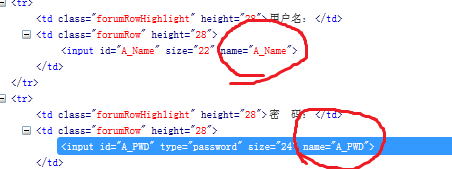

然后你们知道吗- -他的列名,给个特写:

大家不好意思啊,以下这些文字昨天复制进来时候复制错了,重复复制了上面一段的话,今天补上……囧。。。

后记:其实有时候可以先找找后台,找到之后看看一登录框的字段名,很有可能是一样的,还可以先试试万能密码,弱口令之类的,不过这篇文章主要说的是偏移注入,这些后台的信息搜集就不重点提了。

下面这张图就是后台登录框那一块的源代码,可以看到name和列名一样,图确实还是昨天的图哈

浙公网安备 33010602011771号

浙公网安备 33010602011771号