20212929 2021-2022-2 《网络攻防实践》第5次作业

一、实验内容

1. 防火墙的配置,实现特定IP的访问和ICMP的配置

2. 使用SNORT进行检测

3. 蜜网配置规则分析

二、实验过程

1.Linux防火墙设置

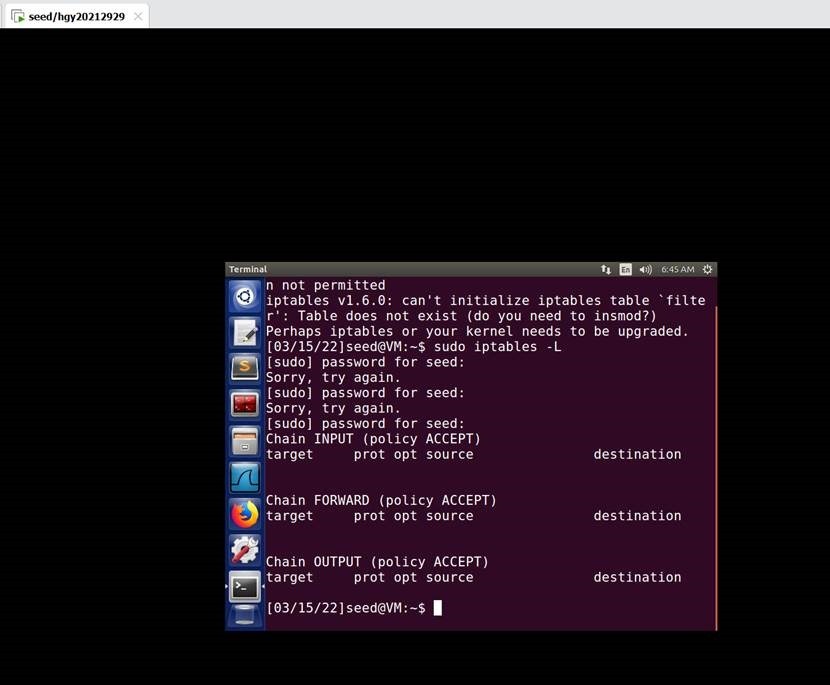

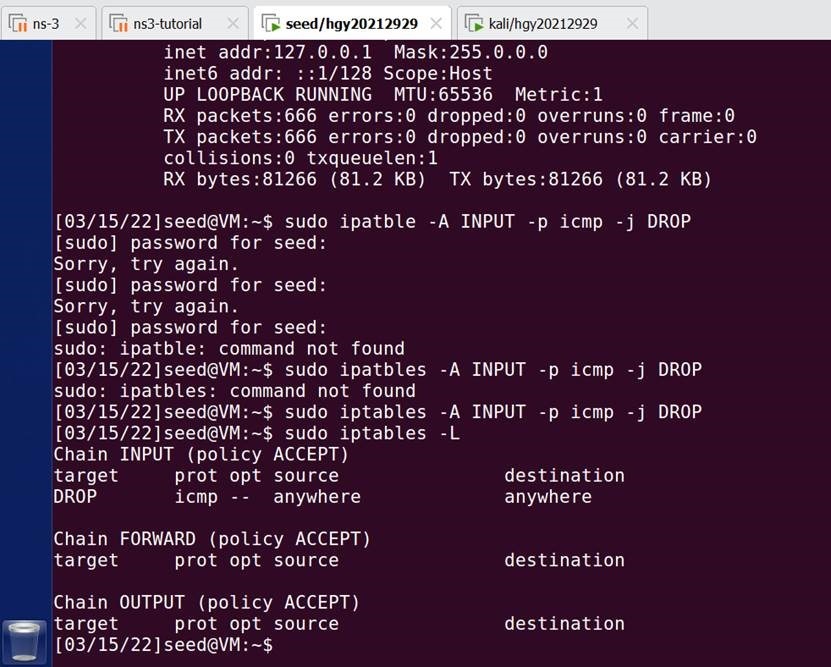

(1)在seedubuntu里输入:sudo iptables -L

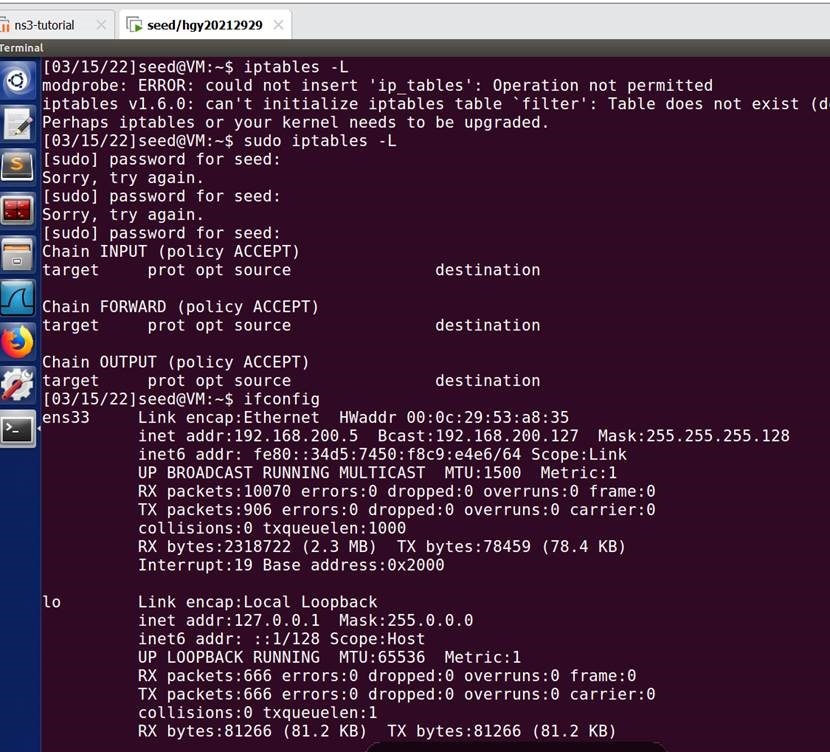

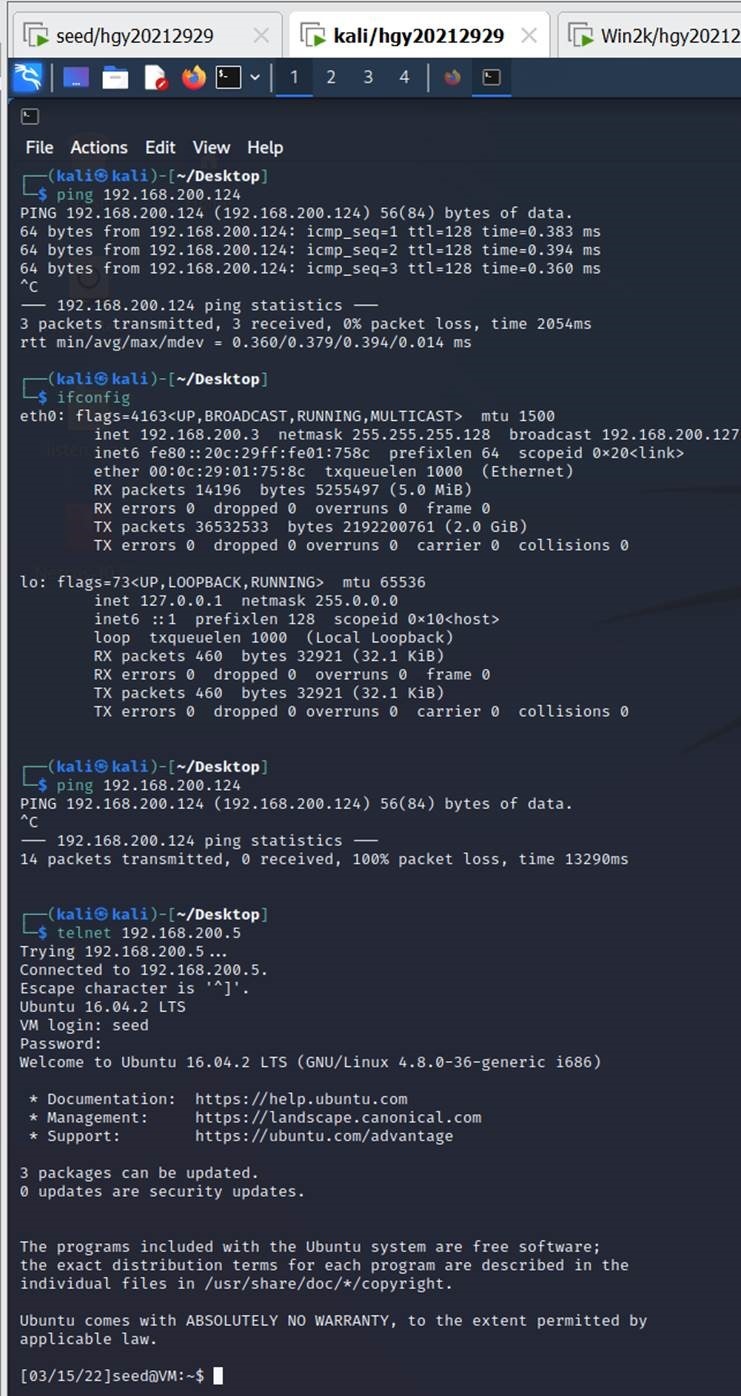

(2)查看IP地址192.168.200.5

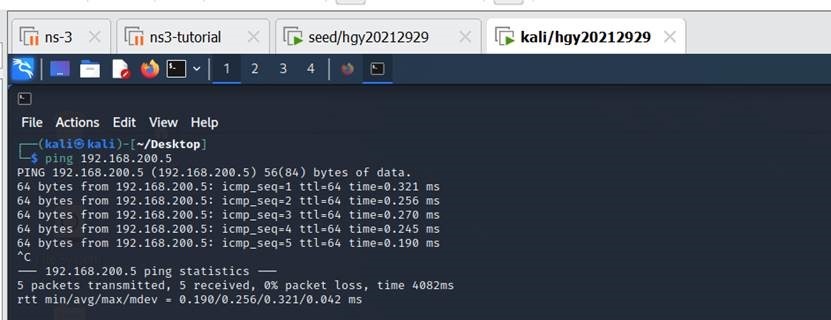

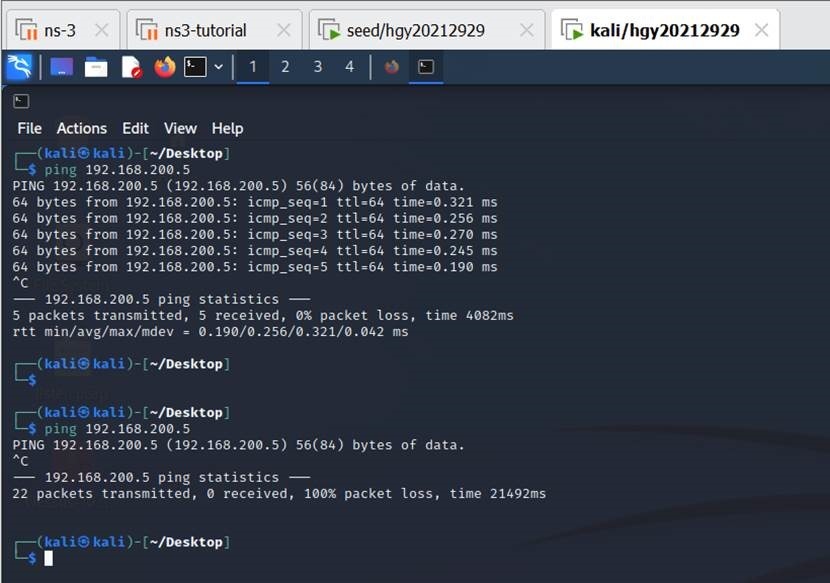

(3)打开KaLI,ping 192.168.200.5

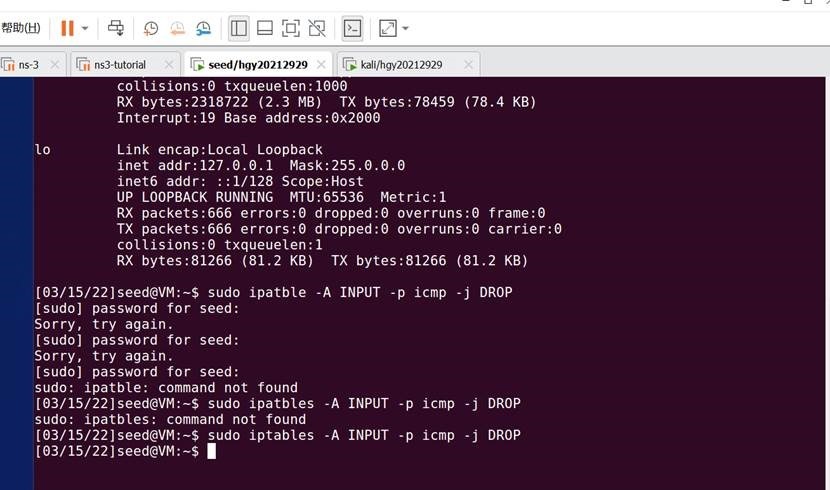

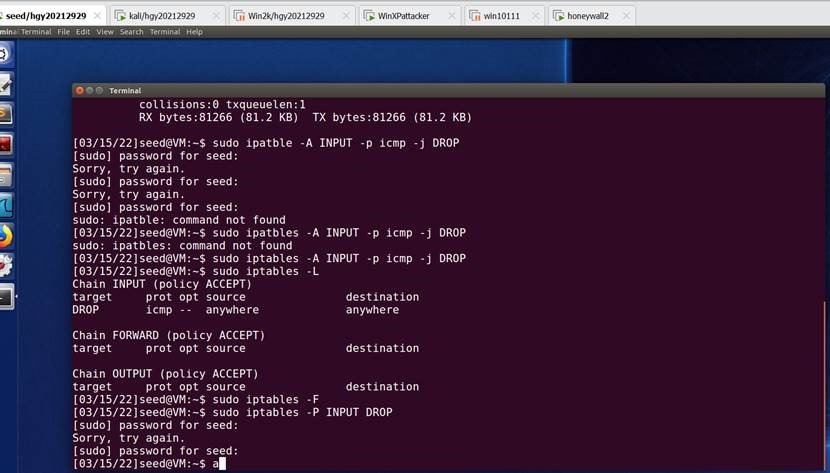

(4)打开seed,输入:sudo iptables -A INPUT -p icmp -j DROP

(5)再次输入命令:iptables -L

(6)再次ping 192.168.200.5

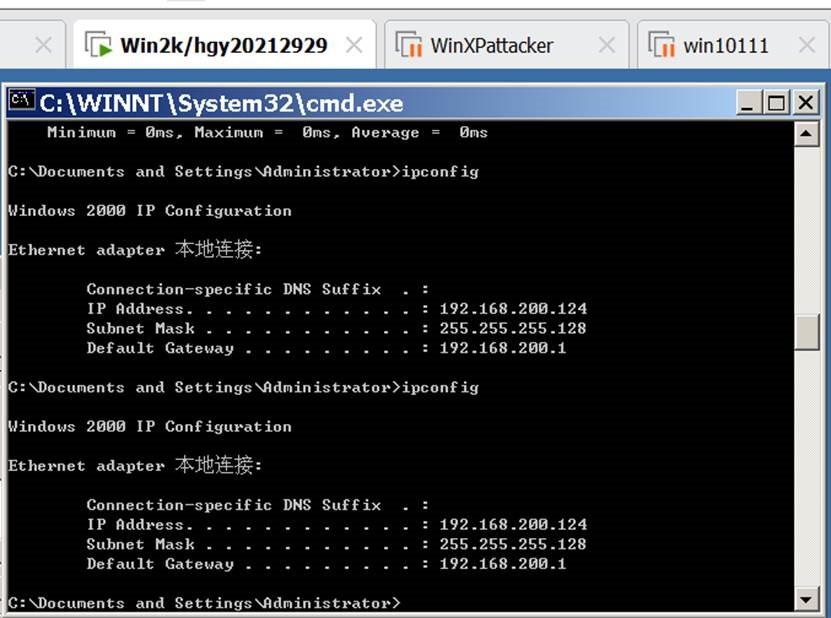

(7)打开win2k查看ip

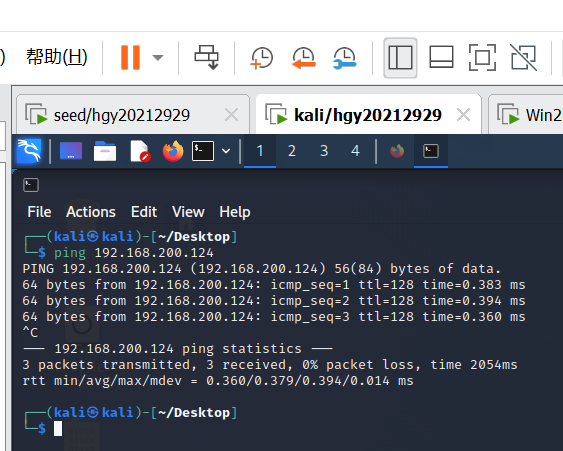

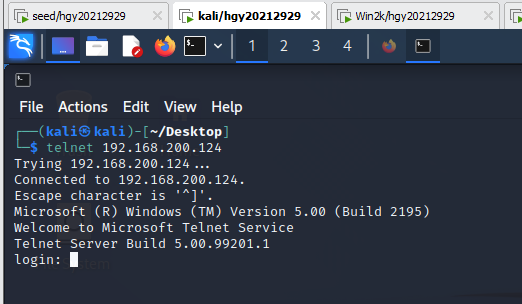

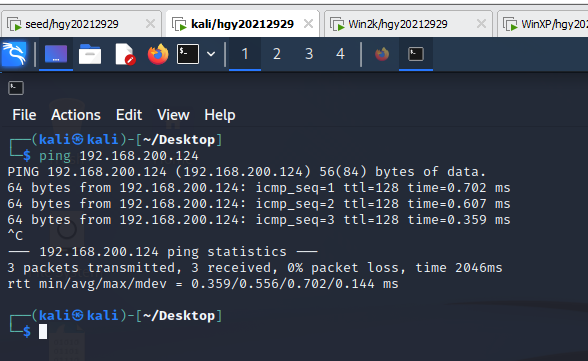

(8)打开kali ping 192.168.200.124

(9)Seed特定IP 的访问:

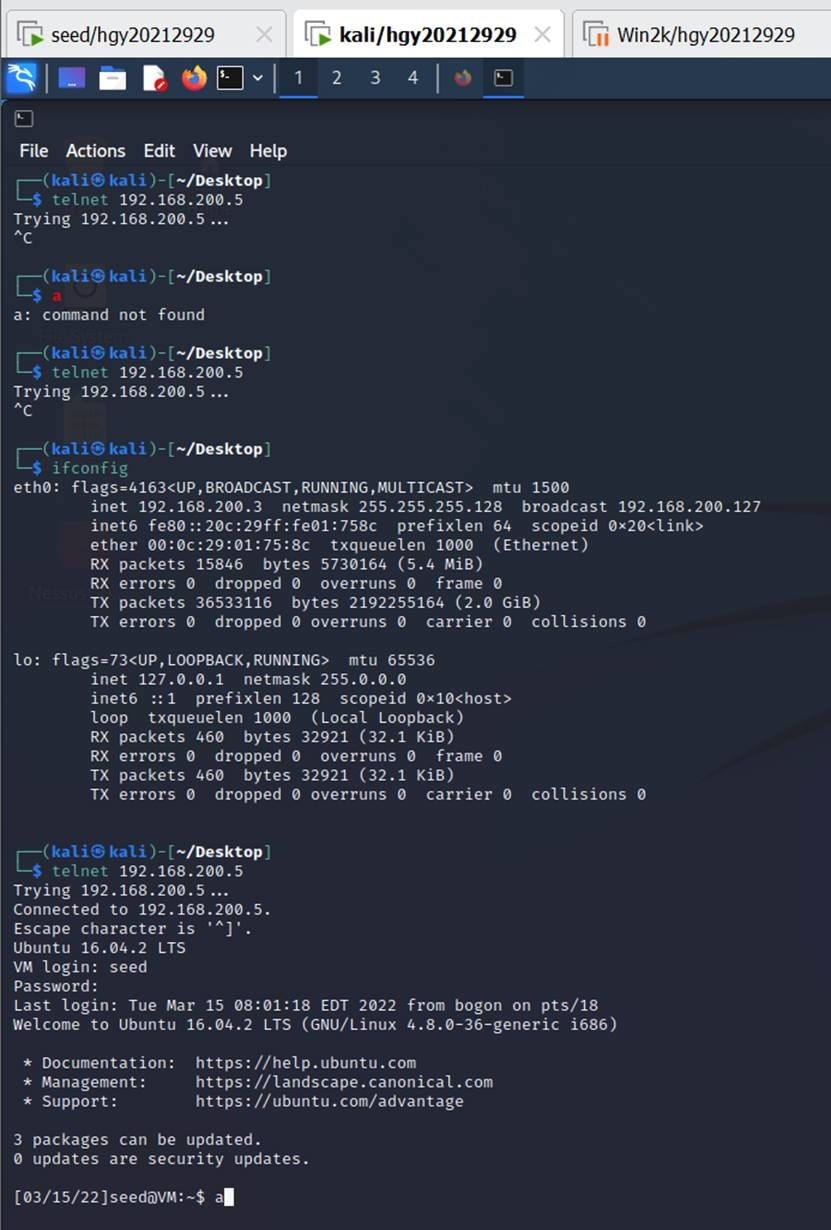

首先使用kali对seed连接,命令telnet 192.168.200.5

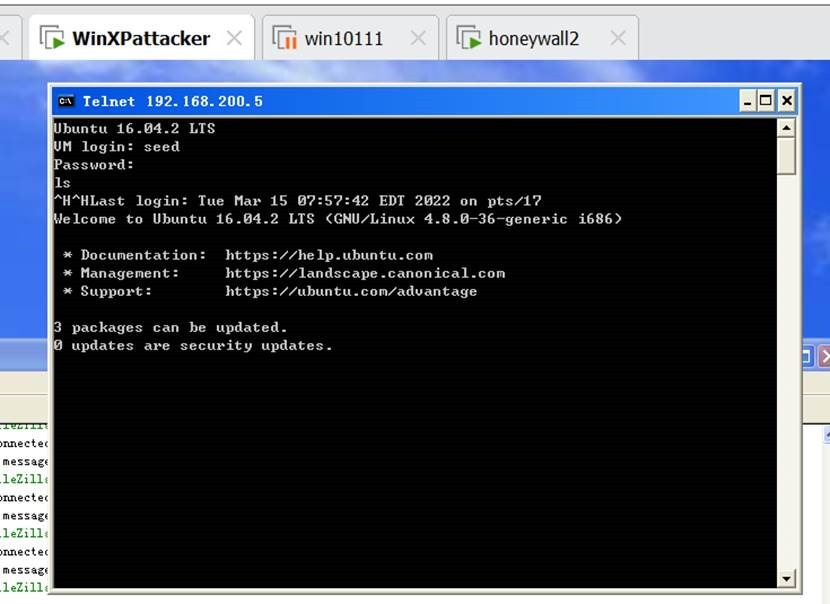

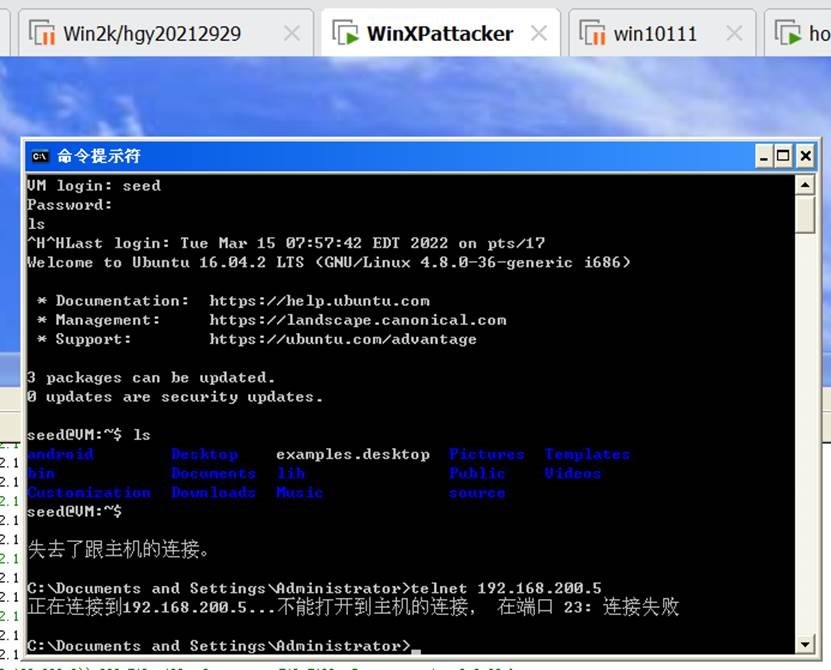

(10)Winxp 连接Telnet 192.168.200.5

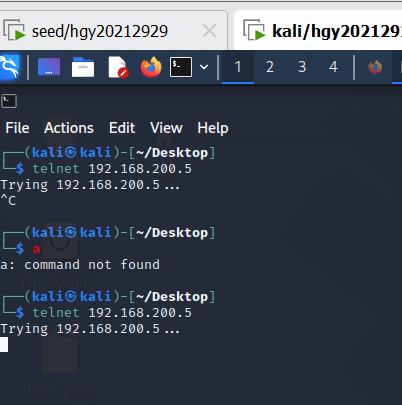

(11)关闭所有连接sudo ipatbles -P INPUT DROP

(12)Kali无法连接telnet 192.168.200.5

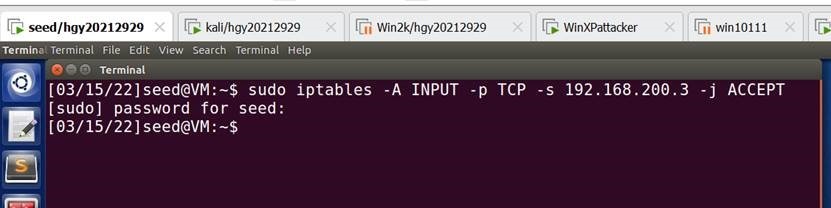

(13)使用命令开启对kali的访问:sudo iptables -A INPUT -p tcp -s 192.168.200.3 -j ACCEPT

(14)Kali恢复访问telnet 192.168.200.5

(15)Winxp无法访问telnet 192.168.200.5

2.Win特定网络和ICMP访问

2.1使用策略组设置

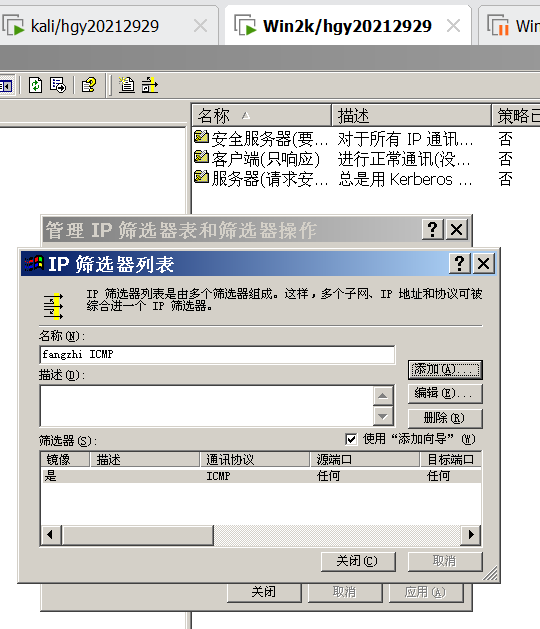

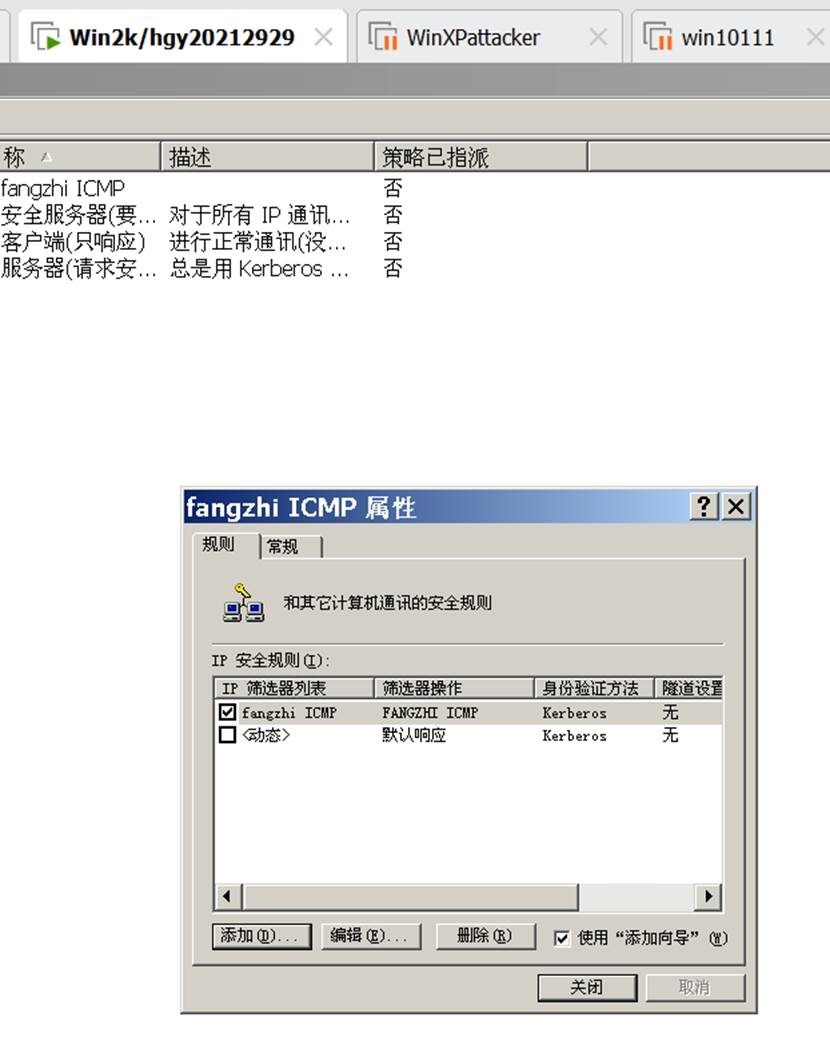

2.11 ICMP阻止访问

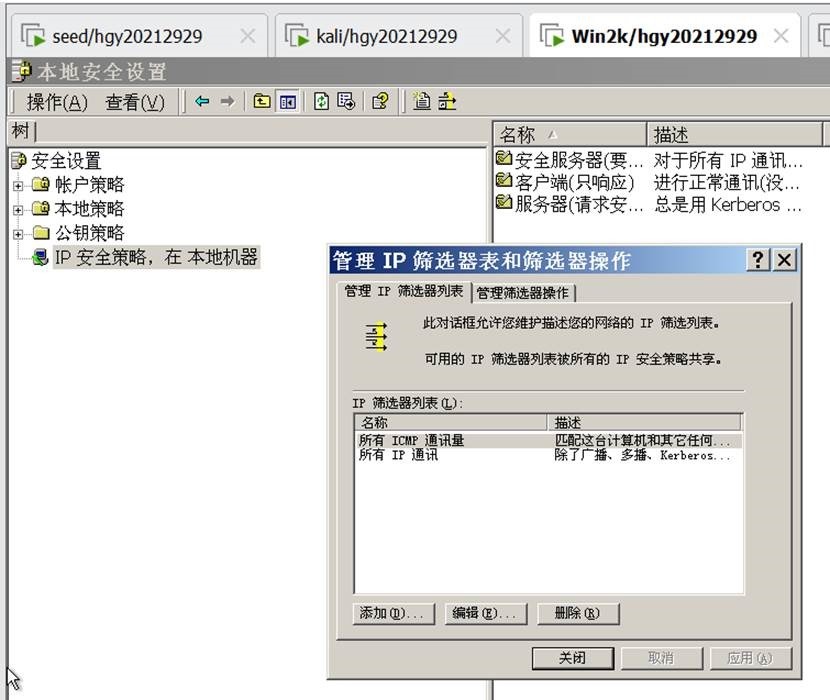

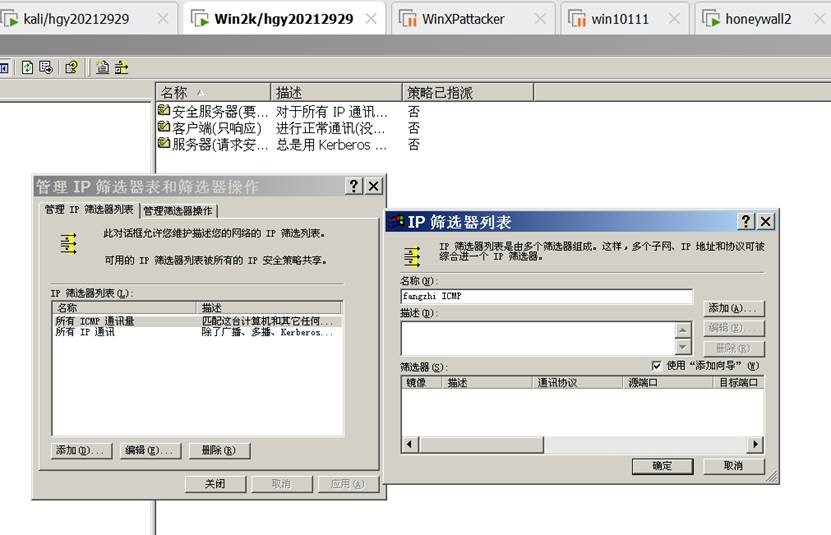

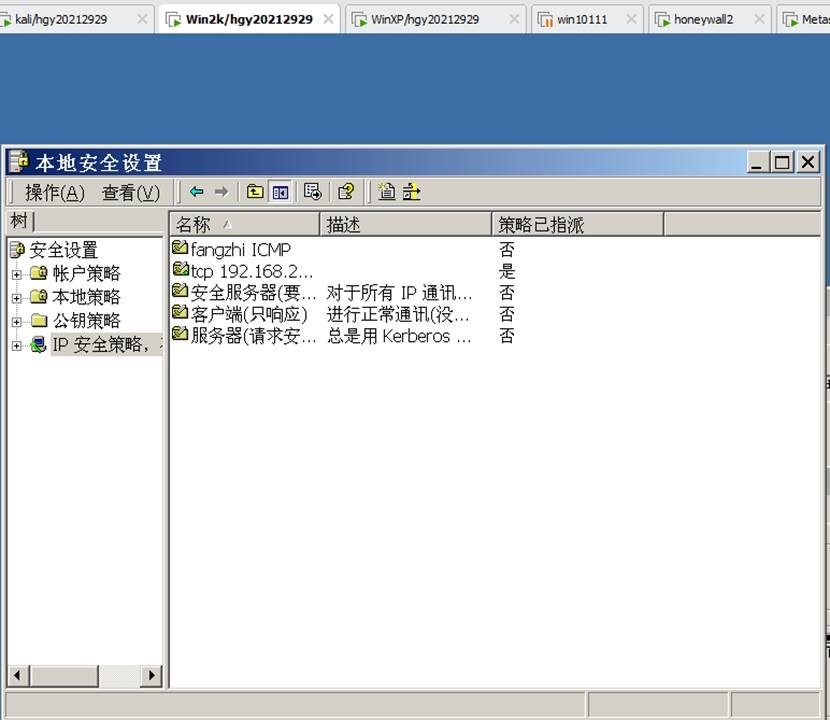

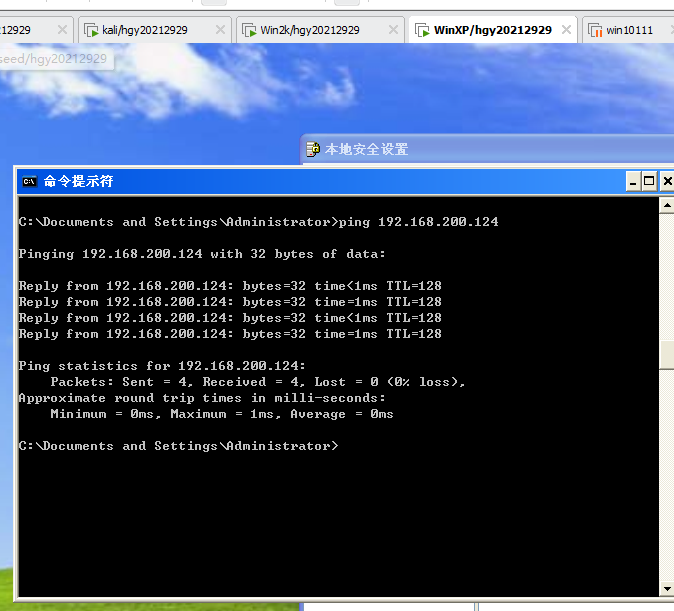

(1)打开win2k,选择控制面板-本地安全策略-右键IP安全策略-选择管理IP

(2)添加新的策略

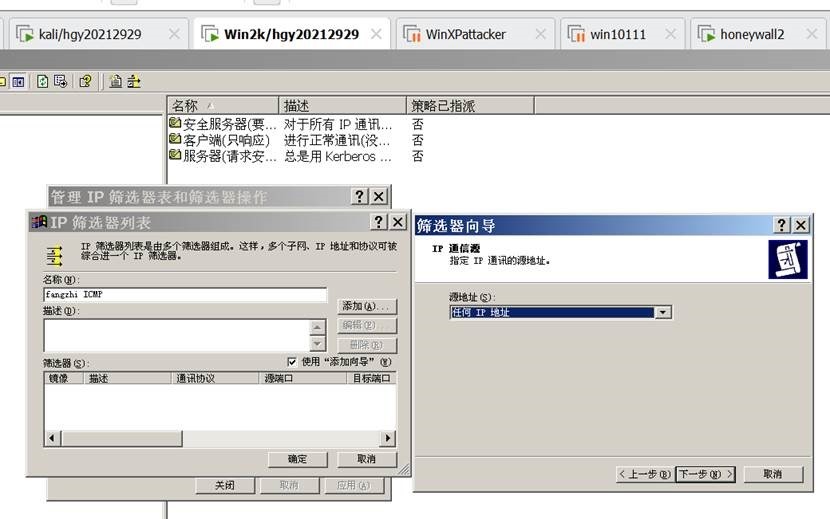

(3)输入名称之后点击右边的-添加-源IP为任何IP

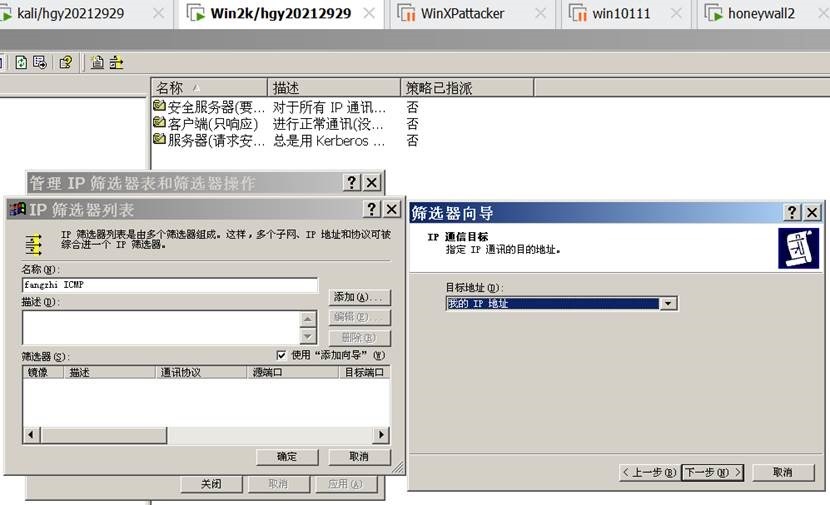

(4)目标IP为我的

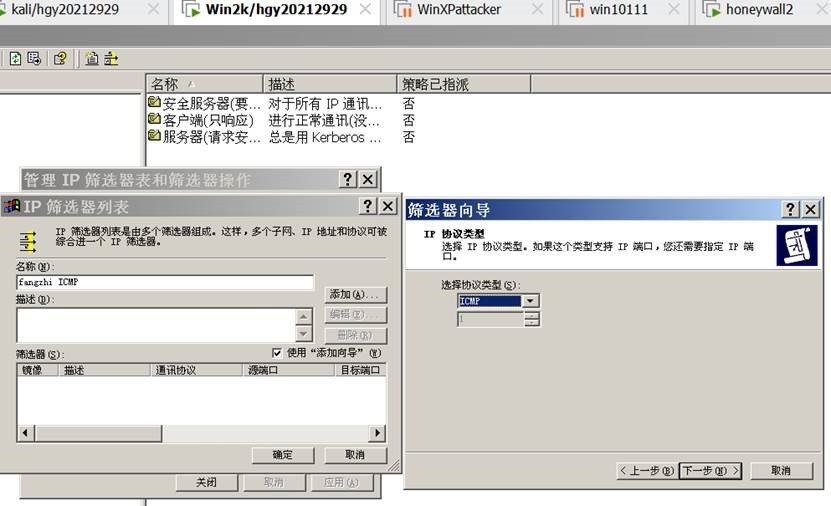

(5)协议选择ICMP

(6)设置完成

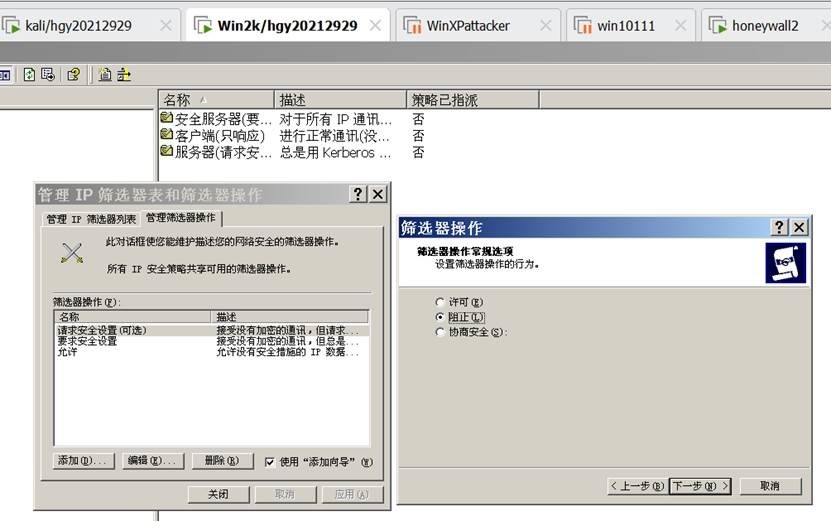

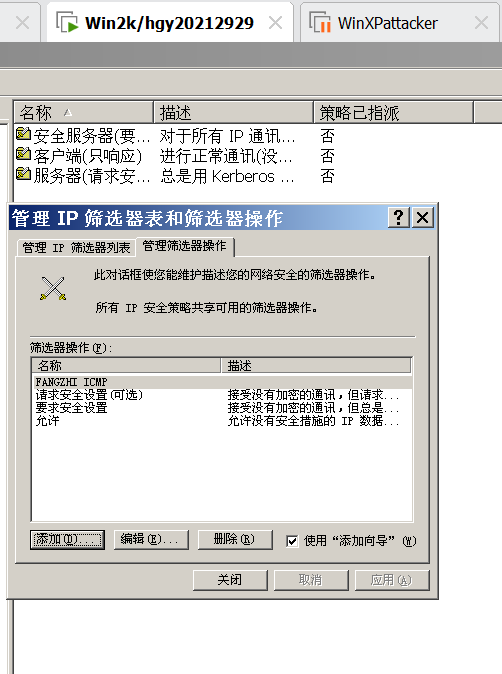

(7)在管理筛选器中选择添加-输入名称fangzhi ICMP,行为-阻止

(8)设置完成

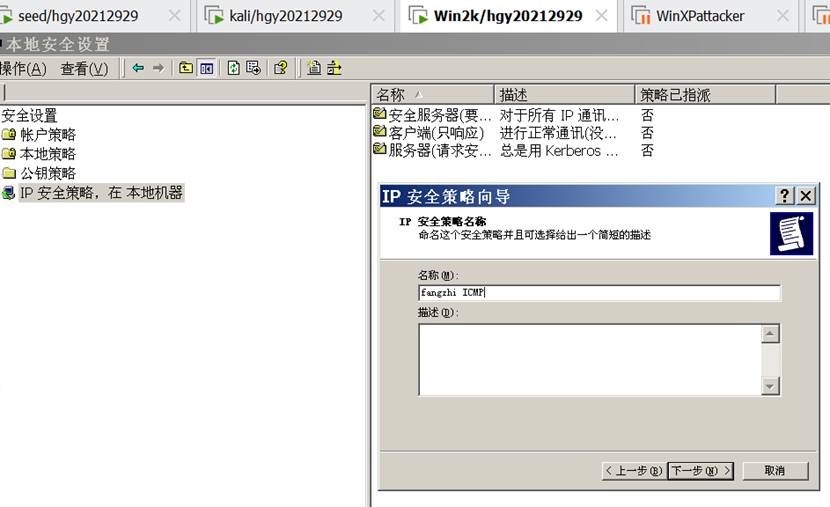

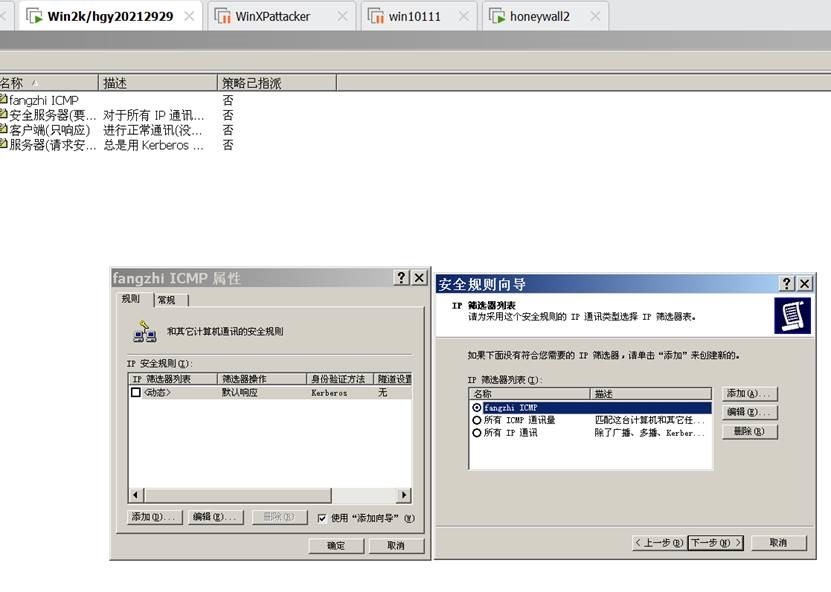

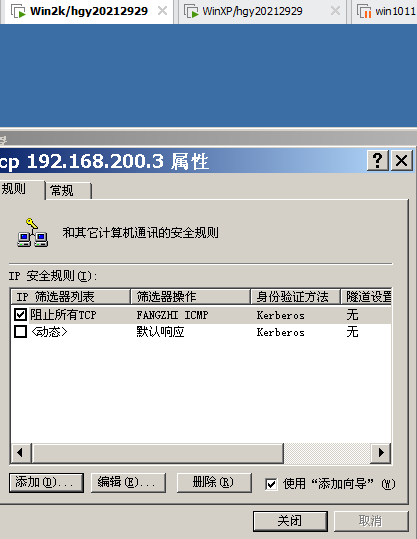

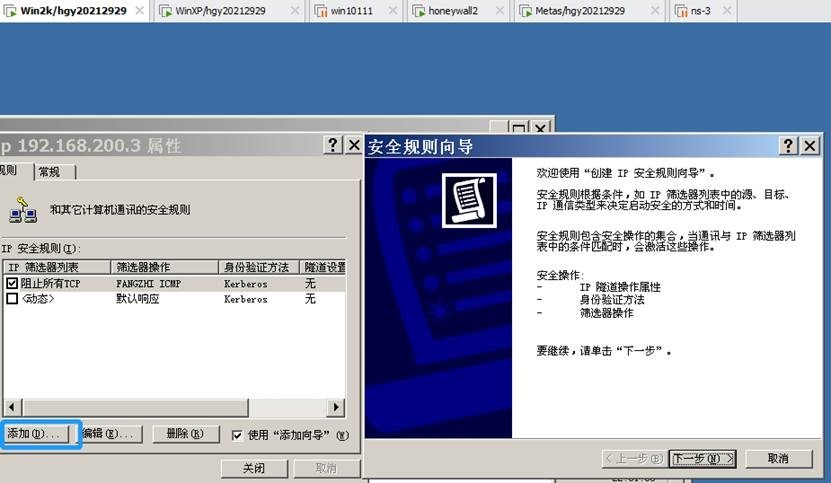

(9)再次右击IP安全策略-选择创建IP安全

(10)在弹出的IP安全策略的属性中选择添加,启用添加向导,默认下一步,在IP筛选器列表选择刚才设置的筛选。

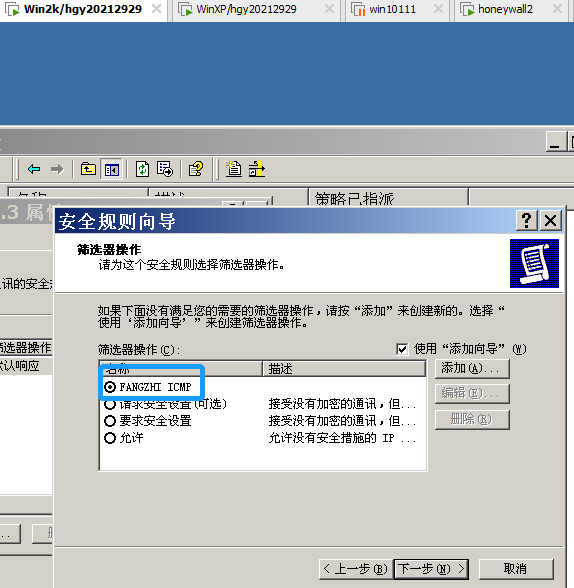

(11)筛选器操作选择刚设置的筛选

(12)在规则里选择刚才设置的策略

(13)首先不指派kali可以ping通

(14)winxp可以ping通

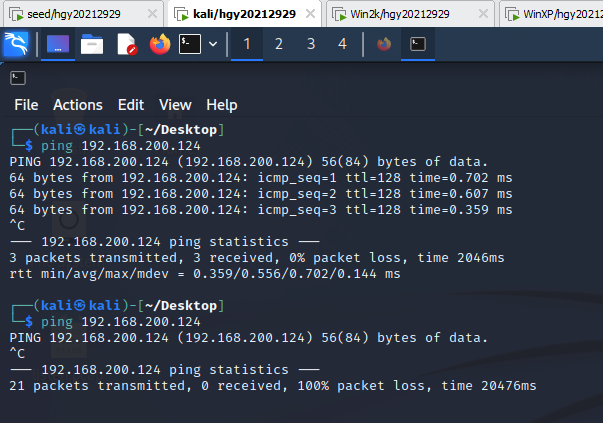

(15)点击指派

(16)winxp(192.168.200.4)ping 192.168.200.124

(17)kali(192.168.200.3)ping 192.168.200.124

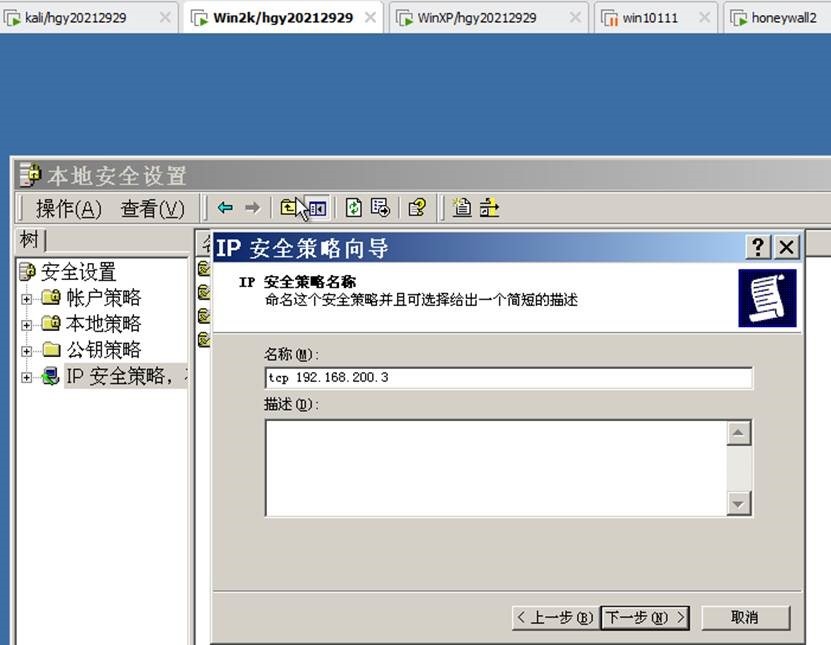

2.22 特定IP访问TCP

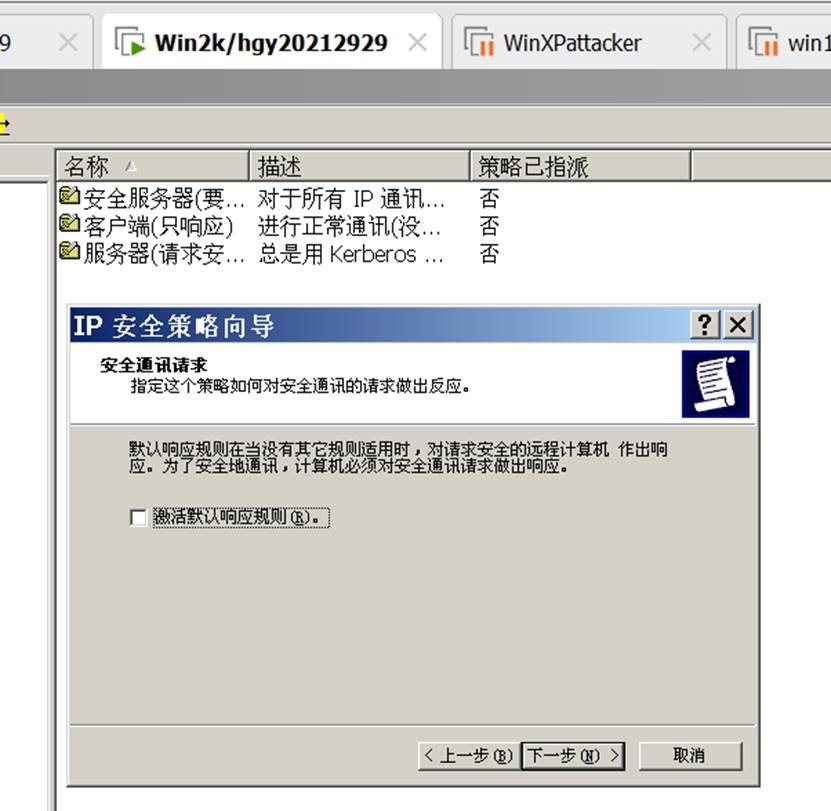

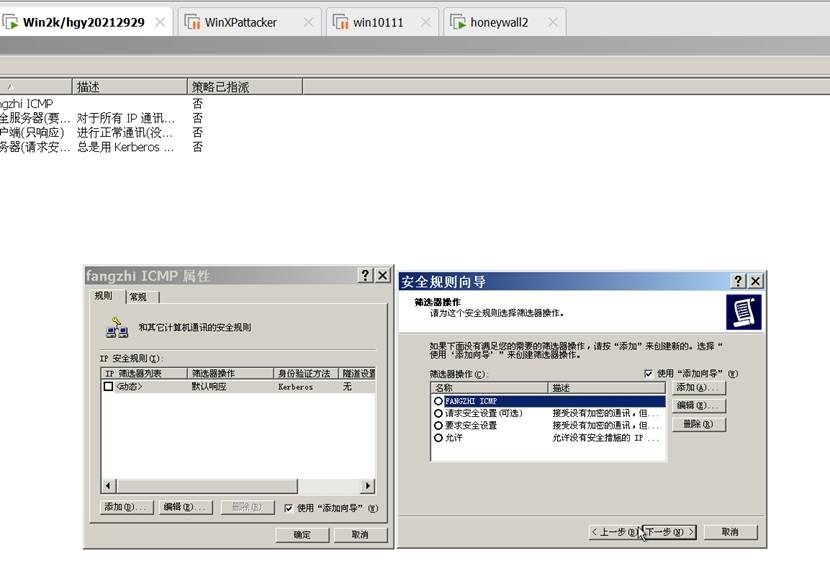

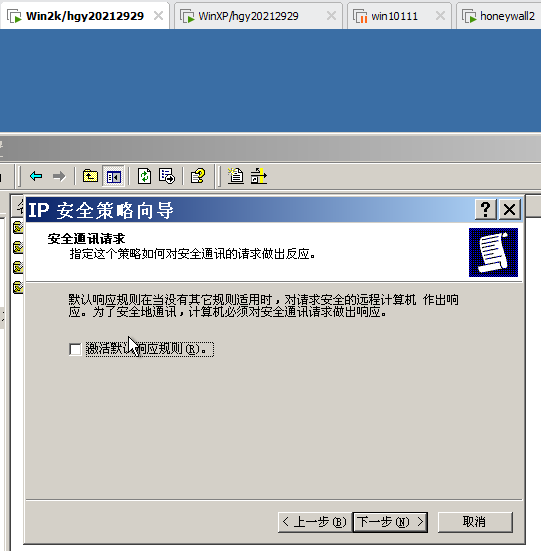

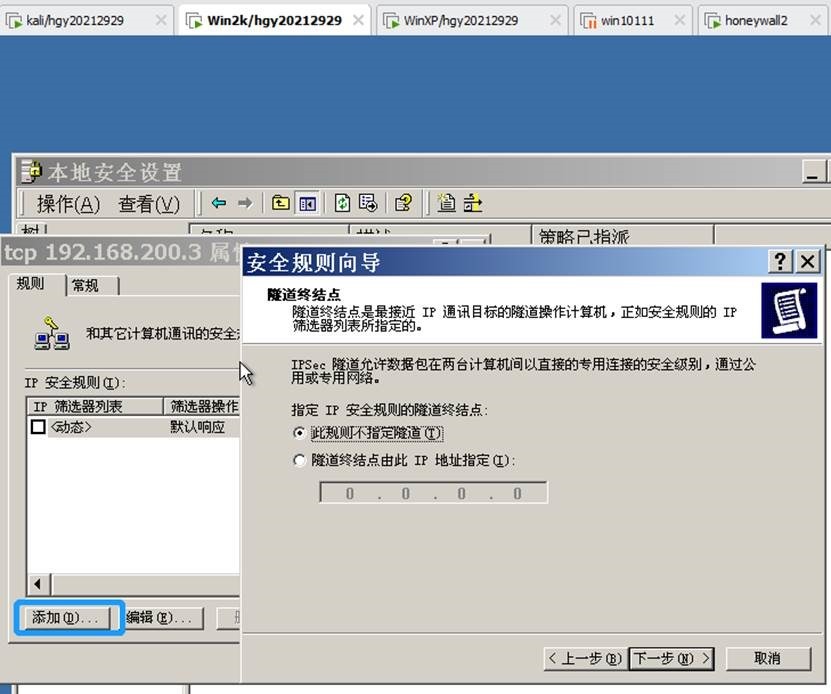

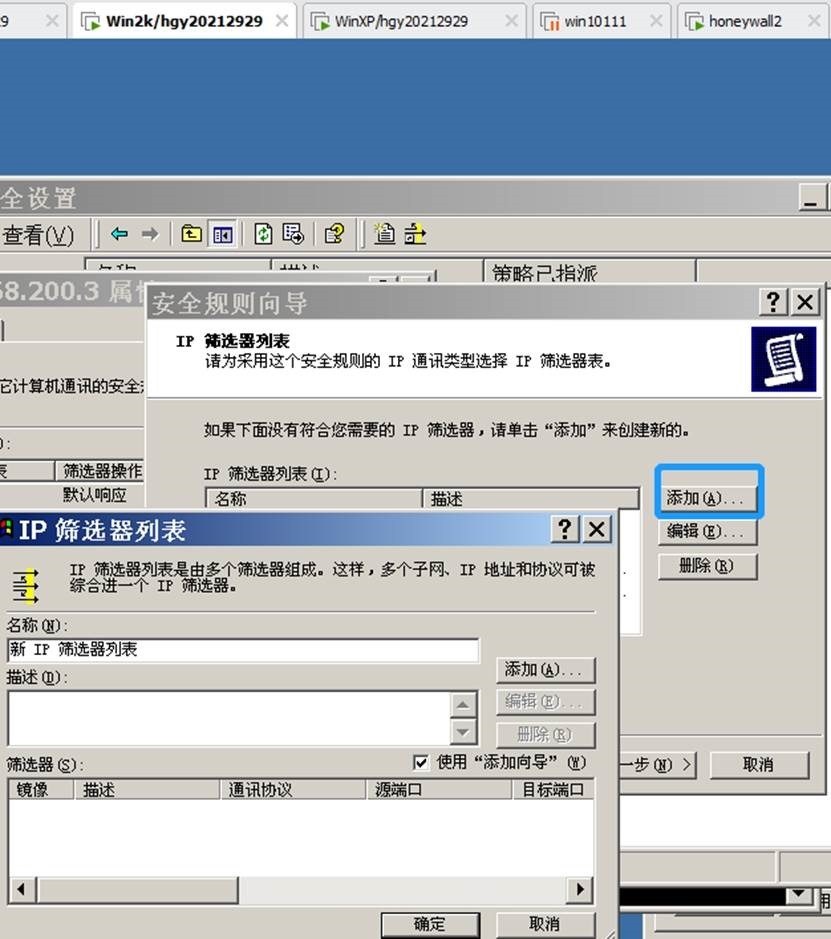

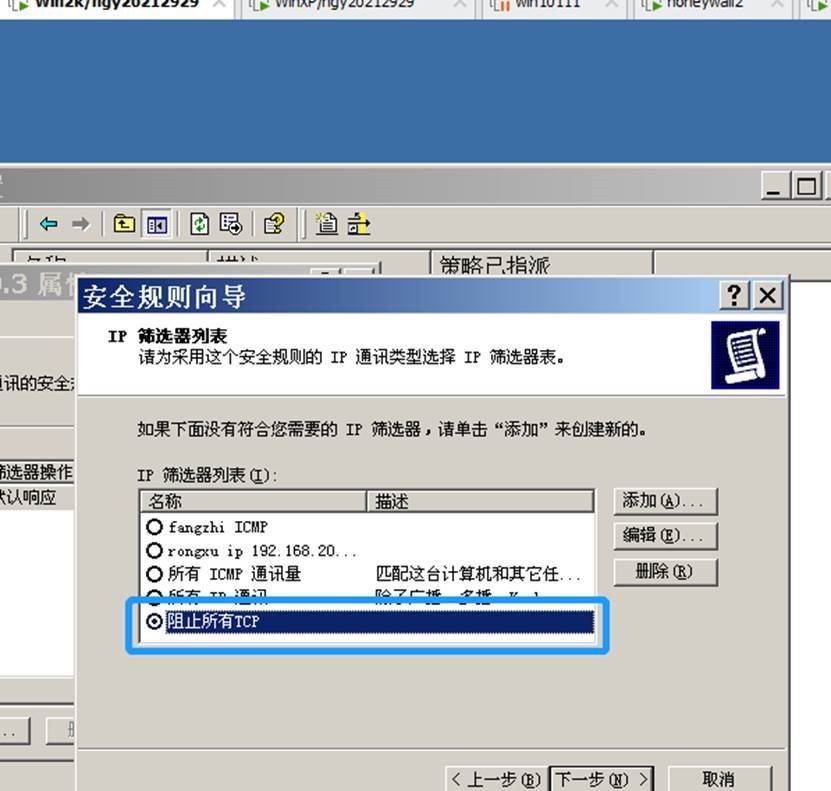

(1)右键IP安全策略创建新的安全策略向导

(2)取消激活

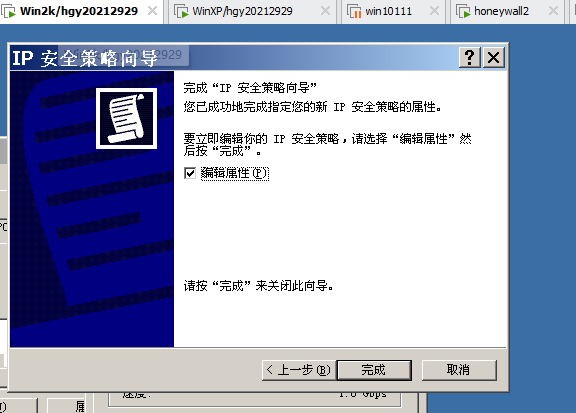

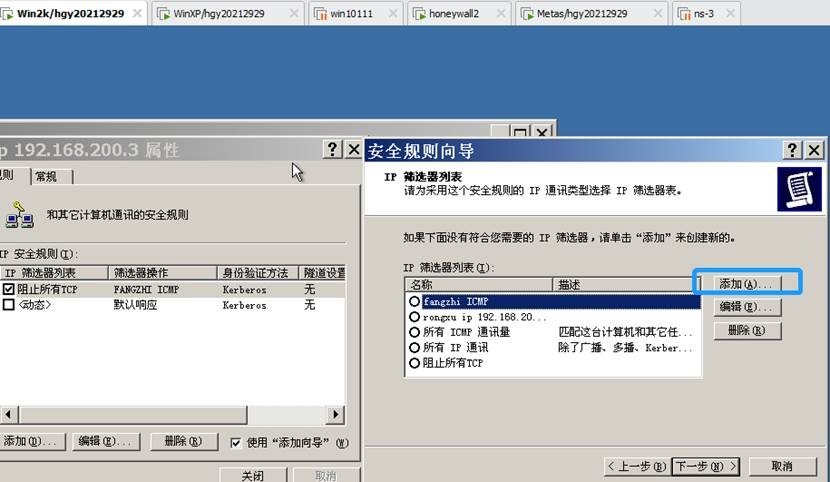

(3)编辑属性点击添加,默认下一步到IP筛选表

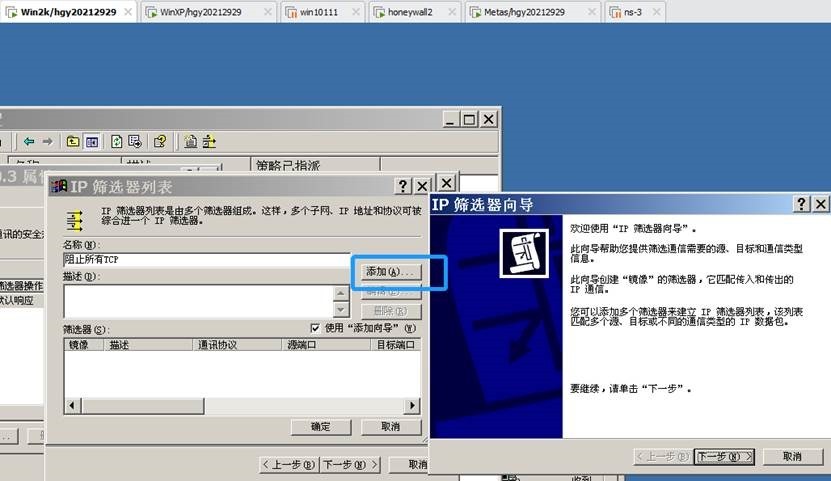

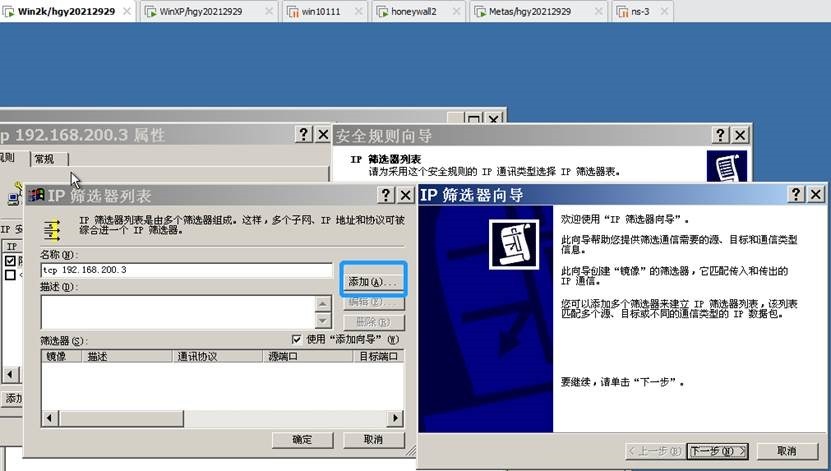

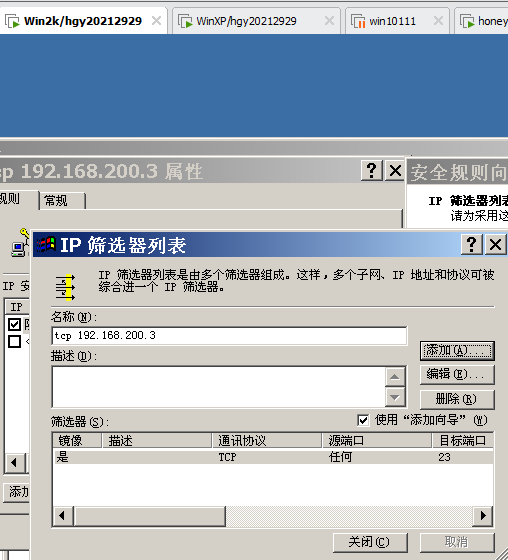

(4)输入名称之后点击添加

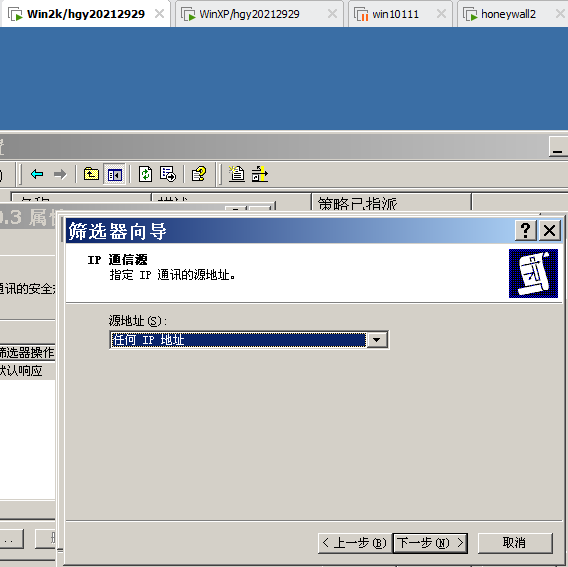

(5)源地址为任意

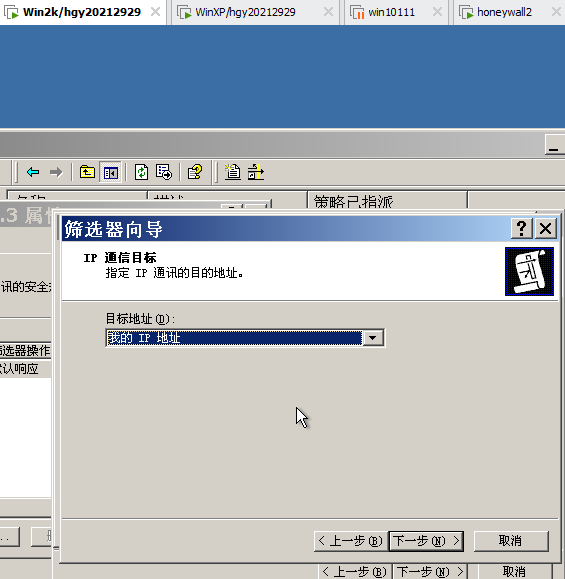

(6)目标地址

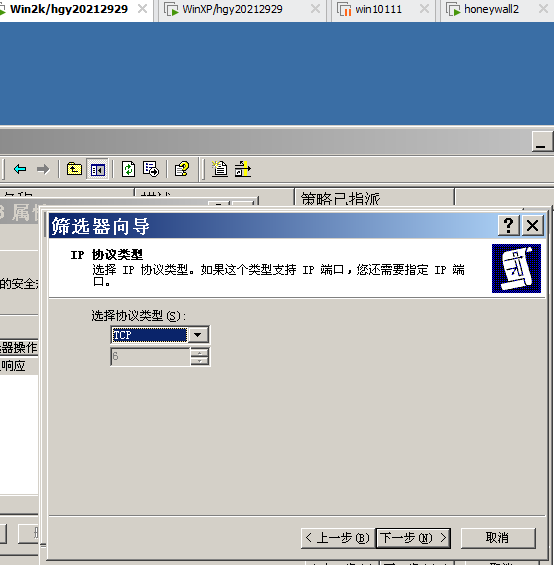

(7)协议选TCP

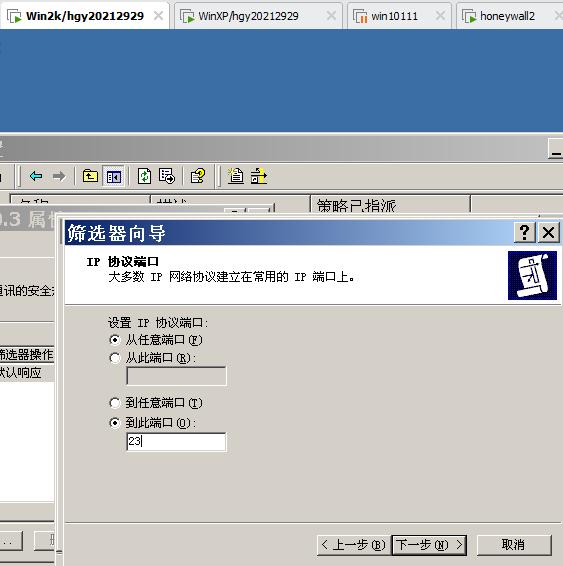

(8)端口为23

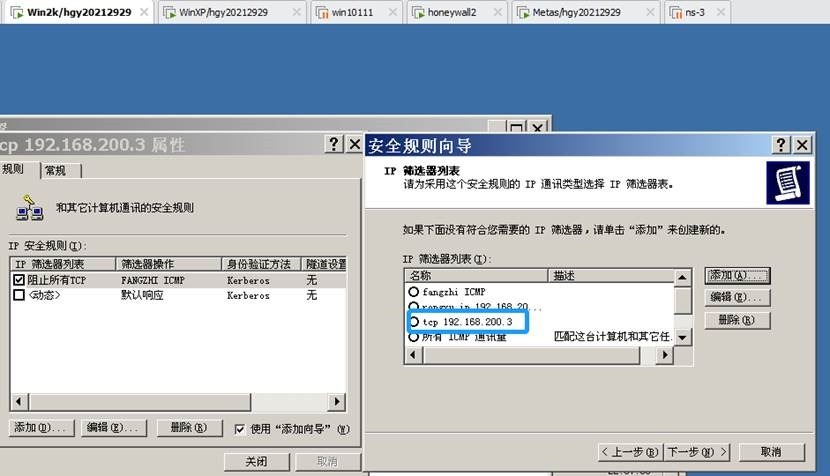

(9)完成后选择设置的筛选

(10)筛选器选ICMP时设置的阻止

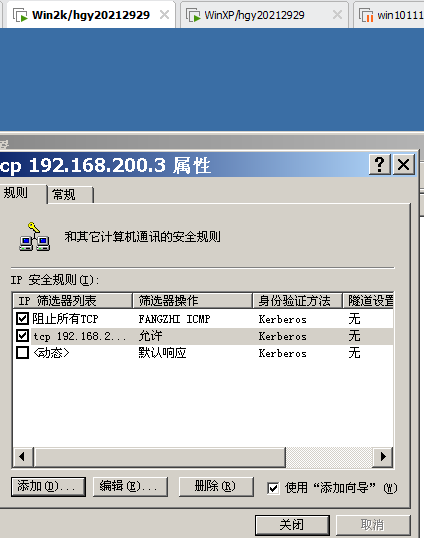

(11)设置完成如图所示

(12)再点击添加

(13)在ip筛选列表中点击添加

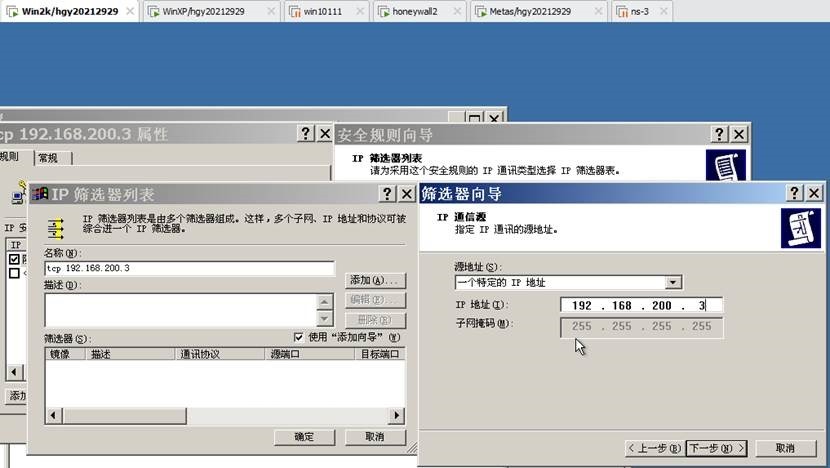

(14)输入名称后添加

(15)源IP为192.168.200.3

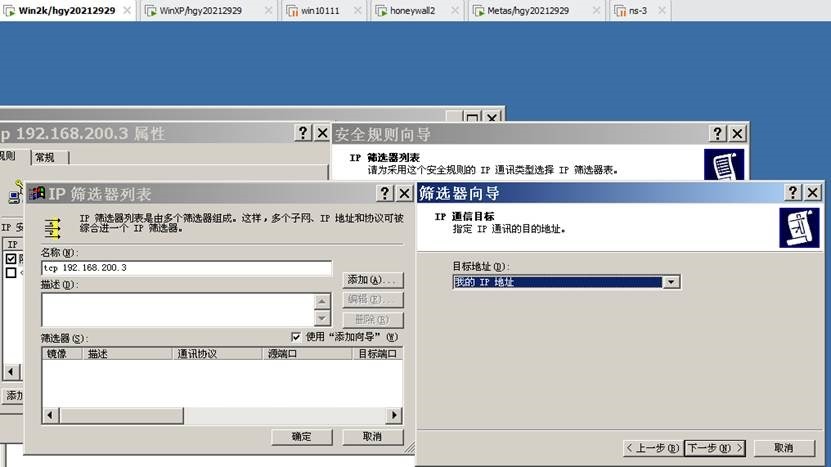

(16)目标IP 为自己

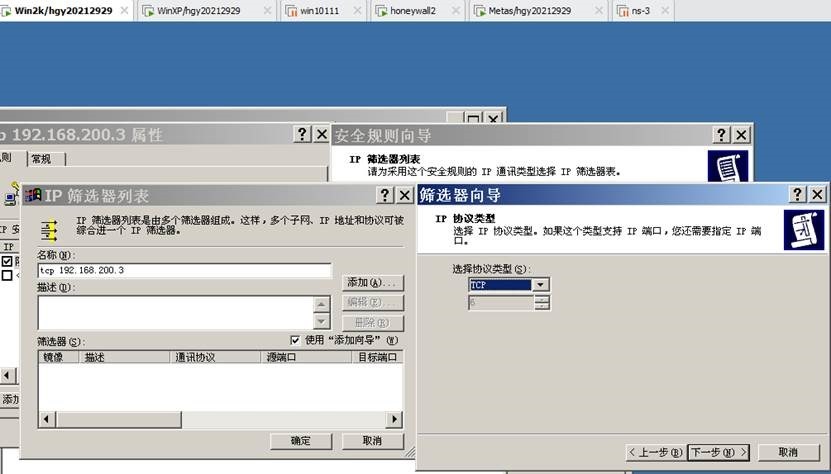

(17)协议为TCP

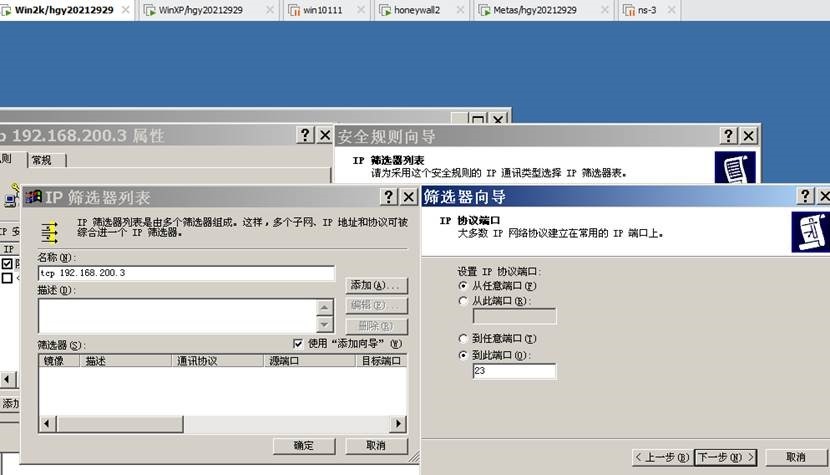

(18)端口23

(19)完成后如图

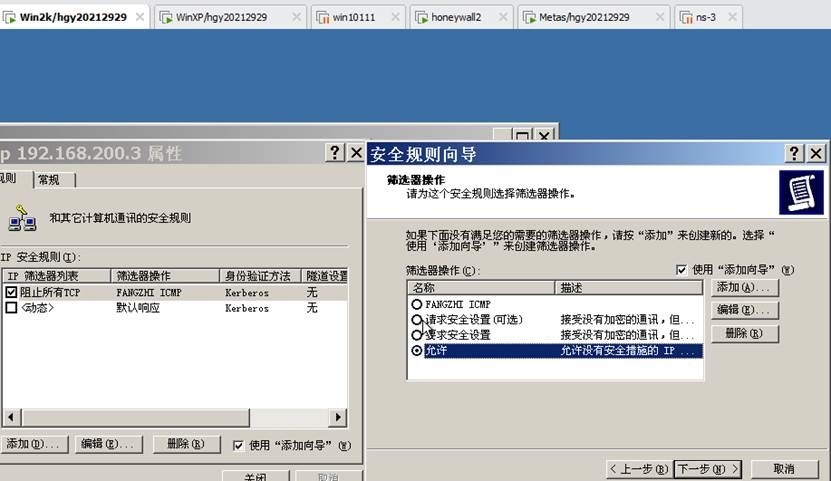

(20)关闭后选择刚才设置的IP筛选器

(21)筛选器操作为允许

(22)设置完成后如图

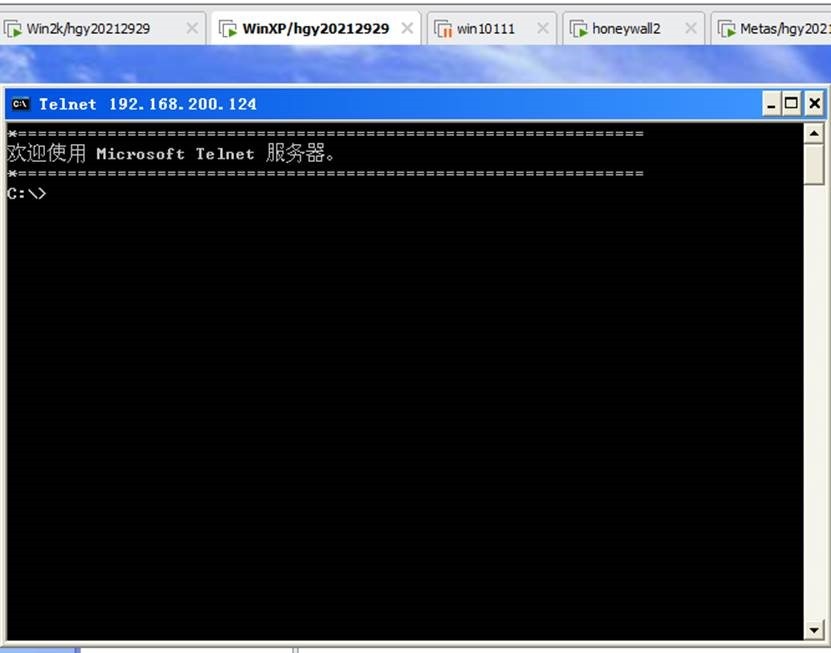

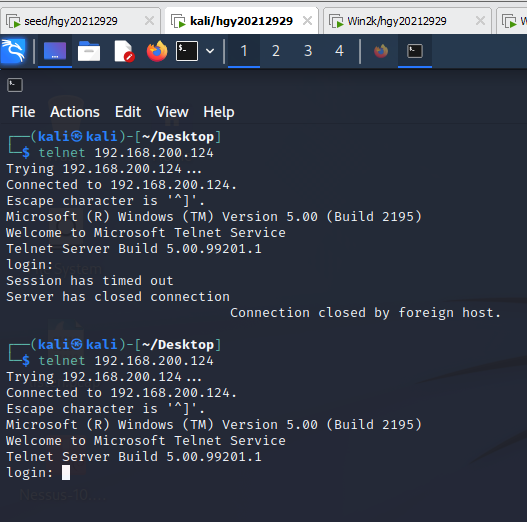

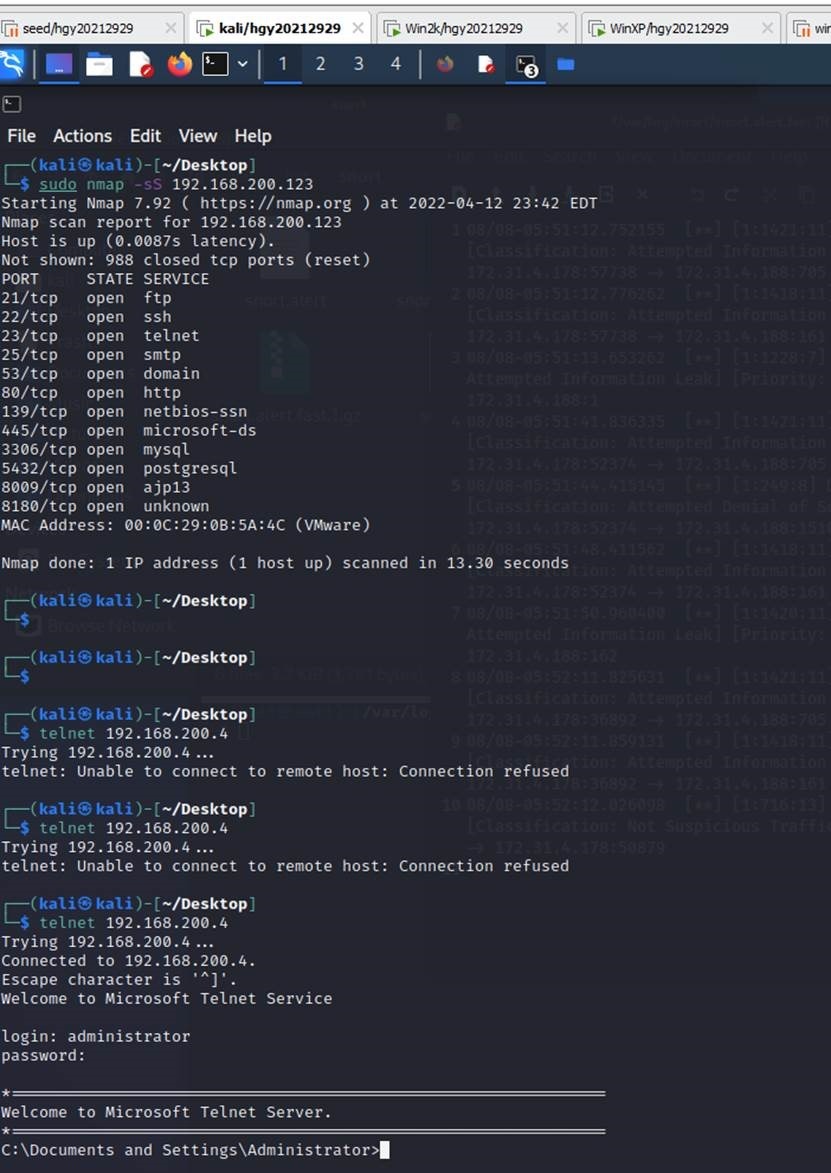

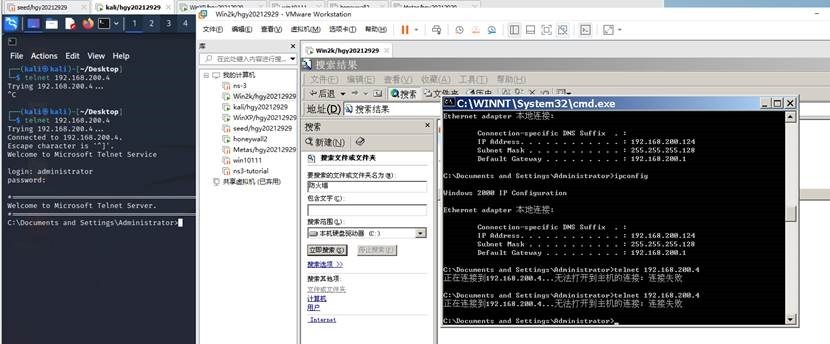

(23)首先不指派,kali(192.168.200.3)和winxp(192.168.200.4)可以telnet 192.168.200.124

(24)点击指派

(25)kali可以访问

(26)WinXP不能访问

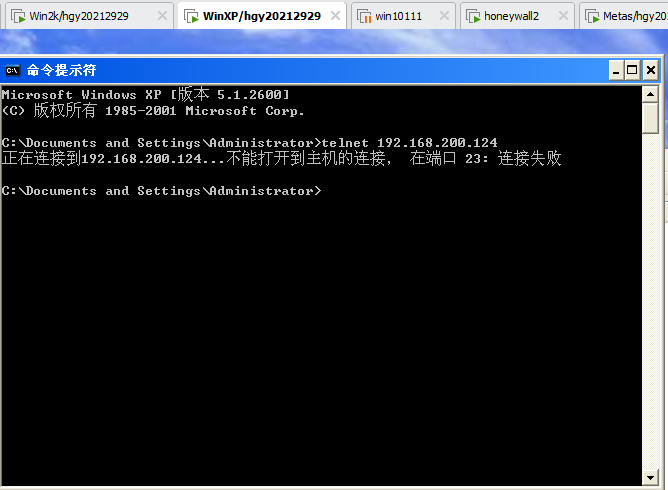

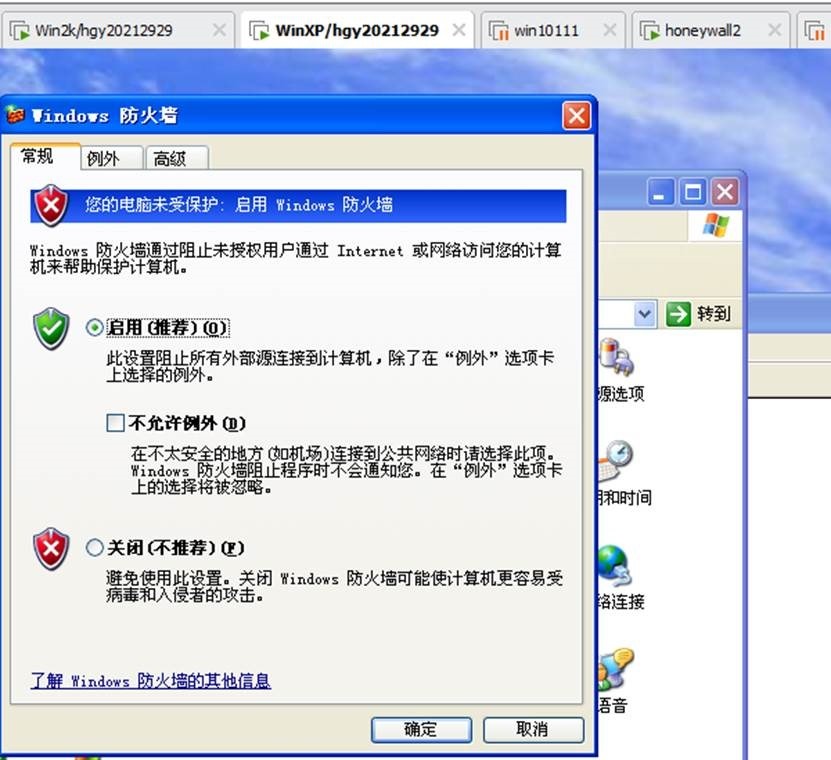

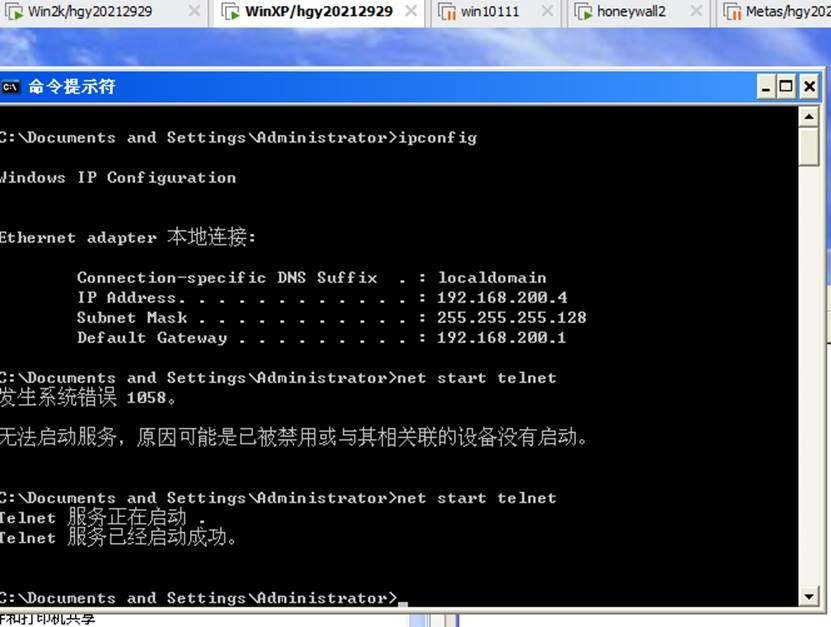

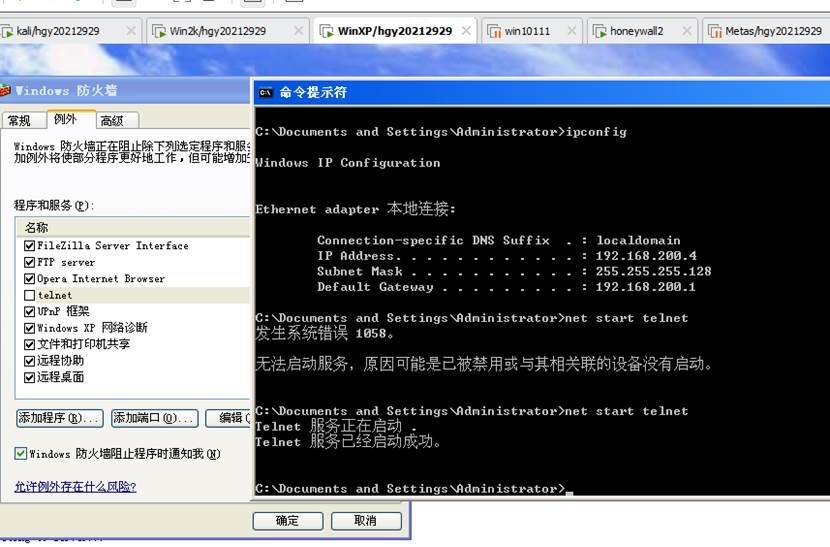

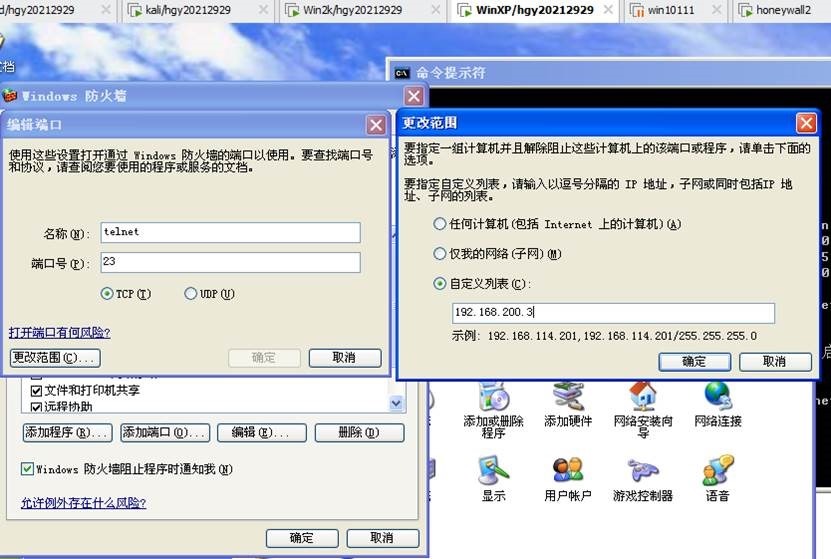

2.3使用防火墙配置

由于win2k无防火墙,在winxp中进行

(1)打开防火墙选择启用,取消不允许例外

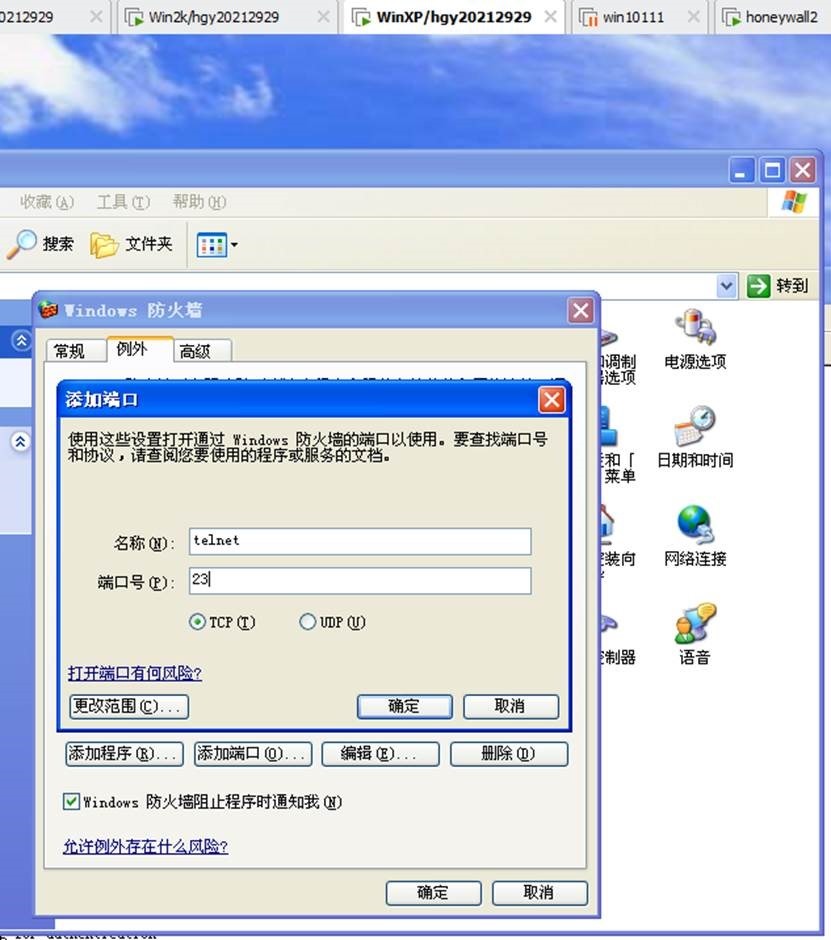

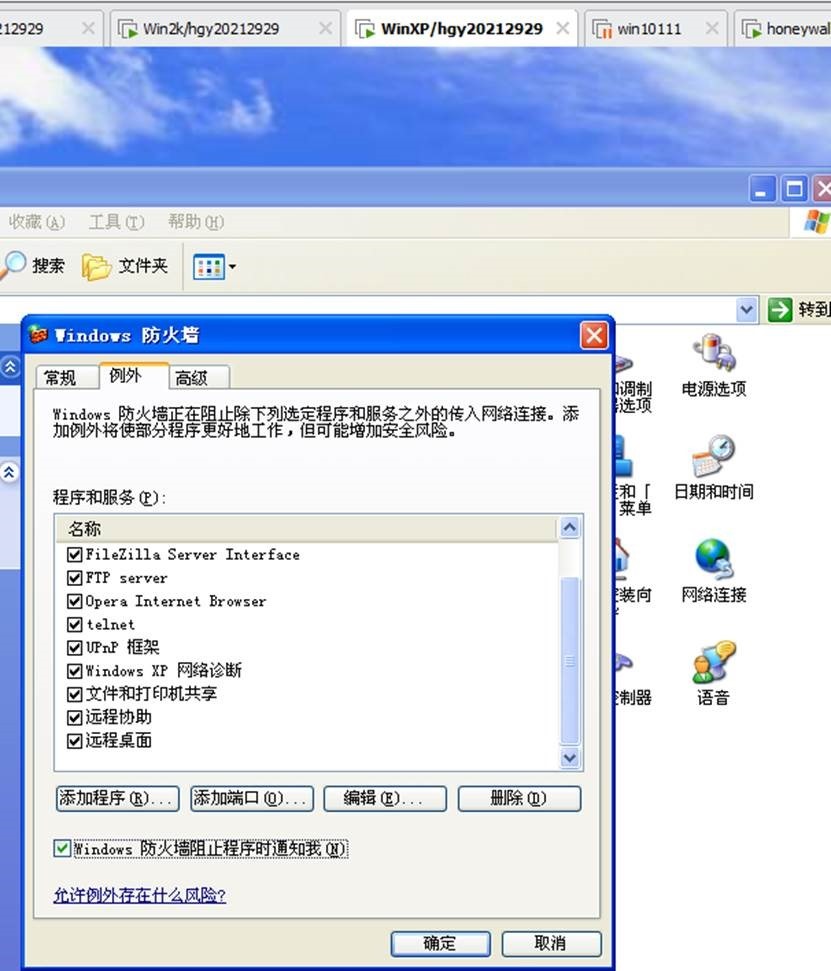

(2)在选择例外-添加端口

(3)先勾选telnet

(4)启动telnet命令:net start telnet

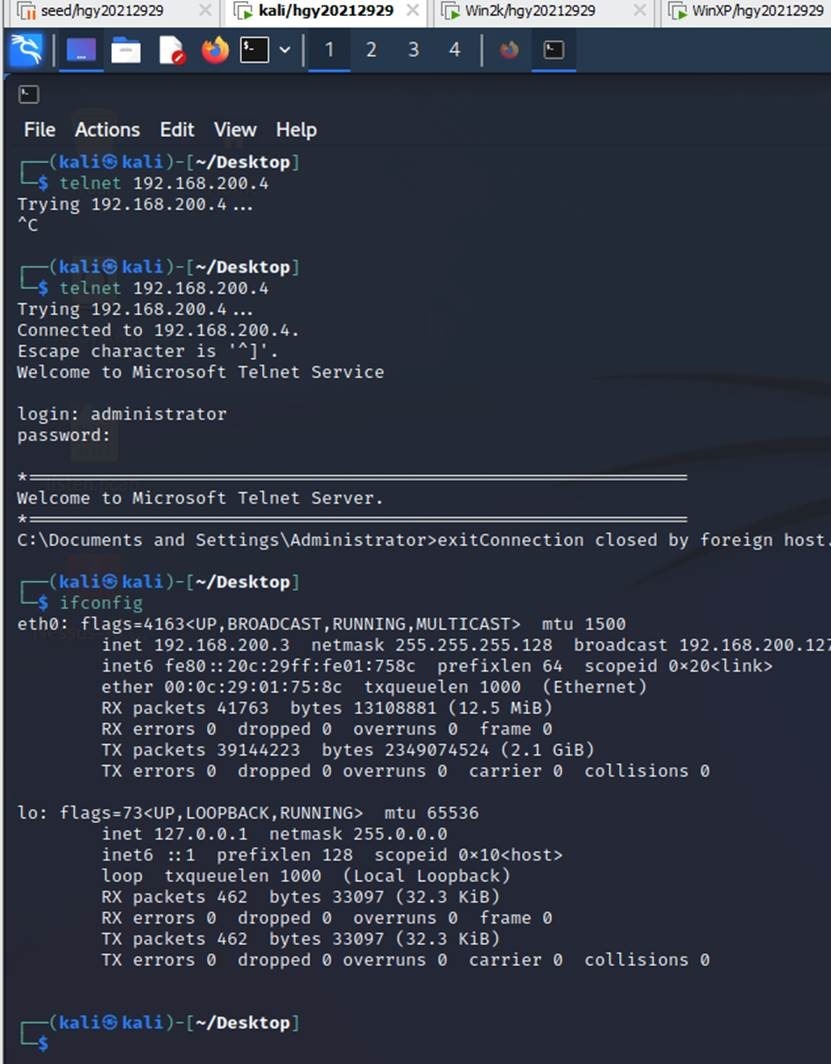

(5)Kali登录winxp: telnet 192.168.200.4

(6)选择IP为192.168.200.3

(7)Kali 再次输入:telnet 192.168.200.4。其中kaliIP:192.168.200.3

并且win2k输入:telnet 192.168.200.4。其中win2kIP:192.168.200.124

Kali可以访问,win2k无法连接。

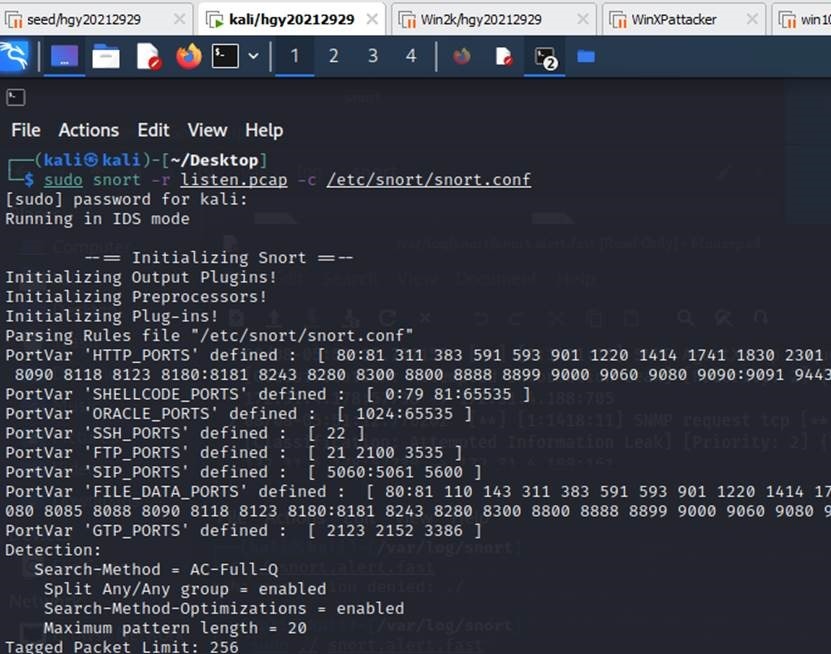

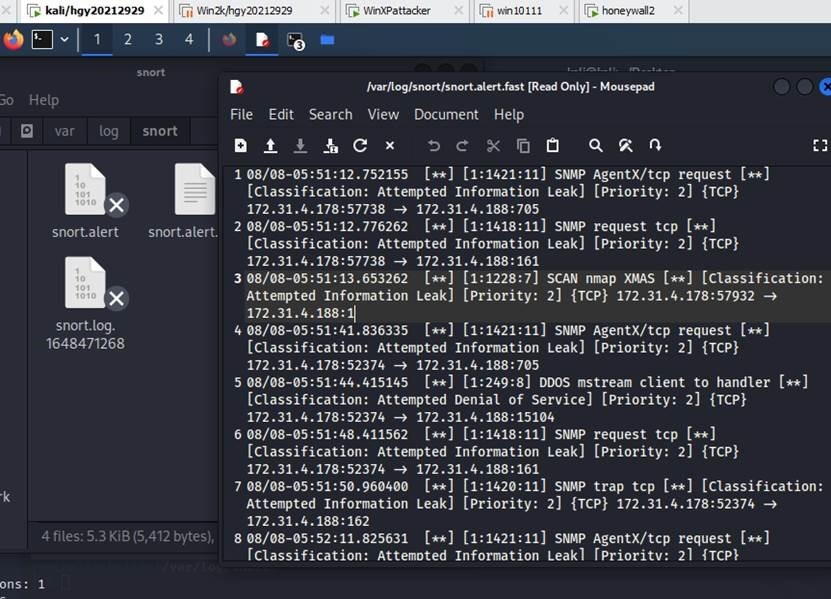

3.使用snort

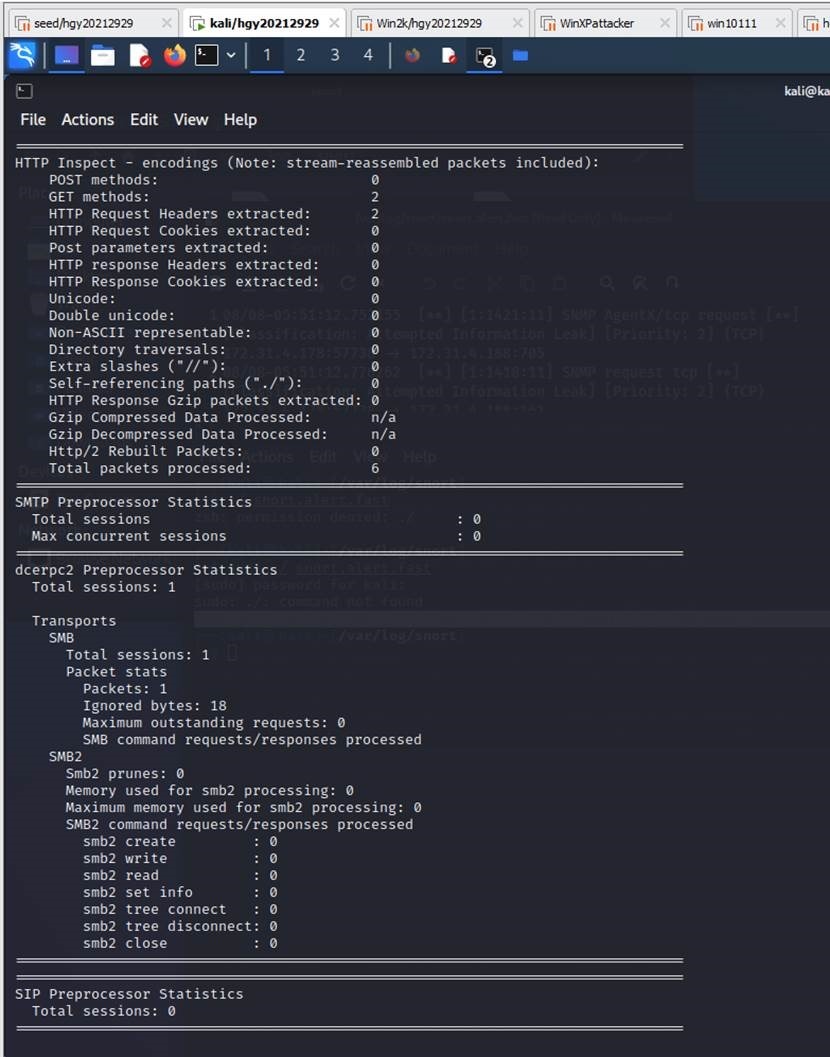

(1)打开listen.pcap并输入命令:sudo snort -r listen.pcap -c /etc/snort/snort.conf

配置检测完成后得到数据包

(2)打开/var/log/snort的snort.alert.fast

我们可以看到第五条

08/08-05:51:44.415145 [**] [1:249:8] DDOS mstream client to handler [**] [Classification: Attempted Denial of Service] [Priority: 2] {TCP} 172.31.4.178:52374 -> 172.31.4.188:15104

攻击者172.31.4.178通过52374端口对172.31.4.188尝试拒绝服务攻击。

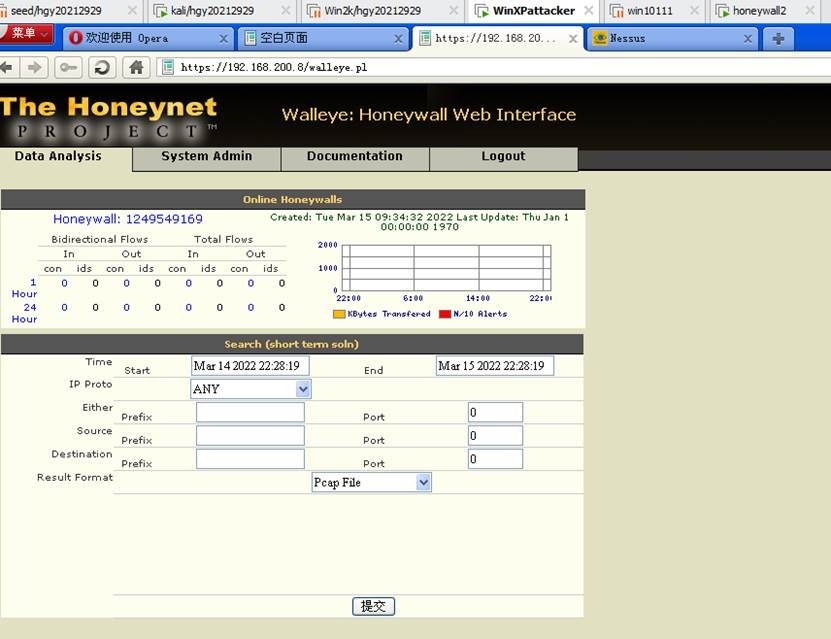

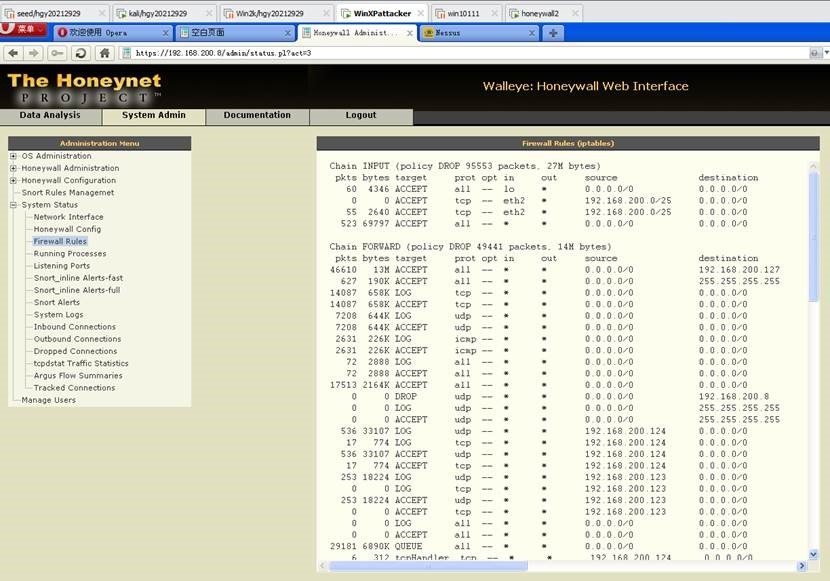

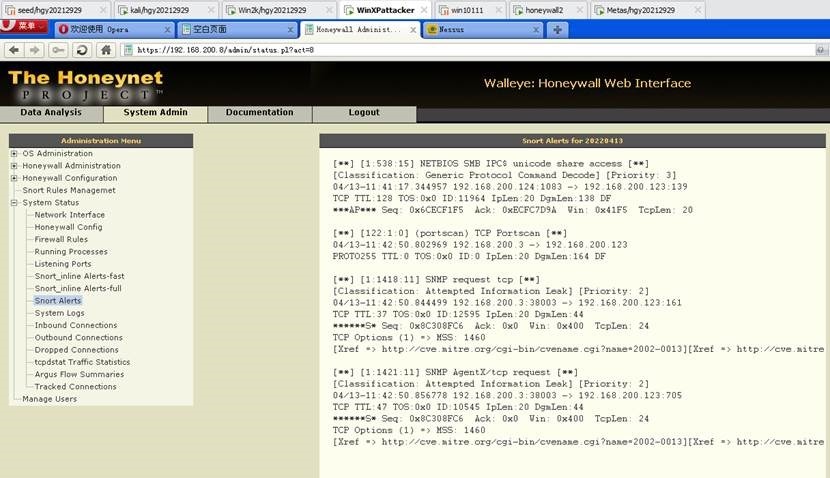

4.蜜网网关的配置规则

(1)首先打开winxp,浏览器里输入https://192.168.200.8登录

(2)打开system admin-system status-firewall rules,查看防火墙的信息

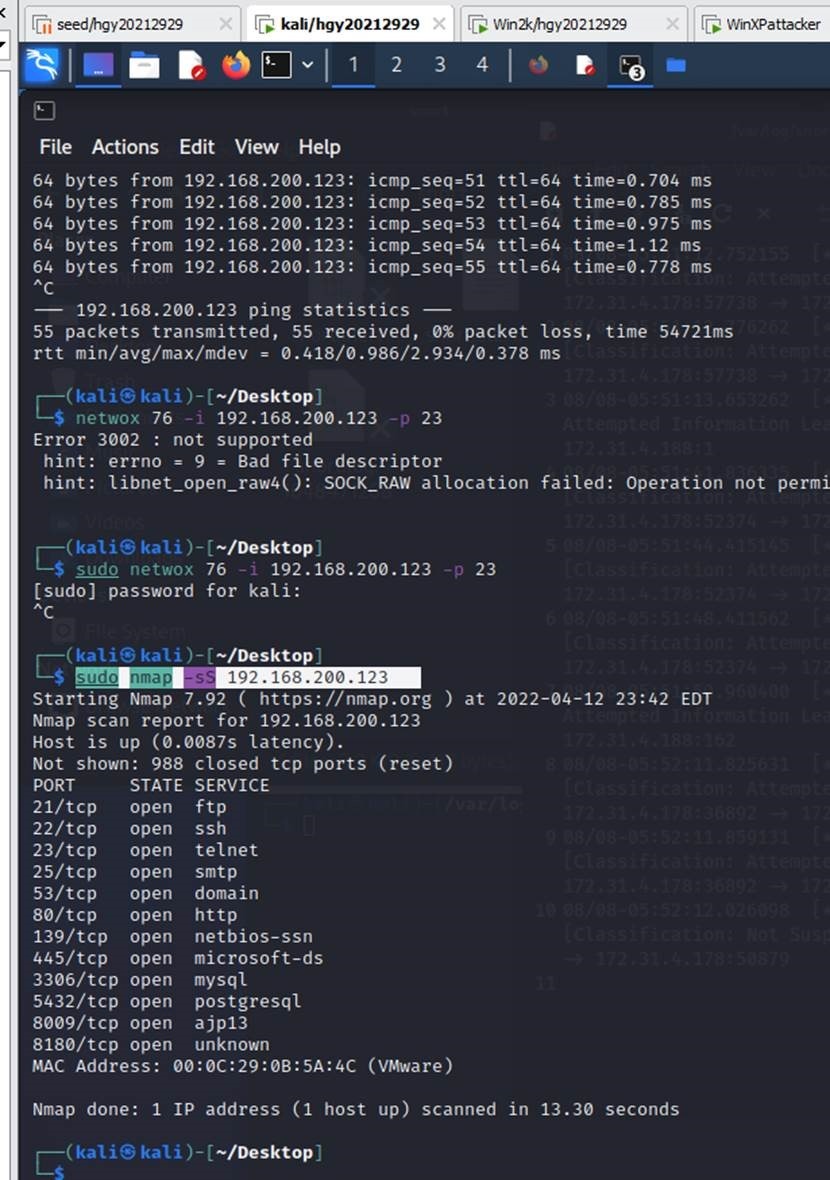

(3)使用kali 的nmap 扫描192.168.200.123。命令sudo nmap -sS 192.168.200.123

(4)打开WinXP 查看snort alerts预警信息

三、遇到的问题

问题:使用honey中的snort alerts时显示为空

解决:由于蜜罐只能保存1天消息,所以使用kali的nmap扫描靶机才能获取检测信息。

四、感想

本次实验在win2k的策略配置方面十分的繁琐,真的是有可能被绕进去,然后导致配置错误,不过幸好一次成功o(*^▽^*)o♪。