[2019红帽杯]childRE

[2019红帽杯]childRE

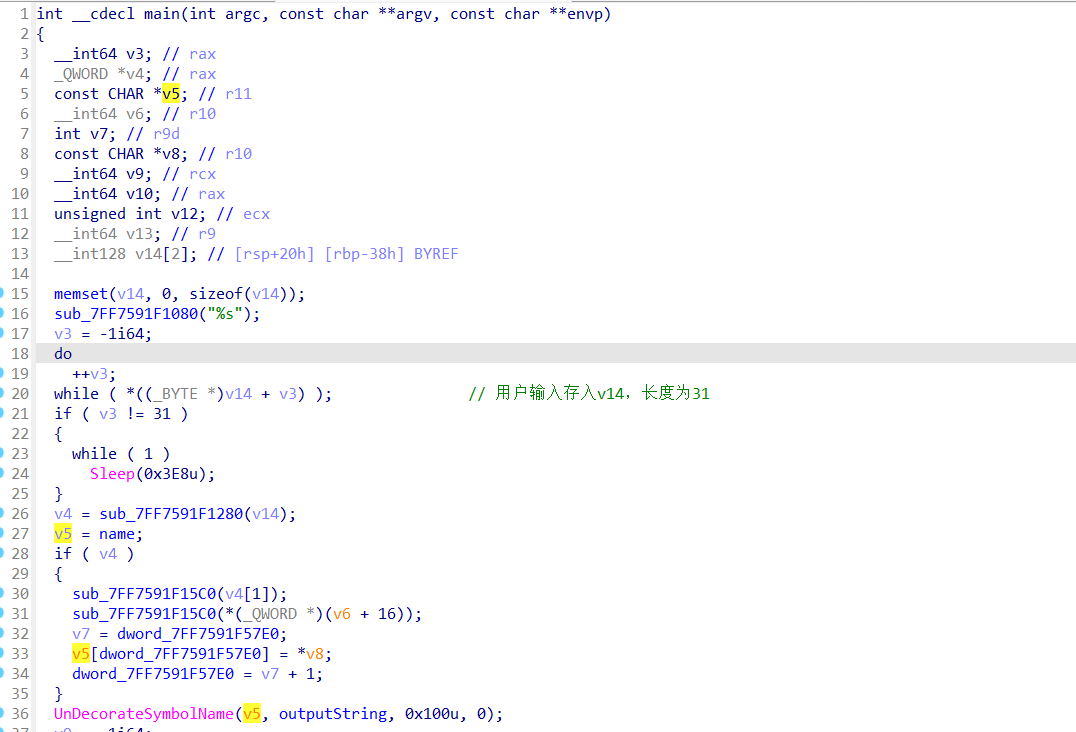

将该文件放入ida后打开按F5分析main函数

前面在读取了用户输入的31个字符串之后执行了一些较为复杂的操作,目前看不懂,此时先跳过这一部分,直接转到程序最后的部分

这边看到提示说flag是用户输入的MD5值,然后上面有一个循环判断操作,为了程序能够正常运行到输出flag的地方,两个if内的比较操作必须相等,因此我们可以逆向求得outputString的值,脚本如下:

str1 = "(_@4620!08!6_0*0442!@186%%0@3=66!!974*3234=&0^3&1@=&0908!6_0*&"

str2 = '55565653255552225565565555243466334653663544426565555525555222'

list1 = [0x31, 0x32, 0x33, 0x34, 0x35, 0x36, 0x37, 0x38, 0x39, 0x30,

0x2D, 0x3D, 0x21, 0x40, 0x23, 0x24, 0x25, 0x5E, 0x26, 0x2A,

0x28, 0x29, 0x5F, 0x2B, 0x71, 0x77, 0x65, 0x72, 0x74, 0x79,

0x75, 0x69, 0x6F, 0x70, 0x5B, 0x5D, 0x51, 0x57, 0x45, 0x52,

0x54, 0x59, 0x55, 0x49, 0x4F, 0x50, 0x7B, 0x7D, 0x61, 0x73,

0x64, 0x66, 0x67, 0x68, 0x6A, 0x6B, 0x6C, 0x3B, 0x27, 0x41,

0x53, 0x44, 0x46, 0x47, 0x48, 0x4A, 0x4B, 0x4C, 0x3A, 0x22,

0x5A, 0x58, 0x43, 0x56, 0x42, 0x4E, 0x4D, 0x3C, 0x3E, 0x3F,

0x7A, 0x78, 0x63, 0x76, 0x62, 0x6E, 0x6D, 0x2C, 0x2E, 0x2F]

outputstring = ''

for i in range(len(str1)):

yushu = list1.index(ord(str1[i]))

zhengshu = list1.index(ord(str2[i]))

outputstring += chr(zhengshu * 23 + yushu)

print(outputstring)

输出结果:

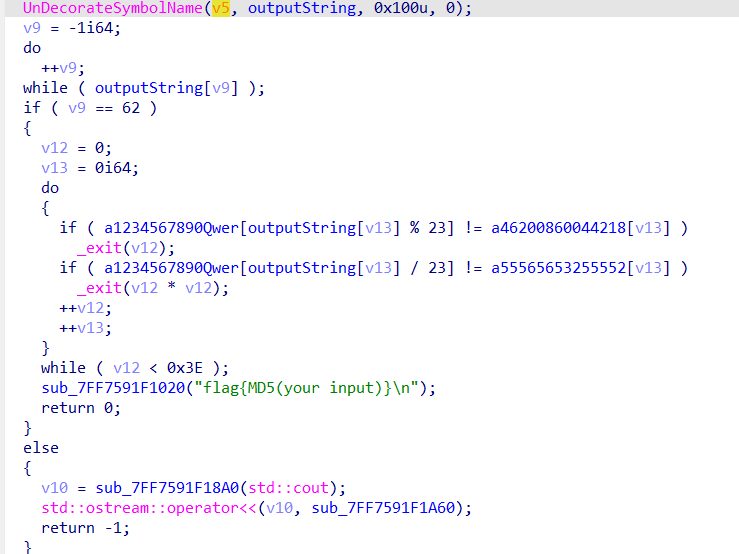

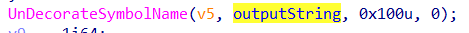

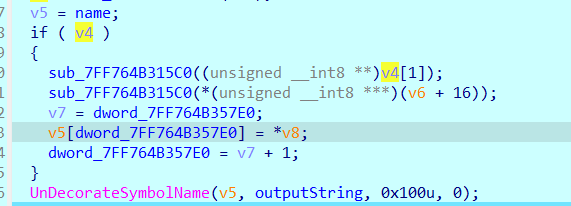

此时发现该字符串类似于函数的声明,我们继续向上分析引用了outputString变量的地方,发现了如下关键函数:

查询相关资料发现该函数用于还原修饰后的符号名称,使其变回可读性搞高的名称,第一个参数表示要去修饰的符号名称,第二个参数表示接收去修饰后的名称的缓冲区,第三个参数是缓冲区大小,第四个参数指定去修饰的方式

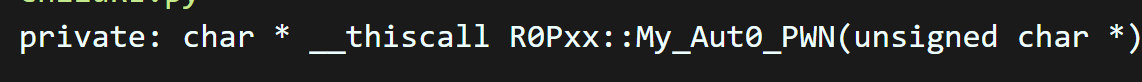

所以此时关键就变成了获取v5的值,查询了更多该函数的命名规则后得出了如下结论:

结论一

无论 __cdecl,__fastcall还是__stdcall调用方式,函数修饰都是以一个“?”開始,后面紧跟函数的名字。 再后面是參数表的開始标识和 依照參数类型代号拼出的參数表。

此时v5 = ?My_Aut0_PWN

结论二

对于C++的类成员函数(其调用方式是thiscall)。

函数的名字修饰与非成员的C++函数稍有不同,首先就是在函数名字和參数表之间插入以“@”字符+引导的类名。

此时v5 = ?My_Aut0_PWN@R0Pxx

结论三

其次是參数表的開始标识不同,公有(public)成员函数的标识是“@@QAE”,保护(protected)成员函数的标识是 “@@IAE”,私有(private)成员函数的标识是“@@AAE”,假设函数声明使用了constkeyword,则对应的标识应分别为 “@@QBE”,“@@IBE”和“@@ABE”。

此时v5 = ?My_Aut0_PWN@R0Pxx@@AAE

结论四

之后就是添加参数,先添加反回值类型参数,在添加函数形参。

參数表的拼写代号例如以下所看到的:

X--void

D--char

E--unsigned char

F--short

H--int

I--unsigned int

J--long

K--unsigned long(DWORD)

M--float

N--double

_N--bool

U--struct

....

指针的方式有些特别。用PA表示指针,用PB表示const类型的指针。

此时v5 = ?My_Aut0_PWN@R0Pxx@@AAEPADPAE

结论五

參数表后以“@Z”标识整个名字的结束。假设该函数无參数,则 以“Z”标识结束。

最终的到v5 = ?My_Aut0_PWN@R0Pxx@@AAEPADPAE@Z

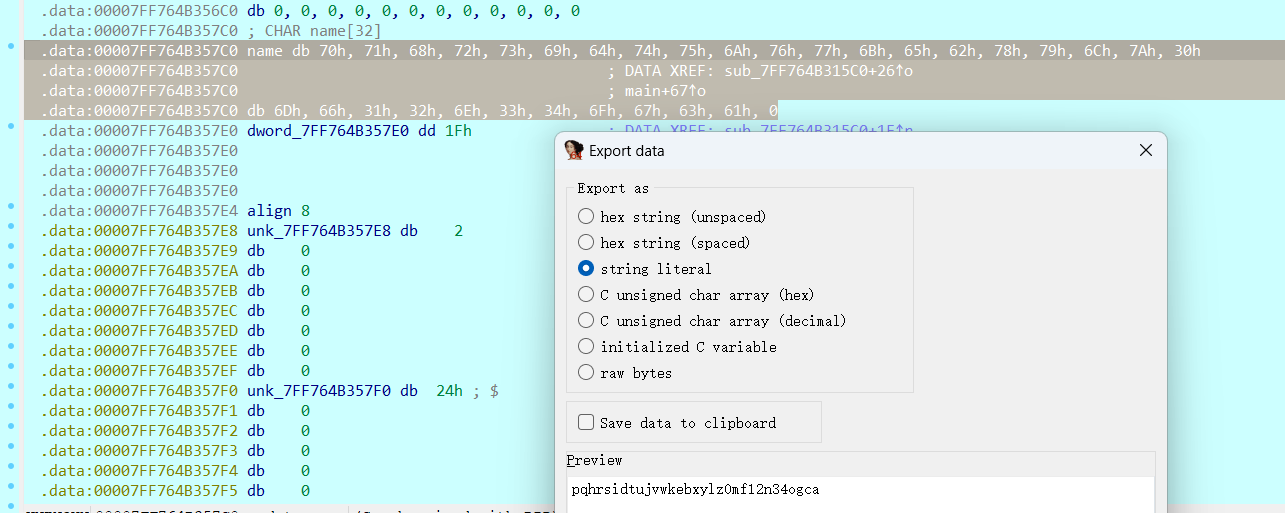

此时我们向上查看找到v5的赋值的地方,发现将name的地址给了v5,又找到了给name处赋值的地方,但此时也并不清楚到底执行了什么操作,于是尝试进行动态调试,在赋值的地方打上断点,开始调试后输入的字符串为:

abcdefghijklmnopqrstuvwxyz01234

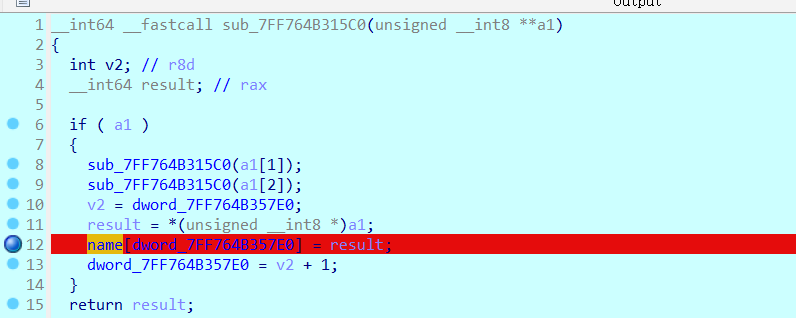

在一步步单步调试赋完值之后,我们查看name变量的值

发现v5的值其实就是将我们的输入打乱之后的排列,此时对照我们刚刚的输入,可以得到索引数组:

[30, 14, 29, 6, 13, 21, 28, 2, 5, 9, 12, 17, 20, 24, 27, 0, 1, 3, 4, 7, 8, 10, 11, 15, 16, 18, 19, 22, 23, 25, 26]

之后就可以将变化之后的v5值还原得到正确的输入了,完整解题脚本如下:

str1 = "(_@4620!08!6_0*0442!@186%%0@3=66!!974*3234=&0^3&1@=&0908!6_0*&"

str2 = '55565653255552225565565555243466334653663544426565555525555222'

list1 = [0x31, 0x32, 0x33, 0x34, 0x35, 0x36, 0x37, 0x38, 0x39, 0x30,

0x2D, 0x3D, 0x21, 0x40, 0x23, 0x24, 0x25, 0x5E, 0x26, 0x2A,

0x28, 0x29, 0x5F, 0x2B, 0x71, 0x77, 0x65, 0x72, 0x74, 0x79,

0x75, 0x69, 0x6F, 0x70, 0x5B, 0x5D, 0x51, 0x57, 0x45, 0x52,

0x54, 0x59, 0x55, 0x49, 0x4F, 0x50, 0x7B, 0x7D, 0x61, 0x73,

0x64, 0x66, 0x67, 0x68, 0x6A, 0x6B, 0x6C, 0x3B, 0x27, 0x41,

0x53, 0x44, 0x46, 0x47, 0x48, 0x4A, 0x4B, 0x4C, 0x3A, 0x22,

0x5A, 0x58, 0x43, 0x56, 0x42, 0x4E, 0x4D, 0x3C, 0x3E, 0x3F,

0x7A, 0x78, 0x63, 0x76, 0x62, 0x6E, 0x6D, 0x2C, 0x2E, 0x2F]

outputstring = ''

for i in range(len(str1)):

yushu = list1.index(ord(str1[i]))

zhengshu = list1.index(ord(str2[i]))

outputstring += chr(zhengshu * 23 + yushu)

print(outputstring)

v5 = '?My_Aut0_PWN@R0Pxx@@AAEPADPAE@Z'

test1 = 'abcdefghijklmnopqrstuvwxyz01234'

test2 = 'pqhrsidtujvwkebxylz0mf12n34ogca'

index = [0 for i in range(31)]

for i in range(len(test1)):

index[i] = test2.index(test1[i])

input = ''

for i in range(len(v5)):

input += v5[index[i]]

print(input)

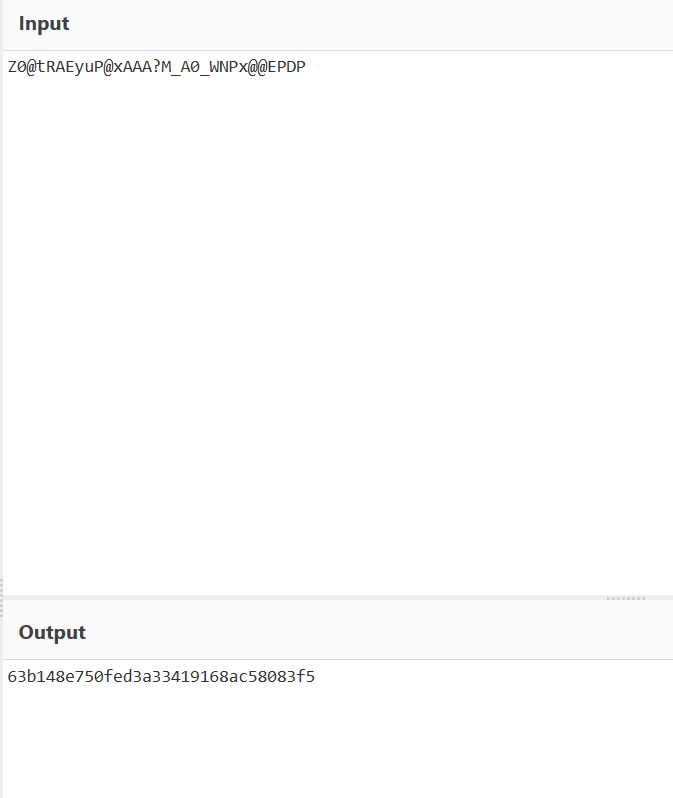

得到的input进行MD5编码:

提交后显示正确,因此本题的flag为:flag{63b148e750fed3a33419168ac58083f5}

浙公网安备 33010602011771号

浙公网安备 33010602011771号