OllyDbg破解Acid_burn

Acid_burn撰写破解报告

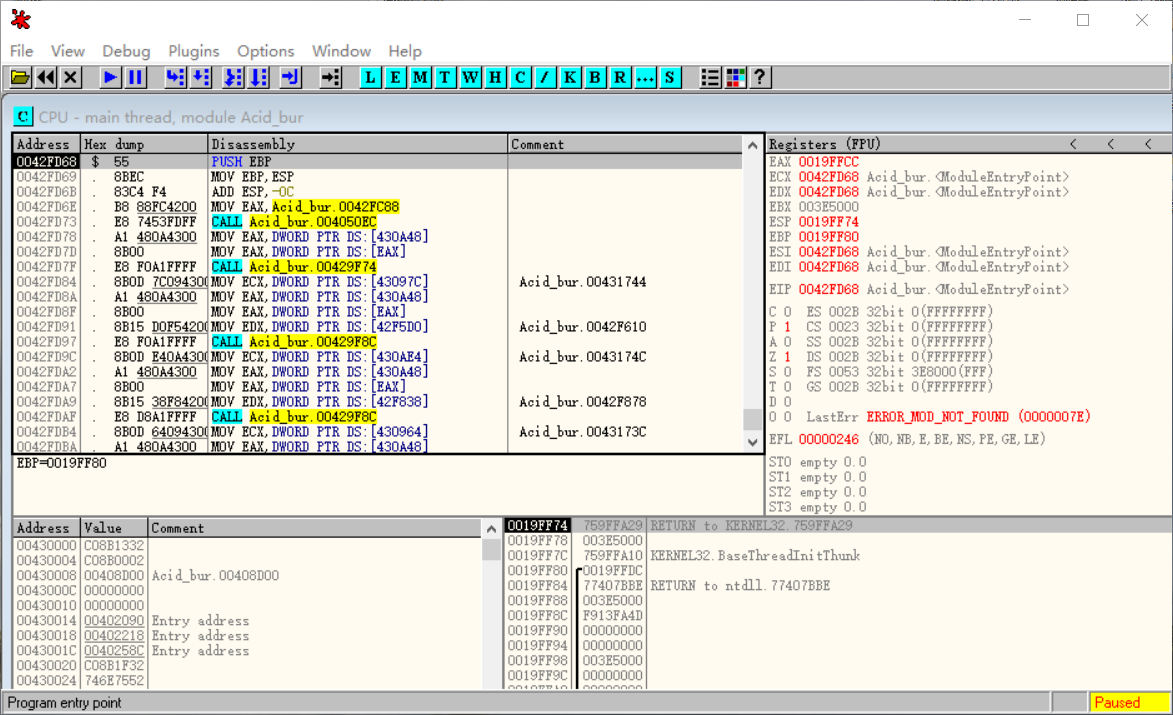

打开 OllyDbg 软件,File --> Open ,找到我们要破解的程序,打开。

点击 Debug --> Run,运行程序,也可以直接点击工具栏中的蓝色三角形按钮,运行程序。这样,Acid_burn程序就在 OD 中运行起来了。

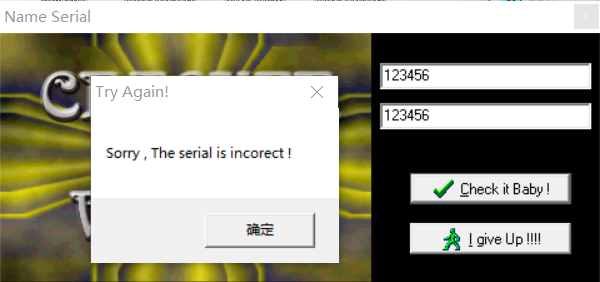

我们破解 Name + Serial 模式。就正常操作,在输入框中随便输入一个用户名和序列号,如 Name 填的是123456,Serial 填的是123456,点击 Check it Baby!按钮进行验证。在弹出的 Try Again 界面不要动(不要关闭这个对话框),我们要从这里开始调试了。

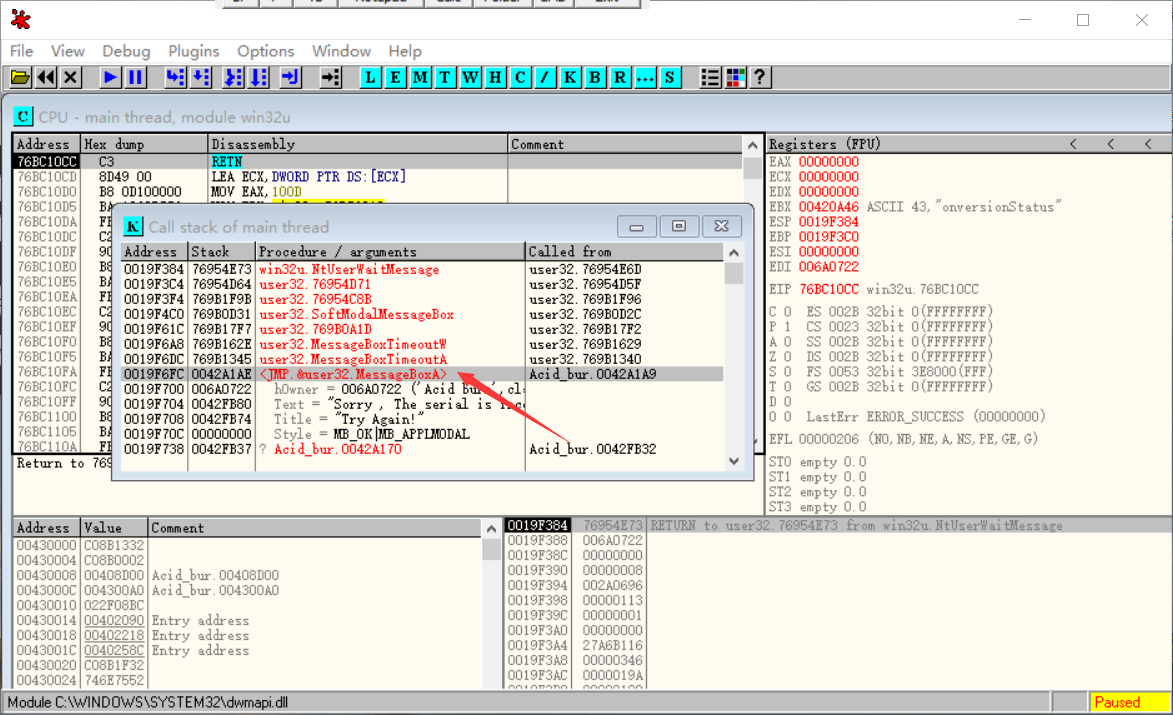

保持 Try Again 的窗口不要关,然后切换到 OD 界面,按 F12 ,可以暂停程序,进入调试状态。直接点击工具栏中的 K 按钮,打开堆栈窗口。

观察其中的 MessageBox 字样(最好从下往上找,因为下面的是新弹出的),我们找到了图中箭头所指的那一行(结合那一行下面的 Text 和 Title 里的文字,我们基本上可以确定,这个 MessageBox 就是我们之前弹出没关的那个窗口)

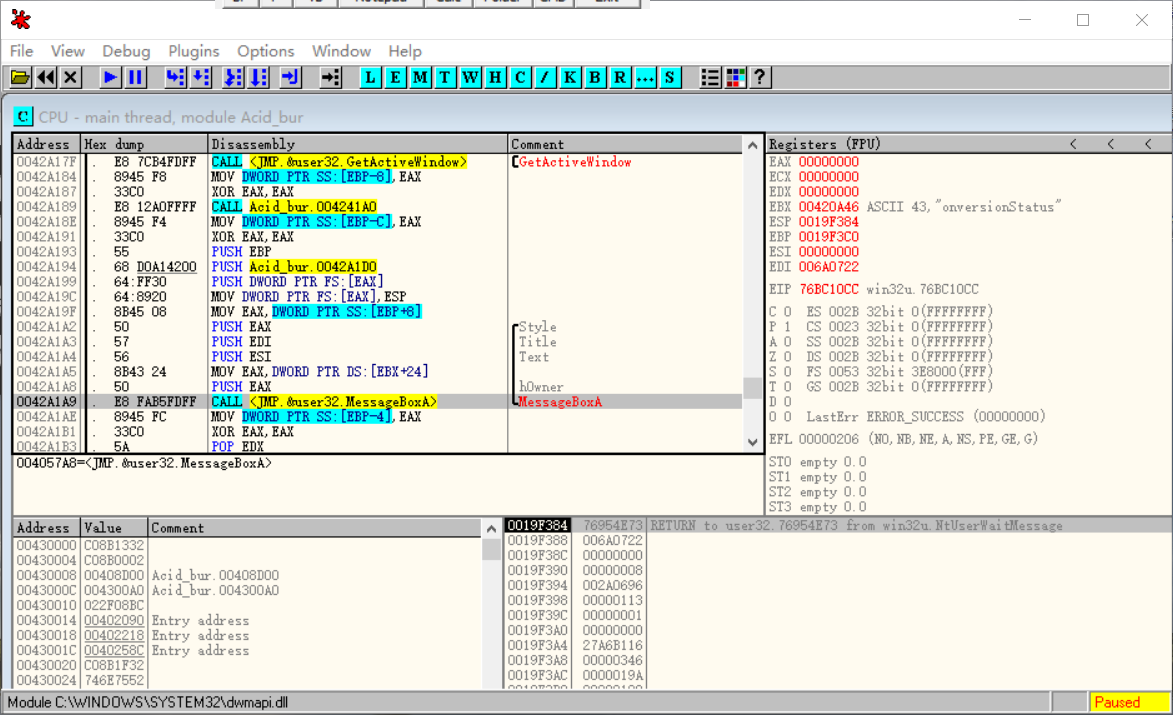

鼠标选中这一行,右键,show call(显示调用),点击之后会跳转到 main thread 窗口。

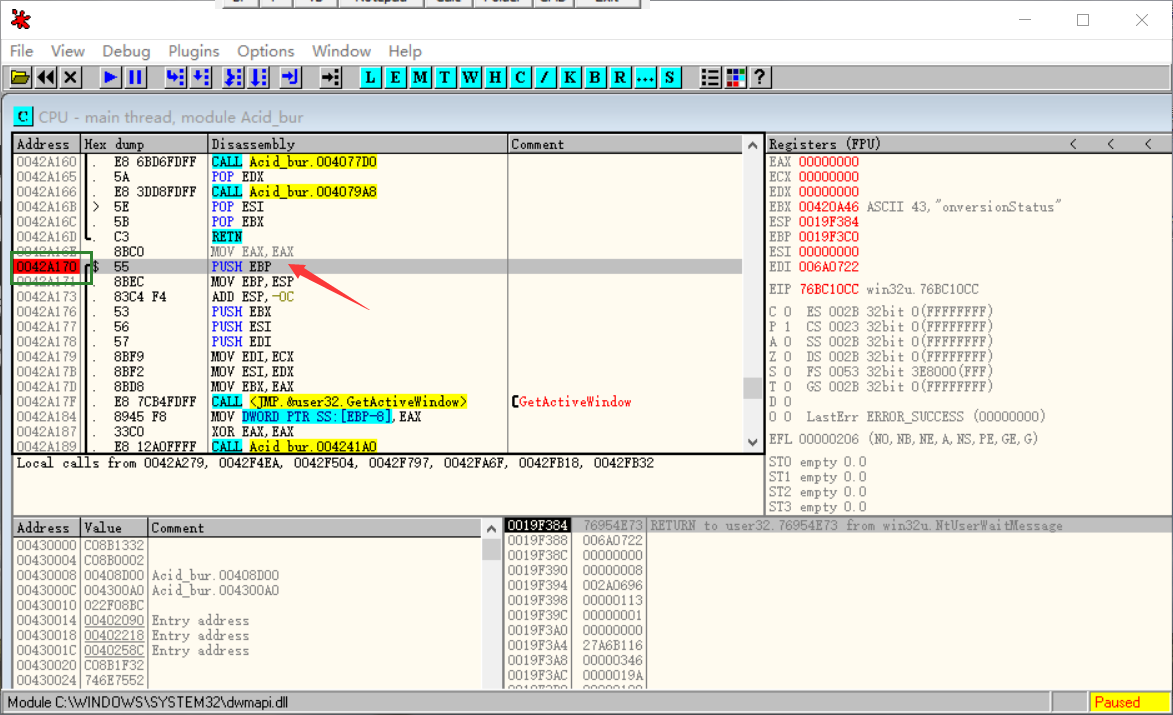

根据我们之前的分析,序列号验证的逻辑肯定就在这句前面不远处,范围缩小了,我们把代码往上翻一翻找一找。我们找到了 push ebp 这句代码,这句代码在汇编语言中,一般在程序入口会出现,我们在这里 F2 打个断点。

打完断点之后,我们按 F9 继续运行程序,然后重新按 Check it Baby!按钮验证,此时没有直接弹出错误的提示框,而是触发了断点程序暂停,停在了我们之前打断点的那一行。

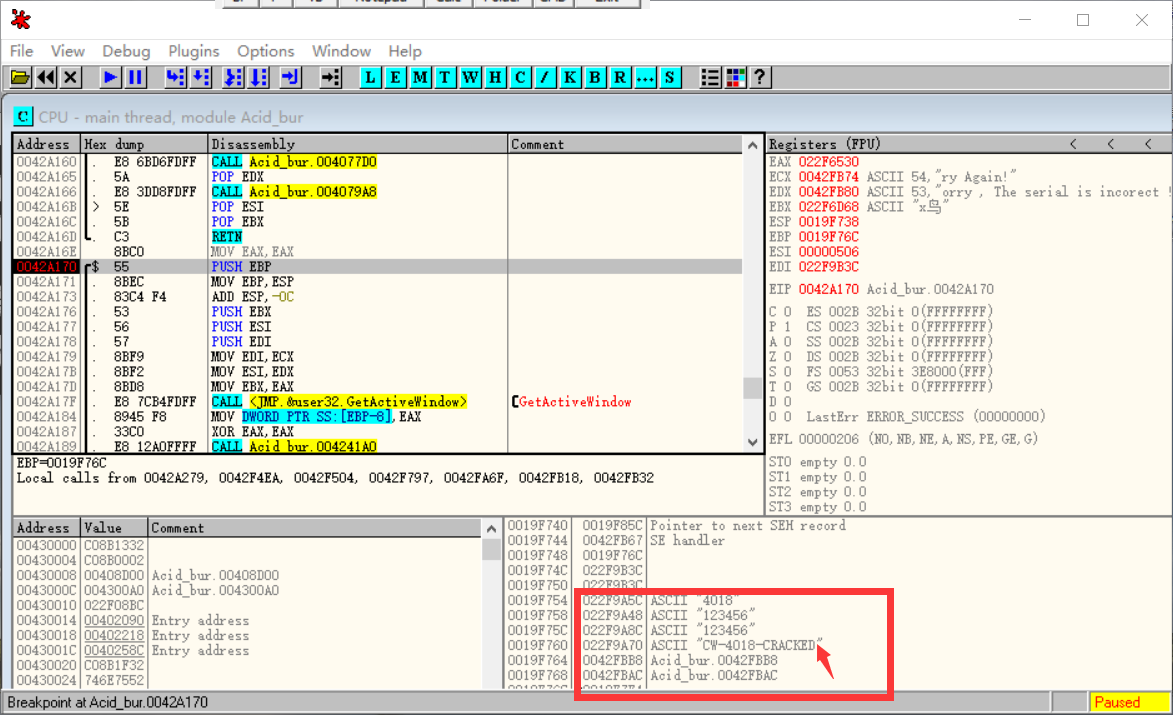

在触发断点的时候,我们可以看到下方出现了四行很可疑的字符串。

第二行和第三行正是我们之前手动输入的用户名和序列号。

第四行我们猜测是真正的序列号

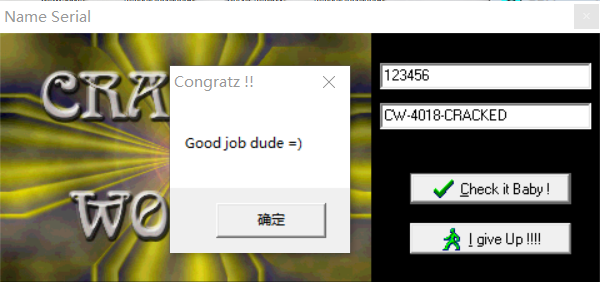

重新运行程序,输入刚才找到的那串字符,点击按钮验证

上述序列号是它真的序列号,破解成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号