流量访问控制列表ACL原理与应用知识总结

ACL原理与应用知识总结

interface Ethernet0/0/1

port link-type access

port default vlan 10

#

interface Ethernet0/0/2

port link-type access

port default vlan 20

#

interface Ethernet0/0/3

port link-type access

port default vlan 30

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan all //( 2 to 4094 )

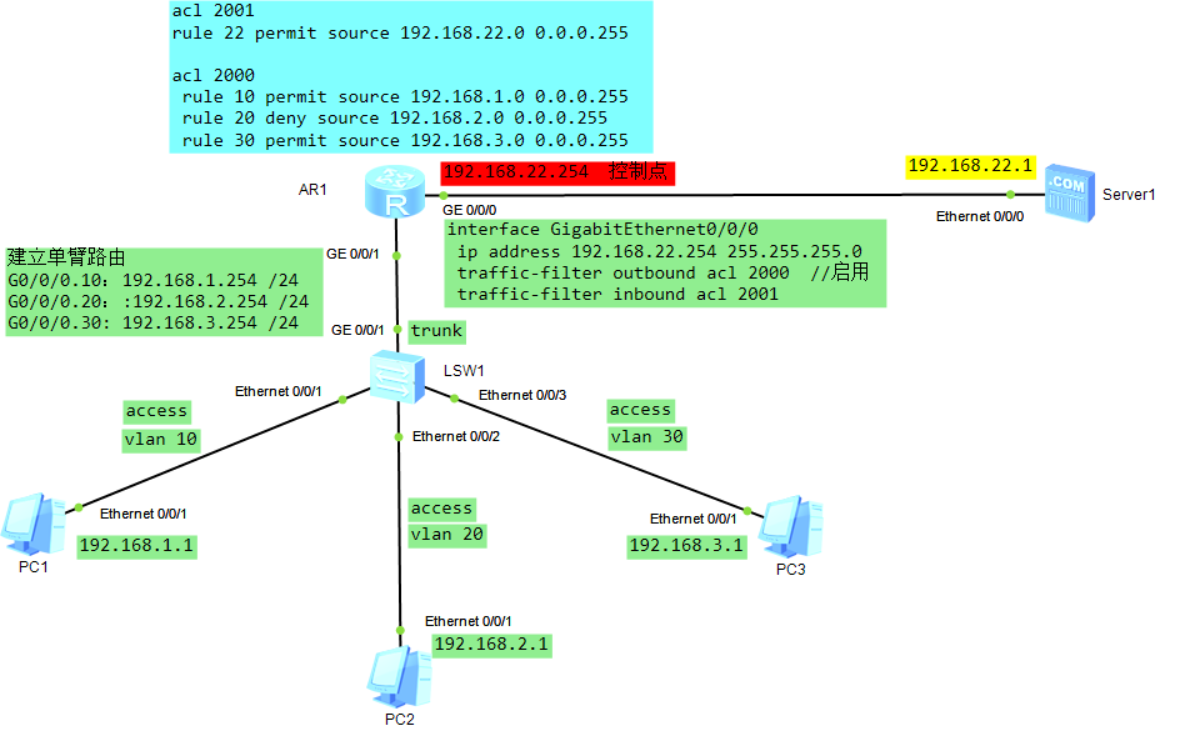

2.4.路由器:

interface GigabitEthernet0/0/1.10

dot1q termination vid 10

ip address 192.168.1.254 255.255.255.0

arp broadcast enable

interface GigabitEthernet0/0/1.20

dot1q termination vid 20

ip address 192.168.2.254 255.255.255.0

arp broadcast enable

interface GigabitEthernet0/0/1.30

dot1q termination vid 30

ip address 192.168.3.254 255.255.255.0

arp broadcast enable

interface GigabitEthernet0/0/0

ip address 192.168.22.254 255.255.255.0

acl 2000

rule 10 permit source 192.168.1.0 0.0.0.255

rule 20 deny source 192.168.2.0 0.0.0.255 //阻止192.168.2.0网段的数据通过

rule 30 permit source 192.168.3.0 0.0.0.255

rule 11 deny source 192.168.1.1 0.0.0.0 //阻止192.168.1.1这个站点的数据通过

rule 21 deny source 192.168.2.1 0.0.0.0 //阻止192.168.2.1这个站点的数据通过

acl 2001

rule 22 permit source 192.168.22.0 0.0.0.255

interface GigabitEthernet0/0/0

traffic-filter outbound acl 2000 //把acl 2000基本规则加到链路接口g0/0/0,控制他的出接口,即来自交换机那一侧的访问

traffic-filter inbound acl 2001 //把acl 2001基本规则加到链路接口g0/0/0,控制他的入接口,即来自服务器上的访问

PC>ping 192.168.22.1

Ping 192.168.22.1: 32 data bytes, Press Ctrl_C to break

Request timeout!

Request timeout!

Request timeout!

Request timeout!

Request timeout!

--- 192.168.22.1 ping statistics ---

5 packet(s) transmitted

0 packet(s) received

100.00% packet loss

[Router] display acl all //查询acl过滤的统计结果

Total quantity of nonempty ACL number is 2

Basic ACL 2000, 3 rules

Acl's step is 5

rule 10 permit source 192.168.1.0 0.0.0.255 (21 matches)

rule 20 deny source 192.168.2.0 0.0.0.255 (15 matches)

rule 30 permit source 192.168.3.0 0.0.0.255 (24 matches)

Basic ACL 2001, 1 rule

Acl's step is 5

rule 22 permit source 192.168.22.0 0.0.0.255 (180 matches)

[R1]acl 2000

[R1-acl-basic-2000] //basic即为基本,是有路由器自动提示的。

[R1]acl 3000

[R1-acl-adv-3000] //advance即为高级,是路由器自动的提示的。

[R1-acl-adv-3000] rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 destination-port eq 8090

[R1-acl-adv-3000]rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

traffic-filter inbound acl 3000 //在g0/0/1接口,入接口方向,执行acl 3000 。

注:acl控制列表在何处执行,是入接口还是出接口,要根据实际业务需要定。建议用Excel构建acl控制矩阵表加以分析,防止遗漏。一般而言,就近原则,即在被控制的设备最近的路由器上的接口,加以布置。

acl只对其他设备来或者去的数据流进行控制,自己的数据控制不了。同时需要注意的是,acl是部署在接口上的,包括物理接口和虚接口。根据实际情况定控制点。

其他:ICMP,Telnet(通过协议号控制),VRRP(通过协议号控制),FTP等等控制类似。

rule 40 deny icmp source 192.168.1.1 0.0.0.0 destination 192.168.2.1 0.0.0.0

telnet可在远程虚接口vty上执行:rule 50 deny source 192.168.1.253 0.0.0.0

//即拒绝来自网关的数据,或者同TCP 的23号端口来控制

rule 60 permit tcp source 192.168.1.253 destination 192.168.3.253 0.0.0.0 destination-port eq 23

从以上这些情况来看,基本ACL和高级ACL的命令相对是简单的,难在确认控制接口所在位置,通过TCP/IP协议原理以及数据包结构,编制合适的ACL控制命令。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?