USB 1

USB 1

buuctf

解压打开记事本,无作用

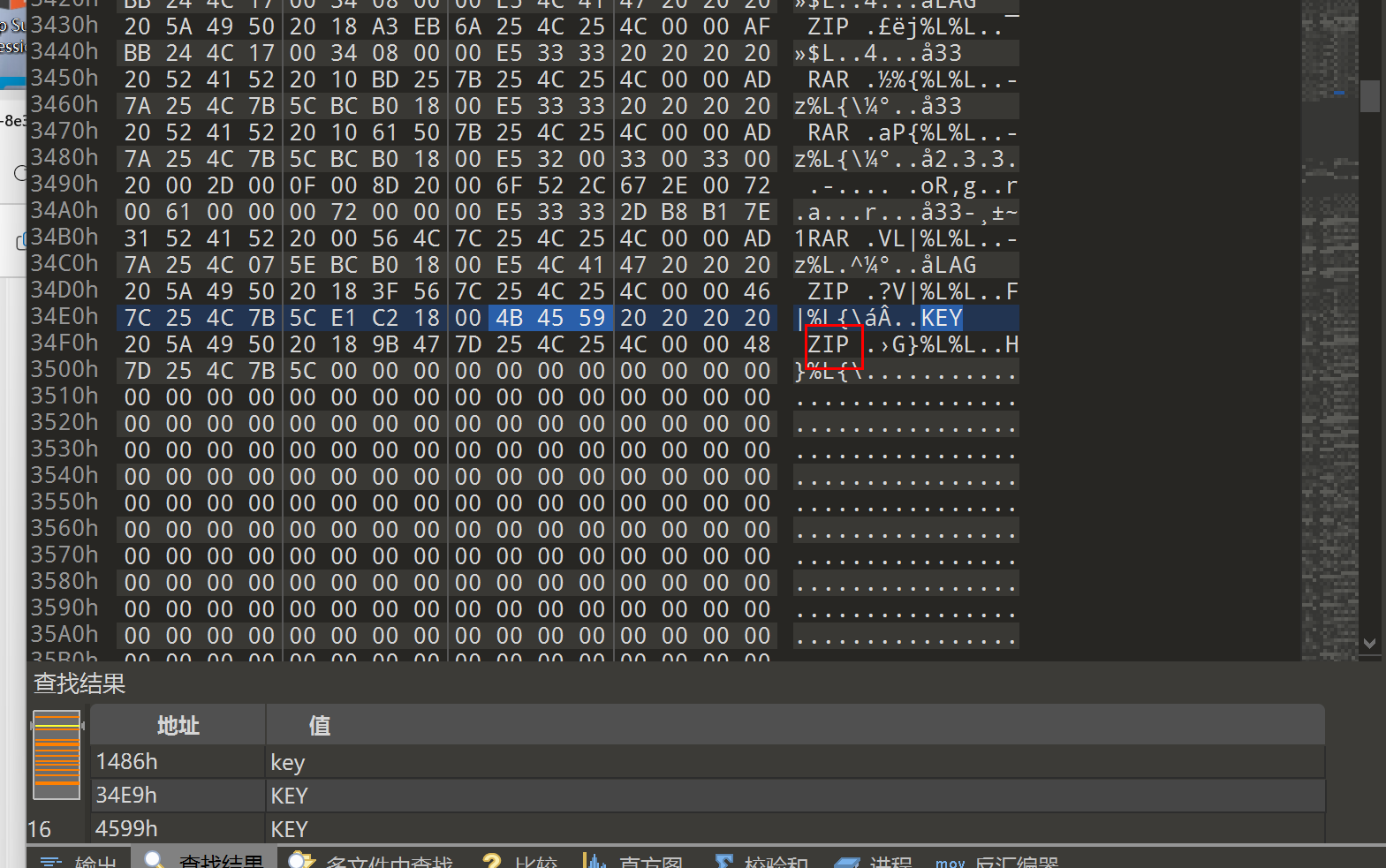

使用010查看key.ftm

搜索flag,key等字段,在众多key字段中找到zip信息

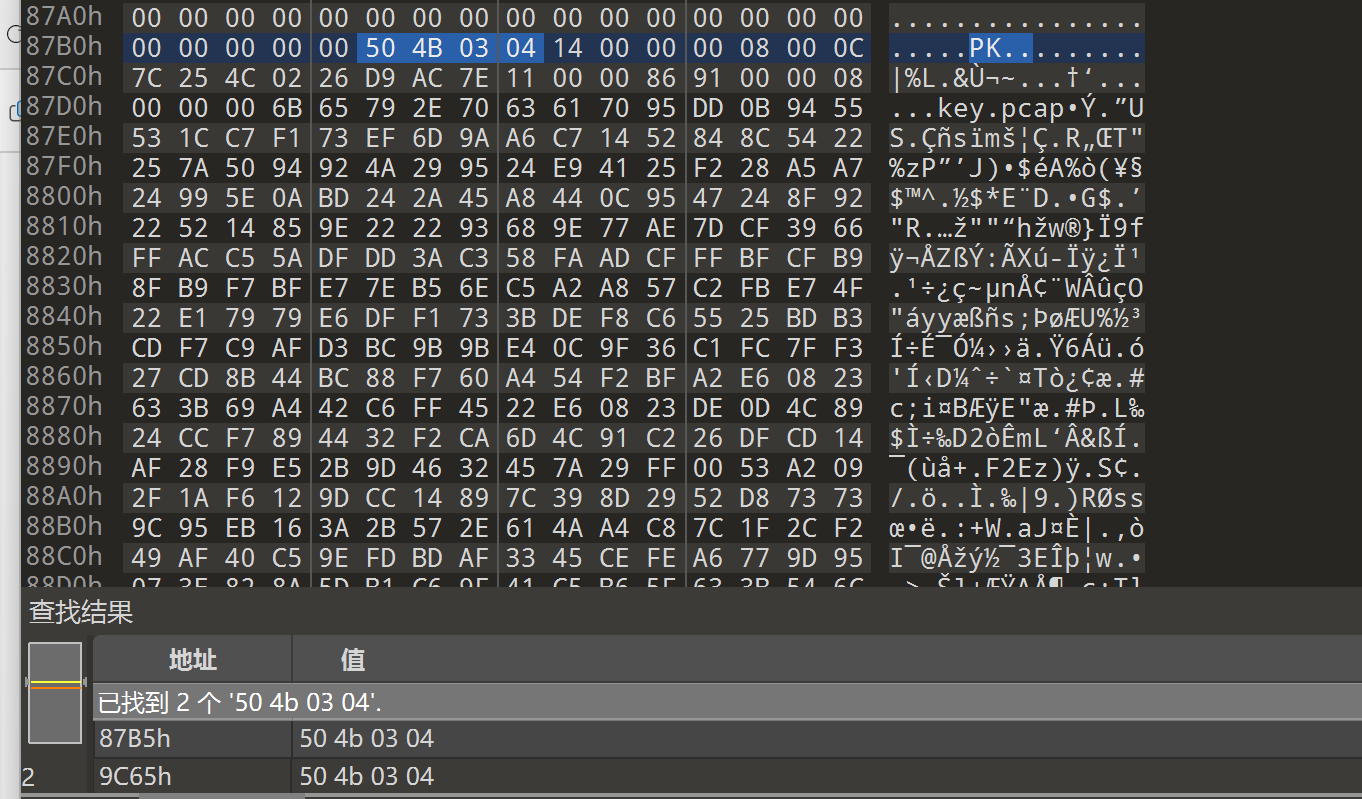

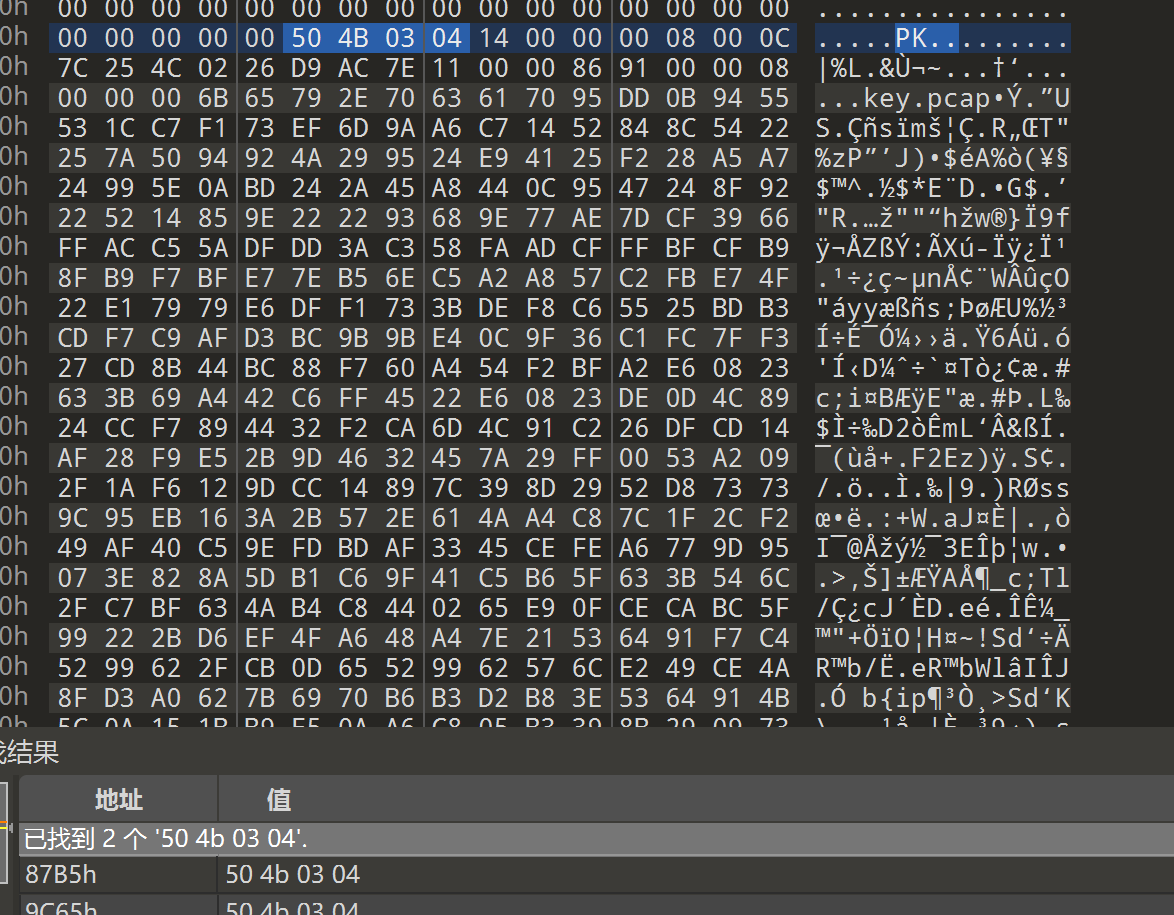

搜索十六进制文件头 50 4b 03 04

将两个压缩包都保存下来查看,发现都是个流量分析包

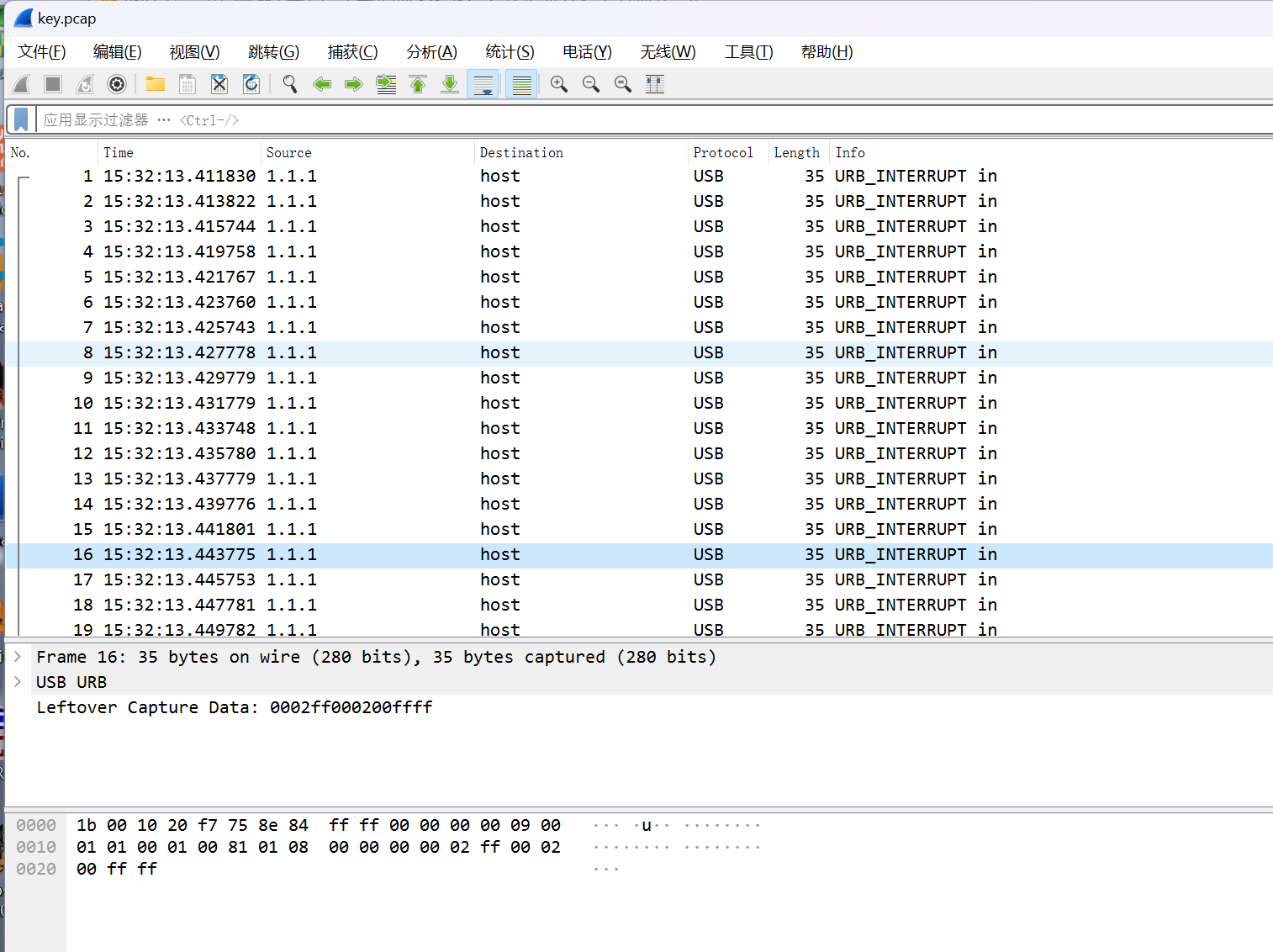

USB流量分析

使用命令提取键盘数据

tshark -r key.pcap -T fields -e usb.capdata > usbdata.txt

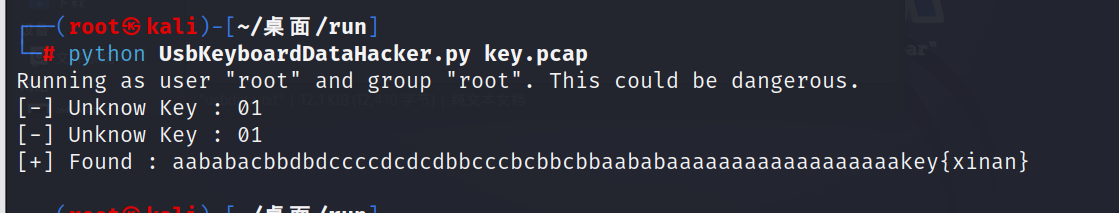

使用脚本

https://github.com/WangYihang/UsbKeyboardDataHacker

得到内容:xinan

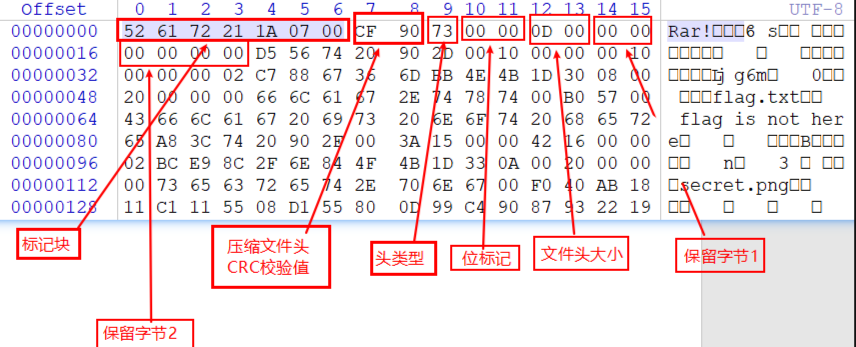

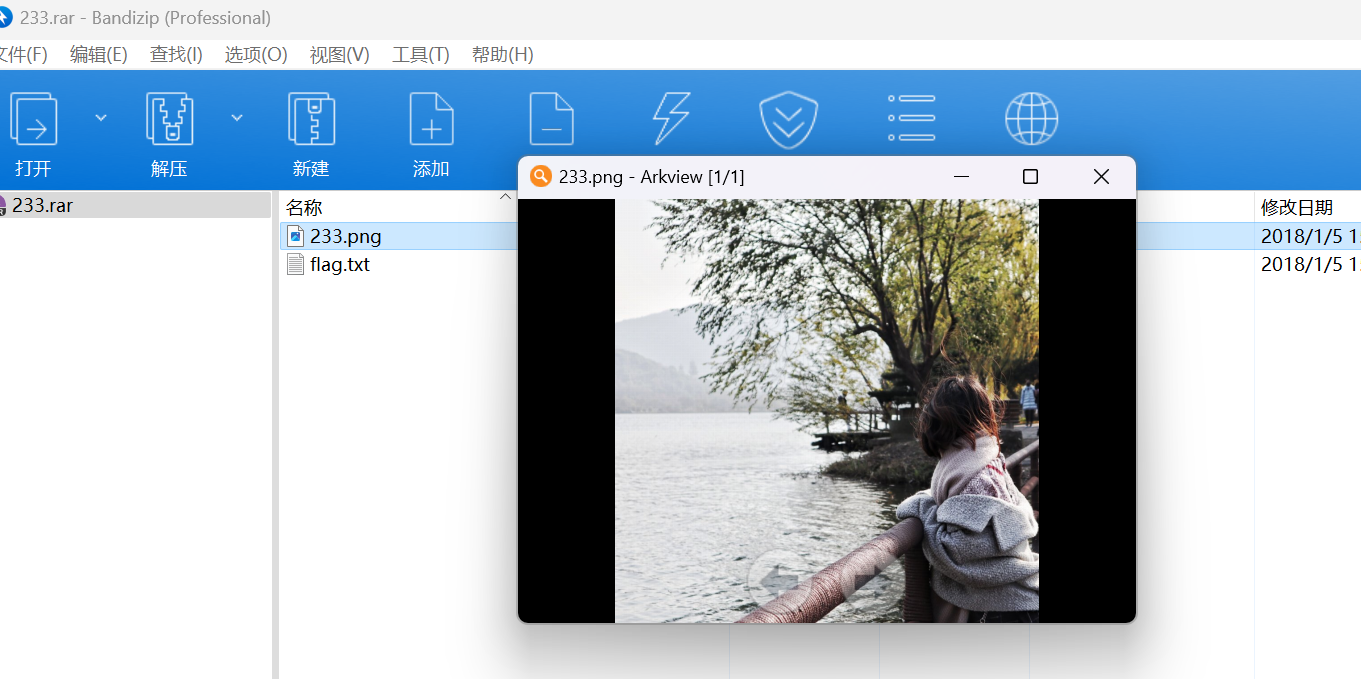

rar文件头解析

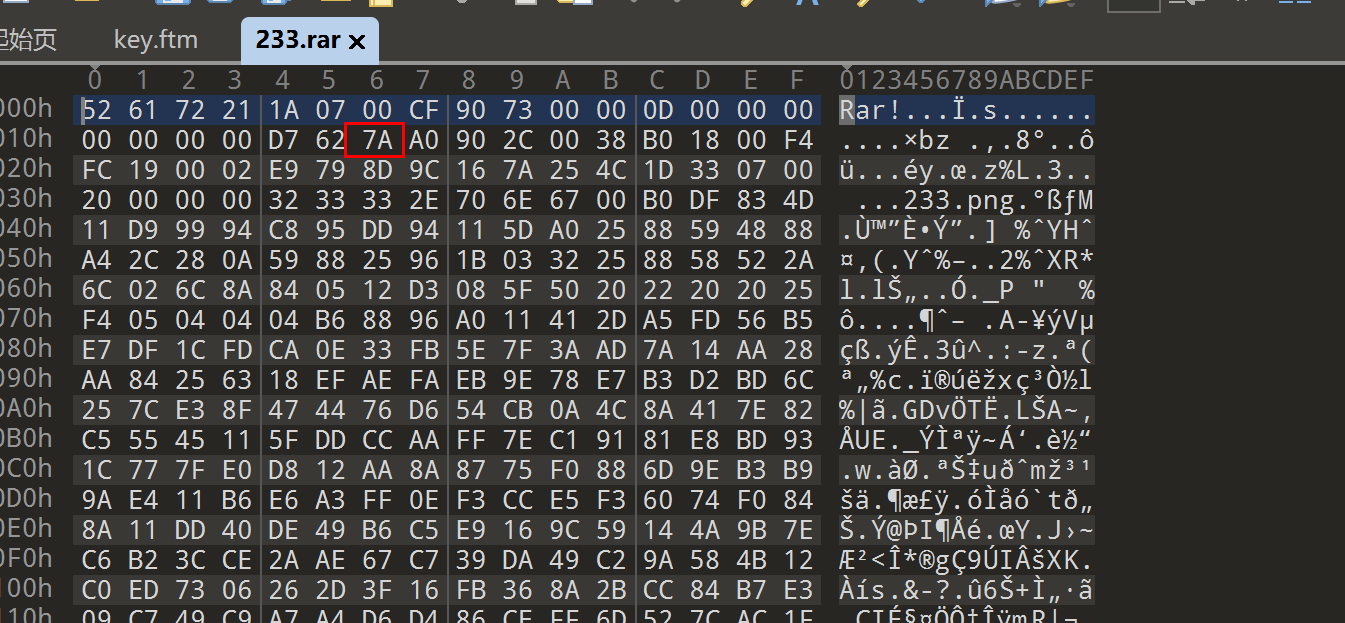

使用010分析压缩包rar

发现文件头位置应该是74并不是7A

再次打开

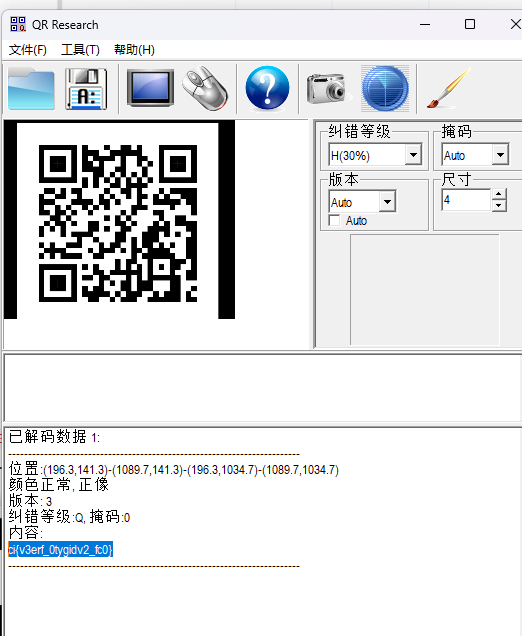

用stegsolve打开发现二维码

扫描

ci{v3erf_0tygidv2_fc0}

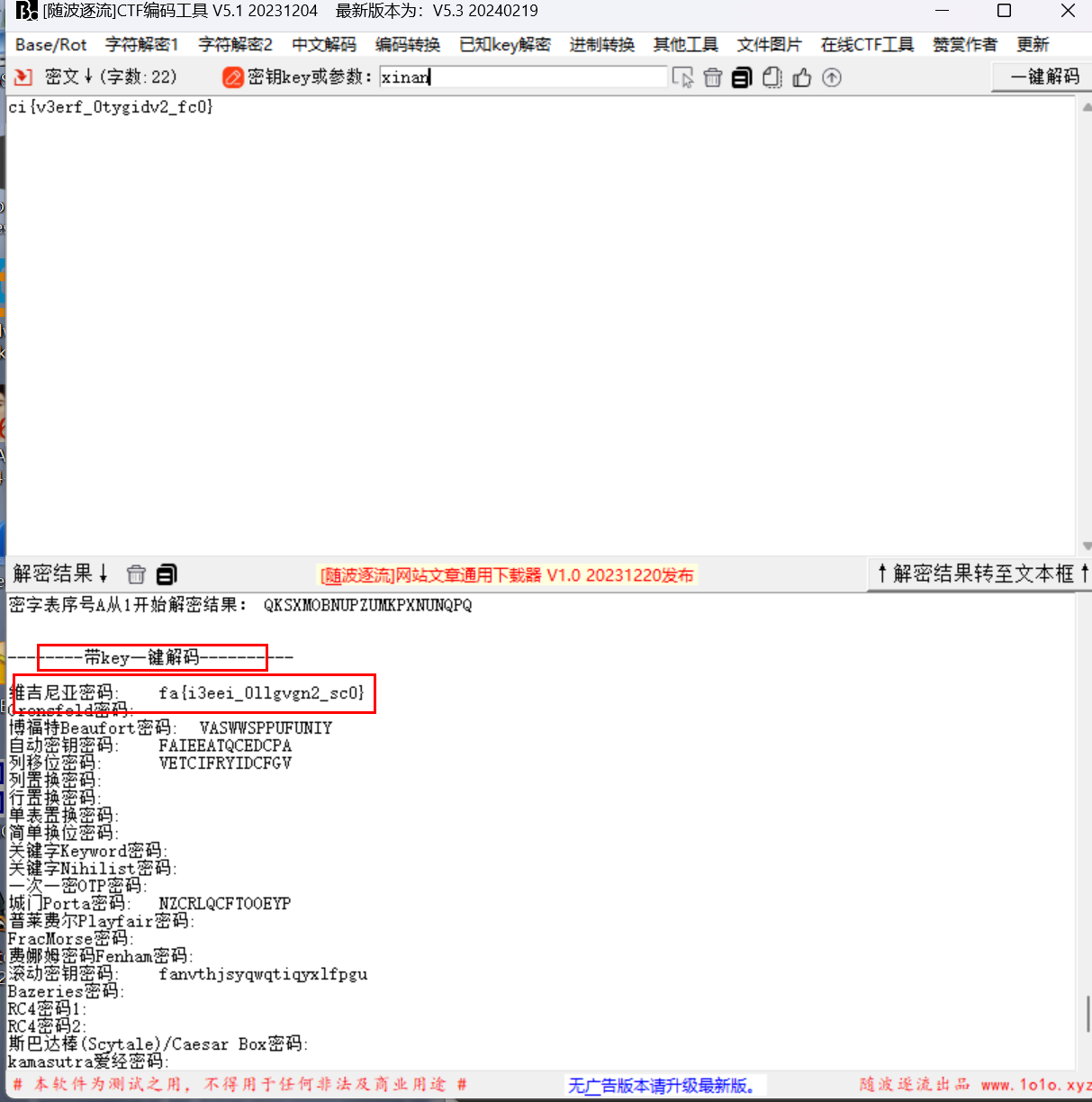

猜想xinan是密钥

进行一键解码

看到fa{i3eei_0llgvgn2_sc0}与flag有点思绪

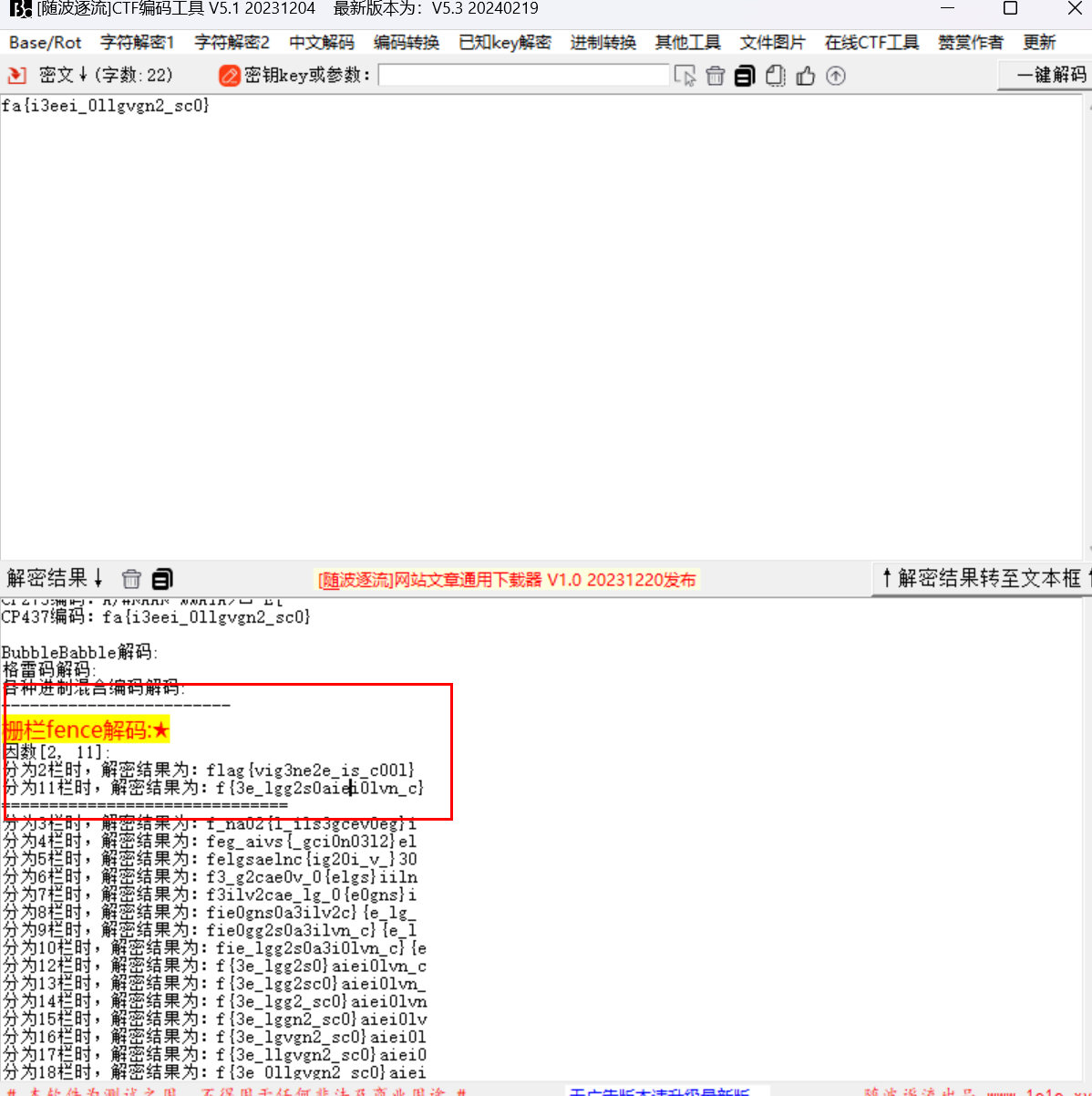

继续一键解码

发现栅栏密码

本人还需多练一练解码题,尽快识别解码类型