Misc—基础题目

第一部分

misc 1 签到题目

关注公众号即可获得flag{BugKu-Sec-pwn!}

misc 2 这是一张单纯的照片

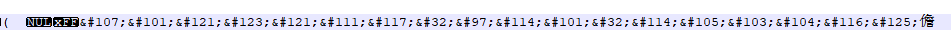

看看属性中有没有CRC或者其他信息,并没有,然后用notepad++打开,看一下头部和尾部,发现unicode编码,解码得到key{you are right}

misc 3 隐写

binwalk,zsteg并没发现flag,stegsolve查看通道写没发现,可能是高度问题,CRC爆破高度,成功拿到flag

misc 4 telnet

解压发现一个pcap文件,用wireshark打开即可获得flag,用notepad++打开也能发现flag

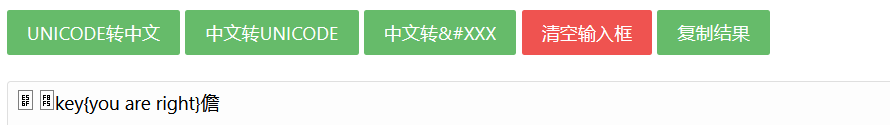

misc 5 眼见非实

首先.doc打不开,可能文件类型错误,使用file命令得出是zip文件,修改后缀打开发现在document.xml中找到flag

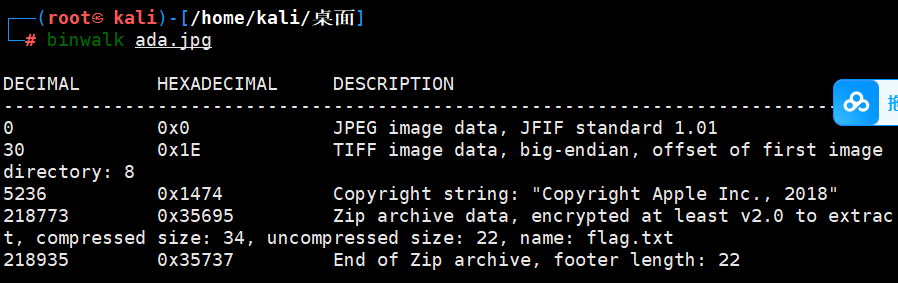

misc 6 啊达

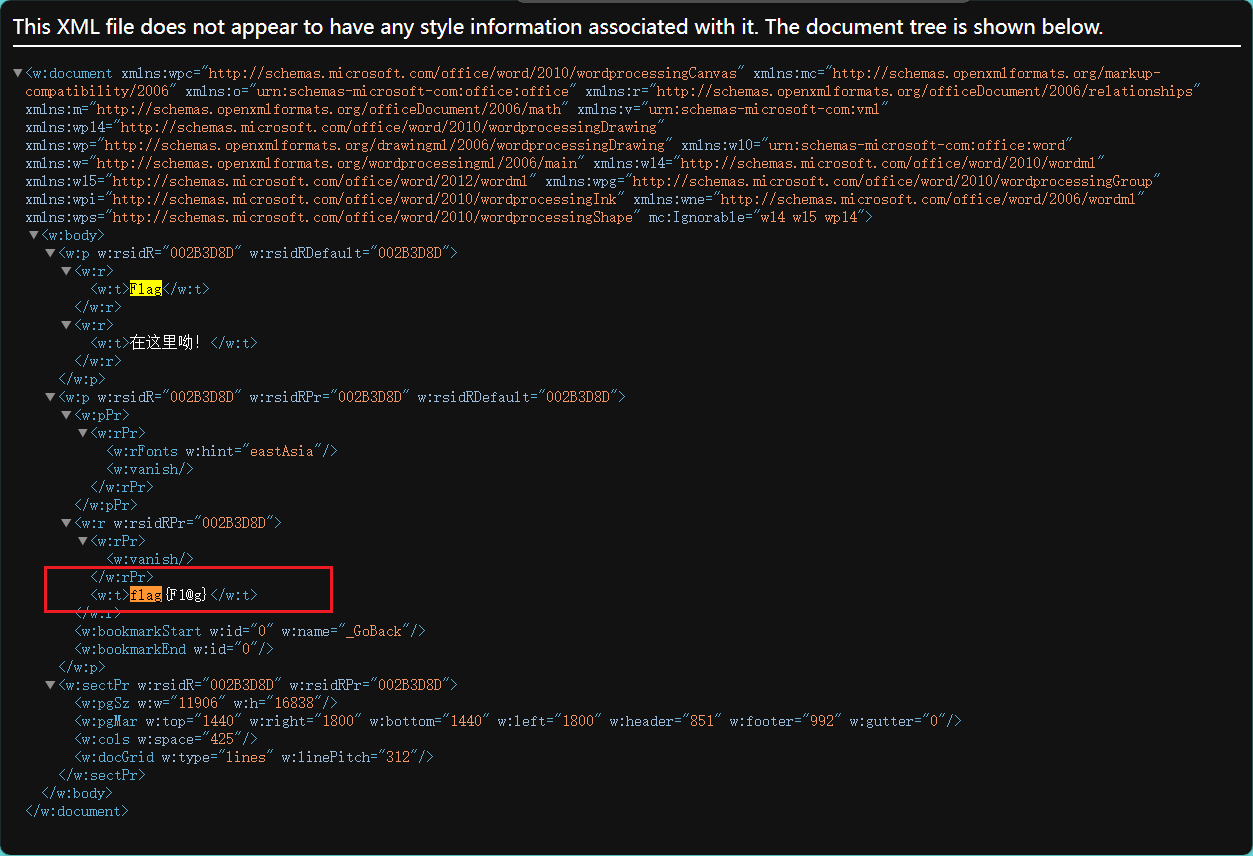

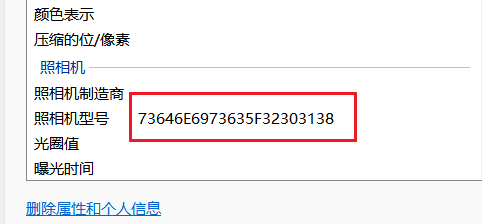

打开压缩包发现ada.jpg照片,右键属性发现16进制字符串

用binwalk看是否包含其他文件,发现了zip文件,使用-e进行分离

得到压缩包之后发现flag.txt。但是需要密码,首先看看是不是伪密码,修改密码位之后发现打不开,排除,那就看看之前给的16进制转化为sdnisc_2018,有可能是密码,试试,正确,找到了flag{3XiF_iNf0rM@ti0n}

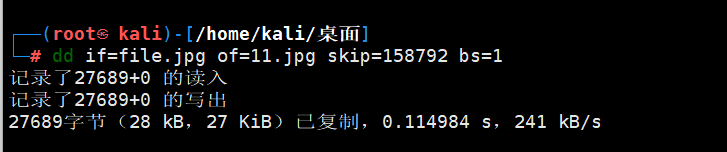

misc 7 又是一张图片,还单纯吗

属性,notepad++ 通道 宽度,EXIF工具都试了一遍,没有,那就是分离、但是binwalk分离不出来,使用dd进行分离,得到flag

misc 8 猜

打开图片,是刘亦菲,根据提示得到key{liuyifei}

第二部分

misc 9 宽带信息泄露

下载得到一个config.zip文件,里面有一个conf.bin文件,带宽信息泄露,应该就属于路由隐藏,用工具RouterPassView 打直接打开搜索username即可得到flag

misc 10 隐写2

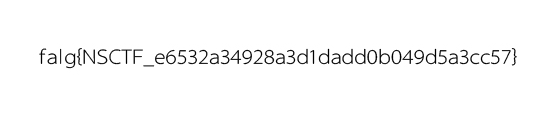

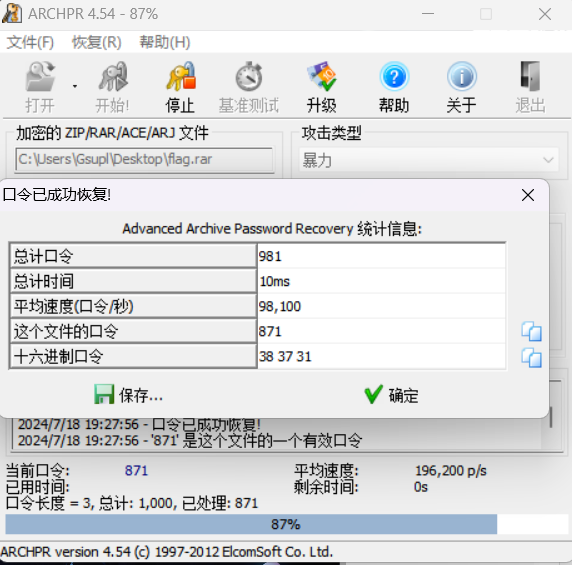

首先下载之后是一张.jpg图片,然后属性里面没有东西、利用binwalk分离出来了一个rar压缩包,但是打不开,可能是类型错误,使用file命令判断得出位zip压缩包,点击进去出现3.jpg,但是说密码有三位,使用zip文件破解工具ARCHPR破解,得出口令位871

打开图片还是没有,那就开始基本三部曲,在010中打开图片,在尾部发现flag,结束!

misc 11 多种方法的解决

解压之后发现了一个exe文件,但就是打不开,说明什么,要么就不是exe,要么就是头部错误,打开发现是jpg,还是base64编码的,在线解码还原图片

https://tool.chinaz.com/tools/imgtobase/

使用工具解码得到flag

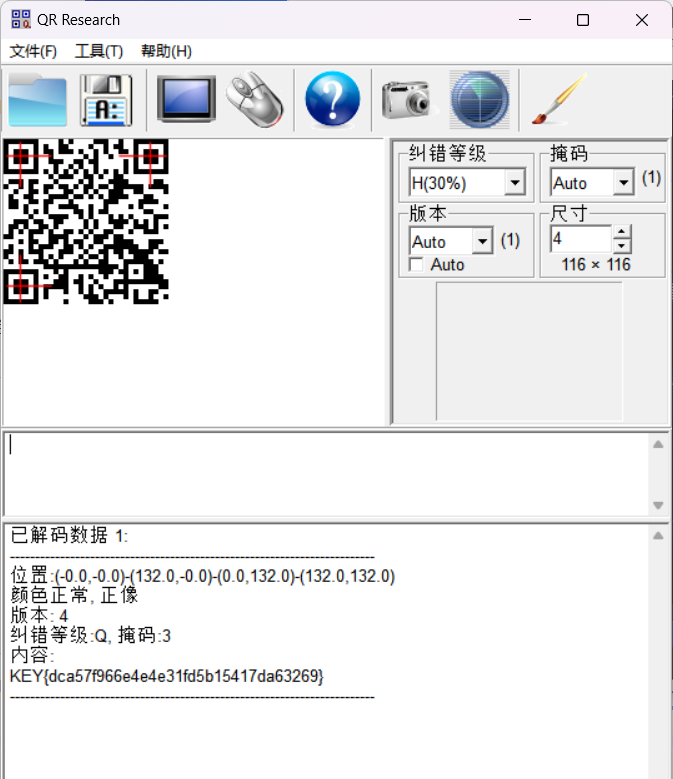

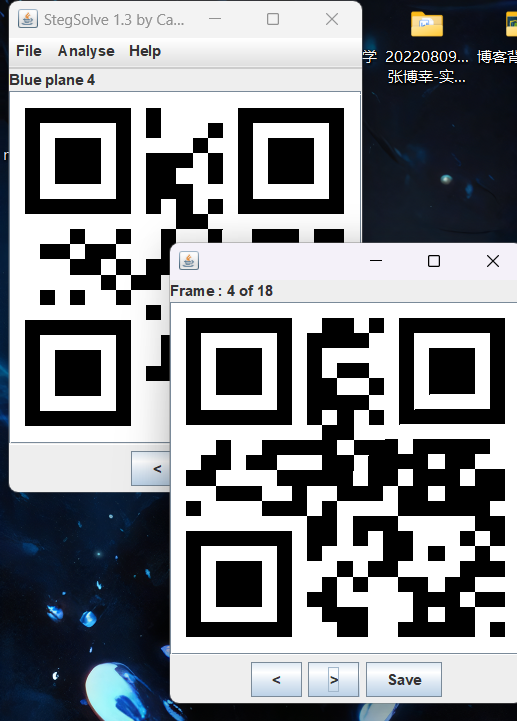

misc 12 闪的好快

一张二维码,闪的很快,让他不要闪了,拿出StegSolve

一张一张的扫得到SYC{F1aSh_so_f4sT}

misc 13 come_game

是一个exe可执行程序、通关之后就会获得flag

通过第一关之后发现出现了save1文件,用notepad++打开

发现2,表示第二关通关,修改位5表示全部通关,然后保存文件,就得到了flag

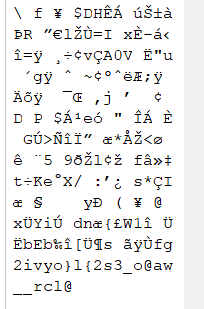

misc 14 白哥的鸽子

下载附件是一张jpg文件,先来进行文件三部曲;没有找到,在linux中可以打开,说明高度和宽度没有问题

但是在winhex中发现了很像flag样式

可能是某种密码加密的,尝试解密,最终发现是栅栏密码,解密之后拿到flag{w22_is_v3ry_cool}

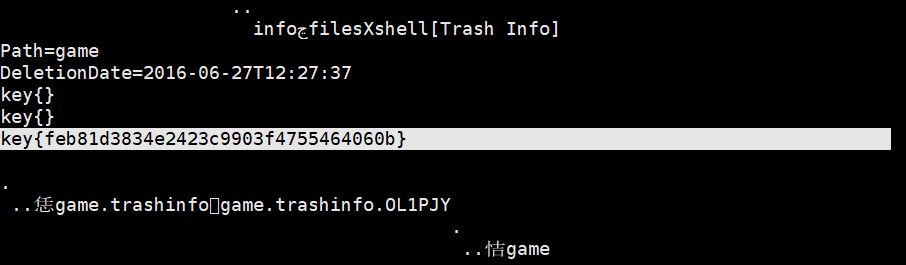

misc 15 linux

下载附件是一个zip文件,一看是tar.gz,直接用tar -zxvf 1.tar.gz解压,发现falg文件夹,从中找到key{feb81d3834e2423c9903f4755464060b}

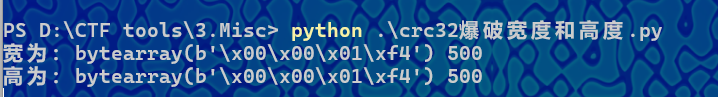

mics 16 隐写3

so easy ,半张图片,flag就在另一半,直接脚本爆破宽度和高度

第三部分

mics 17

下载 jar 文件

运行后是个动图

打开后,观察,题目说的坚持 60s,但是不知道是不是游戏的 Bug,我根本不知道怎么坚

持 60s

就死了,所以此方法不可行。于是将文件拿到 jd-gui 下

用 jd-gui 分析代码没有技巧性,只能一个文件一个文件的搜索

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}

提交报错。

一般看到{}中带有“=”的字样,一般为 base64 加密后的结果

因此,对此字符串进行 base64 解密,得到明文

BASE64 解密链接:https://base64.supfree.net/

flag{DajiDali_JinwanChiji}

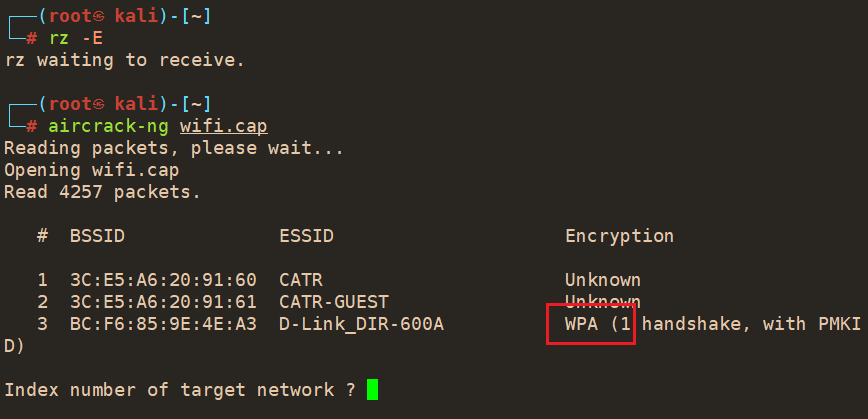

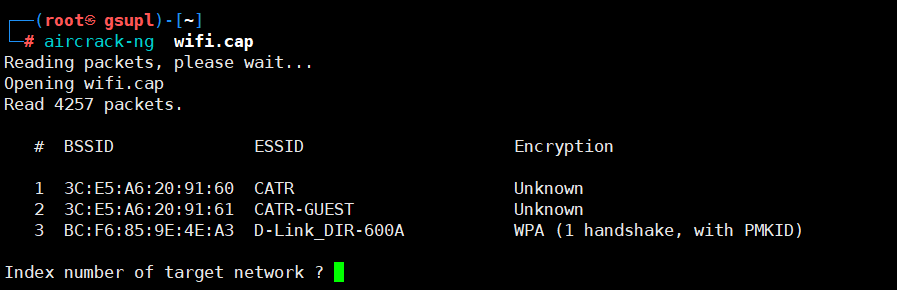

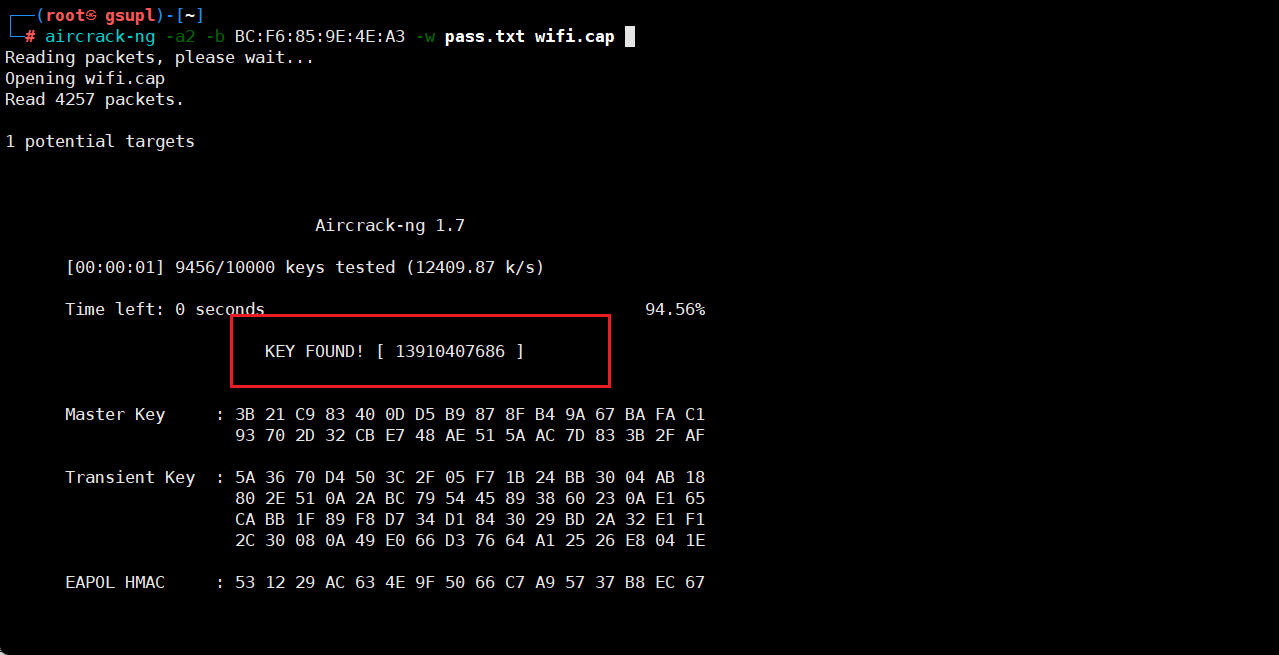

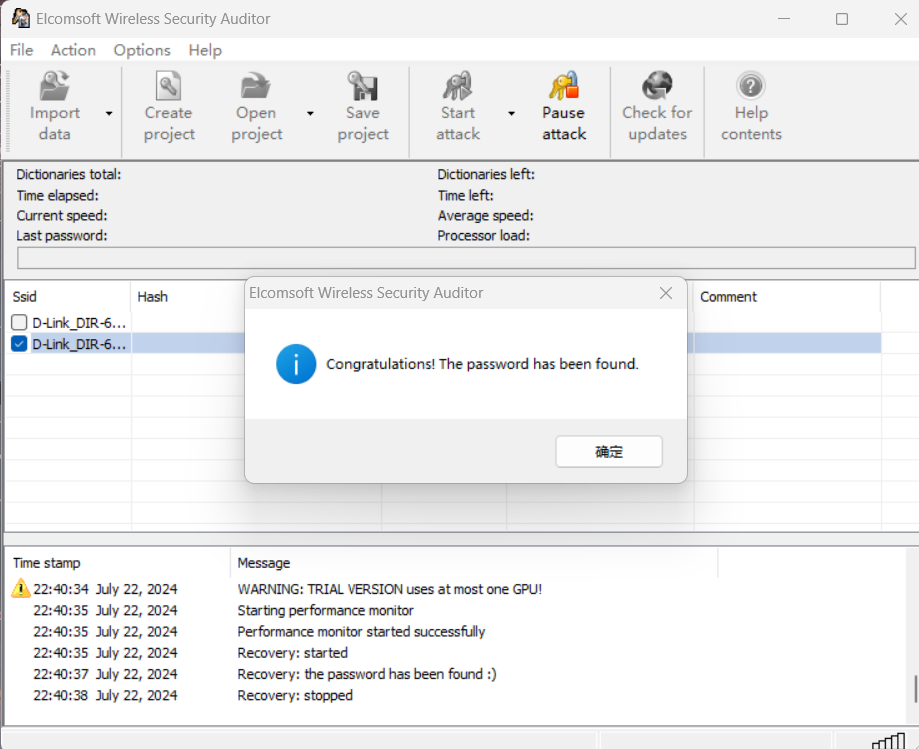

misc 18 想蹭网先解密

题目描述:

解题思路:打开发现是一个cap流量包,用wireshark打开,发现有802.11,是一个wifi流量包,那就是破解么;首先看一下类型

发现是WPA,可以用工具或者命令两种方式破解,以命令为例;首先得生成一个字典

crunch 11 11 -t 1391040%%%% >> pass.txt

(1)使用aircrack-ng -a2 -b BC:F6:85:9E:4E:A3 -w pass.txt wifi.cap破解

2024-07-27 13:29:57 星期六

(2)使用工具破解

拿到flag{13910407686}

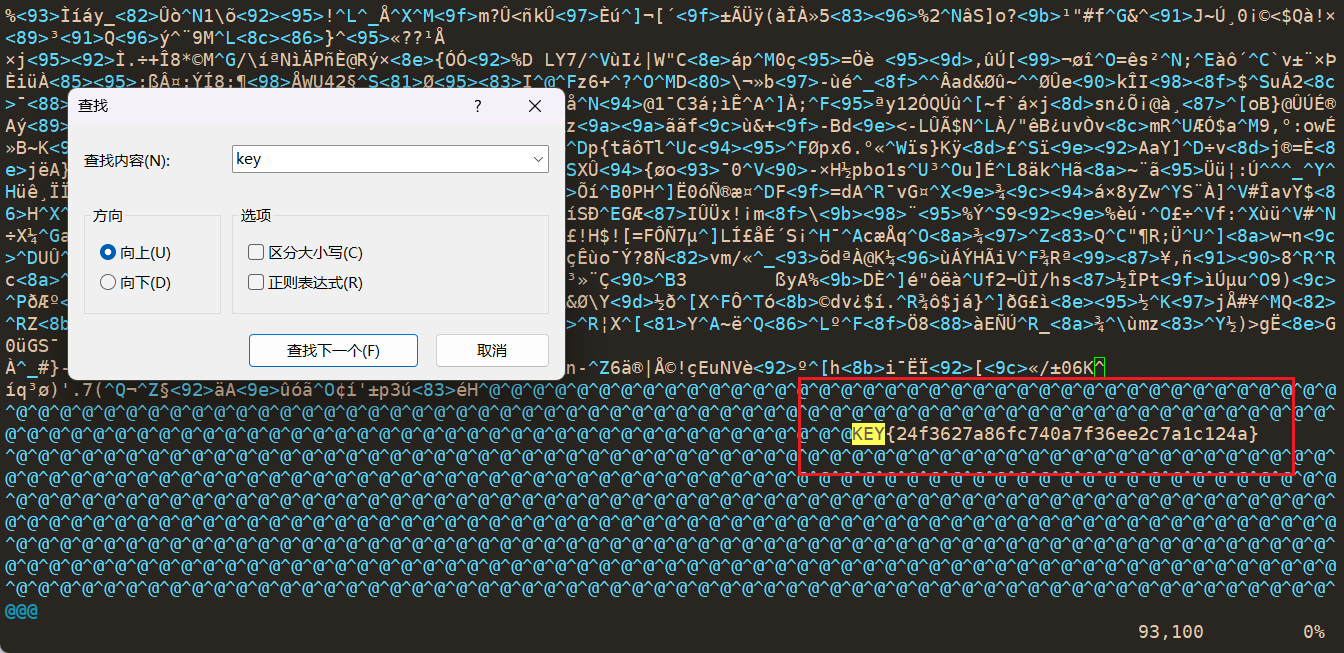

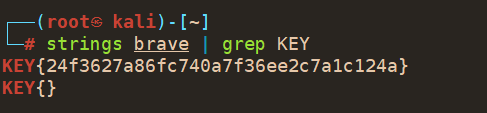

misc 19 Linux2

直接搜或者grep不就行了strings brave | grep KEY

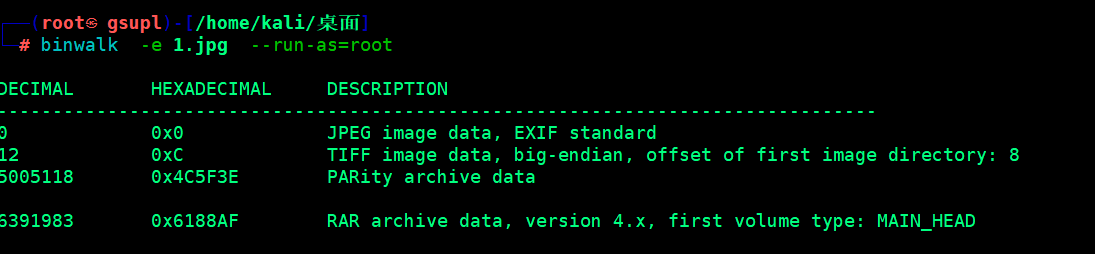

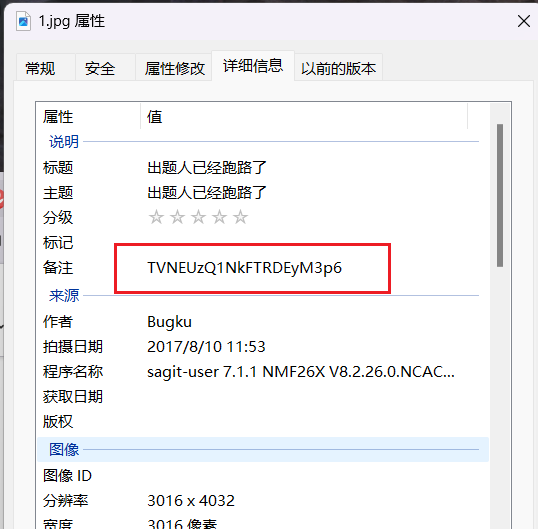

misc 20 细心的大象

(1)下载附件是一张.jpg图片;在属性里面发现了字符;提交发现错误;打开notepad++查看;看是否有flag信息;并没有;使用binwalk看一下;发现了rar压缩包;分离出来看看

解压发现需要密码;可能就是刚才属性中的那串字符

应该是base64(大小写字母+数字);解密之后发下解释密码;然后 解密出一张2.png;继续深入查看这张图片(好像之前做过的那张爆破宽度的;用脚本跑一下);拿到了flag

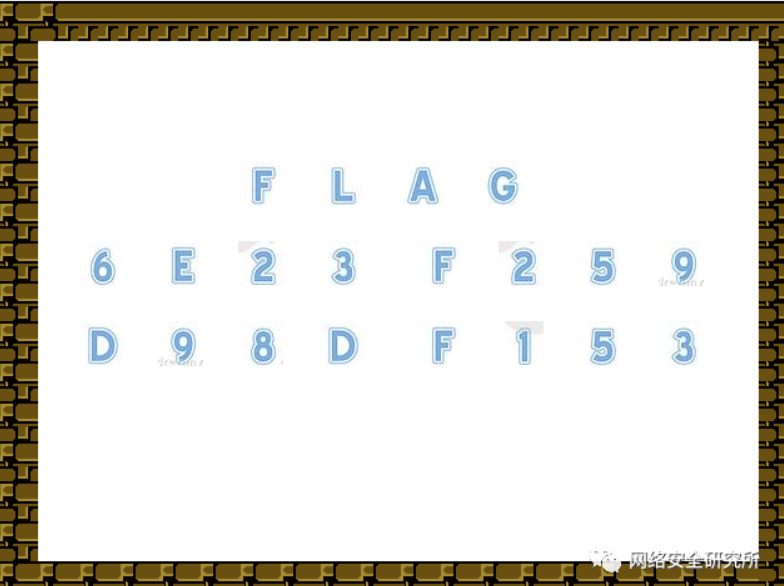

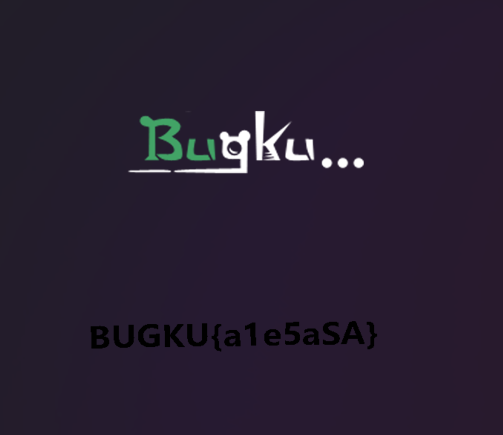

misc 21 爆照

(1)下载附件发现是一张jpg;属性和内容里面都没有;用binwalk发现有zip压缩包;使用 binwalk 分析每张图片,发现 88,888,8888,存在修改的痕迹;88文件有个二维码,通过扫描获得 bilibili;8888 文件隐藏了个图片文件,分解出的图片为二维码图片,扫描获得 panama;根据 flag 格式,推测 888 文件也可以获取一部分 flag。

通过 vim 查看 888 文件,包含<?xpacket begin ……,这是图片一些有关图像属性的信息。将其后缀名添加上.jpg,查看其属性,从备注中获得一个使用 base64 加密的密文,解密

得到silisili 故该题 flag 为 flag{bilibili_silisili_panama}

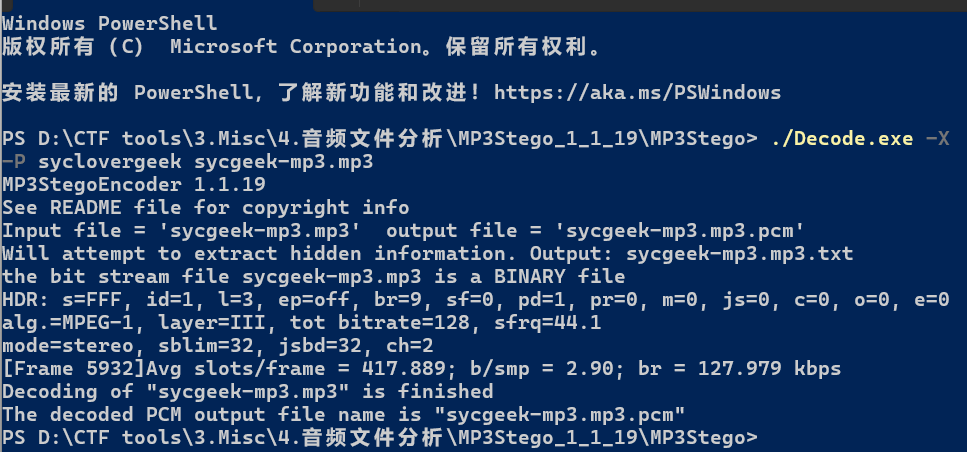

misc 22 mp3隐写-旋转的跳跃

(1)题解:下载附件之后是一个mp3的音频文件;并且题目提示key=syclovergeek;所以直接使用MP3stego对音频文件进行解密

(2)mp3stego工具的使用:

-E 进行加密

-P 输入密码

-X 进行提取

./encode -E 123.txt -P pass 456.wav 789.mp3 #加密

./decode -X -P 123 flag.mp3 #解密

eg:

目录出现了sycgeek-mp3.mp3.txt文件;如果密码错误不会出现txt文件;打开拿到flag!

第四部分

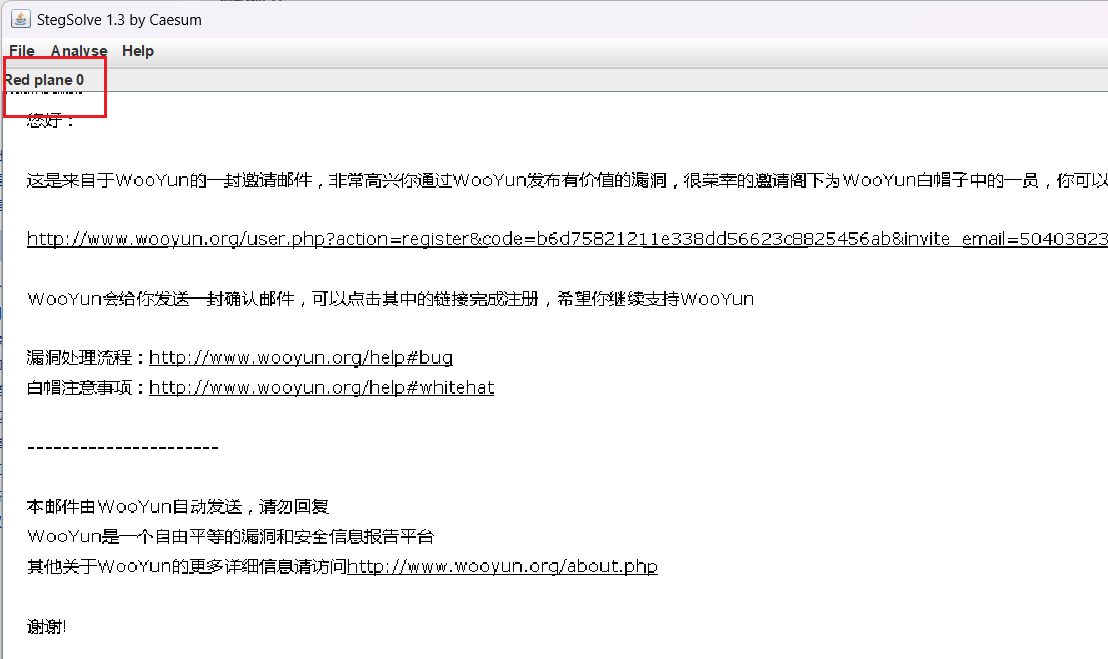

misc 23 LSB隐写-乌云邀请码

(1)stegsolve

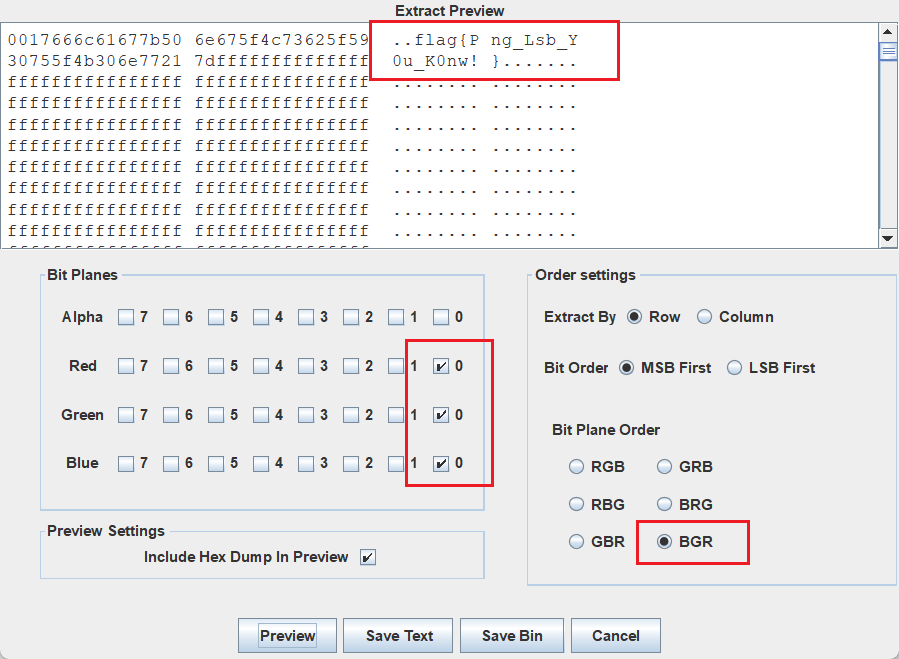

eg:题目提示是LSB隐写;用stegsolve打开图片;查看通道;并没有发现flag;但是在red;blue,green三原色的0通道的左上角出现敏感信息

直接Analyse->data extract;选中出现的问题的通道;然后一个一个去尝试bit Plane order;点击preview;最终在BGR中发现了flag

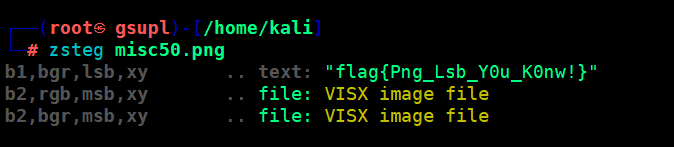

(2)zsteg

题解:根据题目提示是LSB隐写;直接zsteg misc50.png;拿到flag

纵有疾风起,人生不言弃

纵有疾风起,人生不言弃

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通