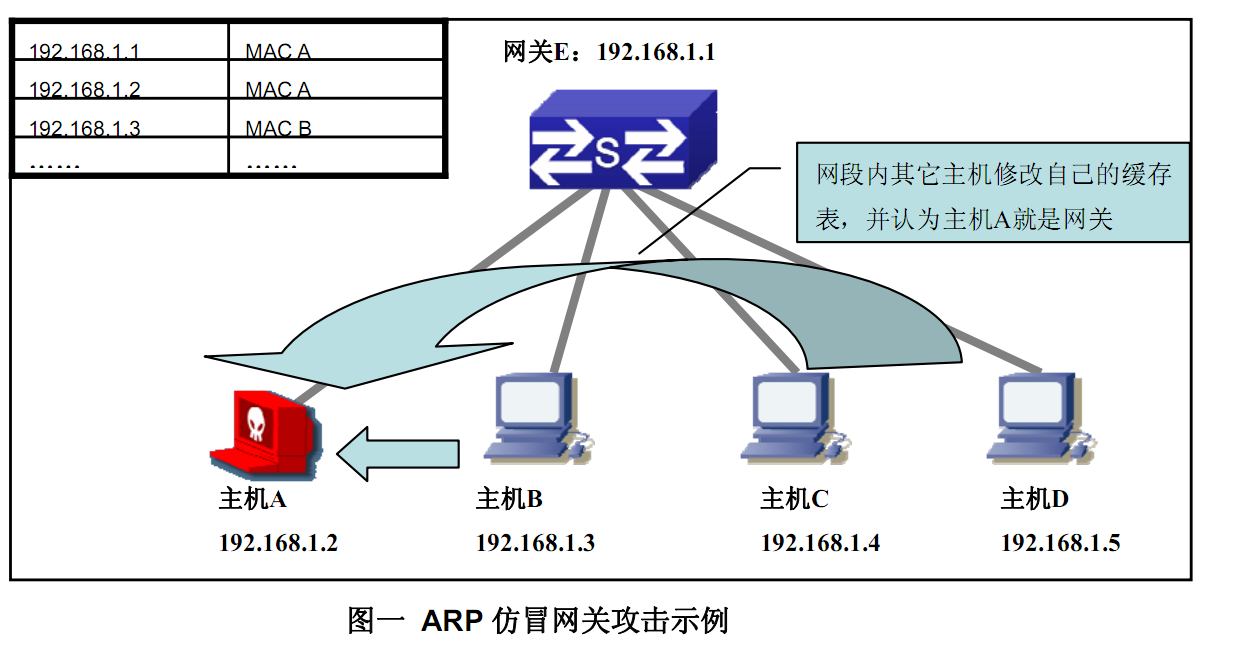

自2006年以来,基于病毒的arp攻击愈演愈烈,几乎所有的校园网都有遭遇过。地址转换协议ARP(Address Resolution Protocol)是个链路层协议,它工作在OSI参考模型的第二层即数据链路层,与下层物理层之间通过硬件接口进行联系,同时为上层网络层提供服务。ARP攻击原理虽然简单,易于分析,但是网络攻击往往是越简单越易于散布,造成的危害越大。对于网络协议,可以说只要没有验证机制,那么就可以存在欺骗攻击,可以被非法利用。下面我们介绍几种常见ARP攻击典型的症状: ¾ 上网的时候经常会弹出一些广告,有弹出窗口形式的,也有嵌入网页形式的。下载 的软件不是原本要下载的,而是其它非法程序。 ¾ 网关设备ARP表项存在大量虚假信息,上网时断时续;网页打开速度让使用者无 法接受。 ¾ 终端不断弹出“本机的XXX段硬件地址与网络中的XXX段地址冲突”的对话框。 对于ARP攻击,可以简单分为两类: 一、ARP欺骗攻击,又分为ARP仿冒网关攻击和ARP仿冒主机攻击。 二、ARP泛洪(Flood)攻击,也可以称为ARP扫描攻击。 对于这两类攻击,攻击程序都是通过构造非法的ARP报文,修改报文中的源IP地址与(或)源MAC地址,不同之处在于前者用自己的MAC地址进行欺骗,后者则大量发送虚假的ARP报文,拥塞网络。

神州数码网络秉承“IT服务 随需而动”的理念,对于困扰高教各位老师已久的ARP攻击问题,结合各个学校网络现状,推出业内最全、适用面最广、最彻底的ARP整体解决方案。 神州数码网络公司从客户端程序、接入交换机、汇聚交换机,最后到网关设备,都研发了ARP攻击防护功能,高校老师可以通过根据自己学校的网络特点,选取相关的网络设备和方案进行实施。

一、接入交换机篇

接入交换机是最接近用户侧的网络设备,也最适于通过它进行相关网络攻击防护。通过

对接入交换机的适当设置,我们可以将很多网络威胁隔离在交换机的每端口内,而不至于对

整网产生危害。

1、AM 功能

AM(access management)又名访问管理,它利用收到数据报文的信息(源IP 地址

或者源IP+源MAC)与配置硬件地址池(AM pool)相比较,如果找到则转发,否则丢弃。

AM pool 是一个地址列表,每一个地址表项对应于一个用户。每一个地址表项包括了

地址信息及其对应的端口。地址信息可以有两种:

¾ IP 地址(ip-pool),指定该端口上用户的源IP 地址信息。

¾ MAC-IP 地址(mac-ip pool),指定该端口上用户的源MAC 地址和源IP 地址信息。

当AM使能的时候,AM模块会拒绝所有的IP报文通过(只允许IP地址池内的成员源地址

通过)。

我们可以在交换机端口创建一个MAC+IP 地址绑定,放到地址池中。当端口下联主机

发送的IP报文(包含ARP报文)中,所含的源IP+源MAC不符合地址池中的绑定关系,此

报文就将被丢弃。 配置命令示例如下:

举例:使能AM 并允许交接口4 上源IP为192.1.1.2,源MAC是00-01-10-22-33-10 的

用户通过。

Switch(Config)#am enable

Switch(Config)#interface Ethernet 0/0/4

Switch(Config-Ethernet0/0/4)#am port

Switch(Config-Ethernet0/0/4)#am mac-ip-pool 00-01-10-22-33-10 192.1.1.2

1)功能优点

配置简单,除了可以防御ARP攻击,还可以防御IP扫描等攻击。适用于信息点不多、规

模不大的静态地址环境下。

2)功能缺点

1、需要占用交换机ACL资源;

2、网络管理员配置量大,终端移动性差。

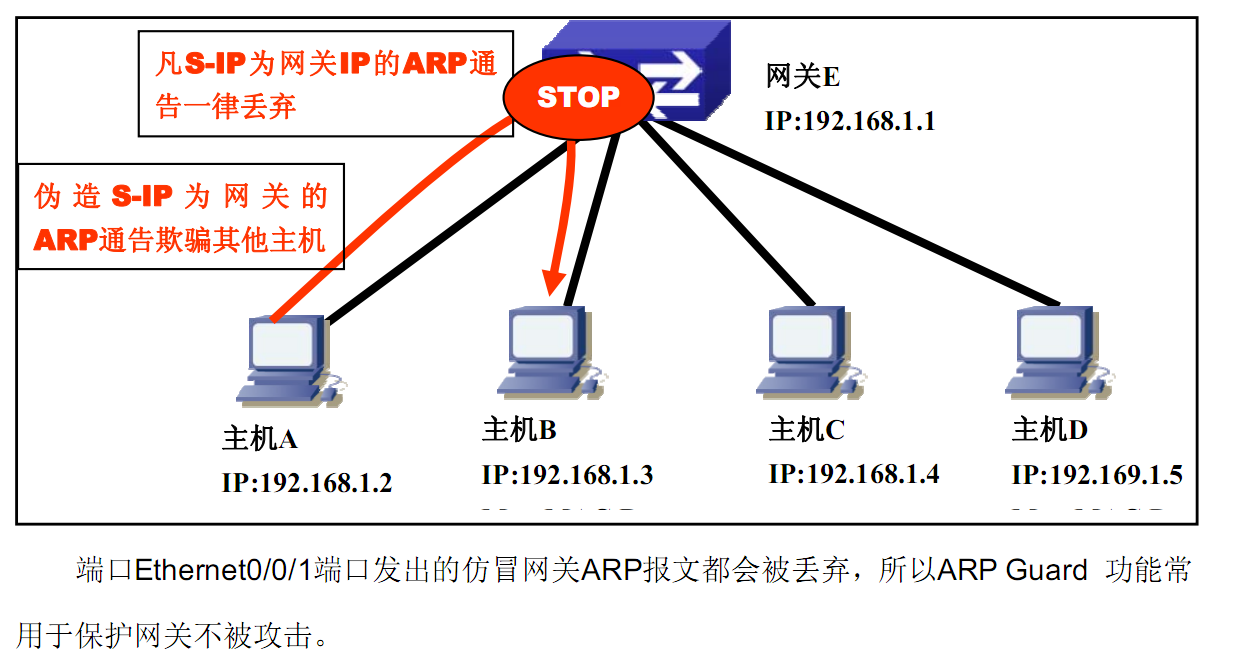

2、ARP Guard 功能

基本原理就是利用交换机的过滤表项,检测从端口输入的所有ARP 报文,如果ARP 报

文的源IP 地址是受到保护的IP 地址,就直接丢弃报文,不再转发。

举例:在端口Ethernet0/0/1 启动配置ARP Guard 地址192.168.1.1(设为网关地址)。

Switch(Config)#interface ethernet0/0/1

Switch(Config- Ethernet 0/0/1)# arp-guard ip 192.168.1.1

1)功能优点

配置简单,适用于 ARP 仿冒网关攻击防护快速部署。

2)功能缺点

ARP Guard需要占用芯片FFP 表项资源,交换机每端口配置数量有限。

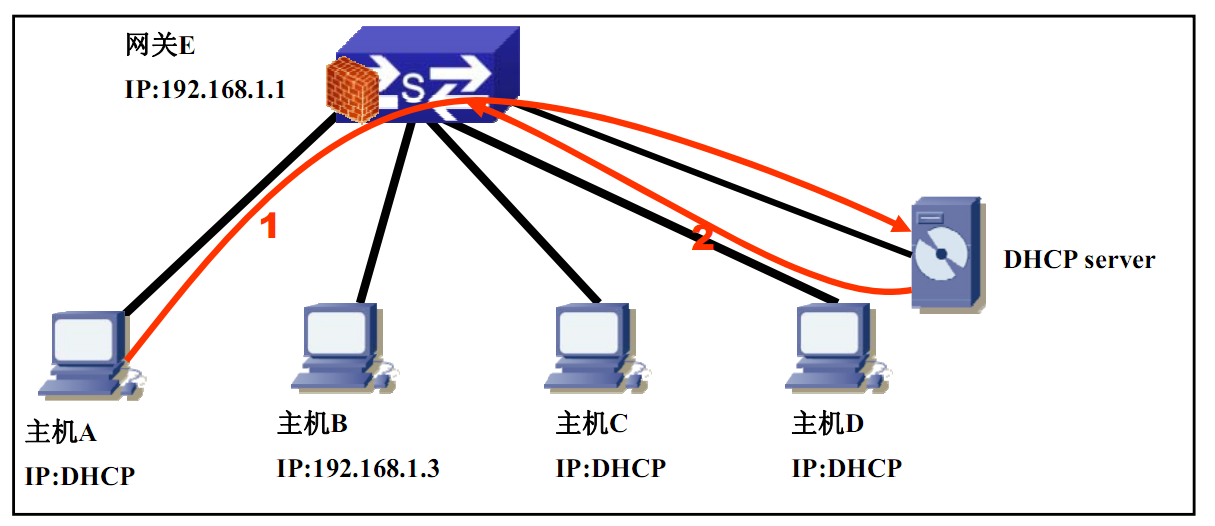

3、DHCP Snooping 功能

实现原理:接入层交换机监控用户动态申请IP地址的全过程,记录用户的IP、MAC和

端口信息,并且在接入交换机上做多元素绑定,从而在根本上阻断非法ARP报文的传播。

下图为交换机DHCP Snooping功能原理说明:

1)主机 A 向 DHCP Server 发起 DHCP 请求,交换机记录下发起请求的 PORT 和 MAC。

2)DHCP Server返回分配给用户的 IP 地址,交换机上记录下 DHCP 返回的 IP 地址。

3)交换机根据 DHCP snooping 功能记录下来的信息,在相应的交换机端口上绑定合法

的 IP、MAC信息。

举例:如上图在交换机在端口 Ethernet0/0/2 启动DHCP Snooping 功能,并进行 ARP

绑定。

Switch(Config)#ip dhcp snooping enable

Switch(Config)#ip dhcp snooping binding enable

Switch(Config)#interface ethernet 0/0/1

Switch(Config-Ethernet0/0/1)#ip dhcp snooping trust

//DHCP 服务器连接端口需设置为 Trust

Switch(Config-Ethernet0/0/1)#interface ethernet 0/0/2

Switch(Config-Ethernet0/0/2)#ip dhcp snooping binding arp

Switch(Config-Ethernet0/0/2)#exit

1)功能优点

被动侦听,自动绑定,对信息点数量没有要求,适用于 IP 地址动态分配环境下广泛实施。

2)功能缺点

IP 地址静态环境下,需要手工添加绑定关系,配置量较大。

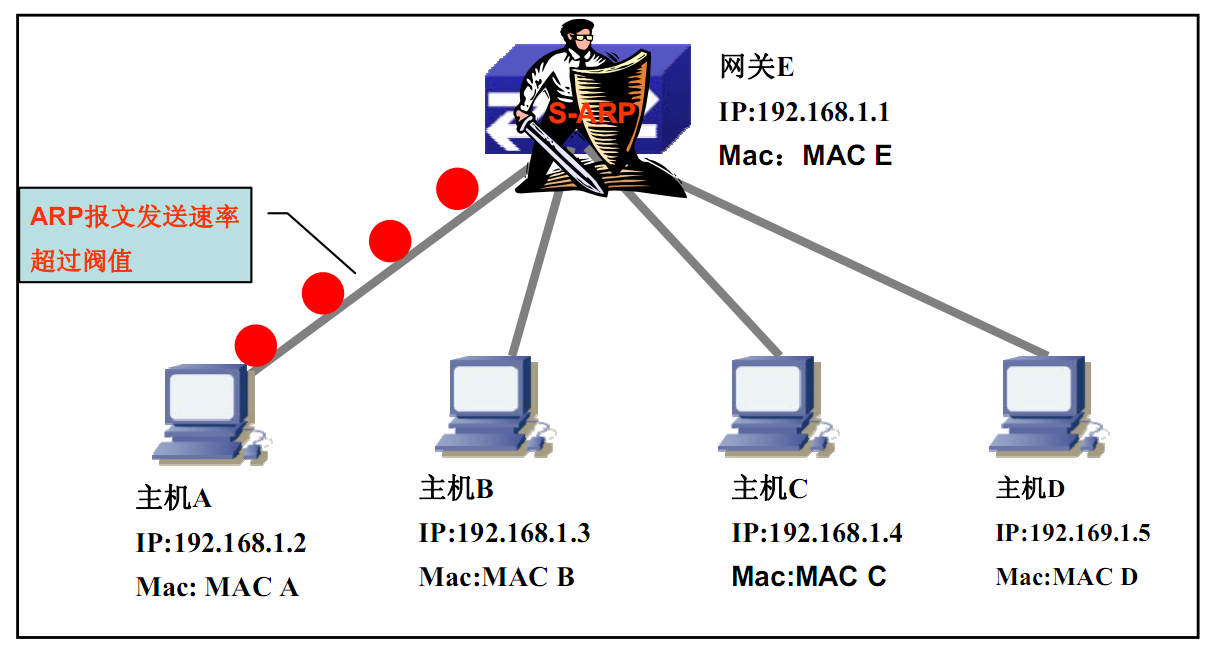

4、端口 ARP 限速功能

神州数码系列交换机防ARP 扫描的整体思路是若发现网段内存在具有ARP 扫描特征

的主机或端口,将切断攻击源头,保障网络的安全。

有两种方式来防ARP 扫描:基于端口和基于IP。基于端口的ARP 扫描会计算一段时

间内从某个端口接收到的ARP 报文的数量,若超过了预先设定的阈值,则会down 掉此端

口。基于IP 的ARP 扫描则计算一段时间内从网段内某IP 收到的ARP 报文的数量,若超过

了预先设置的阈值,则禁止来自此IP 的任何流量,而不是down 与此IP 相连的端口。此两

种防ARP 扫描功能可以同时启用。端口或IP 被禁掉后,可以通过自动恢复功能自动恢复其

状态。

举例:如上图在交换机的端口启动 ARP 报文限速功能。

Switch(Config)#anti-arpscan enable //使能 Anti-arpscan

Switch(Config)#anti-arpscan port-based threshold 10 //设置每个端口每秒的 ARP 报文

上限

Switch(Config)#anti-arpscan ip-based threshold 10 //设置每个IP 每秒的 ARP 报文上限

Switch(Config)#anti-arpscan recovery enable //开启防网段扫描自动恢复功能

Switch(Config)#anti-arpscan recovery time 90 //设置自动恢复的时间 90秒

1)功能优点

全局使能,无须在端口模式下配置,配置简单。

2)功能缺点

不能杜绝虚假 ARP 报文,只是适用于对 ARP 扫描或者 flood 攻击防御,建议和交换机

其它功能一起使用。

二、汇聚交换机篇

校园网内信息点众多,部署的接入交换机的品牌杂、型号多已经是不争的事实。在很多

高校,不可网管、不支持 ACL 的交换机数量也不在少数,所以保护学校现有投资、不升级

接入交换机的前提,全网防御 ARP 病毒攻击,成为了神州数码网络的关注点。下面我们介

绍一种通过神州数码汇聚交换机实现全网防御 ARP攻击的解决方案。

1、端口隔离功能介绍

端口隔离是一个基于端口的独立功能,作用于端口和端口之间,隔离相互之间的流量,

利用端口隔离的特性,可以实现 vlan 内部的端口隔离,从而节省 vlan 资源,增加网络的安

全性,现在大多数接入交换机都具备此功能。

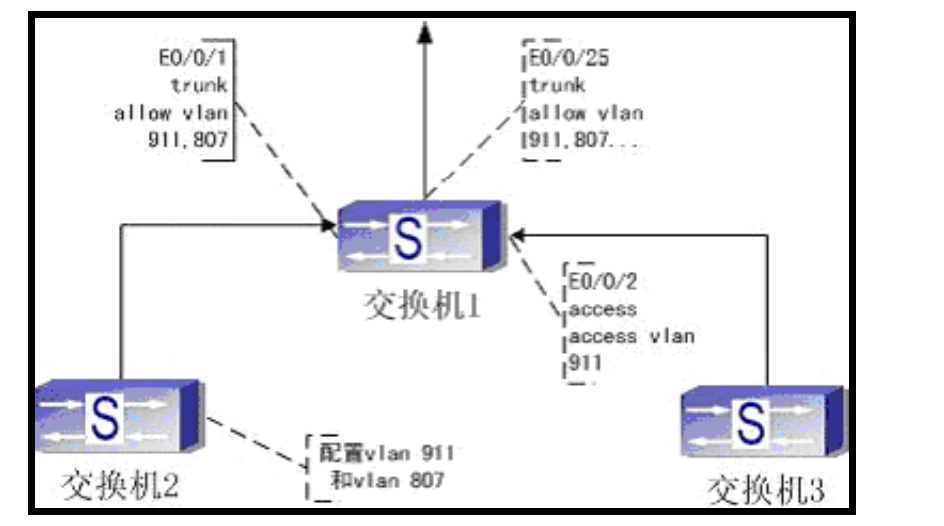

各个交换机的拓扑和配置如上图所示,要求在交换机1 上配置端口隔离后,交换机1的

e0/0/1 和e0/0/2 不通,但e0/0/1 和e0/0/2 都可以和上联口e0/0/25 通。即:所有下行端口

之间不能互通,但下行端口可以和指定的上行端口互通。

2、Local ARP Proxy功能介绍

Local ARP proxy:本地 arp 代理功能。是指在一个 vlan 内,通过使用一台三层交换机(一

般为汇聚交换机),来作为指定的设备对另一设备作出 ARP请求的应答,实现限制 arp 报文

在同一 vlan内的转发,从而引导数据流量通过交换机进行三层转发。

该功能通常需要和其他的安全功能配合使用,例如在汇聚交换机上配置 local arp proxy,而在下连的二层交换机上配置端口隔离功能,这样将会引导所有的 IP 流量通过汇聚交换机

上进行三层转发,二层交换机下联主机不能相互 ARP欺骗。

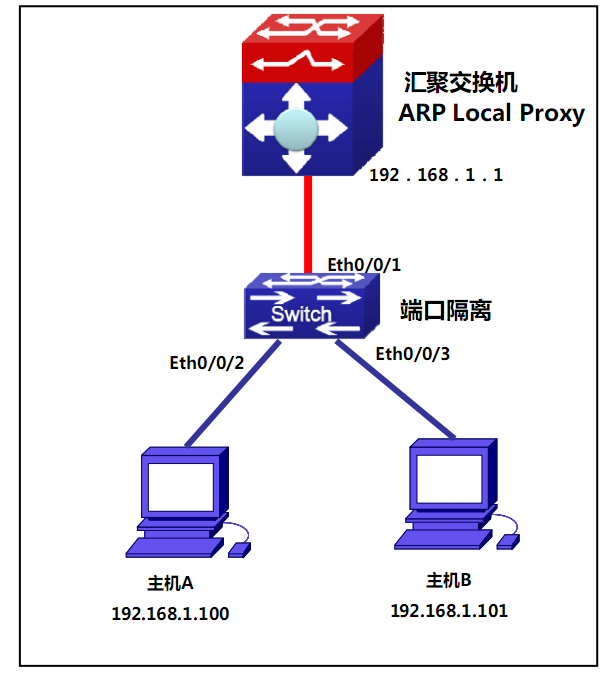

3、防御 ARP攻击原理

如下图所示,端口 Eth0/0/2 和 Eth0/0/3 在 Vlan100内,接入交换机开启端口隔离功能,

主机A和主机B二层流量不可达。网关地址为192.168.1.1,汇聚交换机启用Local ARP proxy

功能。

1. 接入交换机启用端口隔离功能;汇聚交换机启用 ARP Local Proxy功能和端口 ARP

限速功能;

2. 动态 IP 环境中,汇聚交换机通过 DHCP Snooping 检测 ARP;静态 IP 环境中,可

以使用神州数码专有的 DHCP Snooping 绑定工具,对汇聚交换机 ARP表项进行初

始化(静态地址环境下,还需要结合关闭交换机 arp 自动更新或者自动学习,可参

见神州数码交换机手册);

3. 由于主机 A没有主机 B的 MAC 地址,因此主机 A发送 ARP Request 并广播出去;

4. 在启动 ARP Local Proxy的情况下,交换机向主机 A发送 ARP Reply报文(填充自

己的 MAC 地址) ;

5. 主机 A 收到该 ARP Reply 之后,创建 ARP 表项,发送 IP 报文,封装的以太网帧

头的目的 MAC 为交换机的 MAC;

6. 当交换机收到该 IP报文之后,交换机查询路由表(创建路由缓存),并下发硬件表

项;

7. 当交换机有主机 B 的 ARP 表项情况下,直接封装以太网头部并发送报文(目的

MAC 为主机B);如果交换机没有主机 B 的 ARP表项, 那么会请求主机 B 的ARP,

然后发送 IP报文。

4、方案说明

1)对接入交换机要求低,只需要支持端口隔离功能即可;而且动态 IP地址环境下配置

简单,易于管理、实现。

2)静态 IP地址环境下,需要手工添加 ARP表项,不够灵活。

浙公网安备 33010602011771号

浙公网安备 33010602011771号