ENSP中ACL配置

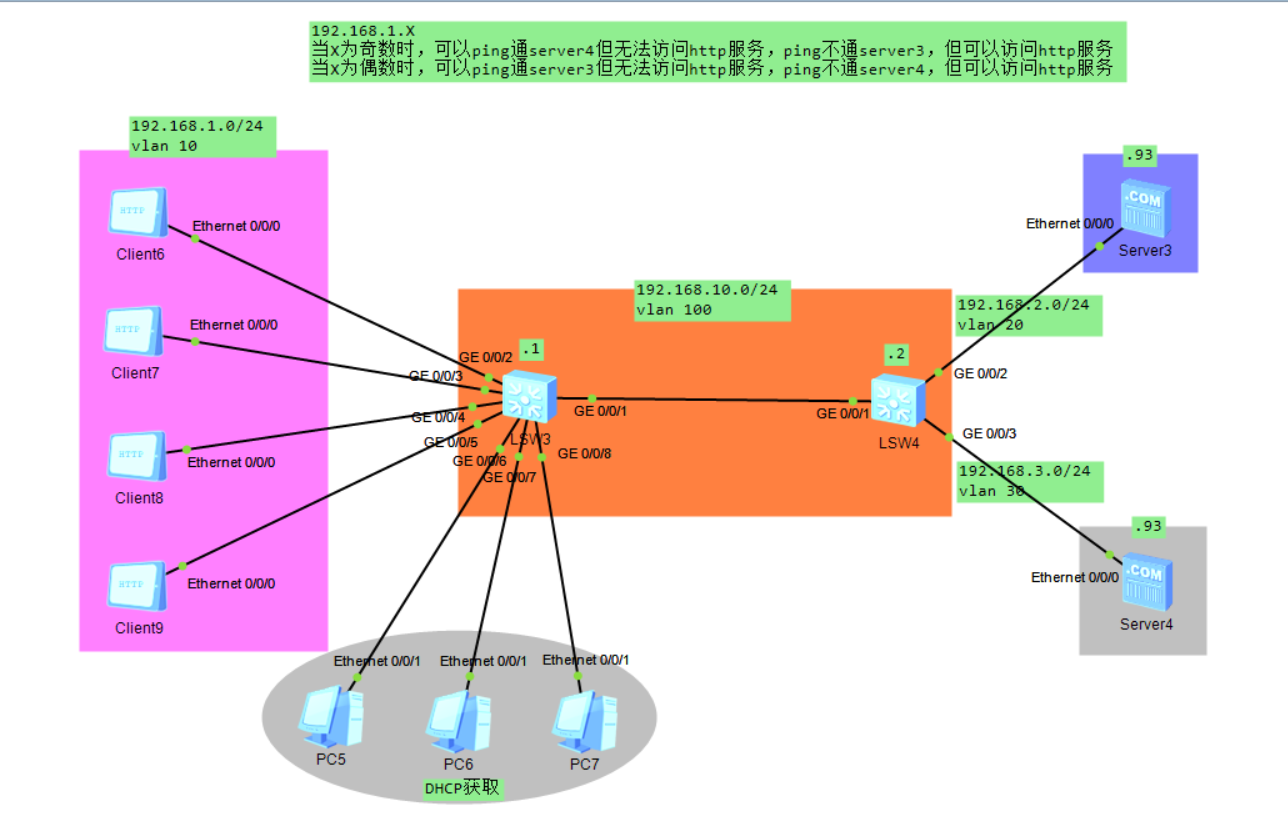

一、拓扑图

二、需求分析

通过配置acl规则,使192.168.1.X网段中

当X为奇数时,可以ping通server4但无法访问http服务,ping不通server3,但可以访问http服务;

当X为偶数时,可以ping通server3但无法访问http服务,ping不通server4,但可以访问http服务。

三、IP与VLAN划分

| VLAN | IP | 网关 | |

| Client6 | VLAN 10 | 192.168.1.2/24 | 192.168.1.1 |

| Client6 | 192.168.1.3/24 | ||

| Client6 | 192.168.1.4/24 | ||

| Client6 | 192.168.1.5/24 | ||

| PC5-PC7 | DHCP获取 | ||

| Server3 | VLAN 20 | 192.168.2.93/24 | 192.168.2.2 |

| Server4 | VLAN 30 | 192.168.3.93/24 | 192.168.3.2 |

三、设备配置

(1)基本配置

SW1

#

sysname SW3

#

//创建VLAN

vlan batch 10 100

#

//配置VLAN接口IP

interface Vlanif10

ip address 192.168.1.1 255.255.255.0

#

interface Vlanif100

ip address 192.168.10.1 255.255.255.0

#

//配置接口的链路类型

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 100

#

//创建一个临时端口组

port-group group-member GigabitEthernet 0/0/2 to GigabitEthernet 0/0/8

port link-type access

port default vlan 10SW2

#

sysname S2

#

vlan batch 20 30 100

#

interface Vlanif20

ip address 192.168.2.2 255.255.255.0

#

interface Vlanif30

ip address 192.168.3.2 255.255.255.0

#

interface Vlanif100

ip address 192.168.10.2 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 100

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 30(2)OSPF配置

SW1

#

ospf 1 router-id 10.1.1.1

area 0.0.0.0

//配置区域所包含的网段

network 192.168.1.0 0.0.0.255

network 192.168.2.0 0.0.0.255

network 192.168.3.0 0.0.0.255

network 192.168.10.0 0.0.0.255 SW2

#

ospf 1 router-id 10.2.2.2

area 0.0.0.0

network 192.168.1.0 0.0.0.255

network 192.168.2.0 0.0.0.255

network 192.168.3.0 0.0.0.255

network 192.168.10.0 0.0.0.255 (3)DHCP配置

/**********************基于接口的DHCP服务***************************/

当DHCP服务器收到DHCP客户端发来的DHCP报文时,将从IP地址池中分配IP地址给客户端。使用dhcp select interface命令配置DHCP服务器采用接口地址池的DHCP服务器模式为客户端分配IP地址。

#

//开启全局DHCP功能

dhcp enable

#

interface Vlanif10

//开启接口采用接口地址池的DHCP Server功能

dhcp select interface(4)ACL配置

我们在使用ACL配置的时候,往往会出现配置奇数或偶数主机IP地址,要解决这个问题,必须得找到所有奇数位或偶数位主机IP地址的特点

IP地址是4个8位二进制数,观察最后一个8位二进制数。

192.168.1.1 == 192.168.1.00000001

192.168.1.3 == 192.168.1.00000011

192.168.1.5 == 192.168.1.00000101

=> 192.168.1.[奇数 ] == 192.168.1.xxxxxxx1

192.168.1.2 == 192.168.1.00000010

192.168.1.4 == 192.168.1.00000100

192.168.1.6 == 192.168.1.00000110

=> 192.168.1.[偶数 ] == 192.168.1.xxxxxxx0

对于抓奇数位

ACL 中IP地址应为192.168.1.1 通配码 0.0.0.254 [1,3,5,7,9…所有奇数都行,只要8位二进制数最后一位是1即可]

254的二进制数为11111110 ,0意思为:只管 这个8位二进制数的最后一位(必须为1 )

对于抓偶数位

ACL 中IP地址应为192.168.1.0 通配码 0.0.0.254 [2,4,6,8,10…所有偶数都行,只要8位二进制数最后以为是0即可]

254的二进制数为11111110 ,0意思为:只管 这个8位二进制数的最后一位(必须为0 )

若要匹配192.168.1.0/24网段的奇数ip地址,acl匹配即可写成:192.168.1.1 0.0.0.254

若要匹配192.168.1.0/24网段的偶数ip地址,acl匹配即可写成:192.168.1.0 0.0.0.254

#

//创建一个命名型ACL,并且进入ACL视图

acl number 3000

//拒绝192.168.1.X中X为偶数的IP访问192.168.3.0网段

rule 1 deny icmp source 192.168.1.0 0.0.0.254 destination 192.168.3.0 0.0.0.255

//拒绝192.168.1.X中X为奇数的IP ping 192.168.3.0网段

rule 2 deny tcp source 192.168.1.1 0.0.0.254 destination 192.168.3.0 0.0.0.255

rule 3 deny udp source 192.168.1.1 0.0.0.254 destination 192.168.3.0 0.0.0.255

//拒绝192.168.1.X中X为奇数的IP访问192.168.2.0网段

rule 4 deny icmp source 192.168.1.1 0.0.0.254 destination 192.168.2.0 0.0.0.255

//拒绝192.168.1.X中X为偶数的IP ping 192.168.3.0网段

rule 5 deny tcp source 192.168.1.0 0.0.0.254 destination 192.168.2.0 0.0.0.255

rule 6 deny udp source 192.168.1.0 0.0.0.254 destination 192.168.2.0 0.0.0.255

#

interface GigabitEthernet0/0/1

//配置基于ACL 3000对接口入方向上的报文进行过滤

traffic-filter inbound acl 3000四、结果测试

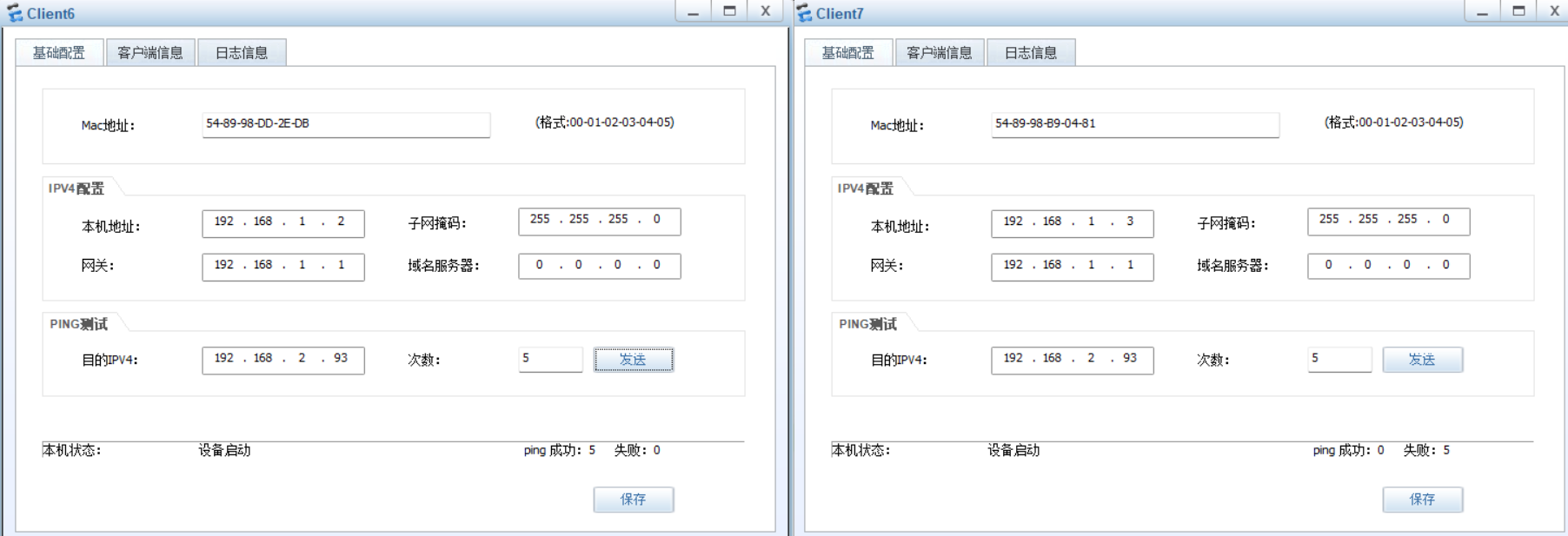

Client6(192.168.1.2)和Client7(192.168.1.2) ping Server3(192.168.2.93)

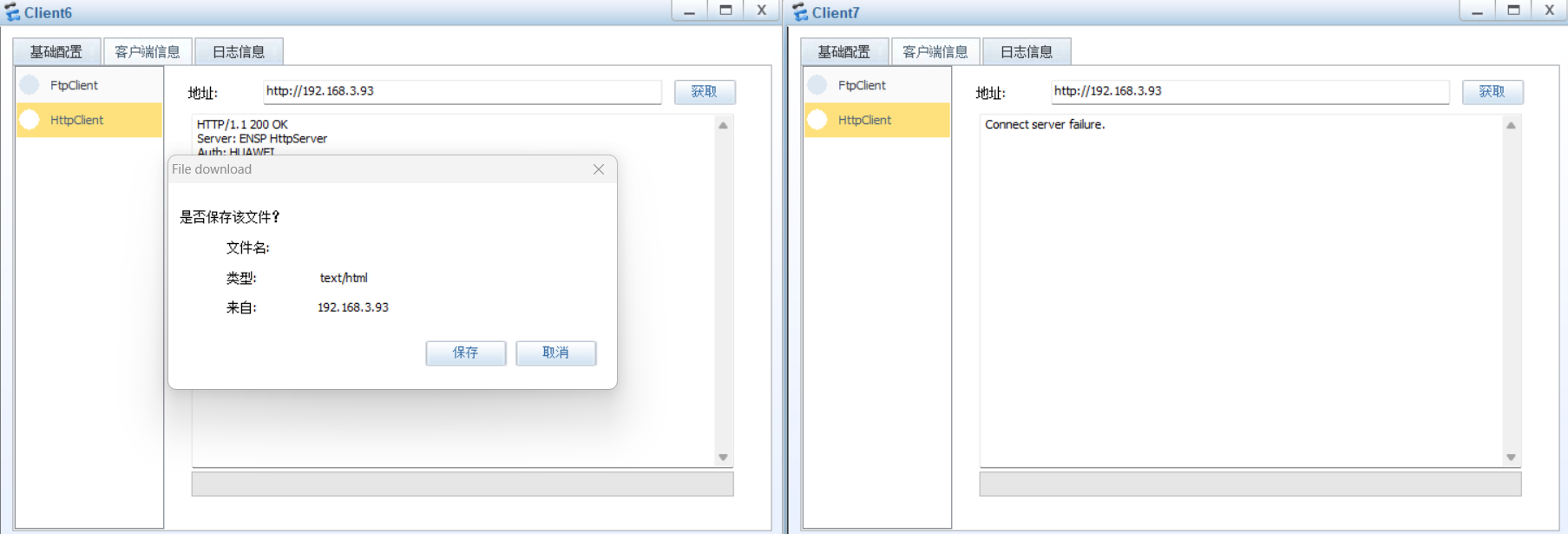

Client6(192.168.1.2)和Client7(192.168.1.2) 访问 Server3(192.168.2.93)

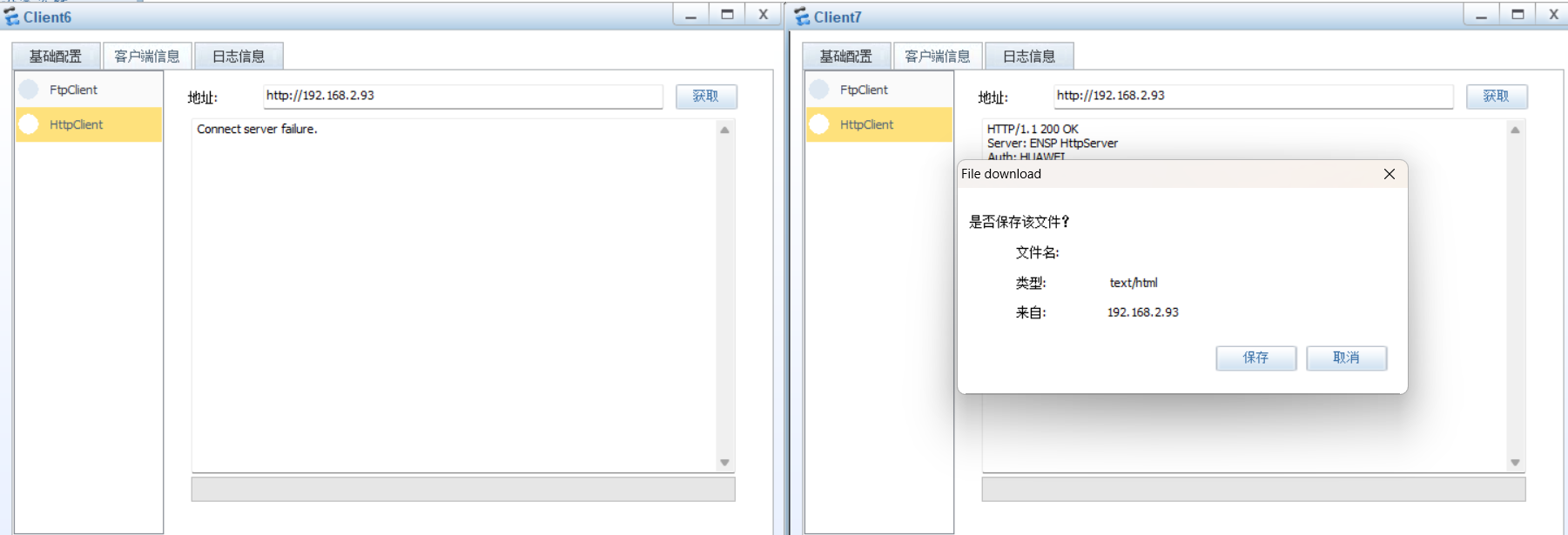

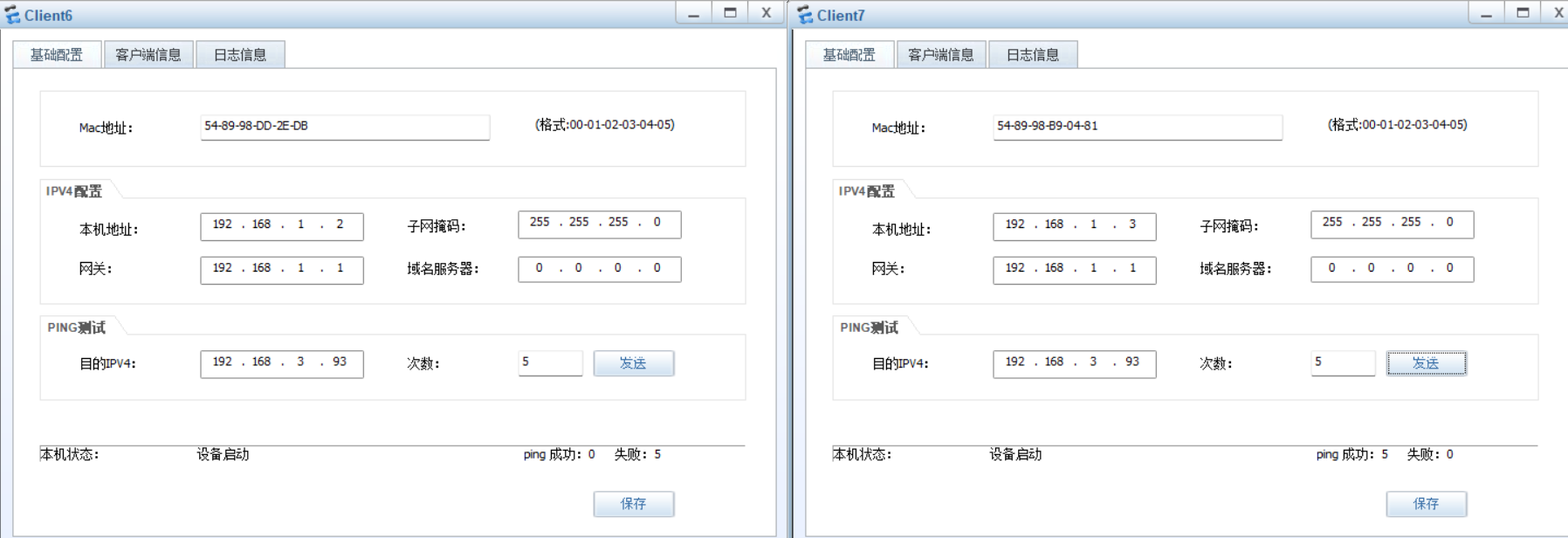

Client6(192.168.1.2)和Client7(192.168.1.2) ping Server4(192.168.3.93)

Client6(192.168.1.2)和Client7(192.168.1.2) 访问 Server4(192.168.3.93)

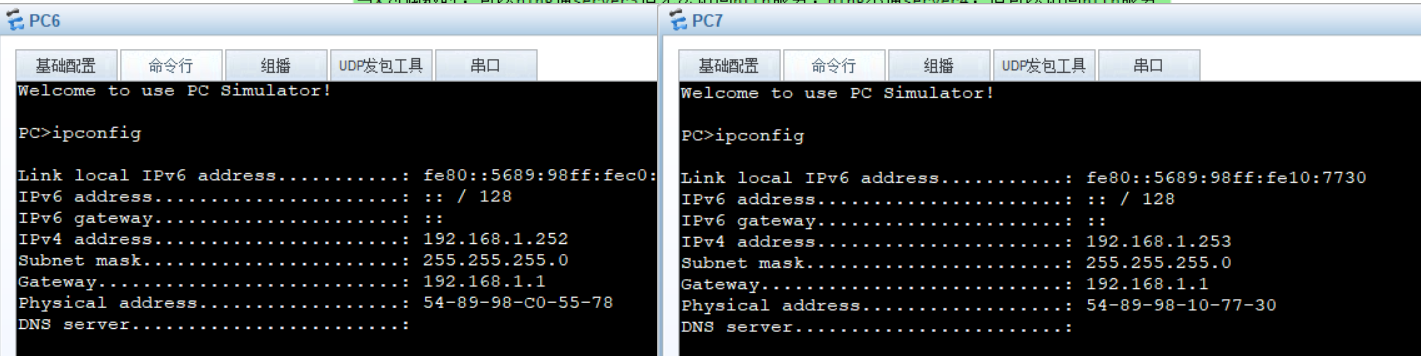

PC5和PC6通过DHCP获取到IP

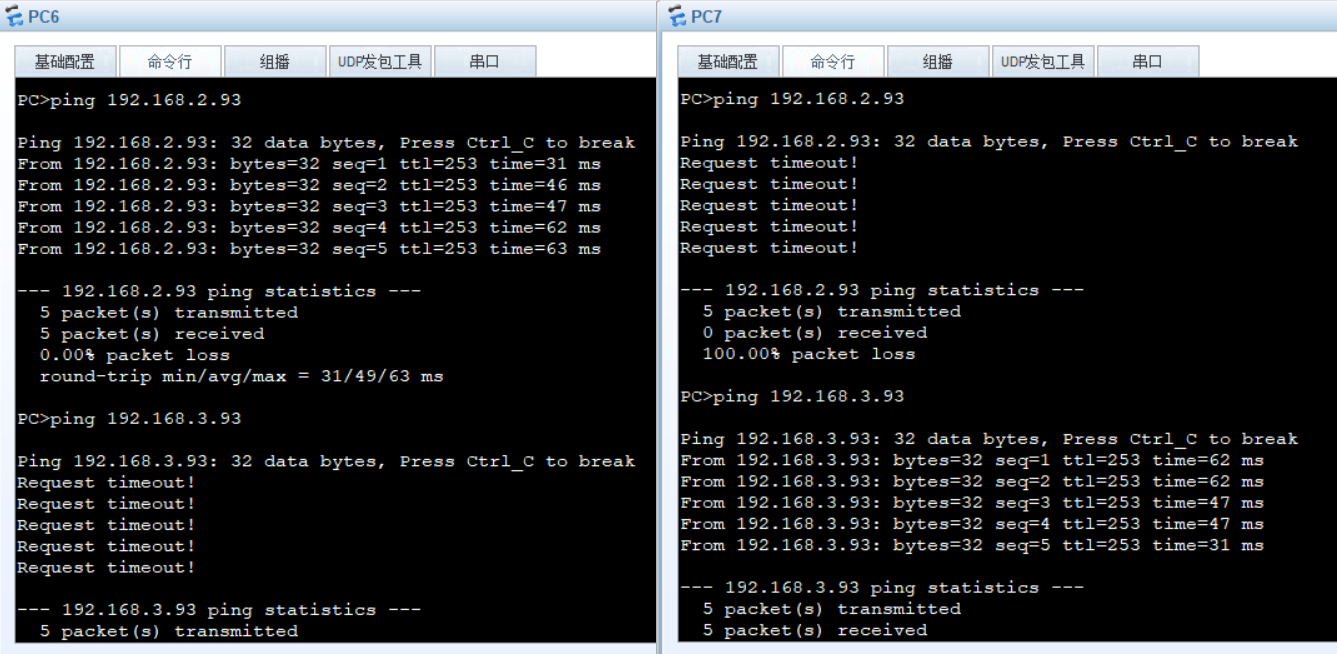

PC5和PC6 ping Server3(192.168.2.93)和server4(192.168.3.93)

ENSP中ACL匹配奇偶数配置

ENSP中ACL匹配奇偶数配置