【转载】Windows操作系统基线核查

一、身份鉴别

1.1应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换

对用户进行鉴别也就是登录时需要你输入用户名、口令的行为。

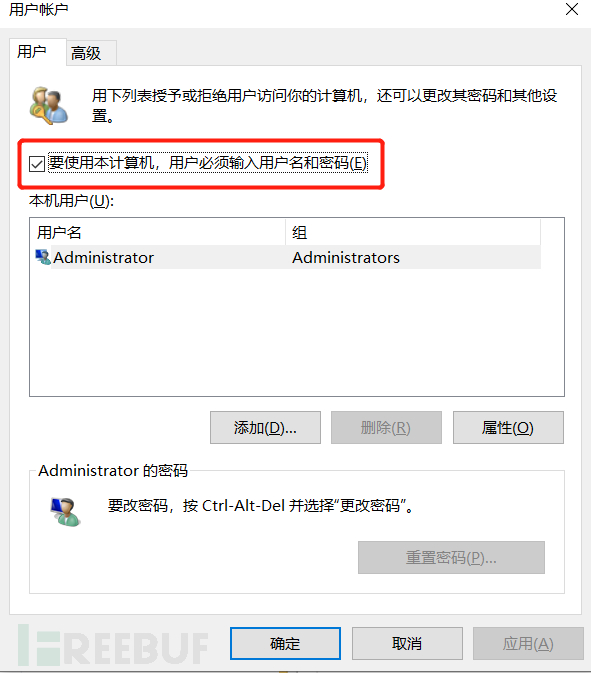

针对本地登录,使用Win+R组合键打开运行框,在里面内输入netplwiz,则会出现用户账户页面,如下所示:

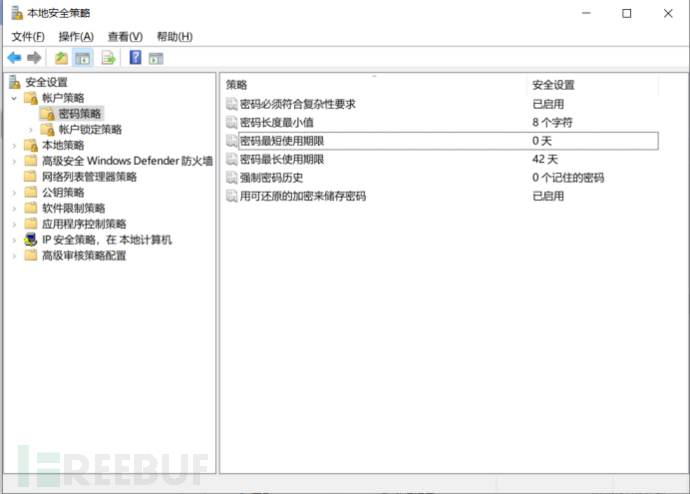

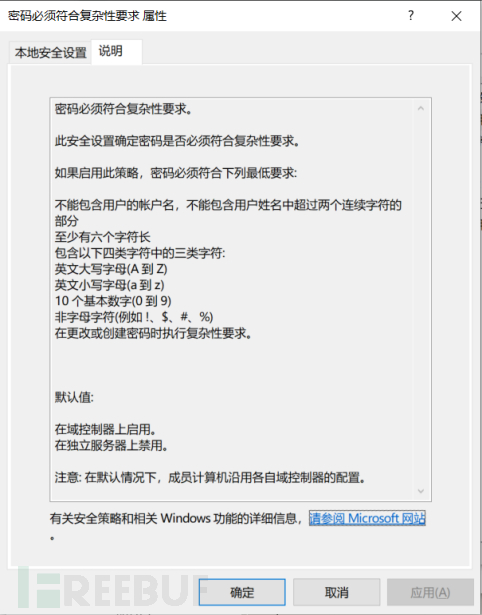

打开控制面板->管理工具->本地安全策略->账户策略->密码策略

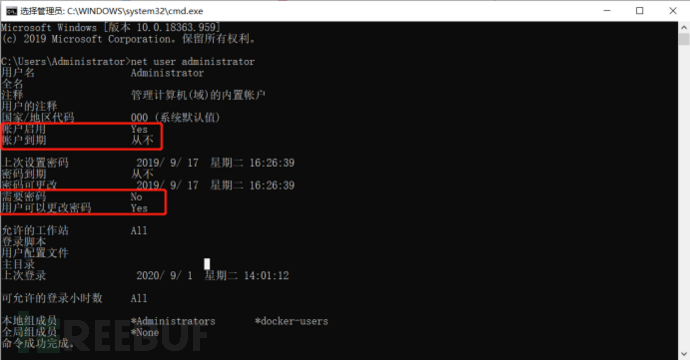

使用Win+R组合键打开运行框,在里面内输入 net user administrator,查看administrator账户更换密码的情况,加以证实。

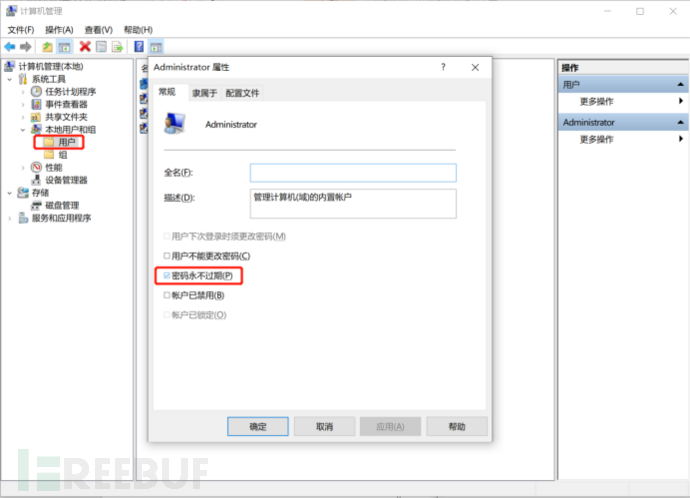

对于口令更换策略而言,还有个地方需要先去看看,也就是在计算机管理-本地用户和组-用户中,如果这里勾选了“密码永不过期”,那么windows的密码策略中的“密码最长使用期限”也就失效了。需要先把“密码永不过期”去掉。

1.2应具有登录失败处理功能,应加固并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施

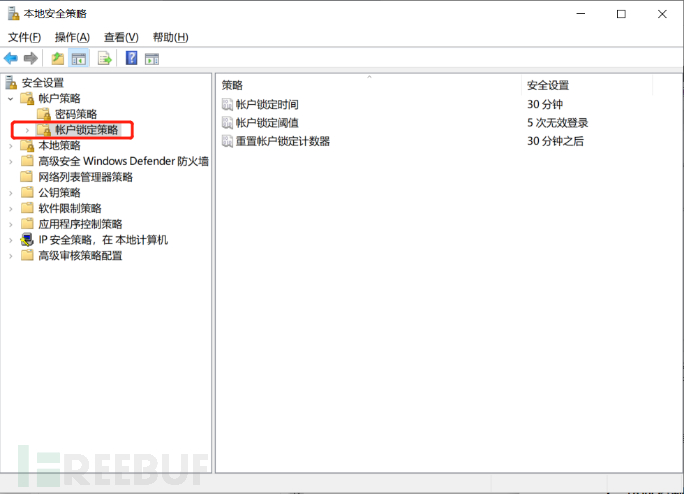

打开控制面板->管理工具->本地安全策略->账户策略->账户锁定策略

1.3当进行远程管理时,应采取必要措施防止鉴别信息再网络传输过程中被窃听

如果被测评服务器没有连接外部网络,仅处于内网之中(也没有wifi),管理服务器的方式就是跑去机房进行本地操作的话,也就不存在什么“远程管理”,不存在什么“数据保密性”,自然就符合了。

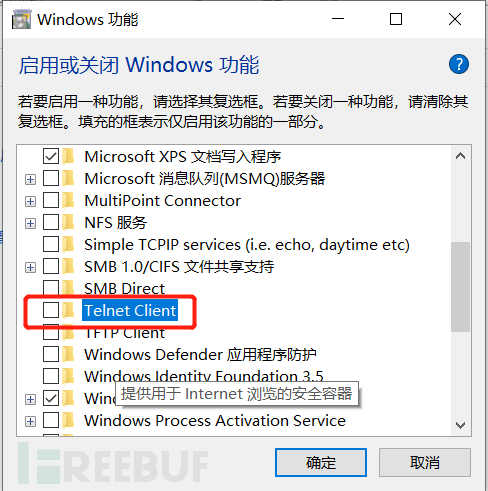

如果采用远程管理的方式,则分为使用远程桌面还是第三方软件。不可以直接使用远程桌面。同时也需要关闭telnet服务:

查看telnet服务是否开启,没有就合规。

建议采用vpn连接内网,然后通过堡垒机进行远程管理。

二、访问控制

2.1应对登录的用户分配账户与权限

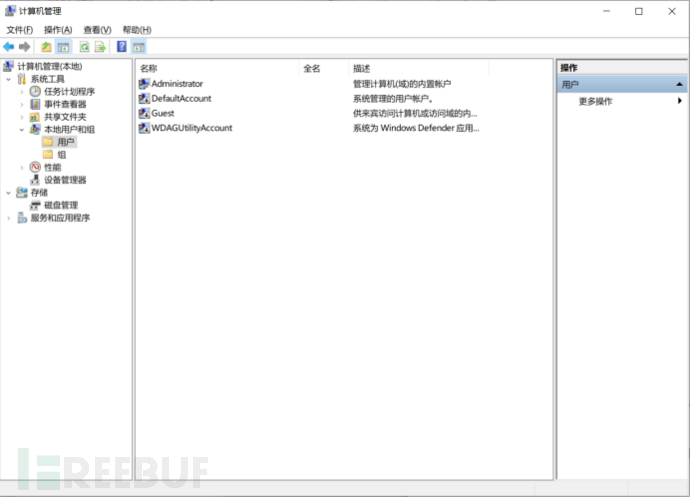

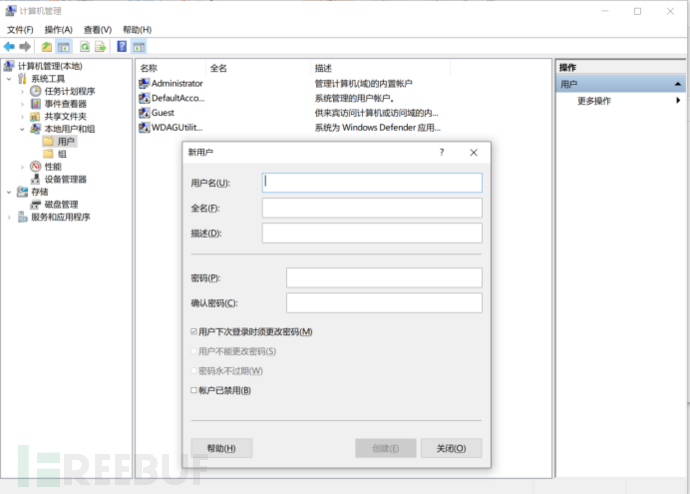

如果windows系统中仅存在Administrator账户可用的话,就无所谓分配不分配了,无论谁来,都只能登录这一个账户,自然就不符合要求。建议建立几个普通用户,赋予在其正常工作范围内的操作权限。

2.2应重命名或删除默认账户,修改默认账户的默认口令

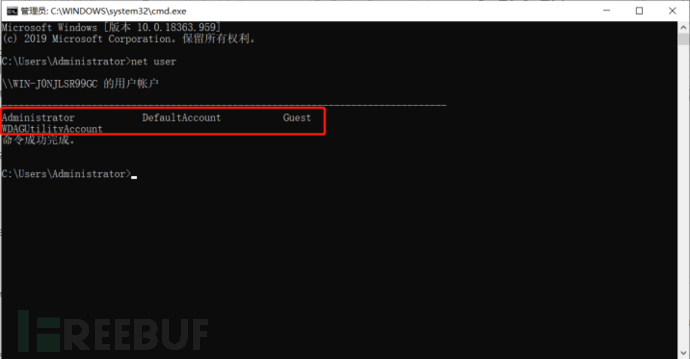

查看是否存在默认账户

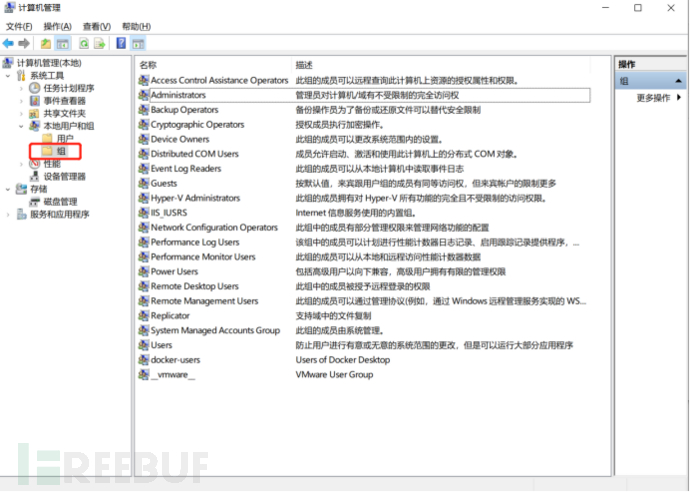

同时查看“组”里面的用户和组的说明:

查看用户权限分配情况:

2.3应及时删除或停用多余的、过期的账户,避免共享账户的存在

若只存在一个administrator账户,需要新建适量的新用户,确保避免共享账户的存在。若有多余、过期的账户,需要及时清理删除。

2.4用授予管理用户所需的最小权限,实现管理用户的权限分离

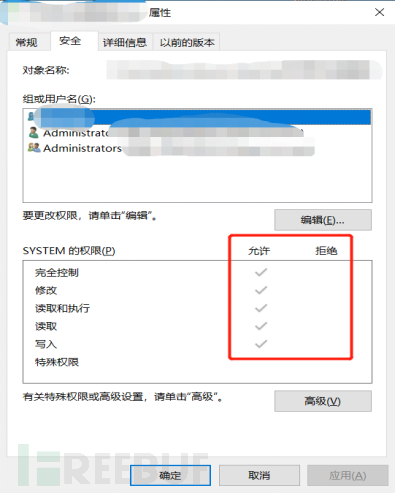

限制普通用户所需的最小权限,控制其访问范围

三、安全审计

3.1应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计

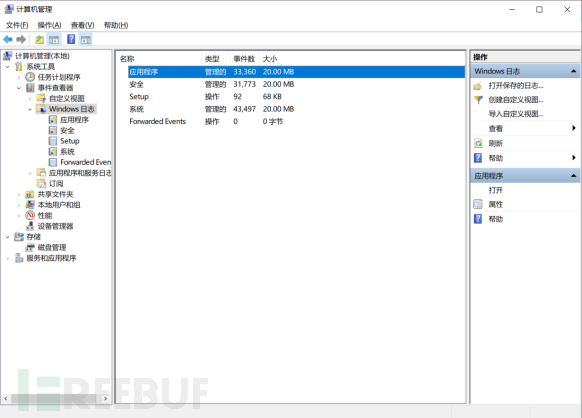

查看windows日志功能是否开启,默认一般都是开启状态

3.2审计记录应包括事件的日期、用户、事件类型、事件是否成功及其它与审计相关的信息

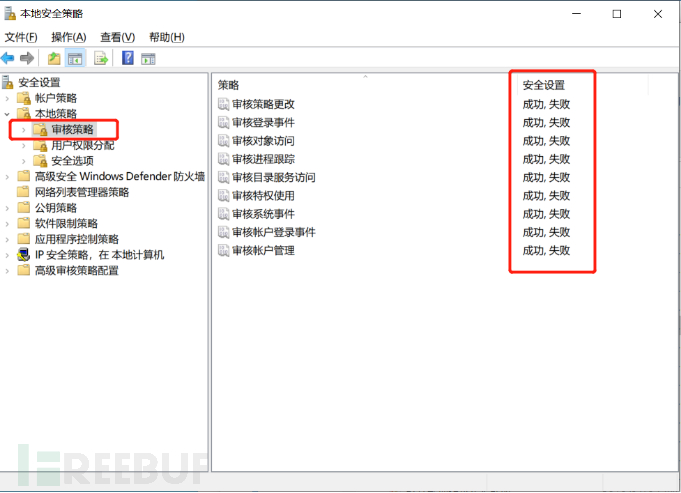

查看审计策略,若不是下图这样,则不合规。

3.3应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等

这里首先应该是查看审计记录文件的权限,是否会被未授权用户删除。

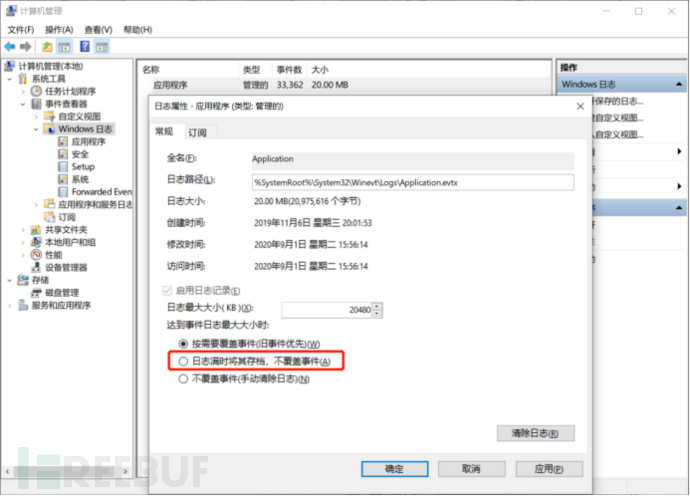

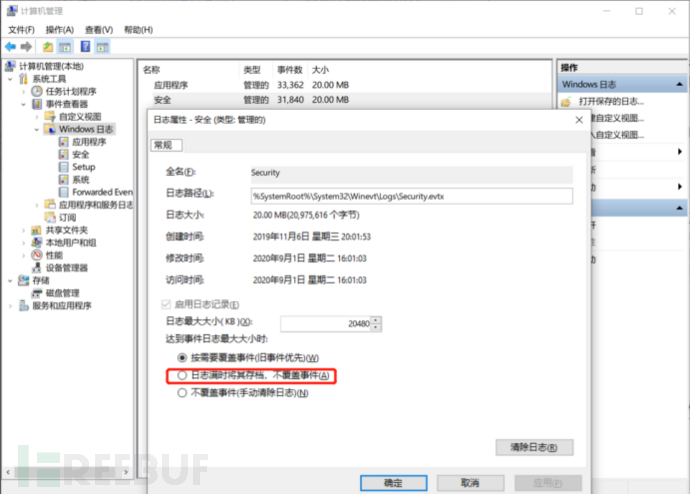

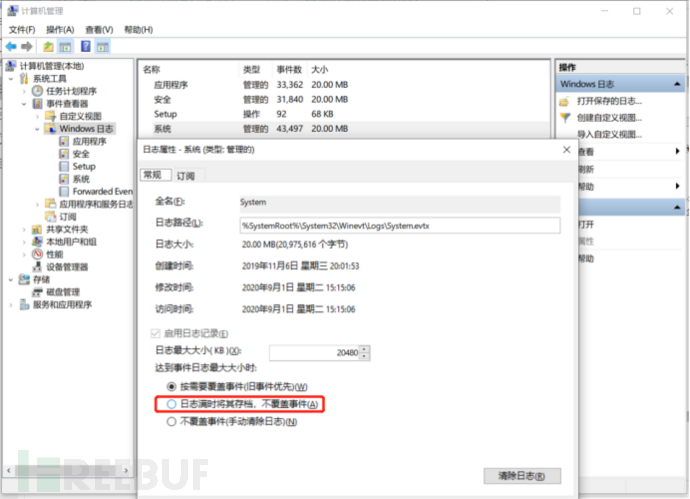

windows中的日志一般我们比较关注应用程序日志、安全日志、系统日志(其中最重要的是安全日志),其存储文件分别是:

设置应用日志文件大小至少为 8192 KB,可根据磁盘空间配置日志文件大小,记录的日志越多越好。并设置当达到最大的日志尺寸时,按需要轮询记录日志:

以上日志内容需要进行定期备份,审计记录保留至少6个月以上。

四、入侵防范

4.1应遵循最小安装的原则,仅安装需要的组件和应用程序

遵循最小安装原则,禁止“夹带”现象,只安装需要的组件和应用程序;

4.2应关闭不需要的系统服务、默认共享和高危端口

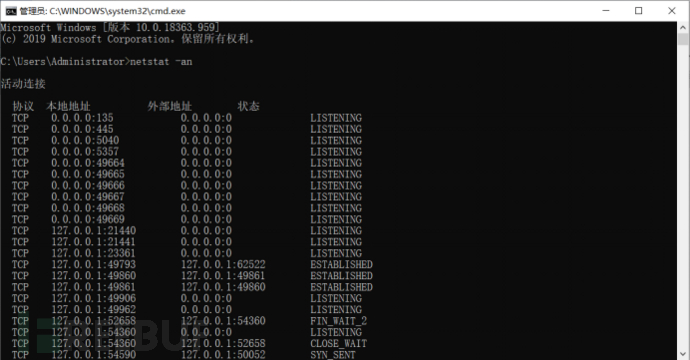

使用netstat -an命令,查看开启了哪些端口:

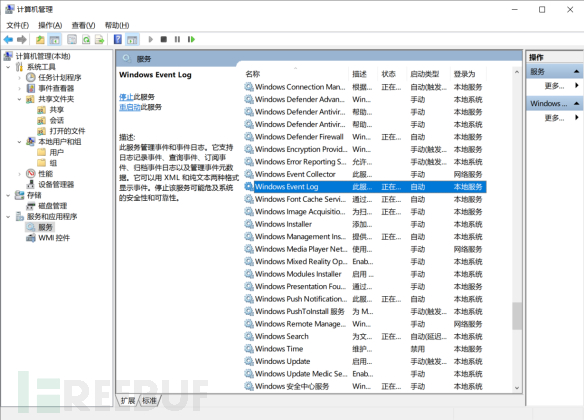

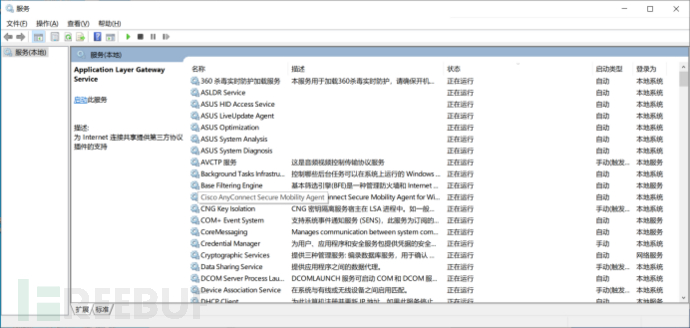

查看所有的正在运行的服务

禁用TCP/IP上的NetBIOS协议,可以关闭监听的 UDP 137(netbios-ns)、UDP 138(netbios-dgm)以及 TCP 139(netbios-ssn)端口

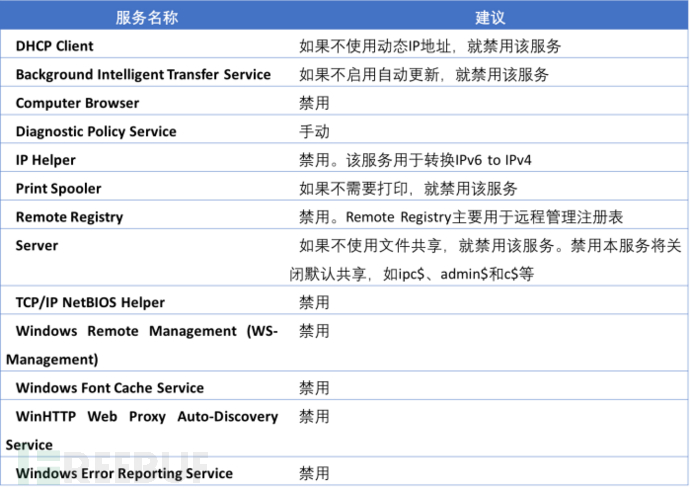

停用不使用的服务

4.3启用SYN攻击保护

指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5。

指定处于 SYN_RCVD 状态的 TCP 连接数的阈值为500。

指定处于至少已发送一次重传的 SYN_RCVD 状态中的 TCP 连接数的阈值为400。

操作步骤

打开 注册表编辑器,根据推荐值修改注册表键值。

Windows Server 2012

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\SynAttackProtect

推荐值:2

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\TcpMaxHalfOpen

推荐值:500

Windows Server 2008

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SynAttackProtect

推荐值:2

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TcpMaxPortsExhausted

推荐值:5

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TcpMaxHalfOpen

推荐值:500

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TcpMaxHalfOpenRetried

推荐值:400

五、恶意代码防范

5.1应安装防恶意代码软件或加固具有相应功能的软件,并定期进行升级和更新防恶意代码库

查看有无杀毒软件,是否升级为最新版本

六、数据备份恢复

6.1应提供重要数据的本地数据备份与恢复功能

查看是否有备份文件,以及了解备份机制和恢复机制

若无,需要建立备份文件,进行每日增量、每周全量的备份策略。

6.2应提供异地数据备份功能,利用通信网络将重要数据定时批量传送至备用场地

将备份文件存放异地且确保其有效性,避免出现单点故障后不具备恢复的风险。

七、资源控制

7.1应确保系统磁盘根分区已使用空间维持在80%以下

如果磁盘动态分区空间不足,建议管理员扩充磁盘容量

7.2限制远程登录空闲断开时间

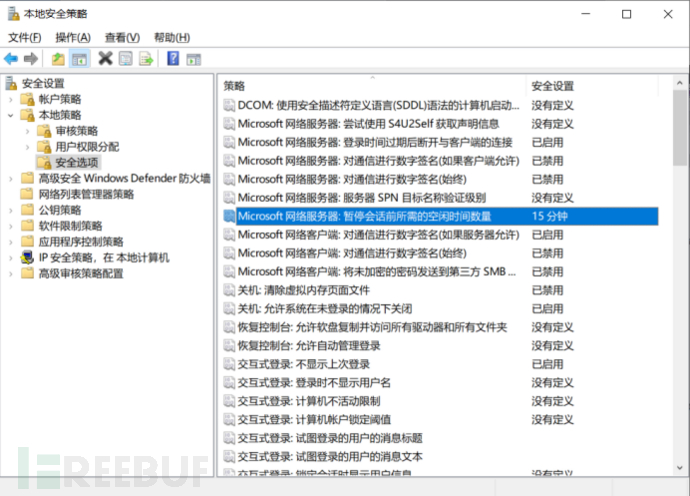

控制面板----管理工具----本地安全策略----安全选项:设置15分钟

7.3禁用未登陆前关机

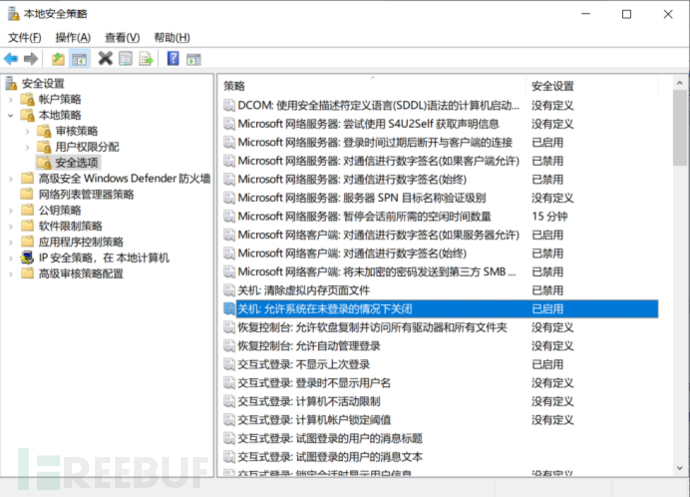

控制面板----管理工具----本地安全策略----安全选项:将已启用改为禁用

浙公网安备 33010602011771号

浙公网安备 33010602011771号