黑猫web端signature参数逆向分析

适合小白练手

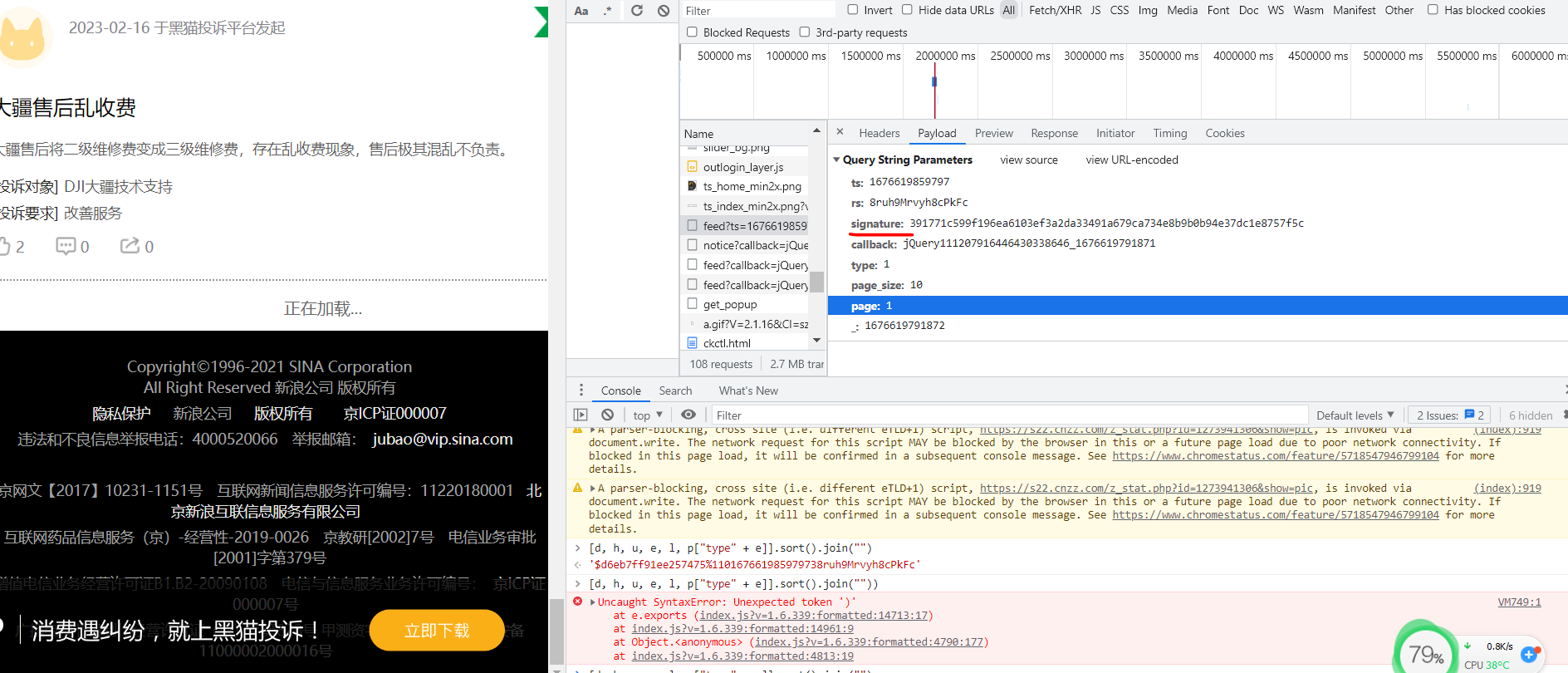

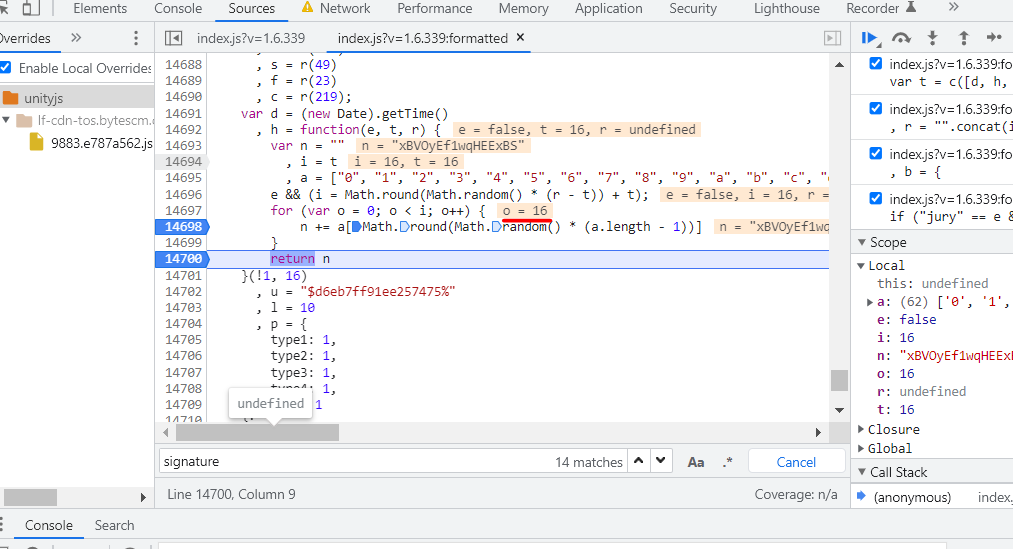

一、断点调试

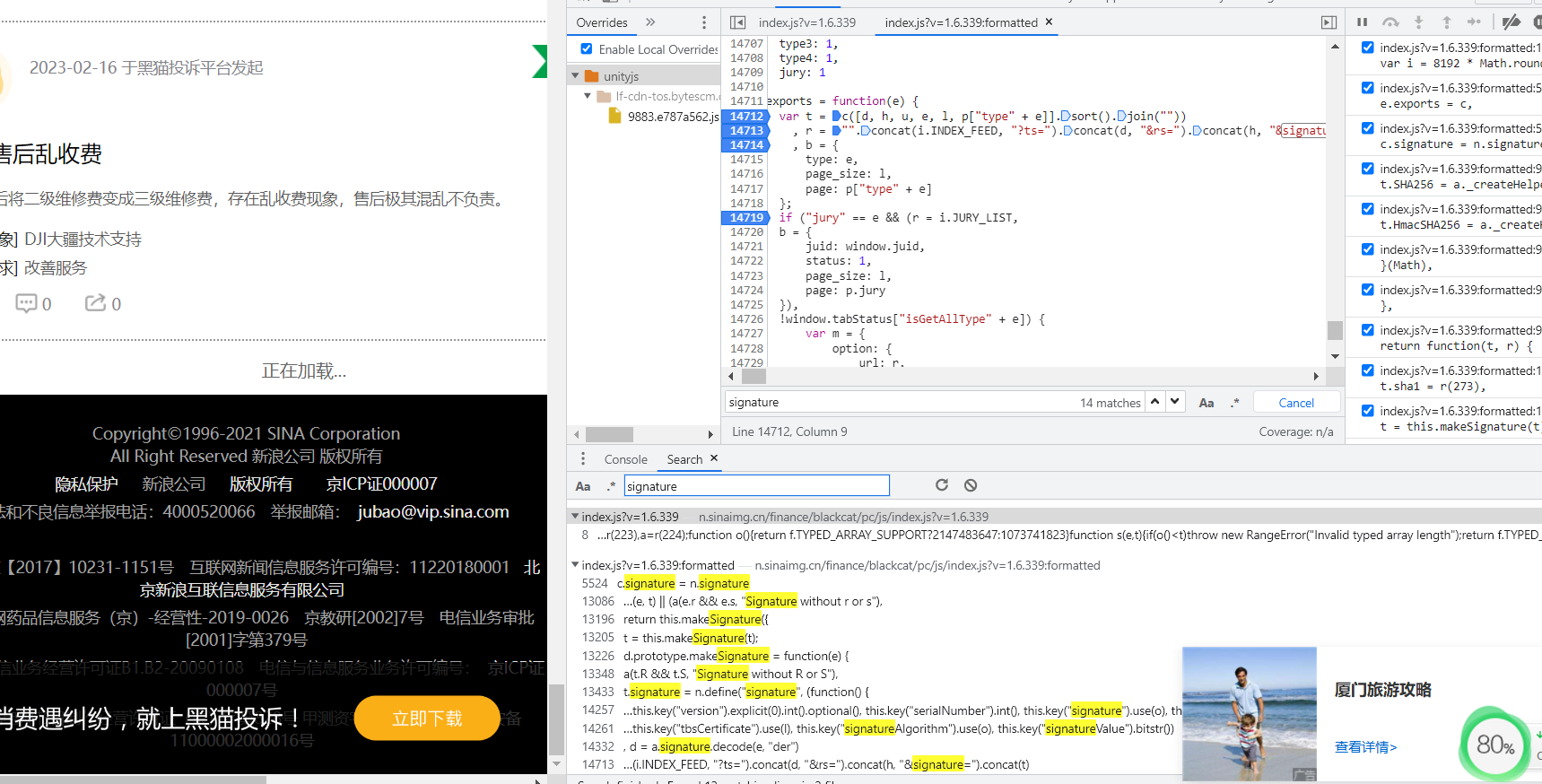

1.查找关键字

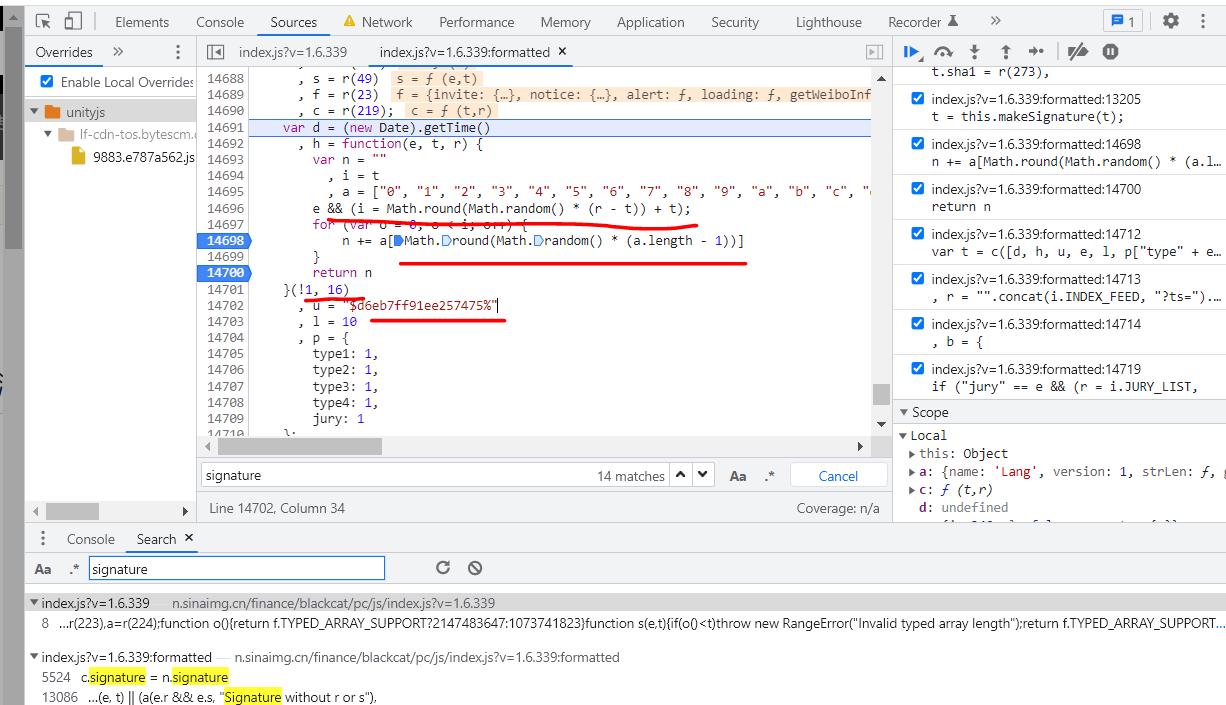

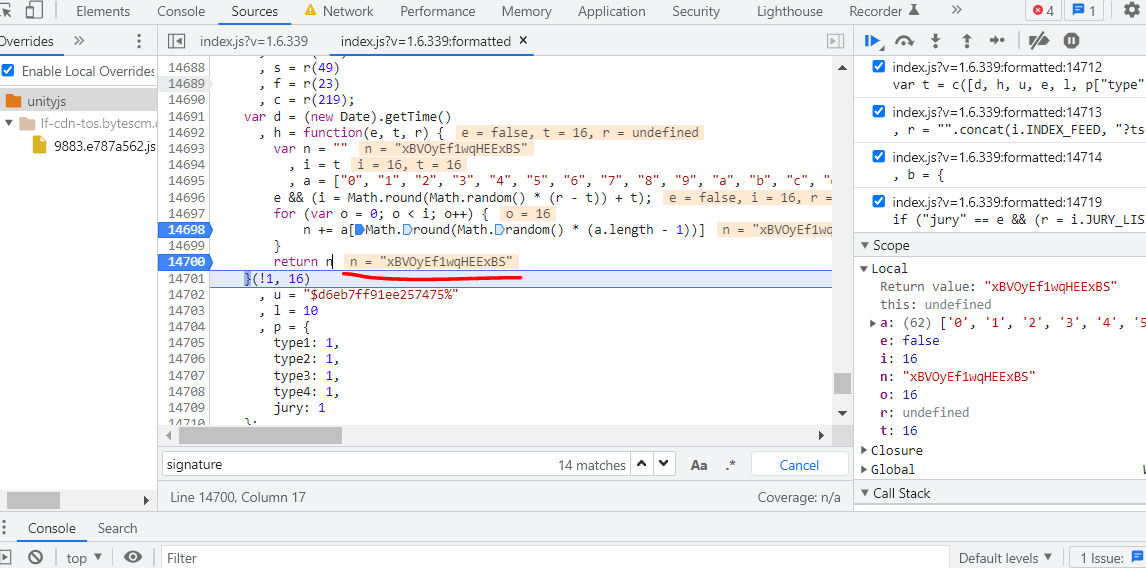

2.分析n

n 是一个随机数16位

u 是固定参数

u = "$d6eb7ff91ee257475%"

时间戳

var d = (new Date).getTime()

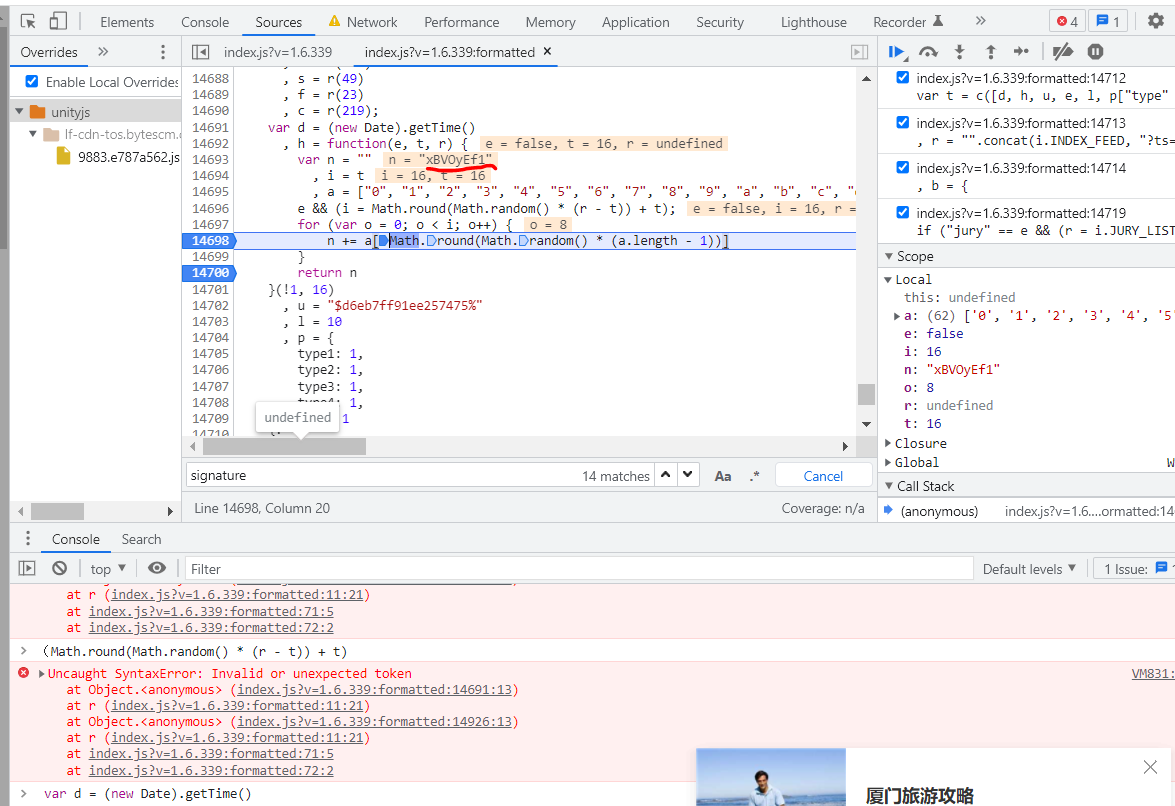

3.随机数生成

o =16位

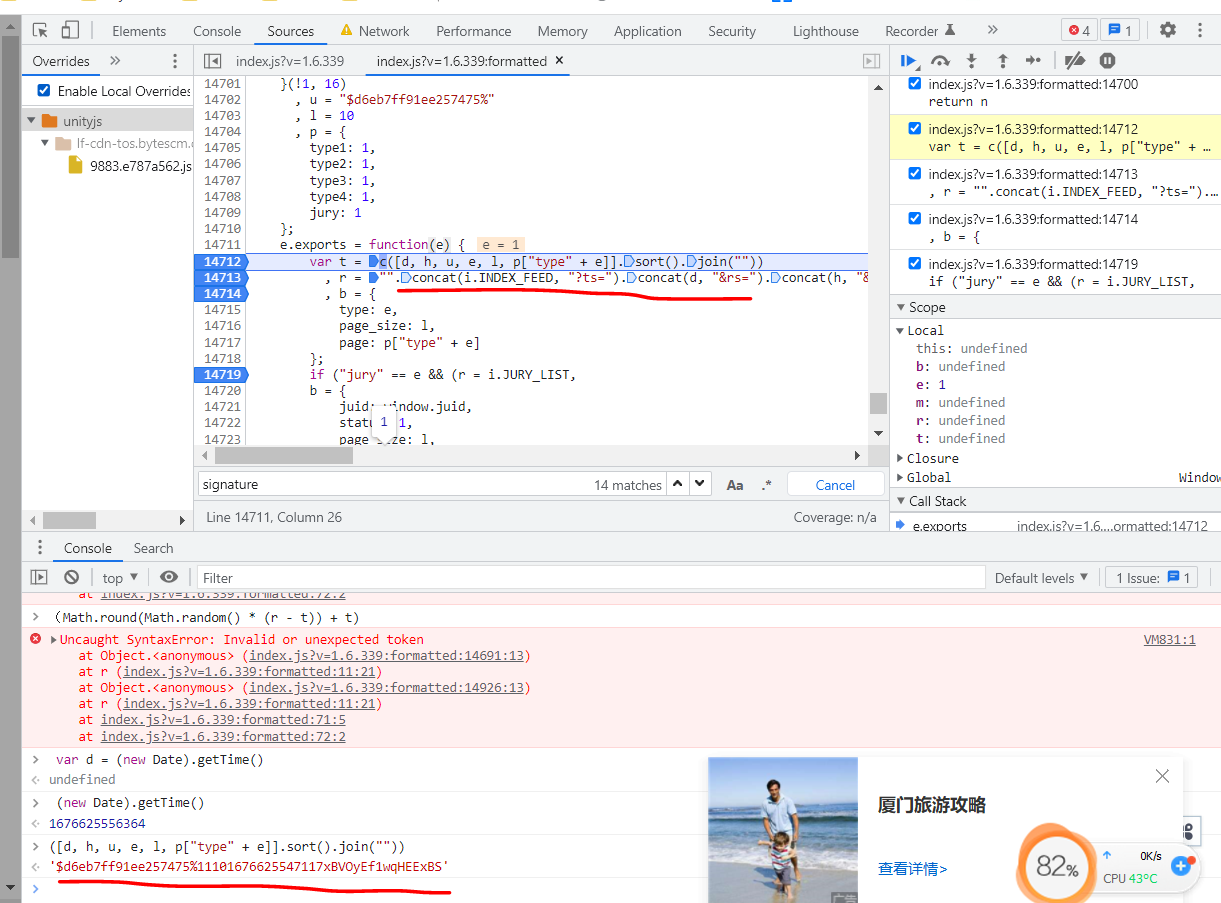

4.时间戳+页码+参数+随机数

([d, h, u, e, l, p["type" + e]].sort().join(""))

'$d6eb7ff91ee257475%11101676625547117xBVOyEf1wqHEExBS'

分析之后,其实结果已经出来了

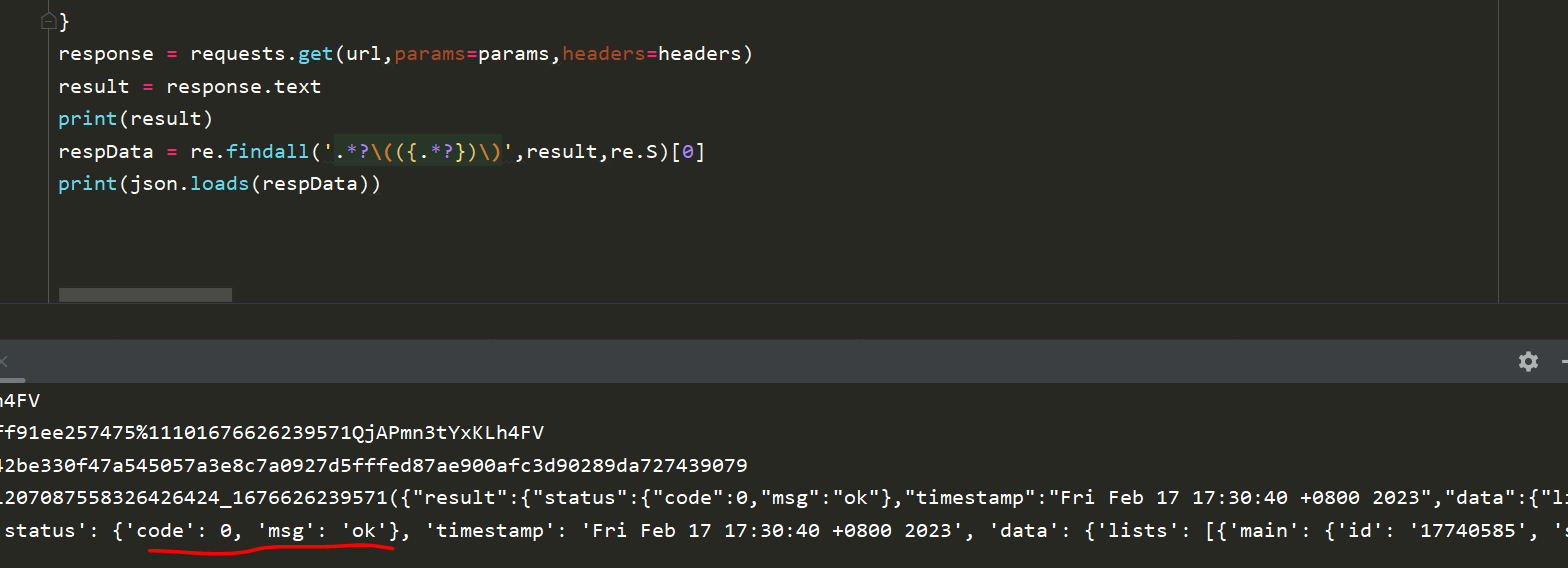

二、python改写加密参数

复制def get_sha256(value):

"""

sha256加密

:param value: 加密字符串

:return: 加密结果转换为16进制字符串,并大写

"""

hsobj = hashlib.sha256()

hsobj.update(value.encode("utf-8"))

return hsobj.hexdigest()

times = str(int(time.time()*1000))

times2 = str(int(time.time()*1000-1000))

pwd = "".join(random.sample('0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ',16))

print(pwd)

page = '1110'

strs = "$d6eb7ff91ee257475%"

value = strs+page+times+pwd

print("value",value)

signature = get_sha256(value)

print("signature=",signature)

三、返回结果

如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮,您的“推荐”将是我最大的写作动力!欢迎各位转载!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~

2020-02-17 python3爬取东方财富股东户数2013-2019年数据