随笔分类 - 安卓逆向

摘要:###文章前言 JDAX-GUI 反编译工具下载使用以及相关技术介绍 现在反编译一个未加固的APP,一般来说有两种方式。 一种是用Jadx-gui,优点是一个软件就帮你将所有活给干了,缺点是如果遇到较大的APP(代码加起来超过30mb的),这个软件的索引功能基本会失效,需要用Android Stud

阅读全文

摘要:###离线激活 Xposed Installer 雷电版本下载: https://www.ldmnq.com/other/version-history-and-release-notes.html?log=4 ####1.下载 SDK 对应版本SDK xposed-v89-sdk25-x86.zi

阅读全文

摘要:###1.dex整体加固的脱壳方法 dex加固算是第二代主流加固工,下面是常见脱壳方案。 1.app运行后,直接在app内存中暴力搜索 dex\n035,然后进行dump数据。 2.dvmDexFileOpenPartial通过hook这个函数解密。 ###2.ptrace注入流程 主要就是通过利用

阅读全文

摘要:###什么是Dalvik字节码 Dalvik是Google专门为Android设计的一个虚拟机。 Dalvik VM是基于寄存器的,而JVM是基于栈的,Dalvik有专属的文件执行格式dex(Dalvik executable),jvm使用的是java字节码。 Dalvik VM你jvm速度更快,占

阅读全文

摘要:##Xposed原理简介及其精简化 Xposed是⼀个很强⼤的Android平台上的HOOK⼯具,⽽且作者为了⽅便开发者使⽤开发了⼀个APP(Xposed Installer,下⽂称为Installer) 来使⽤开发者⾃⼰开发的模块。开发者安装⾃⼰的模块后需要在Installer中勾选⾃⼰的模块然后

阅读全文

摘要:####查看apk当前包名信息 adb shell dumpsys window | findstr mCurrentFocus ####查看apk当前活动界面信息 adb shell dumpsys activity top | findstr pid

阅读全文

摘要:[object Object] 直接转成json ###二行js代码搞定 var str = Java.use('java.lang.String') console.log('\nstr\n', str.$new(args1)) Des3Encrypt.sign.overload('[B','ja

阅读全文

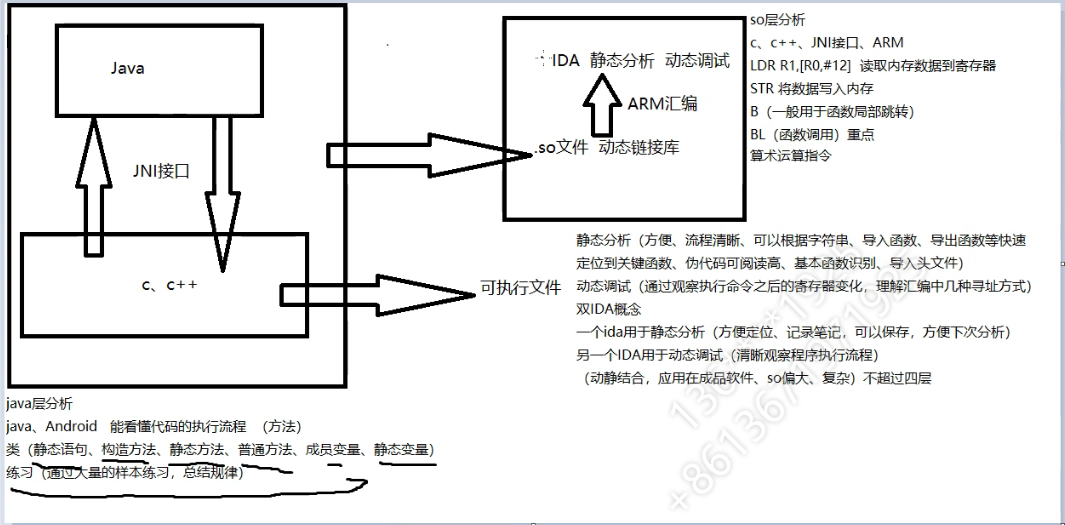

摘要:

阅读全文

摘要:###一、首先打开IDA 中dbgsrv文件夹,将里面的 android_server 传输到手机上 切换到IDA文件路径中D:\Program Files (x86)\IDA 6.8\dbgsrv adb push android_server /data/local/tmp ###二、运行and

阅读全文

摘要:###1.安装frida-server frida-server-14.1.3-android-x86 ####真机安装 C:\Users\gqv20>adb push C:\Users\gqv20\Desktop\frida-server-14.1.3-android-arm /data/loca

阅读全文

摘要:###一、抓包分析 ###二、用jadx-gui打开 ####打开某观察app 搜索关键字sign ####加密参数在so层 wtf文件中 结合抓包数据,以及分析sign的前后代码发现:参数str 为空,参数token为空,参数3为时间戳。 下面开始so的分析,看看so中进行了哪些加密操作。 ###

阅读全文

摘要:app版本1.4.0 app使用360壳且混淆 ###一、抓包分析 app登录入口 ###二、先脱壳 因为有360加固,所以先脱壳 ###三、用jadx-gui打开 打开0x9e4e7f34.dex 搜索关键字paramsMD5 ####1.打开之后搜索关键字符串paramMd5 ####2.继续跟

阅读全文

摘要:###一、抓包分析 app注册入口 ###二、先脱壳 因为有360加固,所以先脱壳 ###三、用jadx-gui打开 打开0x9f065000.dex 搜索关键字sign ###四、hook方法 上frida,hook a frida脚本如下 hook.js Java.perform(functio

阅读全文

摘要:###一、抓包分析 ###二、用jadx-gui打开 因没有加壳,所以可直接打开app分析 搜索关键字 ###三、hook方法 上frida,hook RSA frida脚本如下 hook.js Java.perform(function () { console.log('HOOK Start!!

阅读全文

摘要:###1.jadx安装与简单使用 下载地址: 链接:https://pan.baidu.com/s/1TcUusb135oZgr0v_-4d1UQ 提取码:gpkl jadx-1.1.0.zip 解压并配置环境 D:\jadx-1.1.0\bin ####写法1 import os, sys pat

阅读全文

摘要:###一、抓包分析 首先下载app,登录入口 ###二、脱壳 是否加壳,若有壳,先税壳。 脱完之后发现三个dex文件,然后合并dex文件 ###三、用jadx-gui打开 分析加密参数 搜索关键字 ###四、hook方法 上frida,hook md5 frida脚本如下 hook.js Java.

阅读全文

摘要:###1.JAVA 系统类 java.security.MessageDigest ####a.入参方法 通过update()方法处理数据 ####b.返回结果方法 getInstance(String algorithm)返回指定算法的MessageDigest对象 ####c.完成哈希计算 di

阅读全文

摘要:###1.通过Jni_load 找到函数偏移 定位到jni_load 函数,跟踪函数sub_A654。如图 其中sub_2e1f4 是对app的签名进行验证,直接nop,sub_736B0 是通过jni调用java的okhttp类的一些方法。sub_7306 是动态注册的函数。 找到地址off_

阅读全文

摘要:Android设备的唯一标识符 ###1.IMEI (手机的身份证号码) IMEI(International Mobile Equipment Identity)是国际移动设备身份码的缩写,国际移动装备辨识码,是由15位数字组成的”电子串号”,它与每台移动电话机一一对应,而且该码是全世界唯一的。每

阅读全文