无线安全测试WEP及WAP/WAP2

1.环境准备

虚拟机VMware_Workstation,linux镜像,集成minidwep-get-40325、打气筒及奶瓶,一块独立网卡

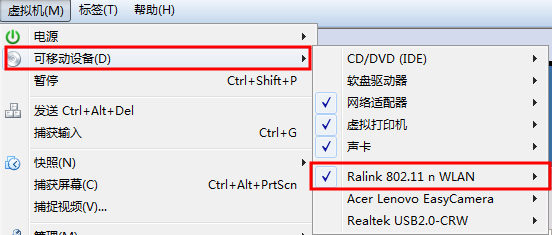

打开虚拟机,加载镜像,插入外置网卡,将网卡连接到虚机上

2.扫描测试

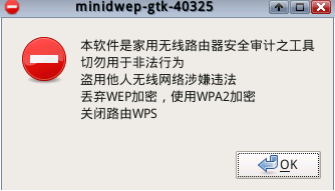

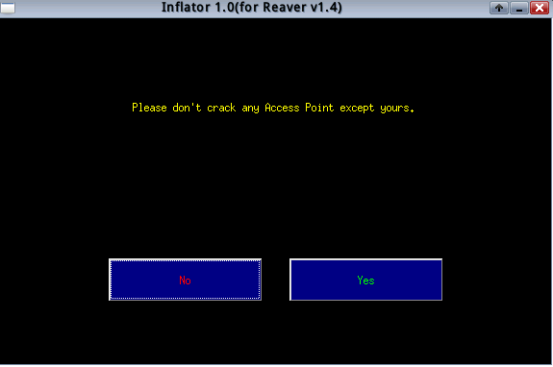

使用此工具进行破解

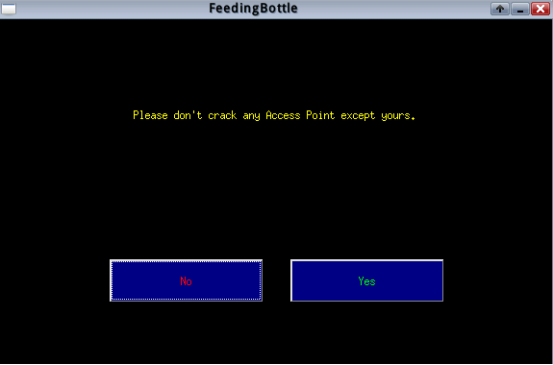

请勿用于非法途径

界面展示,

注:无线信号越好,wep破解速度,抓包速度,pin速度就越快

3.抓包,跑包

wep破解:选择加密方式wep,先扫描,然后选择要破解的无线,点击启动,一般很快就破解出来了,现已淘汰。

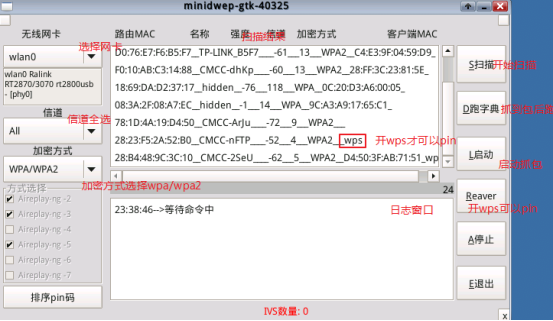

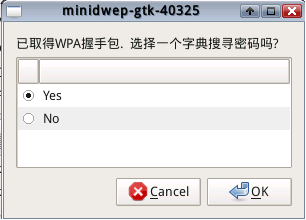

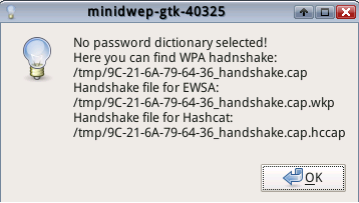

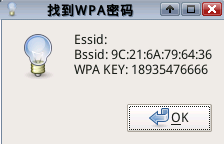

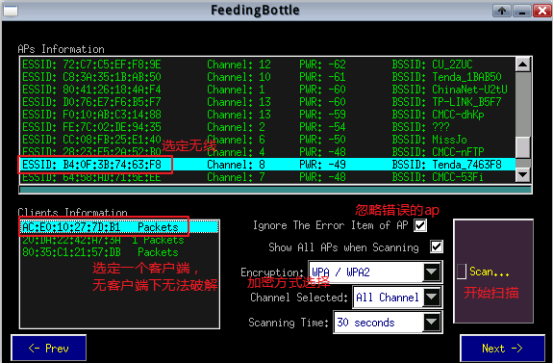

wpa/wpa2:选择加密方式wpa/wpa2,先扫描,然后选择要破解的无线,点击启动,等待一会,就会抓到握手包,提示保存握手包,提示是否进行字典破解,若选择的字典中存在密码,则会弹窗提示,并保存到文件中

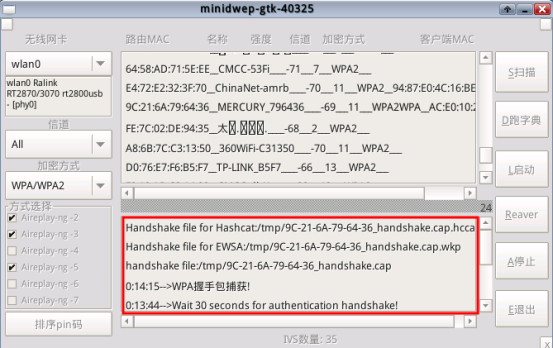

抓包、跑包流程

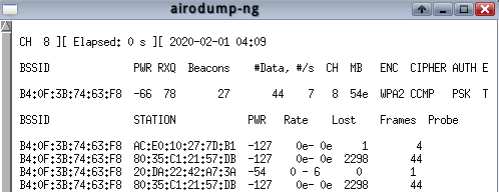

注:下图选中的无线,最后一栏是客户端MAC,只有存在客户端,才能抓取到握手包

抓包日志

抓包成功提示跑包

不选择字典提示握手包存放位置

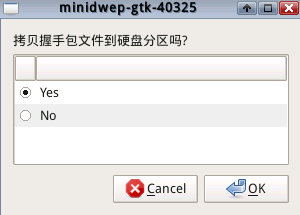

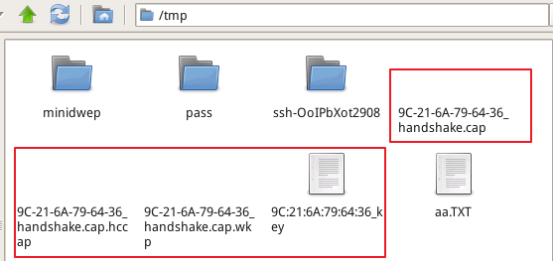

存储握手包

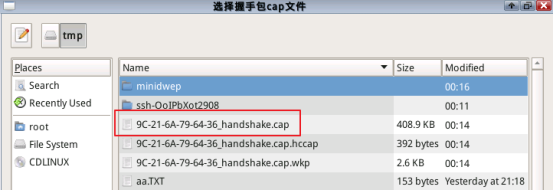

跑包先选择握手包

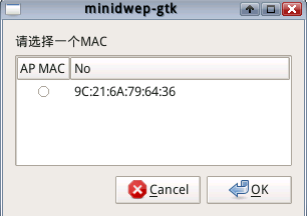

选择一个ap

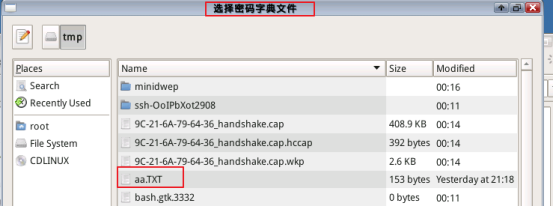

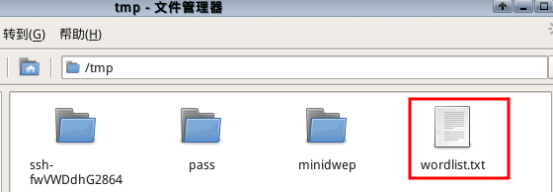

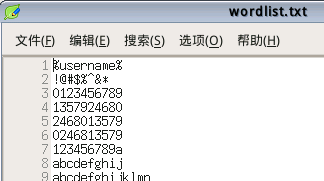

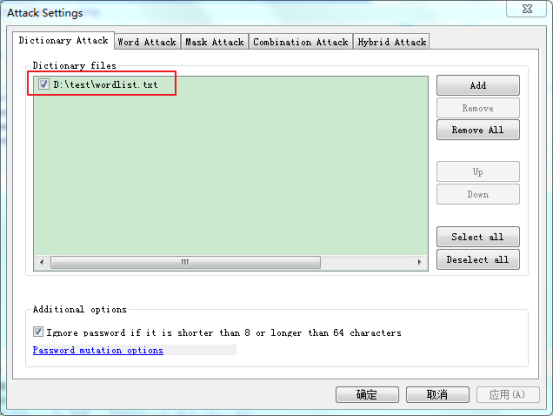

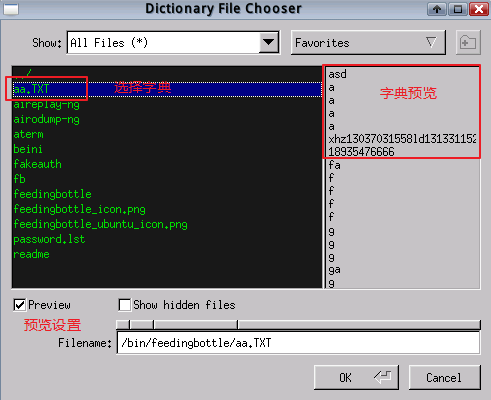

选择字典

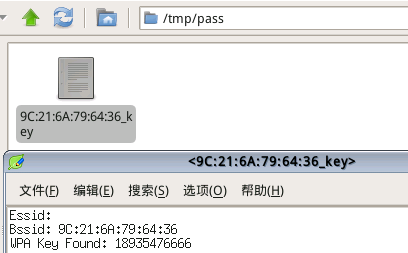

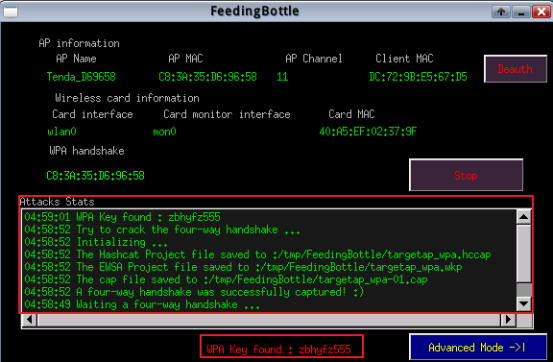

跑包跑出密码

在文件系统中展示

文件系统密码存储位置和无线的信息

miniwep-gtk工具自带字典

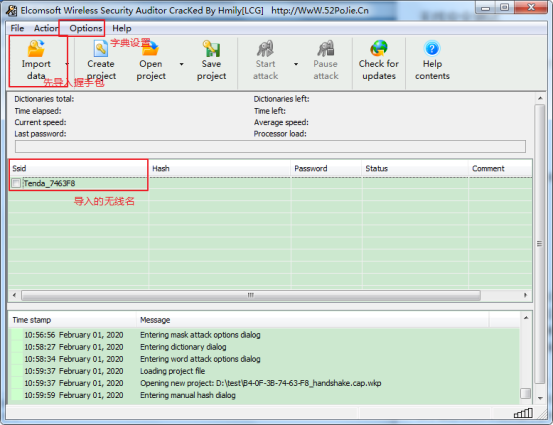

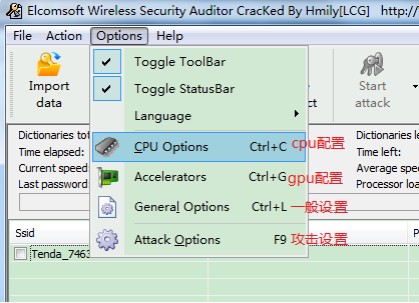

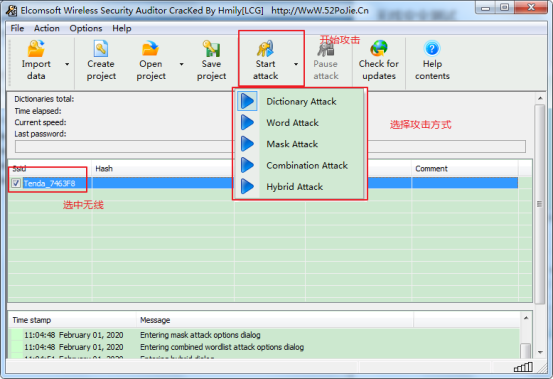

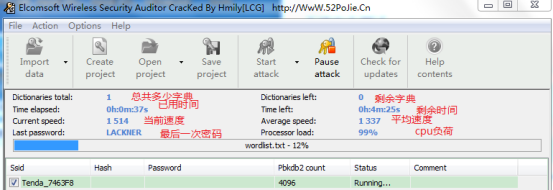

使用工具EWSA跑包

注:跑包需要耗费cpu和gpu,温度会升高,笔记本不建议长时间跑,以免烧机

攻击方式

字典攻击 文字攻击 掩码攻击 组合攻击 混合攻击

开始跑包

跑包界面展示

找到密码

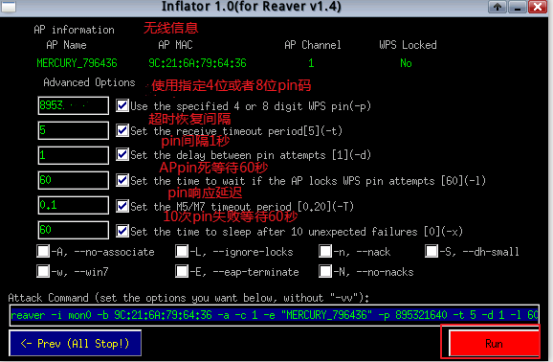

4.pin

写在前面:

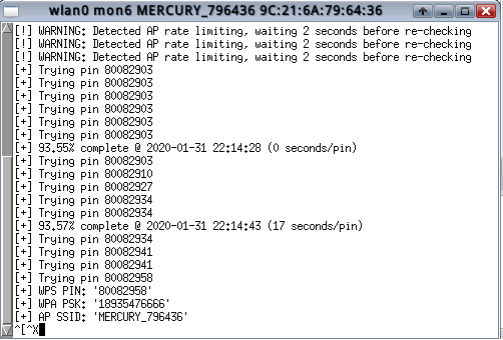

首次pin某个无线时,会生成此无线的pin进度,日志等,可以通过修改pin进度8位,来指定pin某数字段

pin过程先尝试前四位,前四位正确才开始后四位,后四位中最后一位为校验码,不需要匹配,故后四位只需要确认前面的三位。

在生成wpc文件中,关键的是前3行,3行以后先是PIN码前四位的穷举,然后是PIN码后三位的穷举。wpc文件第一行记录前4位pin到何处,第二行表示在第一行基础上,后3位pin到何处,第三行有3个数,分别是0,1,2,分别表示前四位未确定,前四位确定,前四位确定和后三位也确定。

关于指定了PIN码:在跑pin时,默认是从0000000-99999999,这里可以指定第一位的排序,如指定8643219057,代表先PIN 8开头的列,再PIN 6开头的列,以此类推,最后PIN 7开头的列

关于前三行具体参数详解,若未指定PIN序列下,第一行和第二行若首字符为0,则可以省略,如8表示为0008 ,代表pin到0008****进度;在第一行是8条件下,第二行5表示005,代表pin到0008005*进度。若指定了PIN码,如指定8643219057情况下,原来0索引不再是0,而是8,7索引也不再是7,而是9,例如wpc文件第一行是8,原来表示0008,现在表示8008

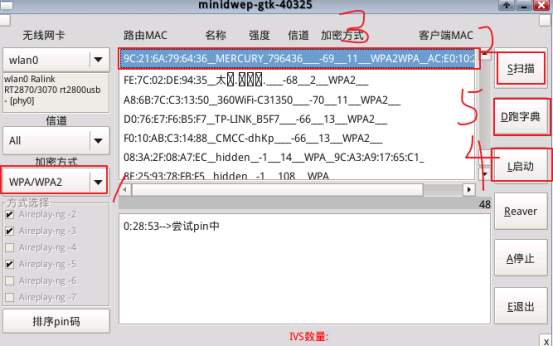

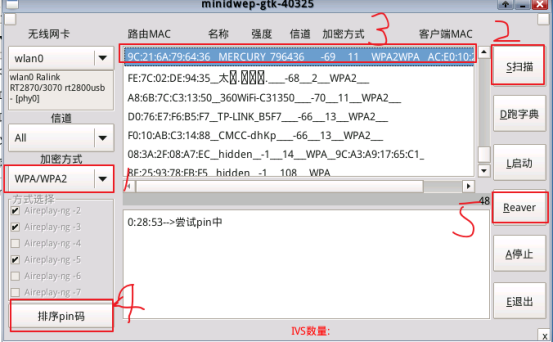

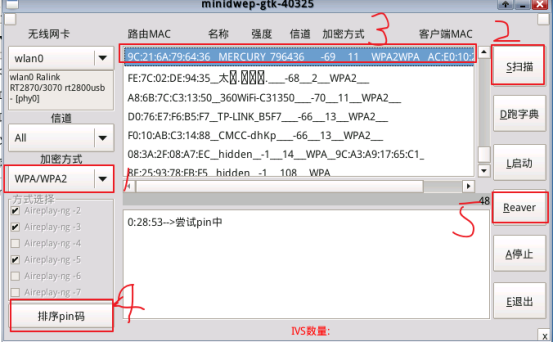

针对wpa/wpa2加密方式:扫描,选择无线,是否自定义pin码,选择reaver跑pin,提示指定参数,默认即可,然后就开始跑pin

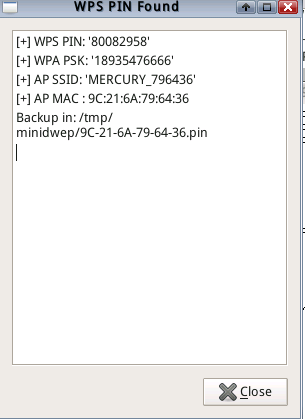

找到pin码后,弹窗提示

跑pin流程

选择reaver,提示参数自定义,默认即可

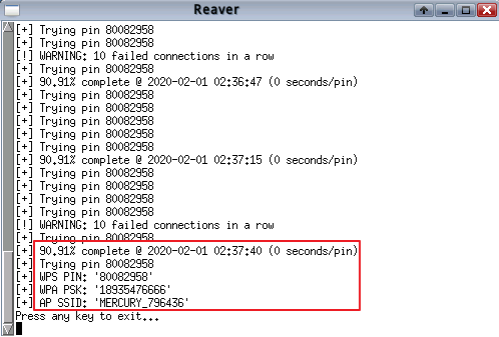

跑pin展示

跑pin成功,得到无线PIN码和密码

排序pin码详解

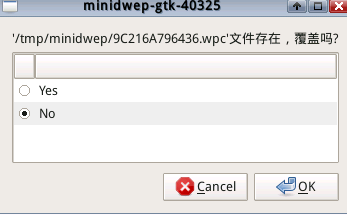

选定好无线后,点击排序pin码,修改pin流程,

当重新排序pin码,提示是否要覆盖以前的wpc文件

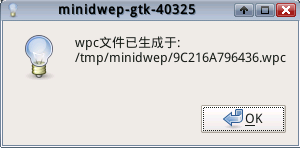

跑pin文件生成

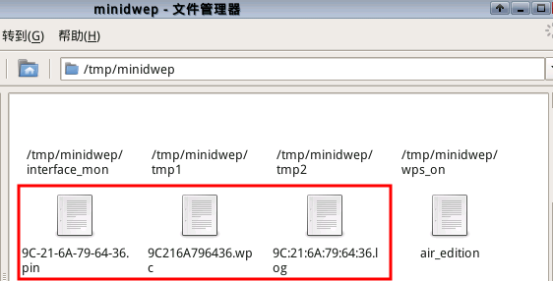

文件系统生成此无线的相关信息,pin文件保存跑pin成功无线的信息,wpc文件保存跑pin过程,log文件保存跑pin日志

wpc文件前三行含义

8 代表8008**** //此处指定了PIN排序8643219057,0的索引变成了8

295 代表 8008295*

2 代表 前四位和后三位已找到

文件系统保存pin成功无线的位置

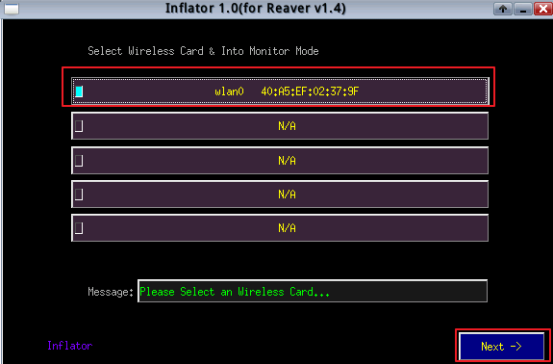

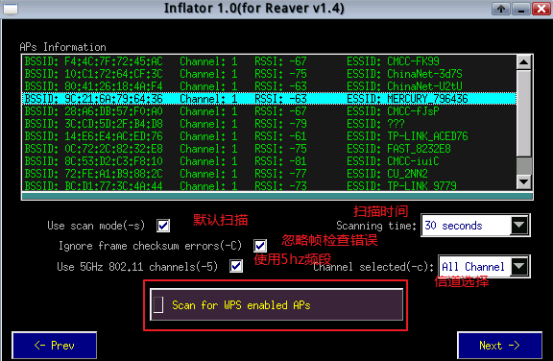

5.Inflator 打气筒

此处可能第一次扫不出无线,多尝试几次

RSSI数值越大,信号越强

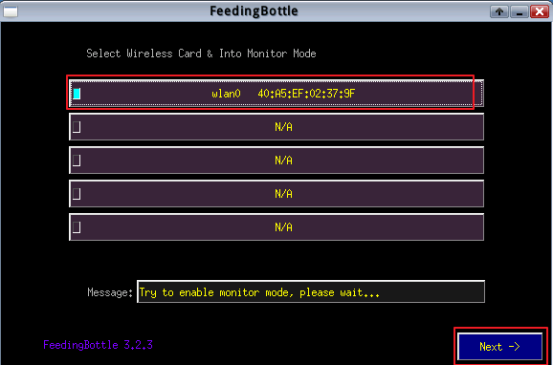

6.FeedingBottle 奶瓶

跑包

待测试

7.手机端工具

幻影pin:跑pin工具

幻影wifi:暴力破解

8.共享无线

Wifi万能钥匙:使用官方版无法查看密码,使用修改版可以查看密码

9.无线安全修复