STM32 如何定位导致发生 hard fault 的代码段(内存访问错误 段错误 栈溢出)

产生 hard fault 方法:

对不可访问的内存地址进行写操作

uint32_t *addr = (uint32_t *)0x20100000; *addr = 0x12;

STM32 定位导致发生 hard fault 的代码段 ~ 流程:

1、获得进入中断服务函数 HardFault_Handler 前的 PC 值(PC 值表示的是汇编指令所在的 flash 地址)

2、生成反汇编文件(内含 flash 地址及对应的汇编指令,以及汇编对应的 C 程序)或者 MAP 文件

3、在反汇编文件中,通过 PC 值找到对应的 C 程序语句;或者在 MAP 文件通过 PC 值找到对应的调用函数

获得进入中断服务函数 HardFault_Handler 前的 PC 值

方法1:

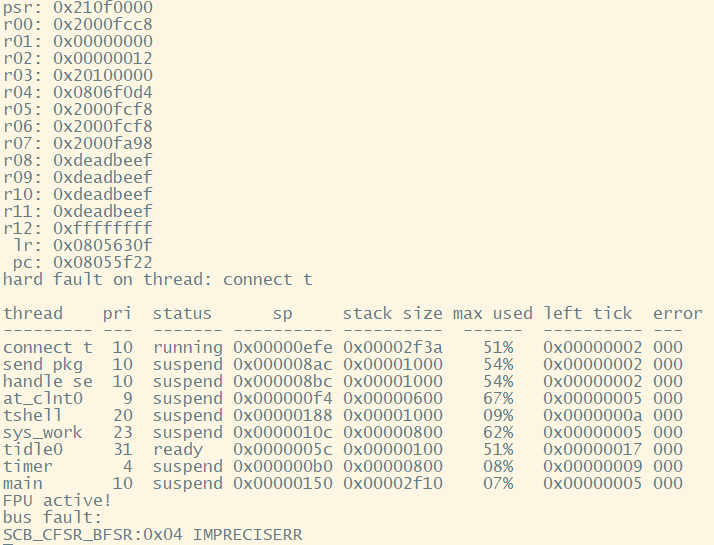

使用 RT-Thread 系统,如果出现 hard fault,会在中断服务函数 HardFault_Handler 中打印如下消息:

从 log 可得知 线程 “ connect t “ 内的程序导致 hard fault,程序执行到 PC: 0x08055F22 处跳转到中断服务函数 HardFault_Handler

方法2:

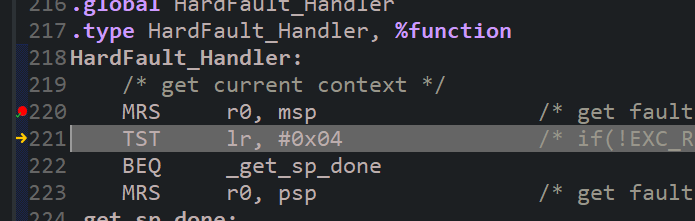

在中断服务函数 HardFault_Handler 的开始位置打一个断点

程序运行到这里后,先查看寄存器LR的值:

如果LR为0xXXXXXXX9,则进入中断前SP的值为MSP;

如果LR为0xXXXXXXXD,则进入中断前SP的值为PSP;

下图的LR为0xXXXXXXXD(截图未显示出来),所以查看寄存器 PSP 的值,为 0x2000FA30

通过 PSP 的值,根据寄存器入栈顺序,就可以得到 PC 值(由于是小端编码,所以为 0x08055F6A)

生成反汇编文件

方法1:

ELF 文件反汇编,生成汇编文件:

.\arm-none-eabi-objdump.exe -l -S .\rtthread.elf > .\aaa.c

方法2:

启动 RT-Thread Studio 或者其他 IDE 调试,打开 “反汇编” 视图

方法3:

查看 map 文件,有类似于反汇编文件的一些信息,对于 RT-Thread 功能,则是 rtthread.map

查看 rtthread.map 文件可知 0x08055F22 位于函数 load_data_to_toServerBuf 内

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

2017-07-09 C ------ 标准库函数介绍