openssl --- 生成证书

基本知识

证书生成网站:https://csr.chinassl.net/index.html

证书会包含一个服务器的域名,或者包含多个域名( 多域名证书,SAN certificater == SubjectAltName Certificater)

自签名证书:正常情况是把 “ 证书请求文件 ” 发给 CA 让其用 CA 私钥生成证书;如果 “ 证书请求文件 ” 用服务器私钥而非CA私钥生成证书,就叫做自签名证书。服务器使用自签名证书就不需要导入 CA 证书。

openssl req 命令主要的功能有,生成证书请求文件, 查看验证证书请求文件,还有就是生成自签名证书。

主要命令选项:

-new :说明生成证书请求文件-x509 :说明生成自签名证书

-key :指定已有的秘钥文件生成秘钥请求,只与生成证书请求选项-new配合。

-newkey :-newkey是与-key互斥的,-newkey是指在生成证书请求或者自签名证书的时候自动生成密钥,

然后生成的密钥名称由-keyout参数指定。当指定newkey选项时,后面指定rsa:bits说明产生

rsa密钥,位数由bits指定。 如果没有指定选项-key和-newkey,默认自动生成秘钥。

-out :-out 指定生成的证书请求或者自签名证书名称

-config :默认参数在ubuntu上为 /etc/ssl/openssl.cnf, 可以使用-config指定特殊路径的配置文件

-nodes :如果指定-newkey自动生成秘钥,那么-nodes选项说明生成的秘钥不需要加密,即不需要输入passphase.

-batch :指定非交互模式,直接读取config文件配置参数,或者使用默认参数值

命令示例:

1.#生成自签名证书,证书名client.crt,采用自动生成秘钥的方式,指定生成秘钥长度为1024,加密,秘钥文件client.key.openssl req -x509 -newkey rsa:1024 -out client.crt -keyout client.key -batch -nodes

openssl req -new -x509 -newkey rsa:1024 -out client.crt -keyout client.key -batch -nodes

openssl req -new -x509 -key ./rsa_private_key.pem -out client.crt -nodes -batch

openssl req -x509 -key ./rsa_private_key.pem -out client.crt -nodes -batch

openssl req -new -key pri_key.pem -out req.csr

openssl req -in req1.csr -text

openssl req -in req1.csr -noout -pubkey

-noout -pubkey #查看证书请求文件的公钥

-noout -subject #查看证书请求文件的个人信息部分

实例:生成自签名证书

1、生成私钥和证书请求文件

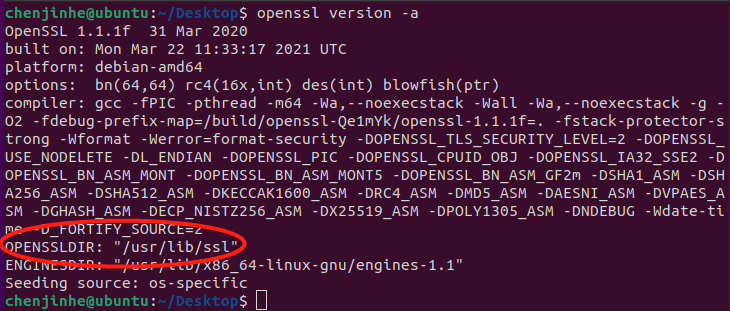

openssl 有一个默认的配置文件 openssl.cnf,路径:

可参考 openssl.cnf 创建自己的配置文件

新建文件 san.conf,内容如下:

[ req ]

default_bits = 2048

default_keyfile = server_privateKey.pem

distinguished_name = req_distinguished_name

req_extensions = req_ext

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = CN

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = Fujian

localityName = Locality Name (eg, city)

localityName_default = Xiamen

organizationName = Organization Name (eg, company)

organizationName_default = none_company

organizationalUnitName = Organizational Unit Name (eg, section)

organizationalUnitName_default = IT

commonName = Common Name (e.g. server FQDN or YOUR name)

commonName_max = 64

commonName_default = localhost

[ req_ext ]

subjectAltName = @alt_names

[alt_names]

DNS.1 = god1

DNS.2 = god2

DNS.3 = 192.168.0.1

DNS.4 = 127.0.0.1

运行以下命令:

openssl req -new -nodes -out myreq.csr -config san.conf -batch

或者

openssl genrsa -out server_privateKey.pem 2048 openssl req -new -out myreq.csr -key server_privateKey.pem -config san.conf -batch

查看证书请求文件

openssl req -text -noout -in myreq.csr

2、生成证书

生成带有 SAN 域名的证书

openssl x509 -req -days 365 -in myreq.csr -signkey server_privateKey.pem -out server.crt -extensions req_ext -extfile san.conf

生成不带 SAN 域名的证书

openssl x509 -req -days 365 -in myreq.csr -signkey server_privateKey.pem -out server.crt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)