【IBM Tivoli Identity Manager 学习文档】4 TIM基本概念

作者:gnuhpc

出处:http://www.cnblogs.com/gnuhpc/

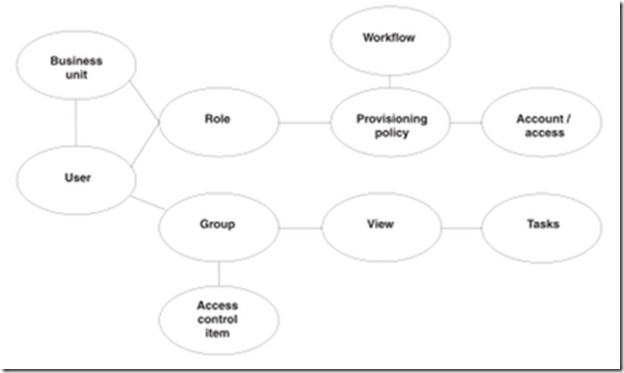

1.系统内逻辑实体

以上是一张在TIM中各个概念的关系图

Person:在一个系统中的个体,他可能存在于系统但没有账户。

Person profiles:在系统中记录描述一个人的一组属性。

Identities:指的是存储在一个或多个地方的唯一代表一个人的profile子集,它也包括了这个人的其他相关信息,例如电话号码,电子邮件地址等。比如我们可以用一个人的姓氏、名字和全名的特定组合组成一个identity。

USER:使用TIM管理accounts的用户叫做TIM用户。一个TIM的user被划分到某一个组中,这个组有设定好的视图和权限,可以在TIM中完成特定的动作。

Accounts:指的是一个被管理资源的一组参数,它定义了你的identity, user profile, 和credentials(证书)。具体的说,一个Accounts定义了登录信息(例如,你的ID和密码),以及相关的资源访问权限。在TIM中,Accounts是建立在service之上的。Accounts可以是有效的,也可以是停止的,被中止的Accounts是停止的,但是它还存在,系统管理员还可以对其进行重新激活。

Access control items:指的是设定用户对于某种类型的资源的的权限的一组数据。你可以建立一个ACI来批准对某种资源进行一定操作和拥有一些权限,然后设定哪些组可以使用这个ACI。

Policies:指的是一组对被管理资源(在TIM中称为一个Service)或者用户的行为加以思量的策略。

Adapters:这是一个软件组件,它提供了一个被管理资源和TIM Server之间的接口。

Services:它指的是一个被管理的资源,比如一个操作系统,一个数据库应用程序,或者另外一些TIM管理的程序。再比如,一个被管理资源可能是Lotus Notes,用户使用在这个service上的account访问这些services。services是从services type创建的,这个类型代表了一组有着相似属性的被管理资源,例如,有一个代表Linux的service类型。在Service上的Accounts定义了这个Service的使用者。大多数Service都使用TIM进行Accounts provision,这常常需要一定工作流能够成功完成。一个Service Owner拥有在TIM中的某个特定服务,它可能是Person或者一个静止的Role,在后者的情况下,这个Role的所有成员都是这个服务的拥有者。

Resource USER:一个有TIM账户的人叫做资源用户。

Attributes :描述一个实体的特征,比如一个用户是一个实体,描述他的就是名字、电话、住址

Aliases :一个用户的实体名称,一个用户可以有多个Aliases去映射多个用户ID。

以上这个图是用户安全的访问系统资源所涉及的概念及其关系。

Groups:是一组用户。用户可以属于一个或多个组。组被用来控制用户进入。组的成员都在TIM的Service中有Accounts,组内的某个成员可能会有特殊的权限。

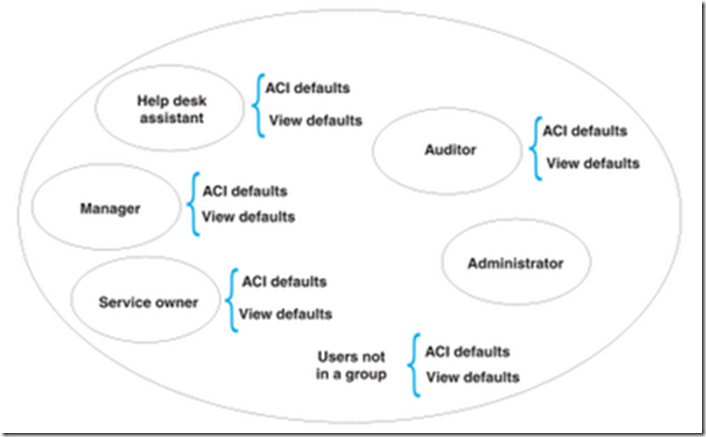

在TIM中预先定义了五个组及其相关的视图和ACI。一个没有组的TIM User有着最基本的使用TIM的权限。

Access:这指的是使用某种特定资源的权限。一个 Access和一个Account是不一样的,一个Account是某一种形式的权限。access entitlement则定义了在何种情况下将对被管理资源的权限赋予某一个User的account。在TIM中,access是定义在一个已经存在的 组内的被管理资源上的,在这种情况下,通过在一个Service上创建Accounts并且将相关user放置到某个组内的方式来赋予一个user的 access。Access entitlement也可以使用provisioning policy来设定。

Administrator:默认没有任何限制,系统的首个Administrator叫做itim manager

Auditor:该组内的成员有提出审查的权力。

Help Desk Assistant:这个组内的成员可以申请、修改、中止、存储、删除Accounts、passwords、profile,并且可以以某个user的身份进行操作。

Manager:这个组内的成员可以管理直属下属的accounts、profile和密码。

Service Owner:这个组内的成员可以管理一个Service。

Views:特定用户看得到的一组操作。

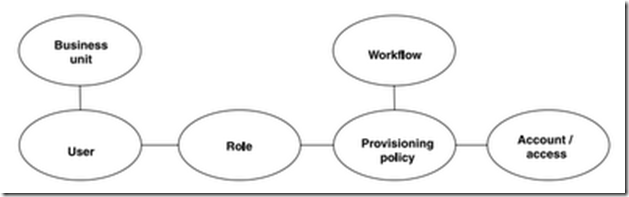

上图为在一个Business Unit中的User对某一个资源有权限的示意图。

Roles:组织角色是一种为用户提供管理资源权利的方法,它决定了哪些资源给用户,或设置给有着相似职责的用户。对于一个Role的描述性属性,尤其是它的名字,是非常重要的,它往往暗示了这个Roles的目的。例如,一个Role可能是manager, designer, 或者auditor。TIM中支持两种Roles,一是静态的,二是动态的。前者的设定一定是手动的,后者则是根据一些属性,比如business title通过过滤器进行自动设定。

一个Business Unit中的User拥有一个Role,为了使User有权限访问一个或多个资源,我们要设置一个provisioning policy。

2.策略和工作流

然后重点说说策略(policy)和工作流(workflow).

Policies:指的是一组对被管理资源(在TIM中称为一个Service)或者用户的行为加以思量的策略。一个policy代表着一组组织性规定和逻辑,TIM用其对其他实体,比如user ID等进行管理,并且作为一个针对某个Service的policy应用于某一个特定的被管理资源上。一个policy可以应用于一个或多个服务目标,它可以被用一个Service Type进行标识或被显式的列举出所针对的Service。

TIM支持以下种类的policy:

Adoption policies

Identity policies

Password policies

Provisioning policies

Recertification policies

Service selection policies

Account defaults

Adoption policies

解释如下:

Identity policies:当申请一个新的Accounts时,使用这个策略产生一个默认的User ID。

Password policies:定义了有效的密码的强度规则。

Provisioning policies:提供了很多种被管理资源类型的权限。它利用User的role定义了被授权的User的Accounts以及其权限。

Recertification policies:提供了重新鉴权的规则。

Service selection policies:它在根据Person的属性进行account provisioning时支持了service选择而扩充了provisioning policies。

Workflow:一个工作流定义了一连串代表了一个Business Process的活动。