【网络与系统安全】20179209 木马的利用

一个木马往往由控制端和被控制端组成,控制端充当客户端的角色,而被控制端充当服务端角色,因为,被控端不可能主动去连接控制端,往往是由控制端去主动连接被控制端并控制。之所以提这个概念,是因为我之前一直认为它们是反着的。

本次实验是木马的利用,采用的是上兴远程控制 软件。有对它不熟悉的可以先了解一下。

实验环境为:控制端win8,ip:192.168.245.1;被控制端win server2003/sp3,ip:192.168.245.131

实验步骤

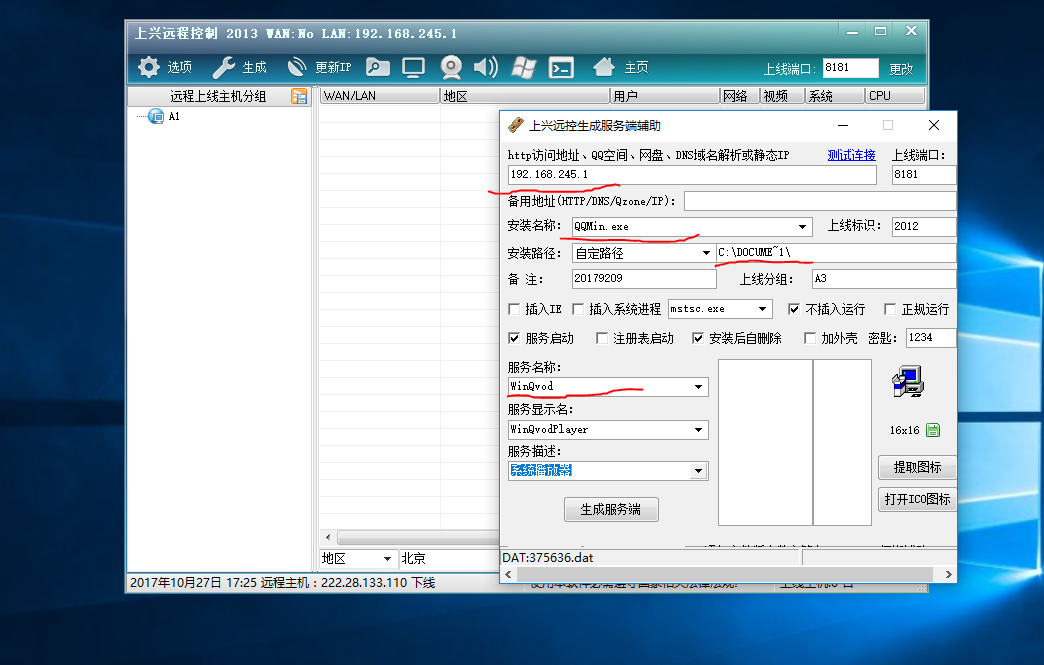

1.生成服务器端

服务器端也就是要安装在被控制端的木马

这里的一些参数有必要说明一下,因为下文要进行分析。我们可以看到,上面的访问地址我直接写了控制端的地址即静态ip,其实真正的木马利用中不会这样:我们的ip经常是自动获取,很有可能发生变化,这样ip改变被控制端很有可能连接不到我们的主机;直接写静态ip对攻击者来说太不安全,一旦追溯起来很有可能暴露自己。但为了实验方便这里直接写ip地址了。下个参数就是安装名称和安装路径了,名称为QQMin.exe;安装路径为C:\DOCUME~1;由于我们选中的是服务启动木马所以服务中会有痕迹,而注册表中没有,服务名称为WinQvod。

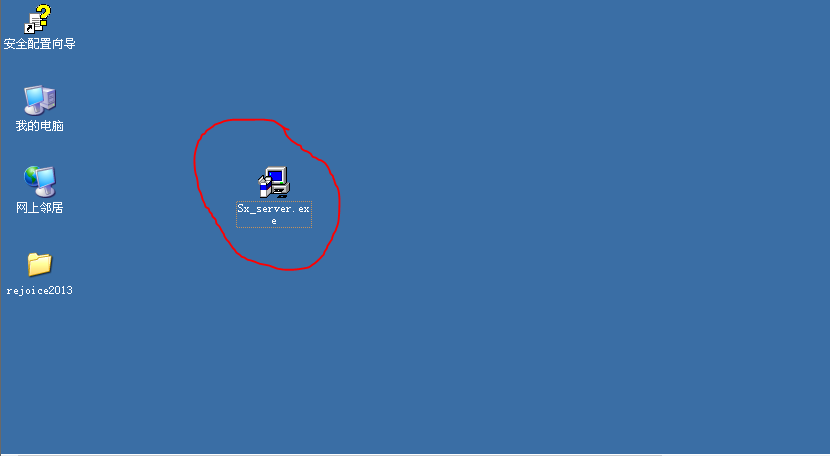

2.植入木马

现实中可能有很多方式将木马植入目标主机,但我认为它是很难的。且不说现在杀毒软件如此流行,光是windows操作系统的不断升级以及防火墙的不断完善就足以保护我们一般的用户,即使是0day攻击,我相信也不会有人无聊攻击某个用户,他们一般选择大型网站或者服务器。

如图,直接将生成的木马拖进虚拟机,双击运行,运行完自己消失。

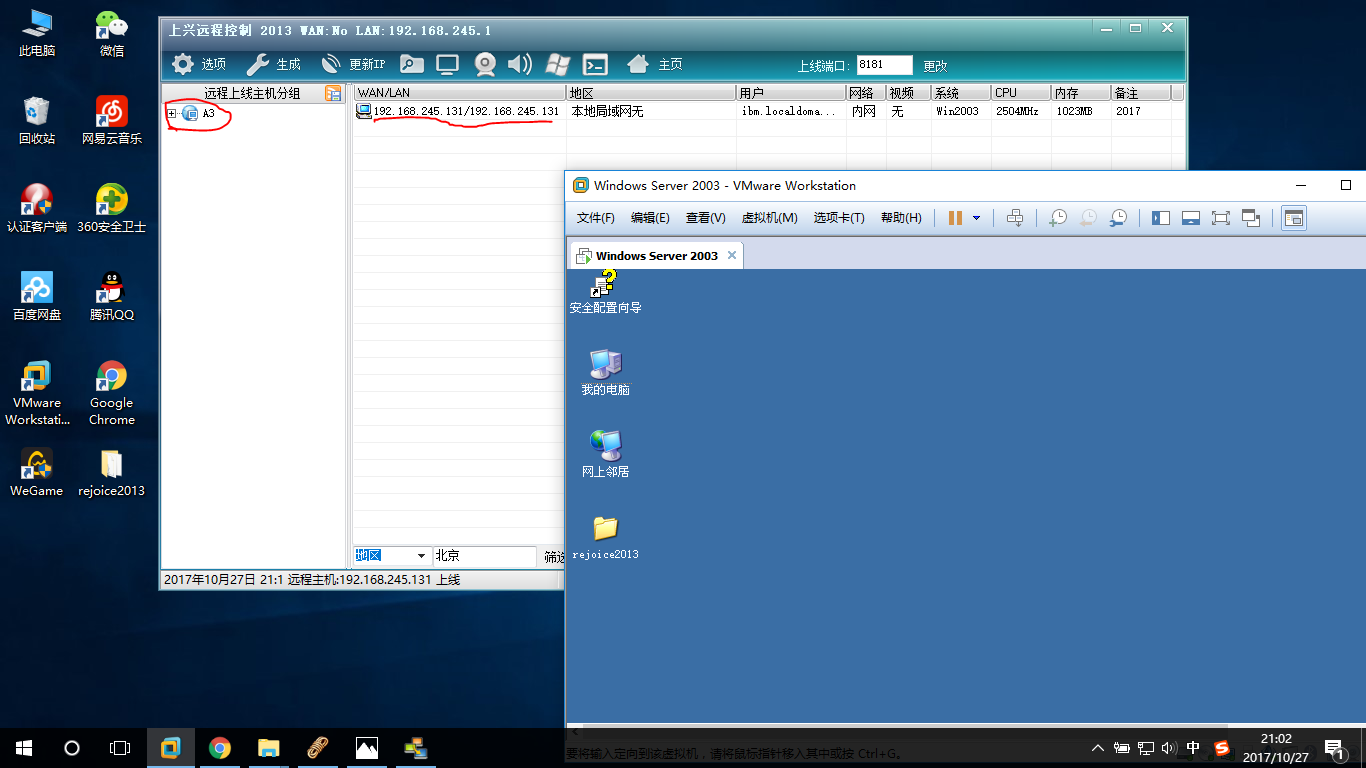

3.测试是否成功

如上图,成功控制,而且进行屏幕监控。

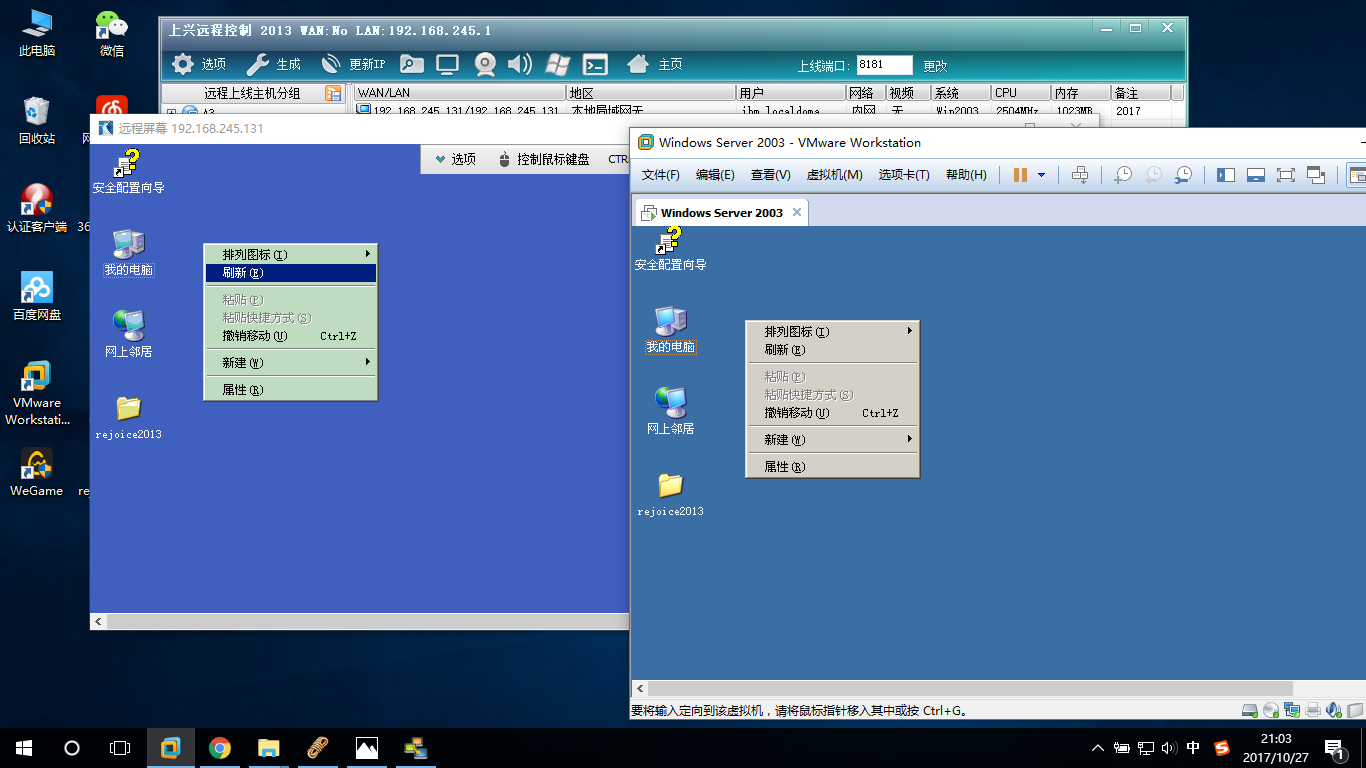

4.查看进程

从上图我们可以看出,进程中多了QQMin.exe这和我们之前设置的参数吻合。

从这里我们可以得到一个启示,作为一个计算机专业的人,我觉得我们有必要熟悉windows常见一般默认有哪些进程在执行,这样能够很大程度上提高我们的计算机安全。像QQMin这样的进程可以直接判断出来它就是木马。

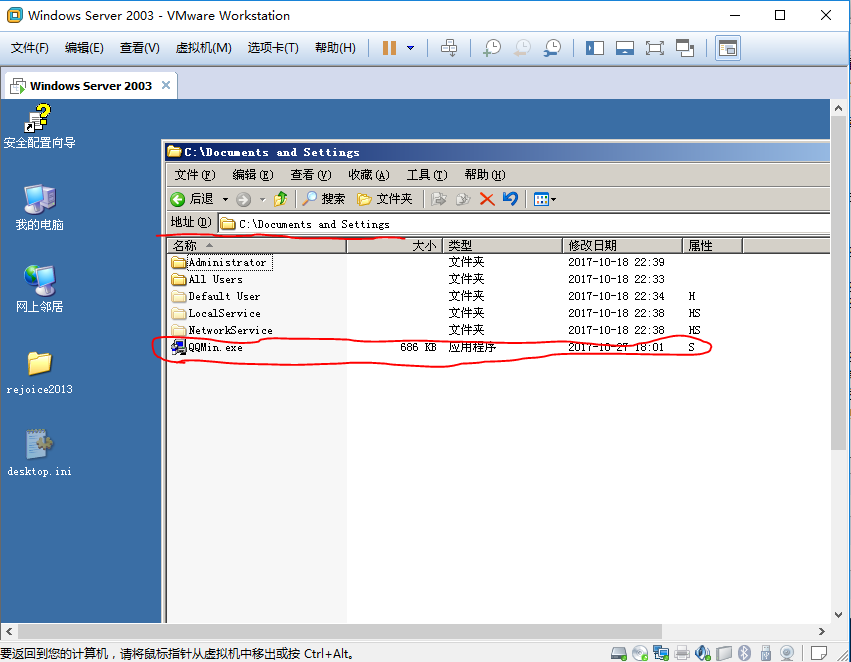

5.查看文件

我们可以从刚才设置的参数去查看这个木马存放在哪!大家可以参照路径和文件名做对比!

6.查看服务

从图中可以看到,与我们之前设置的所有参数都吻合。

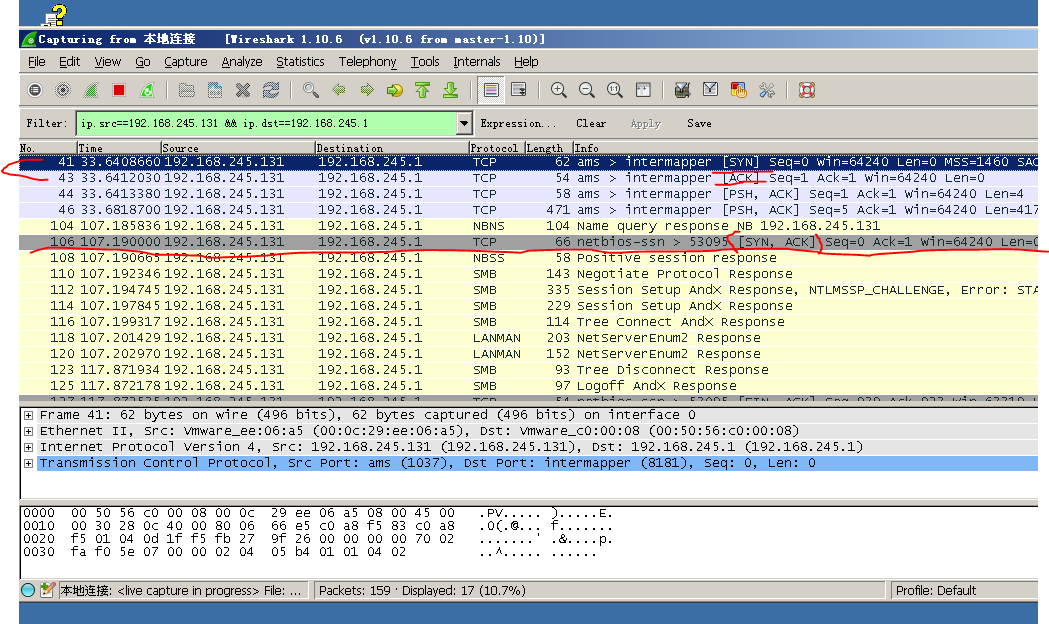

7.抓包分析

这个图非常值得分析一下:这是我关闭控制端,开启wireshark之后重新打开木马主程序而产生的连接,因为在我的印象中,我认为它们俩者的连接是一个三次握手的过程,但是我们可以看到最前面只有两个包,它们并不是完整的三次握手过程,我甚至开始怀疑自己最初的想法,仔细一想后发现,我的筛选器不知道大家注意到没,所以第二次握手直接被过滤掉了。

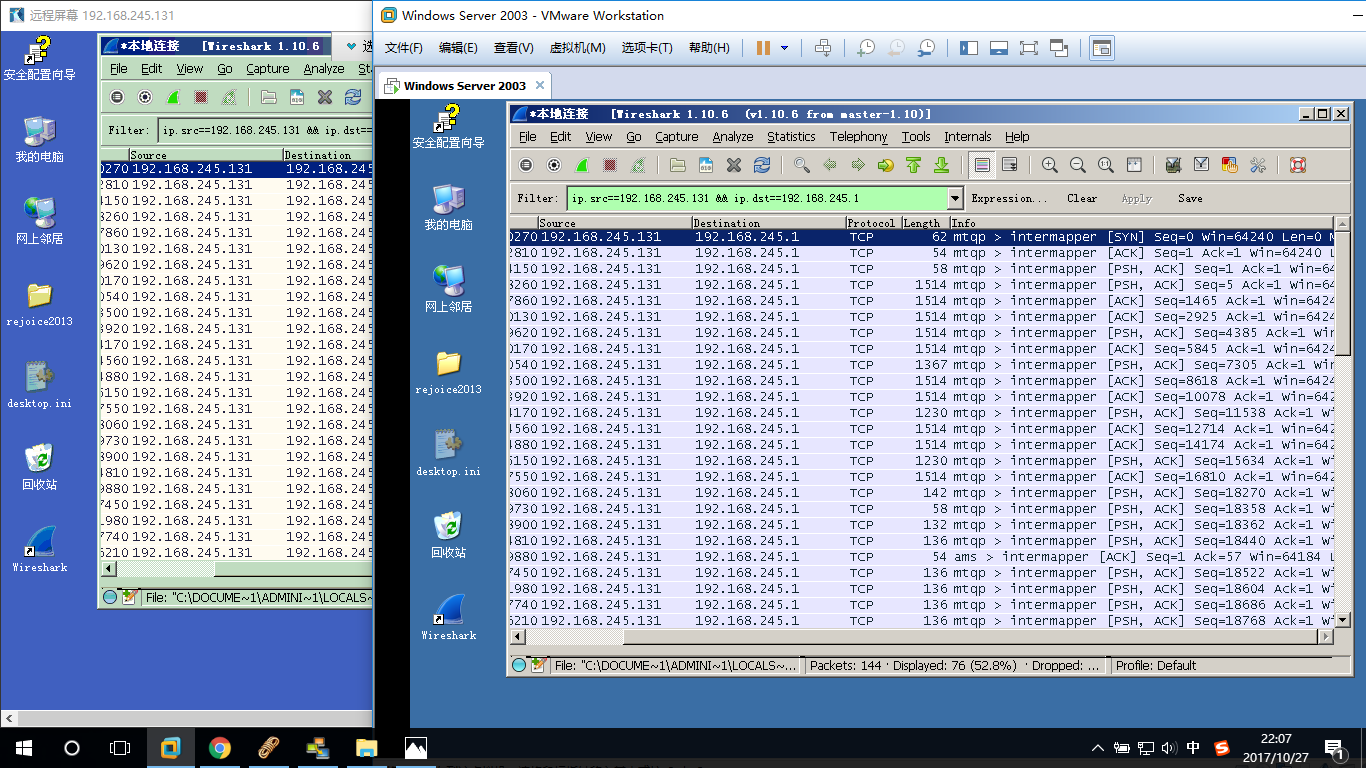

上图是仅在开启屏幕监控的一瞬间产生的数据包,毕竟要传送整个屏幕,就像在直播一样,会有大量数据包产生。

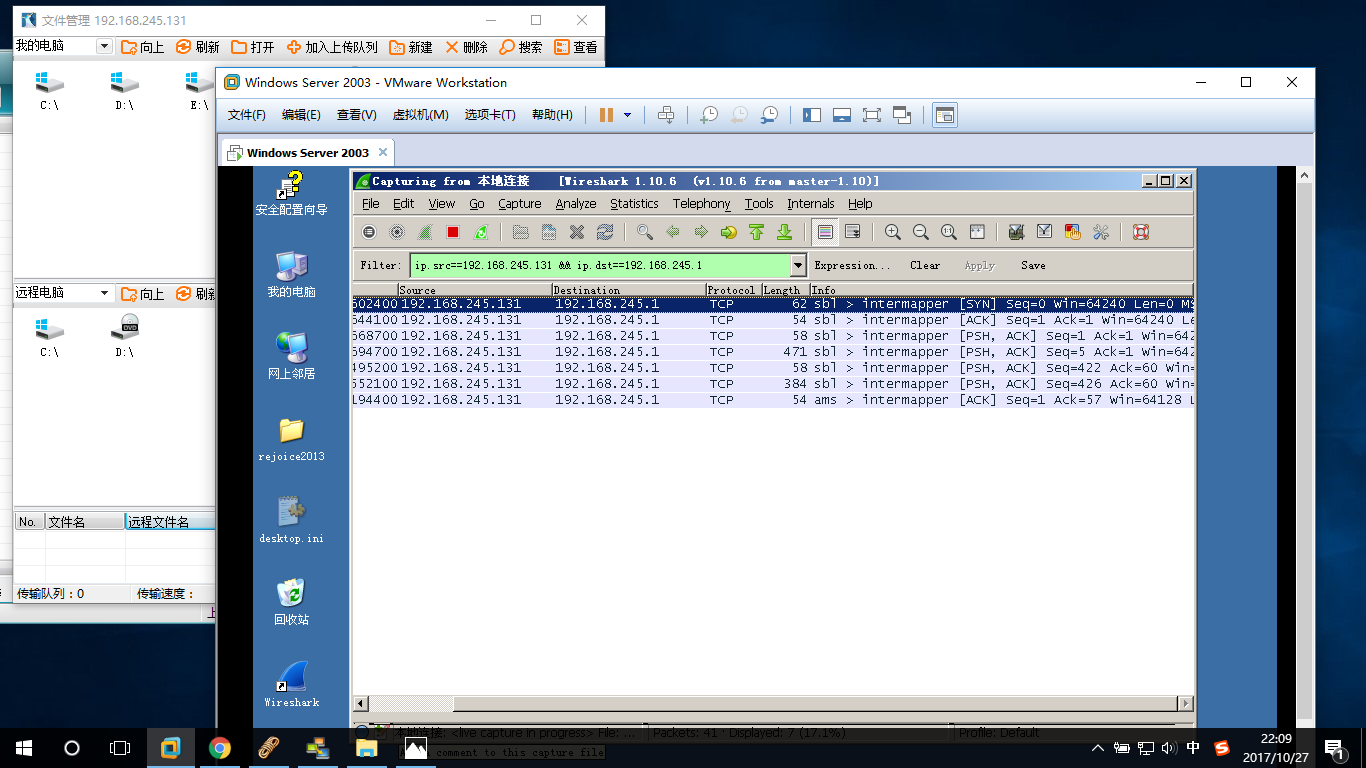

上图是打开文件资源管理器所产生的包。

这个图主要是修改筛选器后截获的包,在这里大家可以看到完整的三次握手。

总结

现今,许多木马病毒为了躲过杀毒软件的追踪,出现了“加壳”等一系列的新花样。很有可能你的电脑目前正是某些黑客的肉鸡,所以通过学习这一个软件,明白其中的原理,追踪木马的行踪才是关键所在。

还有就是关于这个远控的一些内容,我发现上兴木马并不会自启动,就是说,一旦用户发现异常进程并结束,那么接下来的时间它是不会自启动的,直到被控制端重新启动。相比我之前测试过的灰鸽子,显得有点不足。不过,也有可能跟之前设置的启动方式有关(本次实验为服务启动)。