Nginx优化与防盗链

Nginx优化与防盗链

隐藏版本号

-

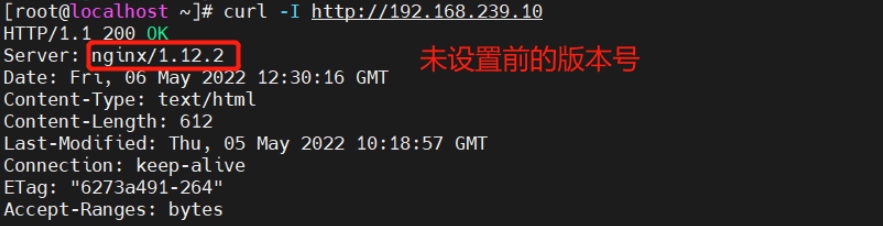

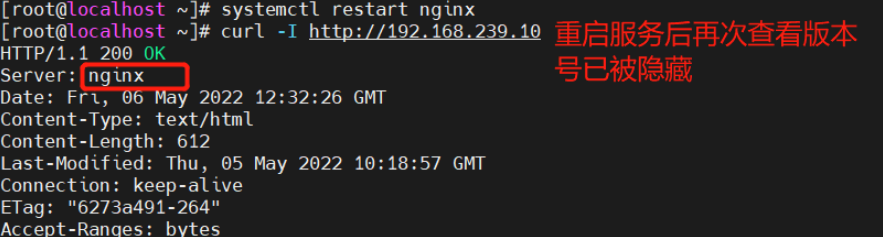

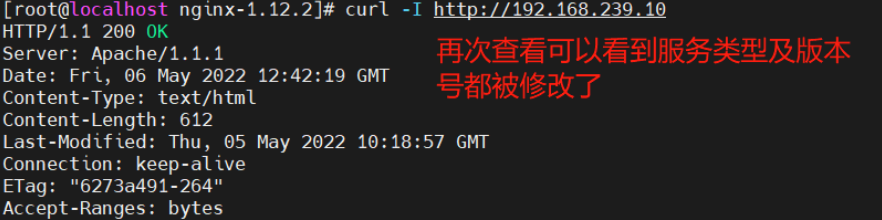

可以使用 Fiddler 工具抓取数据包,查看 Nginx版本,也可以在 CentOS 中使用命令 curl -I http://192.168.239.10显示响应报文首部信息。

curl -I http://192.168.239.10

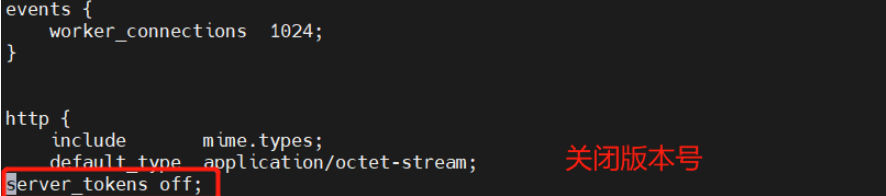

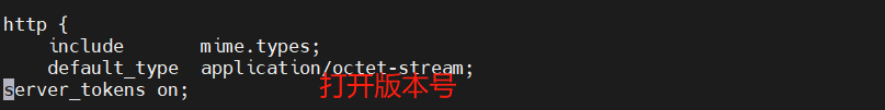

方法一:修改主配置文件方式

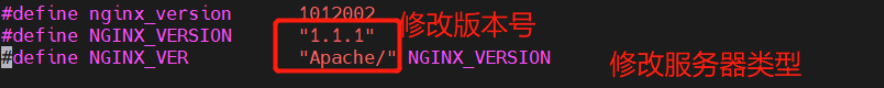

方法二:修改源码文件,重新编译安装

vim /opt/nginx-1.12.0/src/core/nginx.h

cd /opt/nginx-1.12.2/

./configure --prefix=/usr/local/nginx --user=nginx --group=nginx --with-http_stub_status_module

make -j8 && make install

vim /usr/local/nginx/conf/nginx.conf

修改用户与组

[root@localhost ~]# vim /usr/local/nginx/conf/nginx.conf #编辑主配置文件

[root@localhost ~]# systemctl restart nginx

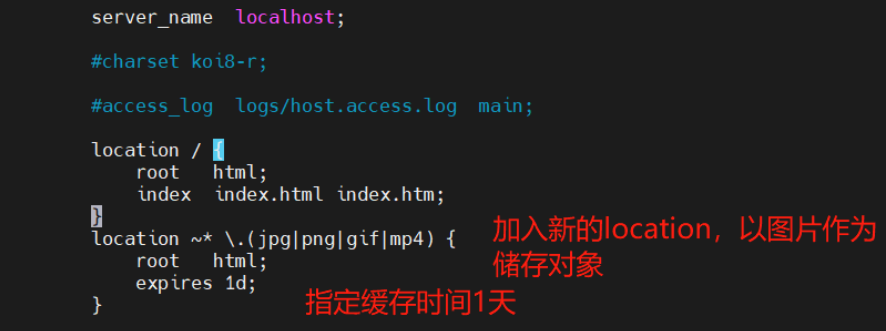

缓存时间

- 当Nginx将网页数据返回给客户端后,可设置缓存的时间,以方便在日后进行相同内容的请求时直接返回,避免重复请求,加快了访问速度,一般针对静态网页设置,对动态网页不设置缓存时间。

[root@localhost html]#vim /usr/local/nginx/conf/nginx.conf

[root@localhost html]# vim index.html

[root@localhost html]# systemctl restart nginx

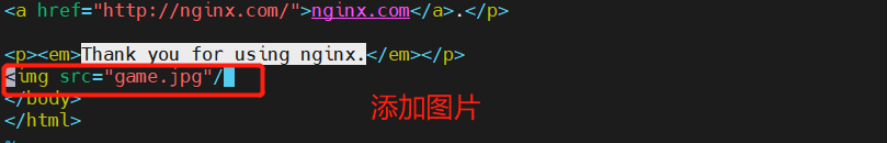

浏览器访问http://192.168.239.10

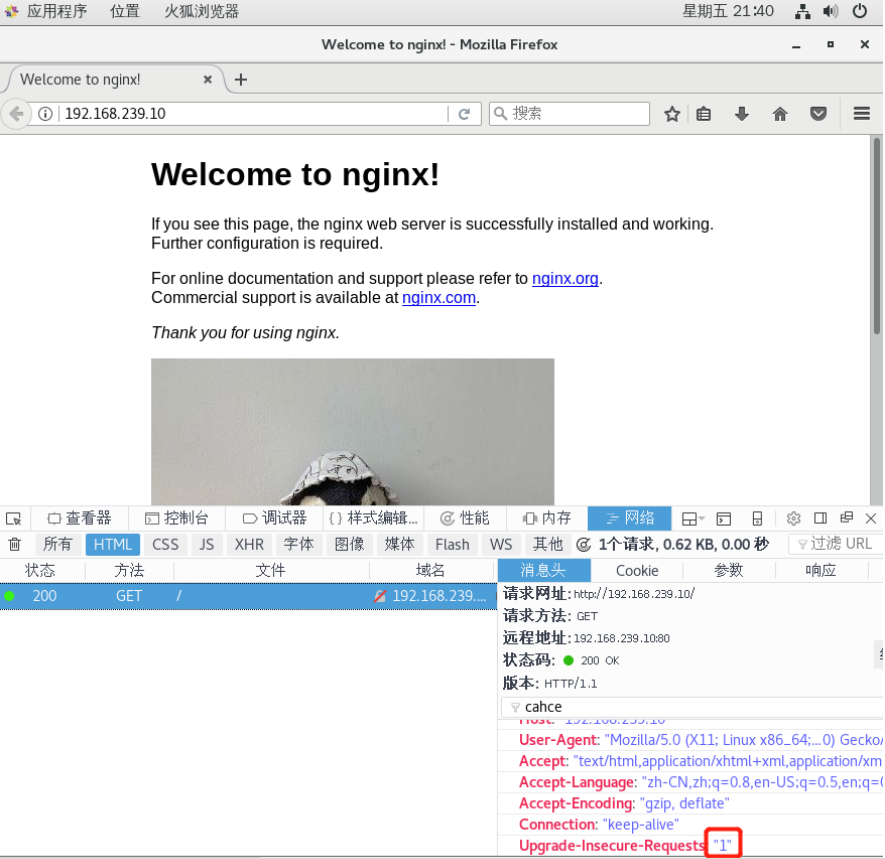

日志切割

- 随着Nginx运行时间的增加,产生的日志也会逐渐增加,为了方便掌握Nginx的运行状态,需要时刻关注Nginx日志文件。太大的日志文件对监控是一个大灾难,不便于分析排查,需要定期的进行日志文件的切割。

vim /opt/fenge.sh

#!/bin/bash

#获取前一天的日期

DAY=$(date -d "-1 day" +%Y%m%d)

#定义日志存放目录的路径

LOG_PATH="/var/log/nginx"

#定义Nginx PID文件路径

PID_PATH="/usr/local/nginx/logs/nginx.pid"

#判断日志存放目录是否存在,如果不存在则创建目录

[ -d $PID_PATH ] || mkdir -p $PID_PATH

#移动并重命名日志文件

mv /usr/local/nginx/logs/access.log $logs_path/nginx_access.log-$DAY

#在Nginx目录下重建新的日志文件

kill -USR1 $(cat $PID_PATH)

#删除30天之前的日志文件

find $PID_PATH -mtime +30 -exec rm -f {} \;

#赋予权限

chmod +x fenge.sh

#计划任务

crontab -e

00 00 * * * /opt/fenge.sh #每天的0点0分执行脚本

小知识

- 在linux操作系统中,每个文件都有很多的时间参数,其中有三个比较主要,分别是ctime,atime,mtime

- ctime(status time):

当修改文件的权限或者属性的时候,就会更新这个时间,ctime并不是create time,更像是change time,

只有当更新文件的属性或者权限的时候才会更新这个时间,但是更改内容的话是不会更新这个时间。 - atime(accesstime):

当使用这个文件的时候就会更新这个时间。 - mtime(modification time):

- 当修改文件的内容数据的时候,就会更新这个时间,而更改权限或者属性,mtime不会改变,这就是和ctime的区别。

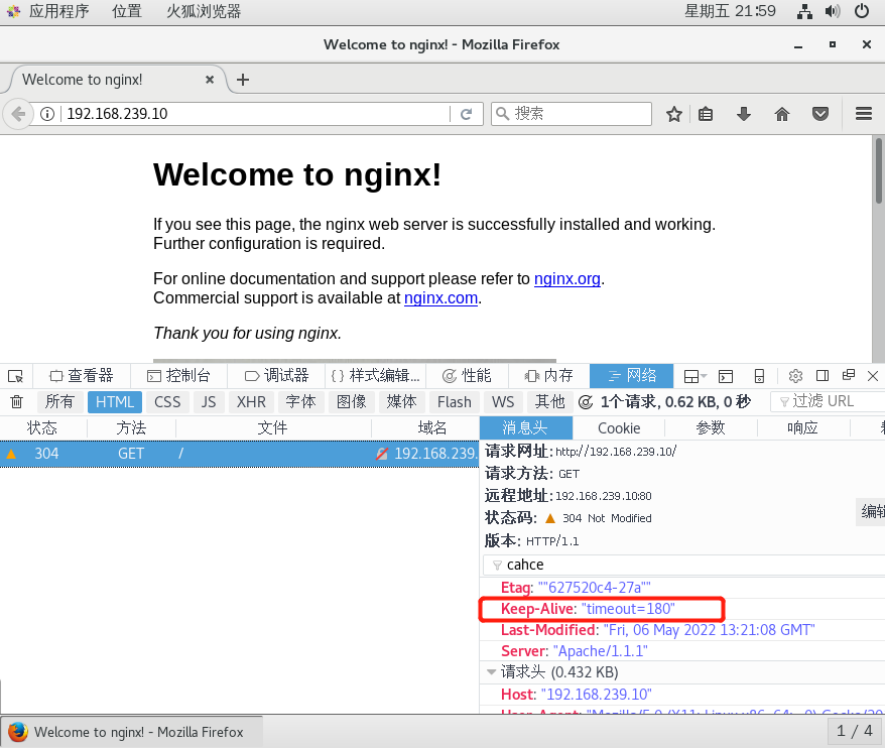

连接超时

- HTTP有一个KeepAlive模式,它告诉web服务器在处理完一个请求后保持这个TCP连接的打开状态。若接收到来自同一客户端的其它请求,服务端会利用这个未被关闭的连接,而不需要再建立一个连接。

KeepAlive 在一段时间内保持打开状态,它们会在这段时间内占用资源。占用过多就会影响性能。

[root@localhost opt]# vim /usr/local/nginx/conf/nginx.conf

[root@localhost opt]# systemctl restart nginx

-

keepalive_timeout

指定KeepAlive的超时时间(timeout)。指定每个TCP连接最多可以保持多长时间,服务器将会在这个时间后关闭连接。 Nginx的默认值是65秒,有些浏览器最多只保持 60 秒,所以可以设定为 60 秒。若将它设置为0,就禁止了keepalive 连接。

第二个参数(可选的)指定了在响应头Keep-Alive:timeout=time中的time值。这个头能够让一些浏览器主动关闭连接,这样服务器就不必去关闭连接了。没有这个参数,Nginx 不会发送 Keep-Alive 响应头。 -

client_header_timeout

客户端向服务端发送一个完整的 request header 的超时时间。如果客户端在指定时间内没有发送一个完整的 request header,Nginx 返回 HTTP 408(Request Timed Out)。 -

client_body_timeout

指定客户端与服务端建立连接后发送 request body 的超时时间。如果客户端在指定时间内没有发送任何内容,Nginx 返回 HTTP 408(Request Timed Out)。

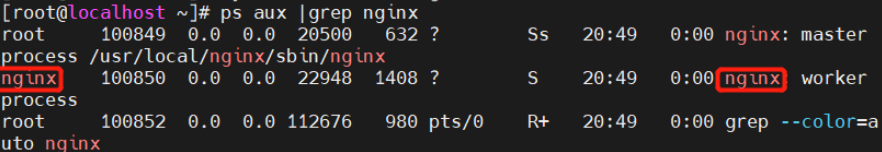

更改进程数

- 在高并发场景,需要启动更多的Nginx进程以保证快速响应,以处理用户的请求,避免造成阻塞

cat /proc/cpuinfo | grep -c "physical id" #查看cpu核数

ps aux | grep nginx #查看nginx主进程中包含几个子进程

vim /usr/local/nginx/conf/nginx.conf

worker_processes 2; #修改为核数相同或者2倍

worker_cpu_affinity 01 10; #设置每个进程由不同cpu处理,进程数配为4时0001 0010 0100 1000

systemctl restart nginx

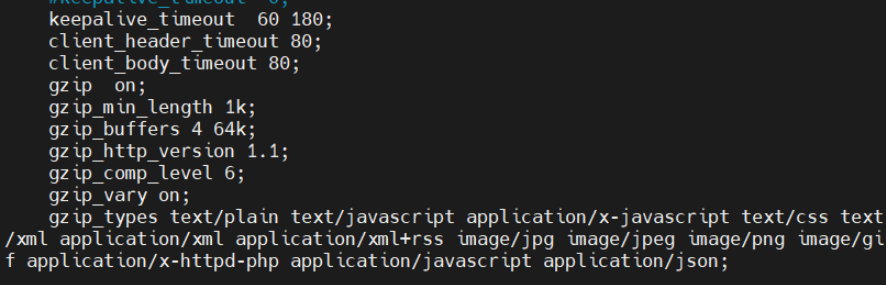

配置网页压缩

- Nginx的ngx_http_gzip_module压缩模块提供对文件内容压缩的功能

允许Nginx服务器将输出内容在发送客户端之前进行压缩,以节约网站带宽,提升用户的访问体验,默认已经安装

可在配置文件中加入相应的压缩功能参数对压缩性能进行优化

vim /usr/local/nginx/conf/nginx.conf

http {

......

gzip on; #取消注释,开启gzip压缩功能

gzip_min_length 1k; #最小压缩文件大小

gzip_buffers 4 64k; #压缩缓冲区,大小为4个64k缓冲区

gzip_http_version 1.1; #压缩版本(默认1.1,前端如果是squid2.5请使用1.0)

gzip_comp_level 6; #压缩比率

gzip_vary on; #支持前端缓存服务器存储压缩页面

gzip_types text/plain text/javascript application/x-javascript text/css text/xml application/xml application/xml+rss image/jpg image/jpeg image/png image/gif application/x-httpd-php application/javascript application/json; #压缩类型,表示哪些网页文档启用压缩功能

......

}

systemctl restart nginx

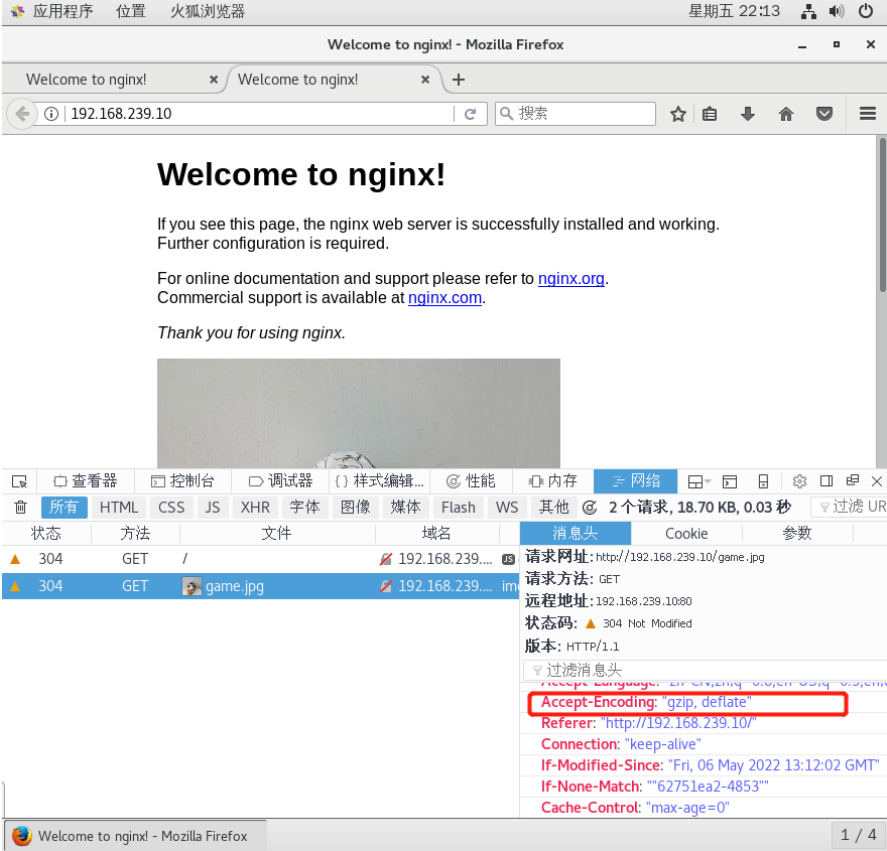

在Linux系统中,打开火狐浏览器,右击点查看元素

选择 网络 ---> 选择 HTML、WS、其他

访问 http://192.168.239.10 ,双击200响应消息查看响应头中包含 Content-Encoding: gzip

配置防盗链

- 在企业网站服务中,一般都要配置防盗链功能,以避免网站内容被非法盗用,造成经济损失,也避免了不必要的带宽浪费。

- Nginx 的防盗链功能也非常强大,在默认情况下,只需要进行很简单的配置,即可实现防盗链处理。

1.配置盗链网站主机

yum install -y httpd #安装httpd服务

cd /var/www/html #切换至站点目录

vim index.html

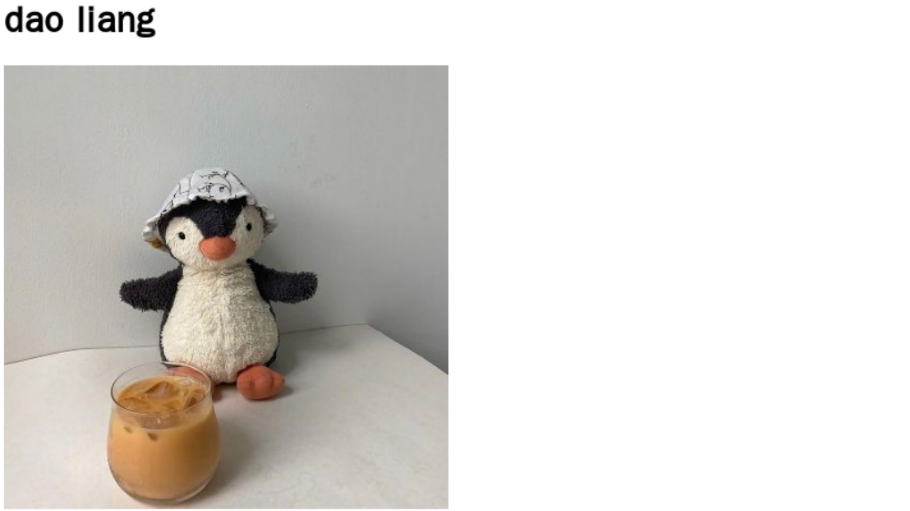

<html>

<body>

<h1>dao liang</h1>

<img src="http://www.kgc.com/game.jpg"/> 次图片地址来源于web源主机访问图片地址

</body>

</html>

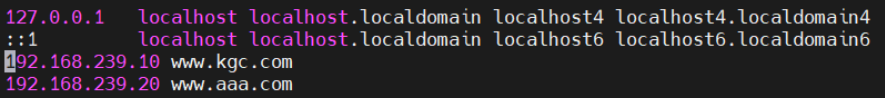

2.在盗链网站主机添加域名域名映射关系

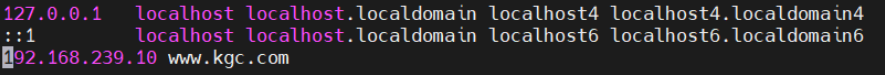

3.在Web源主机添加域名映射关系** ![1651848445588]

4.在盗链网站开启服务,并在网页中测试

[root@localhost html]# systemctl restart httpd

网页输入 http://www.aaa.com

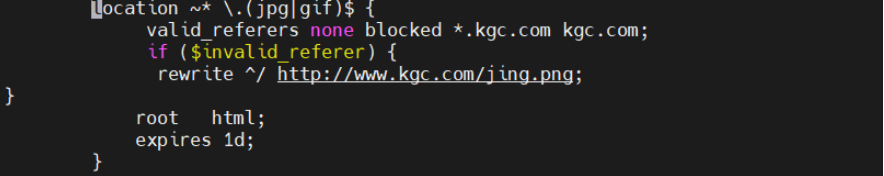

配置防盗链

1.编辑主配置文件

[root@localhost html]# vim /usr/local//nginx/conf//nginx.conf

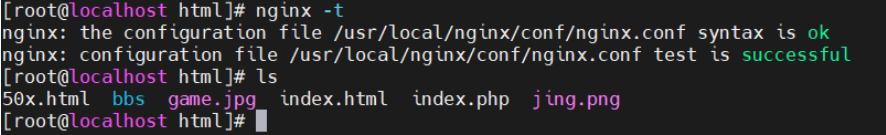

[root@localhost html]# nginx -t #检查配置文件语法

2.将盗链图片拉入web网站根目录

[root@localhost html]# systemctl restart nginx.service

3.盗链网站主机再次访问