Linux 用户密码安全策略

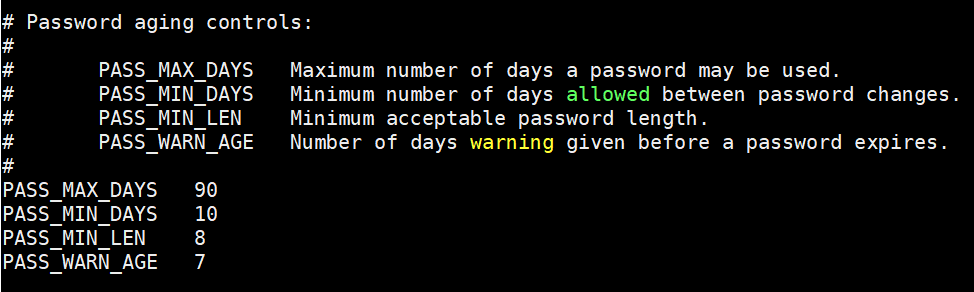

一、/etc/login.defs文件:

PASS_MAX_DAYS 90 #密码最大有效期,此处参数PASS_MAX_DAYS为90,表示90天后,密码会过期。99999表示永不过期。

PASS_MIN_DAYS 10 #两次修改密码的最小间隔时间,0表示可以随时修改账号密码

PASS_MIN_LEN 8 #密码最小长度,对于root无效

PASS_WARN_AGE 7 #密码过期前多少天开始提示

注:修改了 /etc/login.defs下参数时,会立即生效,但是它只对修改后创建的用户生效。

二、如上所示/etc/login.defs只是控制了账号的最小长度以及控制密码的有效期等,那么Linux是如何实现对用户的密码的复杂度的检查的呢?其实系统对密码的控制是有两部分组成:

1、cracklib

2、/etc/login.defs

pam_cracklib.so 才是控制密码复杂度的关键文件/lib/security/pam_cracklib.so, Redhat公司专门开发了cracklib这个安装包来判断密码的复杂度。

1)实例:

pam_cracklib.so try_first_pass retry=3 dcredit=-1 lcredit=-1 ucredit=-1 ocredit=-1 minlen=8

retry=3:改变输入密码的次数,默认值是1。就是说,如果用户输入的密码强度不够就退出。可以使用这个选项设置输入的次数,以免一切都从头再来。

dcredit=-1 lcredit=-1 ucredit=-1 ocredit=-1 minlen=8:最小长度为8和至少1位数字,1位大写字母,和另外1个字符的密码。

2)注意这个设置对于root没有作用,

只针对普通用户修改自己密码时起作用

3)如果新建用户的密码不符合密码复杂度,就会出现BAD PASSWORD: it is based on a dictionary word提示。

passwd ttt

Changing password for user ttt.

New UNIX password:

BAD PASSWORD: it is based on a dictionary word

一些常见的参数:

retry=N

改变输入密码的次数,默认值是1。就是说,如果用户输入的密码强度不够就退出。可以使用这个选项设置输入的次数,以免一切都从头再来

minlen=N

新密码最低可接受的长度

difok=N

默认值为10。这个参数设置允许的新、旧密码相同字符的个数。不过,如果新密码中1/2的字符和旧密码不同,则新密码被接受

dcredit=N

限制新密码中至少有多少个数字

ucredit=N

限制新密码中至少有多少个大写字符。

lcredit=N

限制新密码中至少有多少个小写字符。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)