《网络攻防实践》第一周作业

一、知识点总结:

本次网络攻防实验环境需要如下组成部分

(1)靶机:靶机及被攻击的机器,内置系统和应用程序安全漏洞,并作为目标的主机。

(2)攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。

(3)密网:蜜网(honeynet)是一个网路系统,而并非某台单一主机,这一网路系统是隐藏在防火墙后面的,所有进出的资料都受到监控、捕获及控制。虽然honeynet看起来是个网络,但是实际上honeynet在一个服务器上。

(4)网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进

行连接。

二、实验内容:

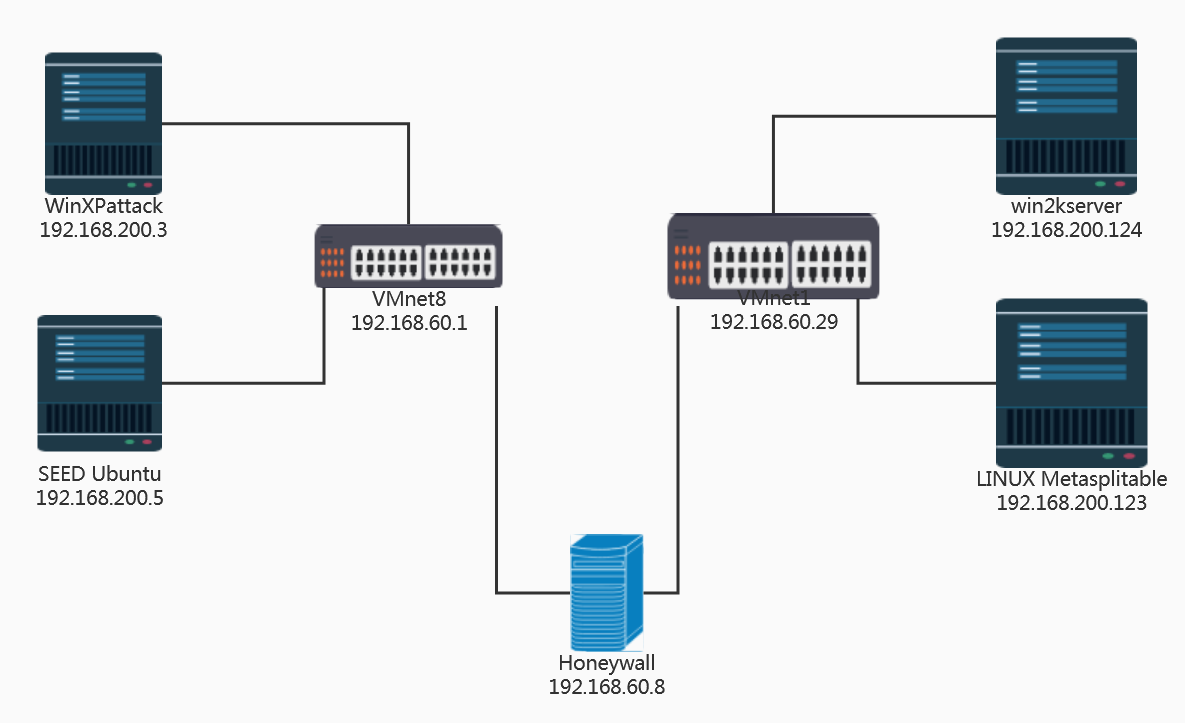

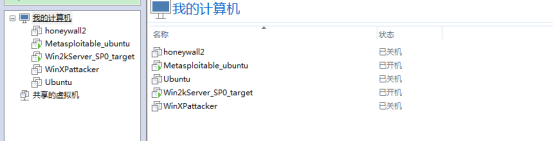

本实验基于VM虚拟化平台,在平台上添加攻击机(WinXPattacker和SEEDUbuntu。)和靶机(Win2kServer_SP0_target和Metasploitable_ubuntu。),以及密网网关, 同时添加两块虚拟网卡进行网络连通性测试,确保各个虚拟机能够正常联通。

三、实验过程:

配置虚拟网卡

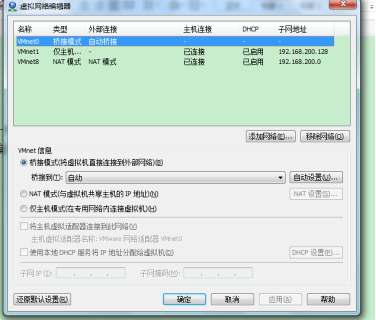

打开虚拟网络编辑器,点击更改设置,进行VMnet1和VMnet8的网段配置

VMnet1

子网IP改为192.168.13.0,子网掩码改为225.225.225.128,关闭DHCP设置。

VMnet8的子网IP该为192.168.13.0,子网掩码该没225.225.225.128。再进行NAT设置,将网关设置为192.168.13.1,在DHCP设置中将网关设置为192.168.13.2---192.168.13.120。

安装系统

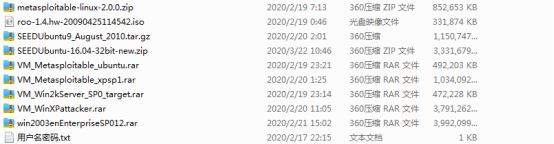

下载靶机和攻击机文件

进行虚拟机的导入

分别设置靶机的IP地址:

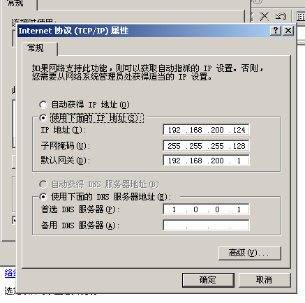

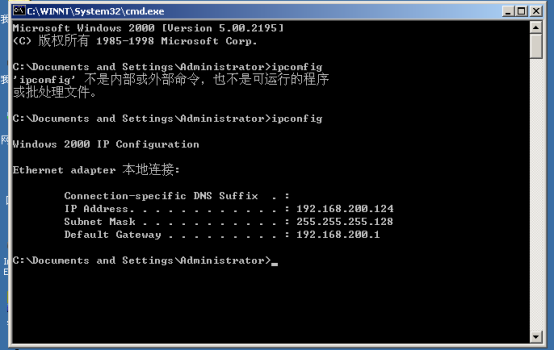

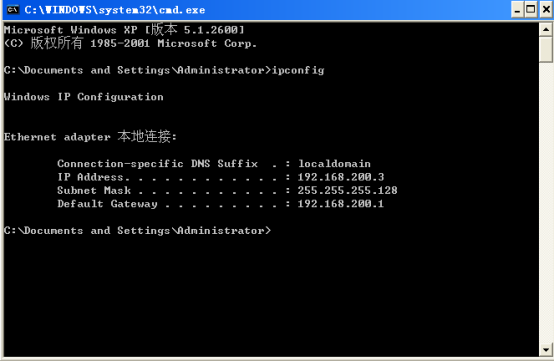

设置win系统:打开网上邻居选择属性,打开本地网络属性,设置IP地址如下,设置完成后打开cmd输入指令ipconfig 查看设置情况。

设置Ubuntu地址

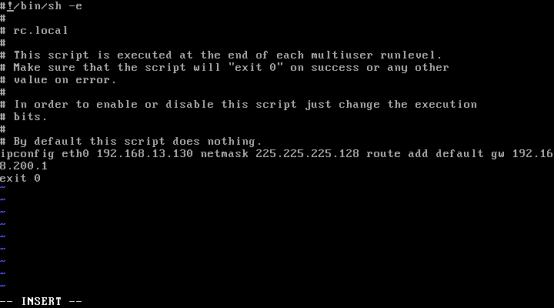

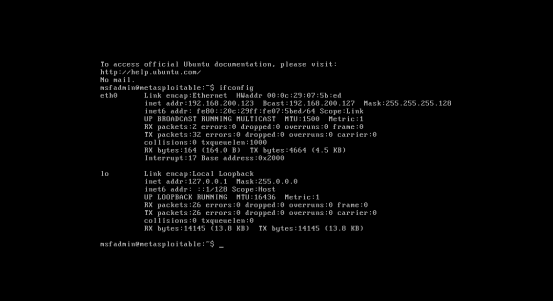

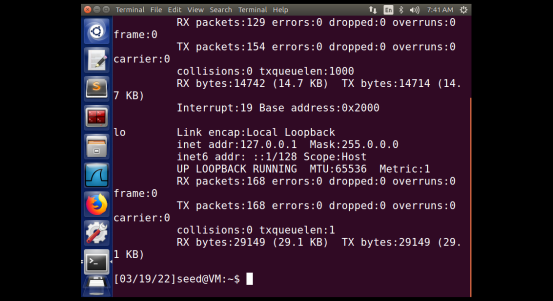

打开虚拟机,用sudo vim /etc/rc.local 指令进行IP配置,在文件中添加ifconfig eth0 192.168.13 netmask 225.225.225.128 route add default gw 192.168.200.1,保存退出重启,用ifconfig查看配置结果。

攻击机安装,设置攻击机网络。

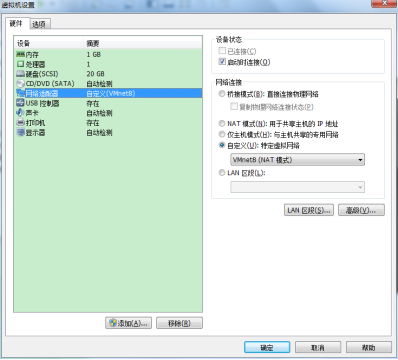

首先设置网络适配器为VMnet8,然后分别查看IP地址。

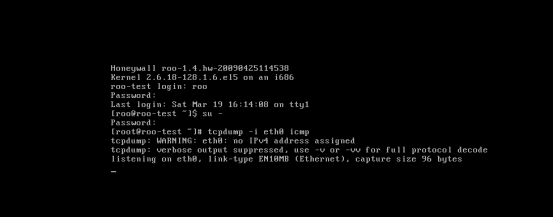

安装密网网关:

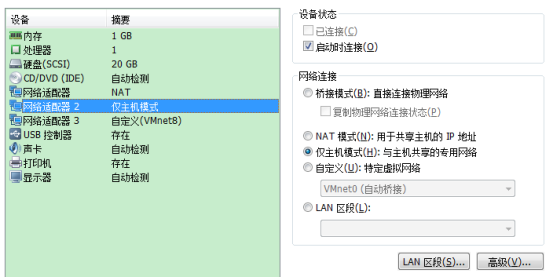

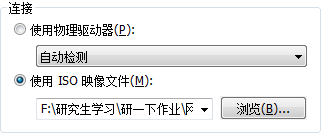

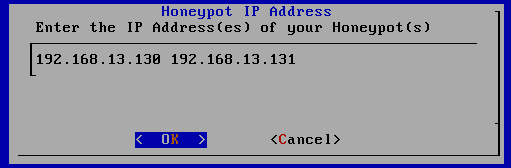

编辑虚拟机,导入镜像文件,配置网卡如图。

开启虚拟机:

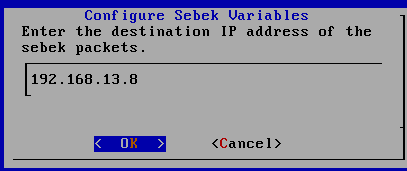

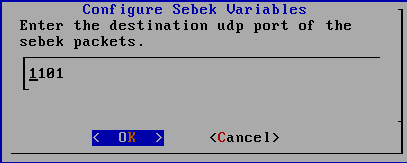

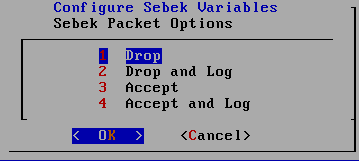

输入账号密码,进行一系列默认设置,选择进入蜜网网关,进入蜜罐信息配置界面。

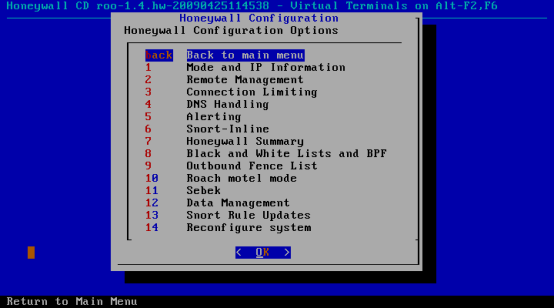

设置蜜罐IP,即两个靶机的IP

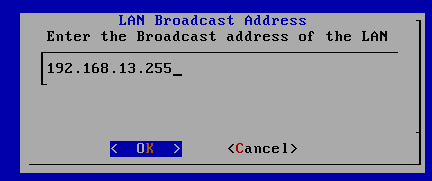

蜜罐网关的广播地址

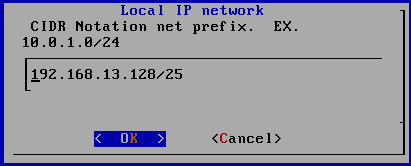

蜜罐网段的子网掩码

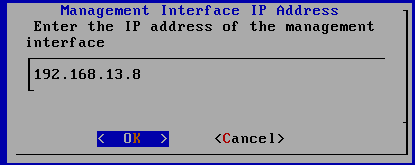

用于管理HoneyWall的IP地址

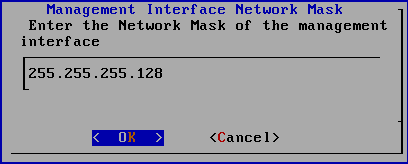

管理IP地址的子网掩码

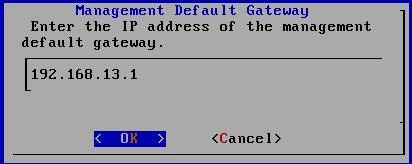

网关地址

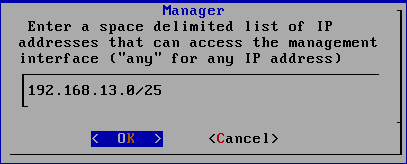

可进行管理的IP范围

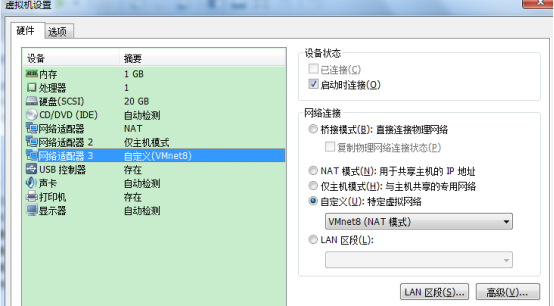

保存后进入Honeywall Configuration

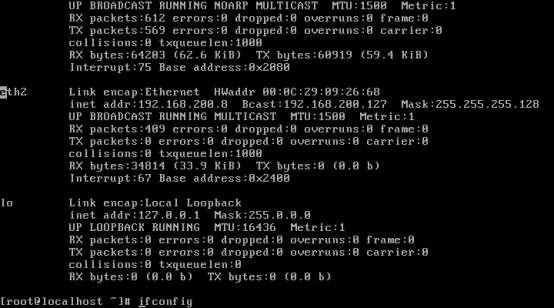

输入ifconfig查看配置结果。

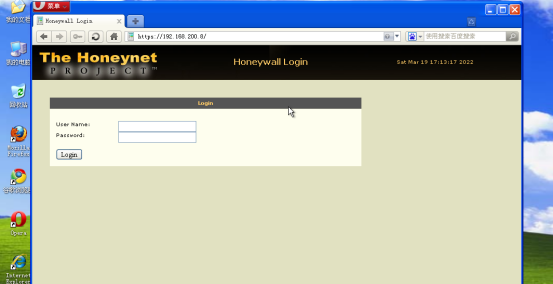

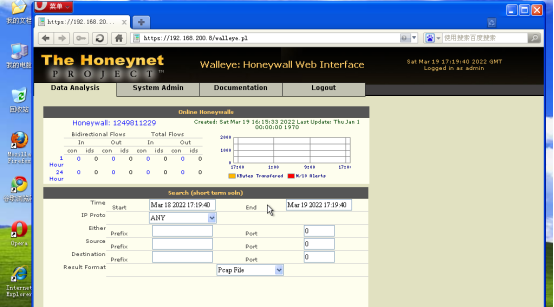

打开浏览器,输入https://192.168.200.8 检测蜜网网关配置值是否成功。登录修改账号密码

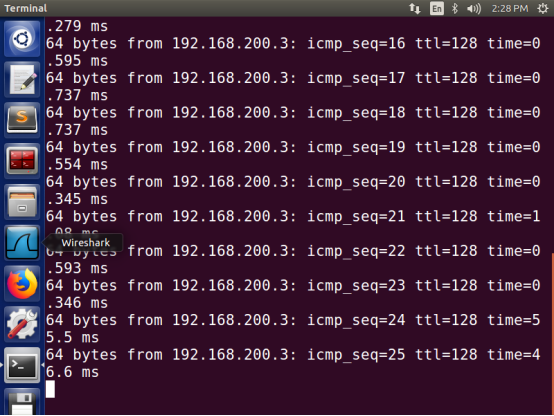

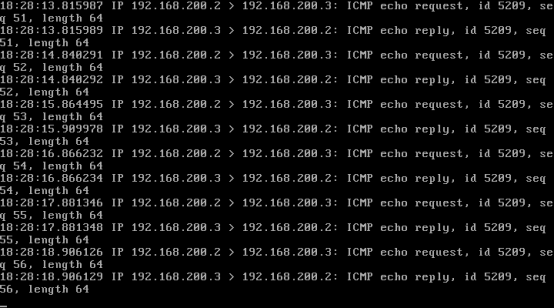

测试连通性,使用攻击机分靶机进行ping命令操作,蜜网可以捕捉到数据

四、实验期间遇到的问题

问题1:虚拟机速度慢,在vm中运行的问题比较多。

解决方案:编辑虚拟机设置,虚拟机设置的默认内存太小,调大内存使虚拟机运行更流畅,同时选择合适的分辨与使虚拟机在显示屏上显示大小更合适。

问题2:有些Ubuntu的指令不熟悉,在实操过程中无法实现一些功能。

解决方案:百度Linux的基本操作指令,请教同学

问题3:配置密网时出现擦除硬盘额警告,在界面上输入什么指令都没用。

解决方案:直接啥也不输入点回车。(警告是会覆盖虚拟的路径,对本地设备没用影响)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了