随笔分类 - 网络安全

摘要:先抓包抓包完修改为cluster bomb 然后转到intruder然后点击右边的add添加账号密码,然后在点击payloads将字典添加进去点击右上的start开始破解开始破解结束后点击length查看各个长度就能找出正确的账号密码

阅读全文

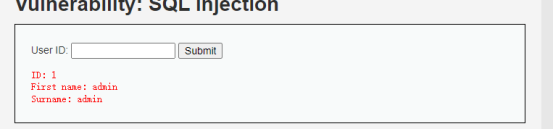

摘要:尝试1到10发现只有存在5个数据库id 接下来判断是什么类型的 说明是字符型的  判断数据库长度 1' and le

阅读全文

摘要:low版本 先进行判断是什么类型的注入 用 1 和 1‘ 判断 在用 1’ and 1=1进行判断  用1' or

阅读全文

摘要:文件上传漏洞 web漏洞 SQL注入漏洞 xss、csrf、文件操作漏洞。。。。。 sql注入漏洞 -- 网站数据库 文件上传漏洞 -- 一整台服务器 网站没有对我上传的文件进行限制、过滤 任意文件都可以上传 功能点 网站 文件上传的功能 后台 管理员权限 木马文件 工具连接 1.找到具有文件上传功

阅读全文

摘要:sql工具注入 要用到什么工具? sqlmap 1.交互点 http://mashang.eicp.vip:1651/TopicTmp/eZPa1Pw7Gt4z6JvalF5xFyWJCvkN2h0f/?id=2 2.判断类型 漏洞利用 python sqlmap.py -u"http://rhiq

阅读全文

摘要:order by 1,2 http://rhiq8003.ia.aqlab.cn/?id=1 http://rhiq8003.ia.aqlab.cn/?id=1 and 1=1 http://rhiq8003.ia.aqlab.cn/?id=1%20and%201=2%20union%20selec

阅读全文

摘要:1.判断有无注入点 ; and 1=1 and 1=2 2.猜表一般的表的名称无非是admin adminuser user pass password 等.. and 0<>(select count(*) from ) and 0<>(select count() from admin) 判断是

阅读全文

摘要:sql server与mysql有一定的区别 sql server的库名:db_name(),版本:@@version,@@servername,当前用户:user 没有加括号; 然后还有就是在查表的时候,在需要的位置加上()括号里面加上语句即可; http://219.153.49.228:410

阅读全文

摘要:cookie伪造目标权限 首先利用xss平台 找到上面的代码 例如: 然后粘贴在目标上提交 复制下来然后按完成,然后出现项目A 内容0 ,这是因为XSS平台没有收到cookie的缘故, 然后回到靶场我们把复制下的这句话插入主题然后提交(我们的插入并不是F12修改源码,而是通过留言板的留言来让网页自动

阅读全文

摘要:sql绕过注入我推荐在https://hack.zkaq.cn/battle#bid=7f163d38c63890ed 这个官网上学习 下面是我在这个官网学习的一个过程 order by 猜数字 http://kypt8004.ia.aqlab.cn/shownews.asp?id=171 http

阅读全文

摘要:mysql 注入 下面是我第一次打的靶场,是关于mysql数据库的网站漏洞。 1http://219.153.49.228:41446/new_list.php?id=1 写入 and 1=1看是否能运行 在写入and 2=2 判断是否有注入点 在写入order by 1.。。 判断有几个 unio

阅读全文