frewalld防火墙配置

frewalld防火墙配置

相较于传统的防火墙管理配置工具,firewalld支持动态更新技术并加入了区域(zone)的概念。简单来说,区域就是firewalld预先准备了几套防火墙策略集合(策略模板),用户可以根据生产场景的不同而选择合适的策略集合,从而实现防火墙策略之间的快速切换。

firewalld中常用的区域名称及策略规则

| 区域 | 默认规则策略 |

| trusted | 允许所有的数据包 |

| home | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、mdns、ipp-client、amba-client与dhcpv6-client服务相关,则允许流量 |

| internal | 等同于home区域 |

| work | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、ipp-client与dhcpv6-client服务相关,则允许流量 |

| public | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、dhcpv6-client服务相关,则允许流量 |

| external | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量 |

| dmz | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量 |

| block | 拒绝流入的流量,除非与流出的流量相关 |

| drop | 拒绝流入的流量,除非与流出的流量相关 |

rewall-cmd命令中使用的参数以及作用

| 参数 | 作用 |

| --get-default-zone | 查询默认的区域名称 |

| --set-default-zone=<区域名称> | 设置默认的区域,使其永久生效 |

| --get-zones | 显示可用的区域 |

| --get-services | 显示预先定义的服务 |

| --get-active-zones | 显示当前正在使用的区域与网卡名称 |

| --add-source= | 将源自此IP或子网的流量导向指定的区域 |

| --remove-source= | 不再将源自此IP或子网的流量导向某个指定区域 |

| --add-interface=<网卡名称> | 将源自该网卡的所有流量都导向某个指定区域 |

| --change-interface=<网卡名称> | 将某个网卡与区域进行关联 |

| --list-all | 显示当前区域的网卡配置参数、资源、端口以及服务等信息 |

| --list-all-zones | 显示所有区域的网卡配置参数、资源、端口以及服务等信息 |

| --add-service=<服务名> | 设置默认区域允许该服务的流量 |

| --add-port=<端口号/协议> | 设置默认区域允许该端口的流量 |

| --remove-service=<服务名> | 设置默认区域不再允许该服务的流量 |

| --remove-port=<端口号/协议> | 设置默认区域不再允许该端口的流量 |

| --reload | 让“永久生效”的配置规则立即生效,并覆盖当前的配置规则 |

| --panic-on | 开启应急状况模式 |

| --panic-off | 关闭应急状况模式 |

与Linux系统中其他的防火墙策略配置工具一样,使用firewalld配置的防火墙策略默认为运行时(Runtime)模式,又称为当前生效模式,而且会随着系统的重启而失效。如果想让配置策略一直存在,就需要使用永久(Permanent)模式了,方法就是在用firewall-cmd命令正常设置防火墙策略时添加--permanent参数,这样配置的防火墙策略就可以永久生效了,但是,永久生效模式有一个“不近人情”的特点,就是使用它设置的策略只有在系统重启之后才能自动生效。如果想让配置的策略立即生效,需要手动执行firewall-cmd --reload命令。

Runtime:当前立即生效,重启后失效。

Permanent:当前不生效,重启后生效

注意:在不重启服务器的情况下可以使用firewall-cmd --reload 就可以立即生效。

1、查看firewalld服务当前所使用的区域

在配置防火墙策略前,必须查看当前生效的是哪个区域,否则配置的防火墙策略将不会立即生效。

firewall-cmd --get-zone

2.查询指定网卡在firewalld服务中绑定的区域

在生产环境中,服务器大多不止有一块网卡。一般来说,充当网关的服务器有两块网卡,一块对公网,另外一块对内网,那么这两块网卡在审查流量时所用的策略肯定也是不一致的。因此,可以根据网卡针对的流量来源,为网卡绑定不同的区域,实现对防火墙策略的灵活管控

firewall-cmd --get-zone-of-interface=ens160

3.把网卡默认区域修改为external,并在系统重启后生效。

firewall-cmd --permanent --zone=external --change-interface=160

firewall-cmd --permanent --get-zone-of-interface=ens160

4.把firewalld服务的默认区域设置为public。

默认区域也叫全局配置,指的是对所有网卡都生效的配置,优先级较低。在下面的代码中可以看到,当前默认区域为public,而ens160网卡的区域为external。此时便是以网卡的区域名称为准。

firewall-cmd --set-default-zone=public

5.启动和关闭firewalld防火墙服务的应急状况模式。

如果想在1s的时间内阻断一切网络连接,有什么好办法呢?大家下意识地会说:“拔掉网线!”这是一个物理级别的高招。但是,如果人在北京,服务器在异地呢?panic紧急模式在这个时候就派上用场了。使用--panic-on参数会立即切断一切网络连接,而使用--panic-off则会恢复网络连接。切记,紧急模式会切断一切网络连接,因此在远程管理服务器时,在按下回车键前一定要三思。

firewall-cmd --on

firewall-cmd --off

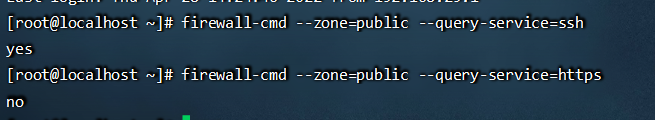

6.查询SSH和HTTPS协议的流量是否允许放行。

在工作中可以不使用--zone参数指定区域名称,firewall-cmd命令会自动依据默认区域进行查询,从而减少用户输入量。但是,如果默认区域与网卡所绑定的不一致时,就会发生冲突,因此规范写法的zone参数是一定要加的

firewall-cmd --zone=public --query-service=ssh

firewall-cmd --zone=public --query-service=https

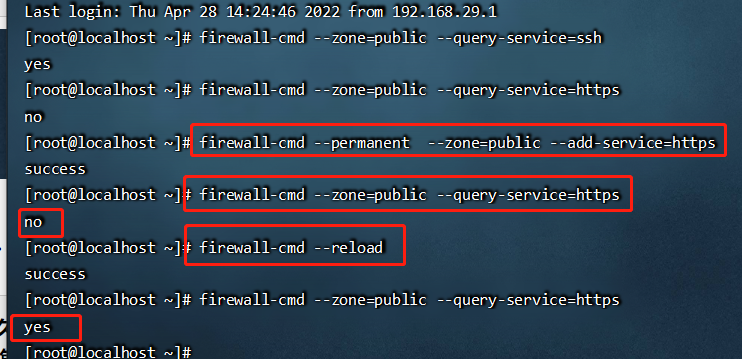

7.把HTTPS协议的流量设置为永久允许放行,并立即生效。

认情况下进行的修改都属于Runtime模式,即当前生效而重启后失效,因此在工作和考试中尽量避免使用。而在使用--permanent参数时,则是当前不会立即看到效果,而在重启或重新加载后方可生效。于是,在添加了允许放行HTTPS流量的策略后,查询当前模式策略,发现依然是不允许放行HTTPS协议的流量:不想重启服务器的话,就用--reload参数吧:

firewall-cmd --permanent --zone=public --add-service=https 永久放行https

firewall-cmd --zonepublic --query-service=https 查询https是否在public

firewall-cmd --reload 立即生效

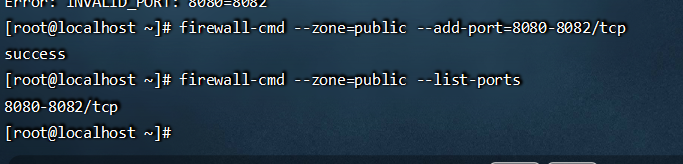

8.把访问8080和8081端口的流量策略设置为允许,但仅限当前生效。

firewall-cmd --zone=public --add-port=8080-8082/tcp 当前生效放行8080-8082的TCP端口,重启失败,要永久必须加上permanent

firewall-cmd --zone=public --list-ports 查询放行了那些端口

9.把原本访问本机888端口的流量转发到22端口,要且求当前和长期均有效。192.168.29.131是linux本机IP

firewall-cmd --permanent --zone=public --add-forward-port=port=666:proto=tcp:toport=22:toaddr=192.168.29.131

firewall-cmd reload 立即生效

10.复规则的设置

得规则也叫富规则,表示更细致、更详细的防火墙策略配置,它可以针对系统服务、端口号、源地址和目标地址等诸多信息进行更有针对性的策略配置。它的优先级在所有的防火墙策略中也是最高的。比如,我们可以在firewalld服务中配置一条富规则,使其拒绝192.168.29.0/24网段的所有用户访问本机的ssh服务(22端口):

firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" source address="192.168.10.0/24" service name="ssh" reject"

firewall-cmd --reload

本文来自博客园,作者:聆听城市喧哗,转载请注明原文链接:https://www.cnblogs.com/fzhelpdesk/p/16202297.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号