wireshark使用

视图 -> 着色规则 : 可以看什么颜色表示什么协议

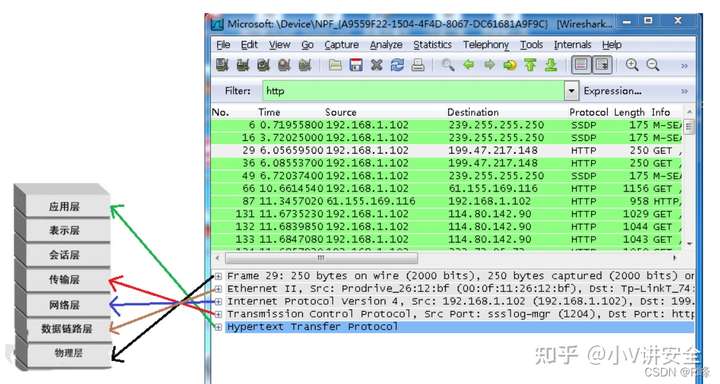

各层介绍:

示例:Frame 40055:74 bytes on wire(592 bits), 74 bytes captured (592 bits)on interface Device\NPF (62A18BB0-BA6E-4318-9BD2-F428D8A6E58A}, id 0

解释:Frame 40055:数据帧,编号为40055,数据帧就是我们抓到的这个包发送的数据,74字节,代表发送数据的大小有74字节的大小。示例:Ethernet II, Src: IntelCor_12:5a:b6 (5c:80:b6:12:5a:b6),Dst: 02:c8:a1:89:ae:d8 (02:c8:a1:89:ae:d8)

解释:以太网、二层,源目mac地址分别为5c:80:b6:12:5a:b6和02:c8:a1:89:ae:d8示例:Internet Protocol Version 4, Src: 192.168.3.29, Dst: 52.205.128.109

解释:ipv4、三层,源目ip地址分别为192.168.3.29和52.205.128.109。示例:Transmission Control Protocol, Src Port: 62641, Dst Port: 443, Seq: 0, Len: 0

解释:TCP协议,源目端口号分别为62641和443,序列号为0,数据长度为0.

wireshark 里根据分组显示文件、 as EBCDIC 、as ASCII 区别是什么

显示文件:

当选择“显示文件”时,Wireshark通常会将捕获的数据包内容以原始文件的形式呈现出来。这意味着你将会看到数据包的完整二进制内容,没有经过任何编码转换。

这种方式主要用于需要查看数据包原始数据的场景,例如当需要分析某些特定协议或自定义协议时。

as EBCDIC:

EBCDIC(Extended Binary Coded Decimal Interchange Code)是一种字符编码方案,主要用于IBM的大型机系统。

当选择“as EBCDIC”时,Wireshark会尝试将数据包的内容从二进制转换为EBCDIC编码的字符。这有助于在IBM系统上使用的协议(如SNA、APPN等)的数据包内容更容易被人类阅读和理解。

需要注意的是,如果数据包的内容原本不是以EBCDIC编码的,转换为EBCDIC后可能会显示乱码或不可读的内容。

as ASCII:

ASCII(American Standard Code for Information Interchange)是一种广泛使用的字符编码标准,用于表示文本数据。

当选择“as ASCII”时,Wireshark会尝试将数据包的内容从二进制转换为ASCII编码的字符。这对于查看文本协议(如HTTP、SMTP等)的数据包内容非常有用,因为ASCII编码的字符可以直接在屏幕上显示为人类可读的文本。

同样地,如果数据包的内容原本不是以ASCII编码的,转换为ASCII后可能会显示乱码或不可读的内容。

实用

ip.addr == 192.168.50.96 && http &&

(http.request.method == GET || http.request.method == POST)

&& ! (http contains "/ajaxcom?szCmd=%7B%22QueryState")

## ip 地址有 192.168.50.96 && 是http协议 && htpt是get 或者 post && http 没有包含/ajaxcom?szCmd=%7B%22QueryState

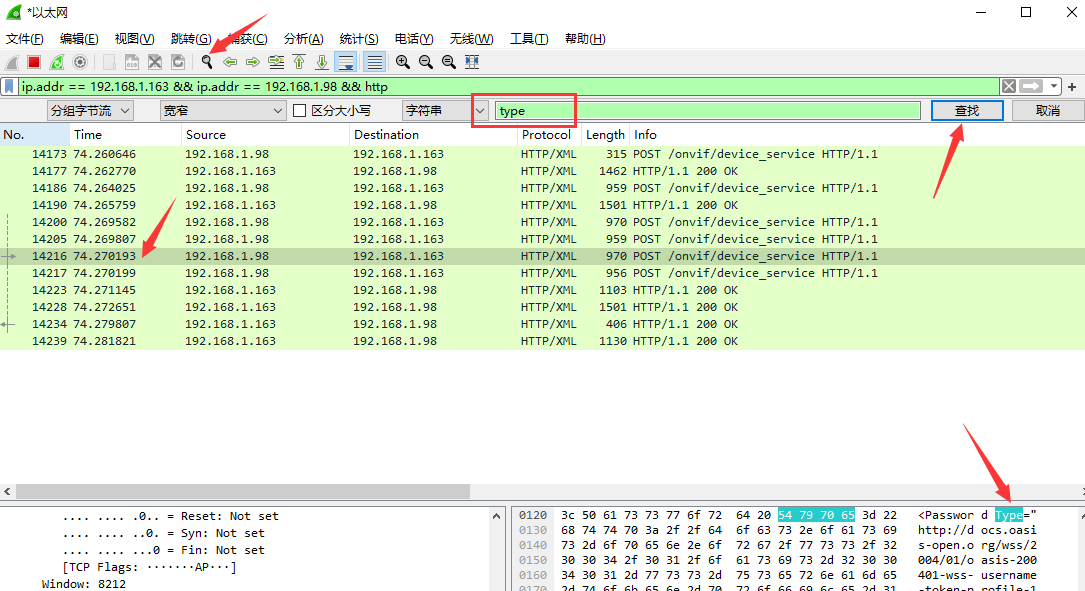

查找

刚进去选你自己的以太网ip地址(需要什么网段选什么网段)

1号窗口展示的是wireshark捕获到的所有数据包的列表。注意最后一列Info列是wireshark组织的说明列并不一定是该数据包中的原始内容。

2号窗口是1号窗口中选定的数据包的分协议层展示。底色为红色的是因为wireshark开启校验和验证而该层协议校验和又不正确所致。

3号窗口是1号窗口中选定的数据包的源数据,其中左侧是十六进制表示右侧是ASCII码表示。另外在2号窗口中选中某层或某字段,3号窗口对应位置也会被高亮。

被认为最难的其实还是2号窗口展开后的内容不懂怎么看,其实也很明了,以IP层为例:

每一行就对应该层协议的一个字段;中括号行是前一字段的说明。

冒号前的英文是协议字段的名称;冒号后是该数据包中该协议字段的值。

筛选mac地址为04:f9:38:ad:13:26的数据包----eth.src == 04:f9:38:ad:13:26

筛选源mac地址为04:f9:38:ad:13:26的数据包----eth.src == 04:f9:38:ad:13:26

网络层:

筛选ip地址为192.168.1.1的数据包----ip.addr == 192.168.1.1

筛选192.168.1.0网段的数据---- ip contains "192.168.1"

筛选192.168.1.1和192.168.1.2之间的数据包----ip.addr == 192.168.1.1 && ip.addr == 192.168.1.2

筛选从192.168.1.1到192.168.1.2的数据包----ip.src == 192.168.1.1 && ip.dst == 192.168.1.2

传输层:

筛选tcp协议的数据包----tcp

筛选除tcp协议以外的数据包----!tcp

筛选端口为80的数据包----tcp.port == 80

筛选12345端口和80端口之间的数据包----tcp.port == 12345 && tcp.port == 80

筛选从12345端口到80端口的数据包----tcp.srcport == 12345 && tcp.dstport == 80

应用层:

特别说明----http中http.request表示请求头中的第一行(如GET index.jsp HTTP/1.1),http.response表示响应头中的第一行(如HTTP/1.1 200 OK),其他头部都用http.header_name形式。

筛选url中包含.php的http数据包----http.request.uri contains ".php"

筛选内容包含username的http数据包----http contains "username"

本文来自博客园,作者:封兴旺,转载请注明原文链接:https://www.cnblogs.com/fxw1/p/15715504.html